Двухфакторную и двухэтапную аутентификации путают, потому что на практике грань очень тонкая

В теме определения типа аутентификации находится место спорам. Например, есть мнение, что подтверждение личности через код в SMS — это фактор владения SIM-картой, на которую приходит сообщение. Поэтому стоит говорить об этой технологии аутентификации как о двухфакторной, пусть и крайне слабой, потому что SIM-карту можно без проблем перевыпустить, а номер телефона — подменить.

Скорее всего, корни этих разногласий уходят во времена, когда отправку кода через SMS действительно считали вторым фактором проверки. Однако эта практика остаётся в прошлом. Американский Национальный институт стандартов и технологий ещё в 2022 году не рекомендовал использовать SMS в 2FA из-за высокого риска взлома. В качестве альтернативы предложены приложения-генераторы кодов и аппаратные токены.

Тем не менее, некоторые сервисы продолжают называть SMS вторым фактором. Например, GitHub предлагает два способа использования двухфакторной аутентификации: генерирование ключа в приложении и отправку кода в сообщении. Обратная ситуация — Google называет все способы дополнительной защиты двухэтапной аутентификацией, хотя среди них есть использование аппаратного токена и генерирование кодов в приложении.

Впрочем, эти разногласия возникают только в спорах людей, интересующихся информационной безопасностью. Разработчикам достаточно помнить, что подтверждение личности через SMS — это слабая защита, и по возможности добавлять поддержку более сильных факторов. Простым же пользователям чётко представлять разницу между двухэтапной и двухфакторной аутентификациями не обязательно.

***

Прочитали статью? Проверьте себя!

. Яндекс.Ключ

Операционные системы:Android, iOS

Яндекс.Ключ немного похож на Microsoft Authenticator. Это приложение также не требует обязательной регистрации — в «оффлайновом режиме» им можно пользоваться без всякого аккаунта. И в теории оно также упрощает вход в учетную запись компании-разработчика: для входа в аккаунт «Яндекса» больше не будет использоваться пароль, а надо будет либо сканировать в Яндекс.

Ключе QR-код подтверждения входа, либо вводить генерируемый аутентификатором одноразовый код. Этот код, кстати, отличается от кодов других сервисов — он состоит из восьми букв вместо обычных шести цифр (то есть возможных комбинаций в 200 000 раз больше — видимо, в «Яндексе» решили слегка перестраховаться).

Microsoft Authenticator

Операционные системы:Android, iOS

Microsoft Authenticator часто выбирают те, кто ищет альтернативу Google Authenticator — просто в силу известности компании-разработчика. Отчасти это может быть оправданно: приложение Microsoft добавляет к базовому набору функций пару полезных дополнений — например, оно умеет скрывать коды на экране, защищает вход в приложение и в iOS, и в Android-версии, а также позволяет сохранять токены в облаке.

Но есть и минусы. Во-первых, приложения для Android и iOS используют совершенно несовместимые системы бэкапа в облако, при этом переносить токены каким-то альтернативным способом вообще невозможно, так что если вы пользуетесь устройствами с разными ОС, будет очень неудобно.

Достоинства:

- Вход в приложение защищен ПИН-кодом, отпечатком пальца или Face ID

- Бэкап/синхронизация через облако

- Скрывает коды

- Может работать без аккаунта (если не включать бэкап в облако)

- Существенно упрощает вход в учетную запись Microsoft

- В iOS-версии есть поддержка Apple Watch

Недостатки:

- В Android-версии для бэкапа/синхронизации нужно войти в аккаунт Microsoft

- Системы бэкапа/синхронизации для iOS и Android несовместимы друг с другом

- Нет экспорта/импорта токенов

- Занимает неприлично много места в памяти — 150-200 Мбайт

Резюме: Microsoft Authenticator сильно упрощает вход в учетные записи Microsoft, но ему сложно простить несовместимость бэкапов для iOS и Android, а также чудовищный размер приложения.

Twilio Authy

Операционные системы:Android, iOS, Windows, macOS, Linux

Главное преимущество Twilio Authy — тотальная мультиплатформенность. И дело не только в том, что у Authy есть версии под все актуальные операционные системы, а еще и в том, что в приложении прекрасно организована синхронизация между ними. Правда, из этого вытекает одно не самое приятное следствие: для использования приложения необходимо завести аккаунт, привязанный к номеру телефона, — без него оно просто не будет работать.

Интерфейс у приложения заметно отличается от привычного по другим аутентификаторам. Вместо списка здесь использовано что-то вроде вкладок — в любой момент времени отображается только один выбранный токен, а все остальные представлены мелкими иконками в нижней части экрана, и между ними можно переключаться.

Достоинства:

- Вход в приложение защищен ПИН-кодом, отпечатком пальца или Face ID

- Бэкап/синхронизация через облако

- Есть приложения для всех популярных ОС

- В iOS-версии есть поддержка Apple Watch

- Поиск по токенам

Недостатки:

- Вообще не работает без аккаунта, привязанного к номеру телефона

- На экране всегда показывается только один токен

- Если токенов много, то искать нужный не очень удобно

- Код активного в данный момент токена невозможно скрыть

- Нет экспорта/импорта токенов

Резюме: Twilio Authy — ни шагу без регистрации и не самый удобный интерфейс на смартфонах, но зато есть приложения для любых операционных систем, и синхронизация между ними работает просто идеально.

FreeOTP

Операционные системы:Android, iOS

Опенсорсное приложение-аутентификатор, которое было создано после того, как исходный код Google Authenticator стал закрытым. Интерфейс FreeOTP крайне минималистичен, в нем вообще нет ничего лишнего. Особенно в iOS-версии — из нее убрали даже опцию создания токена на основе секретного ключа, оставив только сканирование QR-кода.

Из недостатков следует отметить, что приложение ни в каком виде не поддерживает ни экспорт/импорт токенов в виде файла, ни синхронизацию через облако. Также в FreeOTP нельзя установить ПИН-код или еще как-либо защитить вход в приложение (в iOS-версии можно защитить отдельные токены с помощью Touch ID или Face ID).

Зато приложение по умолчанию скрывает коды от взглядов из-за плеча, причем даже если вы отключите сокрытие, оно автоматически включится через 30 секунд бездействия. Наконец, есть и еще один плюс: FreeOTP занимает минимум памяти смартфона — около 2-3 Мбайт (для сравнения, Google Authenticator занимает 15-20 Мбайт, а Microsoft Authenticator — 150-200 Мбайт).

Достоинства:

- Не требует создания аккаунта

- Максимально простой интерфейс

- Скрывает коды по умолчанию

- Скрывает коды автоматически через 30 секунд бездействия

- Приложение занимает минимум места в памяти, 2-3 Мбайт

- В iOS-версии есть защита токенов с помощью Touch ID или Face ID

- В iOS-версии есть поиск по токенам

Недостатки:

- В iOS-версии нельзя завести токен по секретному ключу (только сканировать QR-код)

- Нет экспорта/импорта токенов

- Нет бэкапа/синхронизации

- Нет защиты входа в приложение

Резюме: как и все опенсорсное, FreeOTP — слегка своеобразное приложение, которому можно многое простить за минимализм в интерфейсе и объеме занимаемого дискового пространства.

AndOTP

Операционные системы:Android

В аутентификаторе andOTP есть все, что только можно придумать для удобного и безопасного хранения токенов, и даже немного больше. Например, среди функций andOTP есть поддержка тегов и поиск токенов по названию. А также возможность подключения «тревожной кнопки», позволяющей в случае опасности стереть из приложения все токены и сбросить настройки.

Приложение позволяет посмотреть секретный ключ или QR-код для каждого токена по отдельности. Также можно сохранить сразу все токены в зашифрованный файл на Google Диск — то есть одновременно реализован и облачный бэкап, и нормальный экспорт в файл. Можно защитить вход в приложение паролем или отпечатком пальца, с помощью которых вы входите в Android.

Но если хочется большей безопасности, можно установить отдельный ПИН-код или даже длинный пароль на вход именно в andOTP, плюс автоблокировку после определенного периода бездействия, точную длительность которого вы выберете сами. И еще примерно три-четыре экрана разнообразных настроек — одним словом, мечта настоящего гика.

Достоинства:

Недостатки:

- Существует только для Android

- Без подготовки в настройках можно потеряться

- Из-за легкости извлечения секретных ключей больше рисков в случае, если разблокированное приложение попадет в чужие руки

Резюме: andOTP — самый многофункциональный аутентификатор для Android, который явно понравится гикам: если вам когда-нибудь чего-нибудь не хватало в приложении-аутентификаторе, можете быть уверены, что в andOTP это есть.

OTP auth

Операционные системы:iOS, macOS (590 ₽)

Для тех пользователей айфонов, которые прочитали выше про andOTP и начали завидовать владельцам Android, у нас хорошая новость: для iOS тоже есть продвинутое приложение-аутентификатор. Создатели OTP auth явно понимают проблемы тех, кто использует 2FA в большом количестве сервисов, поэтому в приложении есть система папок, которые позволяют упорядочить хранение токенов.

Также OTP auth позволяет в любой момент посмотреть секретный ключ или QR-код для любого токена — или экспортировать их все сразу в файл на смартфоне. Дополнительно поддерживается синхронизация через iCloud. Вход в приложение можно защитить как с помощью Touch ID или Face ID, так и помощью отдельного пароля именно для OTP auth — что будет более разумно с учетом легкости экспорта токенов из этого приложения. Из полезных функций не хватает разве что скрытия кодов от чужого взгляда — этого в OTP auth почему-то не предусмотрели.

Достоинства:

- Можно посмотреть секретный ключ или QR-код любого токена

- Экспорт сразу всех токенов в файл

- Бэкап/синхронизация через iCloud

- Система папок для упорядоченного хранения токенов

- Поддержка Apple Watch

- Настройки формата отображения кода

- Защита входа в приложение паролем или Touch ID / Face ID

Недостатки:

- Существует только для iOS и macOS (причем для macOS — только платная версия)

- Не скрывает коды

- Кастомизация иконок только в платной версии

- Из-за легкости извлечения секретных ключей больше рисков в случае, если разблокированное приложение попадет в чужие руки

Резюме: OTP auth — самый многофункциональный аутентификатор для iOS с очень простым и удобным экспортом токенов.

Step Two

Операционные системы:iOS, macOS

Если andOTP вам кажется явным перебором, Twilio Authy отпугивает необходимостью регистрации, но при этом у вас есть потребность в аутентификаторе одновременно для iOS и macOS, то логичным шагом будет присмотреться к Step Two.

Настроек и функций тут тоже самый-самый минимум, но есть опция синхронизации через iCloud. Кроме того, десктопное приложение поддерживает сканирование QR-кодов — делает оно это через захват экрана, на что нужно разрешение пользователя (функция довольно опасная, поскольку в теории позволяет программе подсматривать за всем, что делает человек).

Достоинства:

- Ничего лишнего

- Не требует создания аккаунта

- Бэкап/синхронизация через iCloud

- Версия для macOS умеет сканировать QR-коды

- Поддержка Apple Watch

- Поиск по токенам

Недостатки:

- Нет защиты входа в приложение

- Не скрывает коды

- Нет экспорта/импорта токенов

- Максимум 10 токенов в бесплатной версии

- Для сканирования QR-кода в macOS необходимо разрешить приложению Step Two захват экрана

Резюме: Step Two — минималистичный аутентификатор для тех, у кого Mac и iPhone, а больше ничего не надо.

Apple

Впервые двухфакторная аутентификация появилась в устройствах Apple в 2022 году. В те времена убедить пользователей в необходимости дополнительной защиты было непросто. В Apple не стали и стараться: двухфакторная аутентификация (получившая название двухэтапной проверки, или Two-Step Verification) использовалась только для защиты от прямого финансового ущерба.

Добром это все не кончилось. В августе 2022 года произошла массовая утечка фотографий знаменитостей. Хакеры сумели получить доступ к учетным записям жертв и скачали фото из iCloud. Разразился скандал, в результате которого Apple в спешном порядке расширила поддержку двухэтапной проверки на доступ к резервным копиям и фотографиям в iCloud. В это же время в компании продолжались работы над методом двухфакторной аутентификации нового поколения.

Аутентификация с помощью телефона — google prompt

Google Prompt (в компании так и не смогли адекватно перевести название на русский язык, ограничившись термином «аутентификация с помощью телефона») — способ проверки в виде интерактивного уведомления, которое доставляется на доверенные устройства. В отличие от push-уведомлений Apple, здесь нет никаких кодов: пользователю просто предлагают подтвердить или отклонить попытку входа в учетную запись.

Пожалуй, этот вид двухфакторной аутентификации наиболее удобен для обычного пользователя. Отреагировать на запрос гораздо проще, чем генерировать и сканировать QR-код, открывать приложение-аутентификатор, вводить шестизначный код. Разумеется, работает эта схема только в том случае, если у доверенного устройства есть связь с сервером Google.

Еще раз отметим важные различия между Google Prompt и push-уведомлениями в двухфакторной аутентификации Apple. Если Apple шлет на доверенное устройство шестизначный код, который потребуется ввести на втором шаге аутентификации, то Google отправляет простой запрос «да — нет», который достаточно просто подтвердить на доверенном устройстве.

Другое важное отличие в методе доставки уведомлений: если Apple полностью контролирует экосистему и может использовать встроенные в ОС механизмы для доставки сообщений, то в случае с Android мы имеем разнообразие версий и вариаций системы. Если учесть скорость обновлений Android у подавляющего числа производителей, у недавно разработанной системы аутентификации Google Prompt были все шансы остаться невостребованной в течение последующих двух-трех лет.

Поэтому в Google поступили иначе. Интерактивные уведомления доставляются по протоколу Google Cloud Messaging (GCM), а принимают эти уведомления либо Google Play Services (на Android), либо приложение Google (на iOS). На этом моменте нужно заострить внимание.

В отличие от «бесплатной ОС с открытым исходным кодом», как позиционируется Android, Google Play Services полностью контролирует компания Google. Эти сервисы автоматически поддерживаются в актуальном состоянии на всех устройствах под управлением Android (начиная с версии 2.3). Соответственно, с появлением нового механизма аутентификации доступ к нему сразу получили практически все пользователи.

Двухфакторная аутентификация

Вторая попытка Apple носит официальное название «двухфакторная аутентификация». Вместо того чтобы сменить предыдущую схему двухэтапной проверки, две системы существуют параллельно (впрочем, в рамках одной учетной записи может использоваться лишь одна из двух схем).

Двухфакторная аутентификация появилась как составная часть iOS 9 и вышедшей одновременно с ней версии macOS. Новый метод включает дополнительную проверку при любой попытке зайти в учетную запись Apple ID с нового устройства: на все доверенные устройства (iPhone, iPad, iPod Touch и компьютеры под управлением свежих версий macOS) моментально приходит интерактивное уведомление.

Как и в предыдущем методе, в новой схеме возможно получение одноразового пароля в виде СМС или голосового звонка на доверенный телефонный номер. Однако, в отличие от двухэтапной проверки, пользователю в любом случае будут доставлены push-уведомления, и неавторизованную попытку зайти в учетную запись пользователь может заблокировать с любого из своих устройств.

Поддерживаются и пароли приложений. А вот от кода восстановления доступа в Apple отказались: если ты потеряешь свой единственный iPhone вместе с доверенной SIM-картой (которую по каким-то причинам не сможешь восстановить), для восстановления доступа к учетной записи тебе придется пройти настоящий квест с подтверждением личности (и нет, скан паспорта таким подтверждением не является… да и оригинал, что называется, «не канает»).

Зато в новой системе защиты нашлось место для удобной и привычной офлайновой схемы генерации одноразовых кодов. Для нее используется совершенно стандартный механизм TOTP (time-based one-time password), который каждые тридцать секунд генерирует одноразовые коды, состоящие из шести цифр.

Мы не станем подробно объяснять, что такое TOTP и с чем его едят, но об основных отличиях реализации этого метода в iOS от аналогичной схемы в Android и Windows рассказать все-таки придется.

В отличие от основных конкурентов, Apple позволяет использовать в качестве аутентификаторов исключительно устройства собственного производства. В их роли могут выступать доверенные iPhone, iPad или iPod Touch под управлением iOS 9 или 10. При этом каждое устройство инициализируется уникальным секретом, что позволяет в случае его утраты легко и безболезненно отозвать с него (и только с него) доверенный статус.

Двухэтапная проверка

Для доставки кодов двухэтапная проверка использует механизм Find My Phone, изначально предназначенный для доставки push-уведомлений и команд блокировки в случае потери или кражи телефона. Код выводится поверх экрана блокировки, соответственно, если злоумышленник добудет доверенное устройство, он сможет получить одноразовый код и воспользоваться им, даже не зная пароля устройства. Такой механизм доставки — откровенно слабое звено.

Также код можно получить в виде СМС или голосового звонка на зарегистрированный телефонный номер. Такой способ ничуть не более безопасен. SIM-карту можно извлечь из неплохо защищенного iPhone и вставить в любое другое устройство, после чего принять на нее код.

Если же у тебя нет доступа ни к доверенному iPhone, ни к доверенному телефонному номеру, то для доступа к учетной записи нужно использовать специальный 14-значный ключ (который, кстати, рекомендуется распечатать и хранить в безопасном месте, а в поездках — держать при себе). Если же ты потеряешь и его, то мало не покажется: доступ в учетную запись может быть закрыт навсегда.

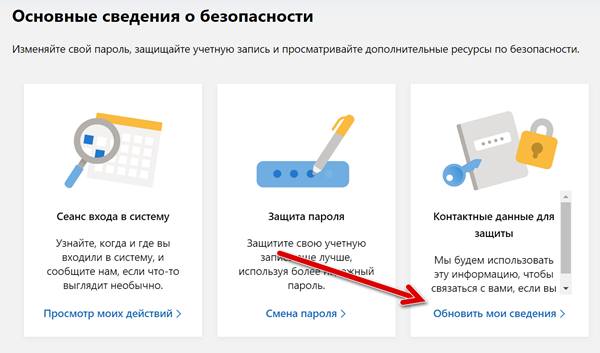

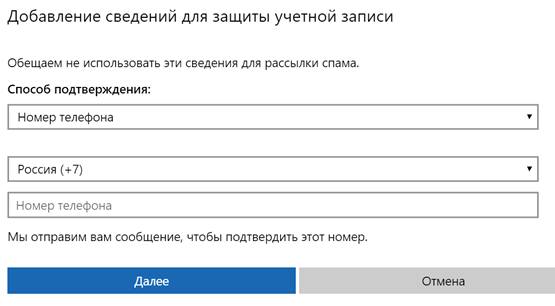

Как добавить информацию о безопасности

При включении двухэтапной аутентификации при каждом входе в систему вам будет предложено указать вторую форму аутентификации. Кроме того, если вы забудете свой пароль, вам потребуется два способа контакта, чтобы восстановить доступ к вашей учетной записи.

Чтобы добавить информацию о безопасности в свою учетную запись Microsoft, выполните следующие действия:

- Откройте свою учетную запись Microsoft онлайн.

- Войдите с вашими учетными данными.

- Перейдите на вкладку Безопасность.

- Нажмите кнопку Обновить мои сведения.

- Нажмите на ссылку Добавление сведений для защиты учетной записи.

- Используйте раскрывающееся меню «Способ подтверждения», например, выберите опцию «Альтернативный адрес электронной почты». (Или вы также можете добавить номер телефона.)

- Нажмите кнопку Далее.

- Подтвердите с помощью кода, который вы получили в письме.

- Нажмите кнопку Далее.

После выполнения этих шагов, каждый раз, когда вы попытаетесь войти в систему, когда включена двухэтапная проверка, вы можете получить код безопасности, используя методы связи, которые вы добавили в учетную запись.

Как настроить двухфакторную аутентификацию

Чтобы настроить двухфакторную аутентификацию, откройте на смартфоне или планшете приложение социальной сети, почты или мессенджера, войдите в настройки аккаунта и в разделе «Безопасность» выберите двухфакторную аутентификацию. В приложении может быть несколько вариантов получения кодов:

В реальности многие сервисы предлагают только SMS-уведомления, но и это уже хорошо.

Кроме того, часто приложение выдает несколько резервных кодов для входа. Они пригодятся, если устройство, с которого вы настроили аутентификацию, потеряется или сломается. Коды можно добавить в менеджер паролей или выписать на лист бумаги, распечатать и убрать в безопасное место.

Ниже мы рассмотрим SMS- и Push-уведомления как наиболее распространенный способ, а также разберем альтернативные варианты: приложения для аутентификации и ключи безопасности.

Как работают токены fido u2f

Аппаратные U2F-токены очень полюбились специалистам по безопасности — в первую очередь потому, что с точки зрения пользователя они работают очень просто. Для начала работы достаточно подключить U2F-токен к вашему устройству и зарегистрировать его в совместимом сервисе, причем делается это буквально в пару кликов.

Впоследствии при необходимости подтвердить вход в этот сервис нужно будет подключить U2F-токен к тому устройству, с которого вы входите, и нажать на токене кнопку (в некоторых устройствах — ввести PIN или приложить палец к сканеру). Все — никаких сложных настроек, ввода длинных последовательностей случайных символов и прочих танцев с бубном, которые обычно все себе представляют при упоминании слова «криптография».

При этом «под капотом» все устроено очень умно и криптографически надежно: при регистрации токена на сервисе создается пара криптографических ключей — приватный и публичный. Публичный сохраняется на сервере, а приватный хранится в защищенном хранилище Secure Element, которое является сердцем U2F-токена, — и этот ключ никогда не покидает устройство.

Приватный ключ используется для того, чтобы зашифровать подтверждение входа, которое передается на сервер и может быть расшифровано с помощью публичного ключа. Если кто-то от вашего имени попытается передать подтверждение входа, зашифрованное неправильным приватным ключом, то при расшифровке с помощью известного сервису публичного ключа вместо подтверждения получится бессмыслица, и сервис не пустит его в аккаунт.

Какие еще существуют виды двухфакторной аутентификации?

Выше я уже упомянул рассылку специального кода в виде SMS и email-сообщений и USB-ключи и смарт-карты, используемые преимущественно для доступа к некоторым видам интернет-ресурсов и VPN-сетям. Кроме того, существуют еще генераторы кодов (в виде брелока с кнопкой и небольшим экранчиком)

, технология SecureID и некоторые другие специфические методы, характерные в основном для корпоративного сектора. Есть и менее современные интерпретации: например, так называемые TAN-пароли (TAN, Transaction Authentication Number — аутентификационный номер транзакции).

Возможно, вы даже сталкивались с ними, если были клиентом какого-нибудь не самого прогрессивного банка: при подключении интернет-банкинга клиенту выдавалась бумажка с заранее сформированным списком одноразовых паролей, которые вводятся один за другим при каждом входе в систему и/или совершении транзакции.

Как я уже упомянул выше, существует и биометрический способ идентификации пользователя, который часто выступает в роли вторичного фактора защиты: одни системы подразумевают сканирование отпечатка пальца, другие определяют человека по глазам, есть даже те, которые ориентируются по «рисунку» сердцебиения.

Коды в сообщениях

Чаще всего при настройке двухэтапной верификации мы выбираем самый простой вариант получения кодов – SMS-сообщения или Push-уведомления, хотя последнее поддерживают не все сервисы.Но, к сожалению, это и самый небезопасный путь по нескольким причинам:

1. Если у вас настроен показ уведомлений на заблокированном экране, то код могут увидеть посторонние люди или человек, завладевший вашим смартфоном.

2. SMS может быть перехвачено программой-трояном.

3. Также существует вероятность перехвата сообщения из-за уязвимости в протоколе передачи данных SS7, который используется для SMS.

Push-уведомления и сообщения в мессенджерах считаются более безопасным вариантом, так как риск их перехвата намного ниже. Но коды тоже могут высвечиваться на заблокированном экране, да и с безопасностью в мессенджерах все не так хорошо.

Совет ZOOM: при настройке двухфакторной аутентификации не полагайтесь только на SMS. При возможности выберите другой или сразу несколько способов верификации.

Не забудьте сделать резервную копию

Напоследок несколько советов. Во-первых, вовсе не обязательно использовать только одно приложение-аутентификатор. Для каких-то целей может больше подходить один вариант, а для каких-то других целей — другой. Их можно и нужно комбинировать в зависимости от ваших потребностей.

Во-вторых, советуем позаботиться о безопасности: установите надежную блокировку устройства и обязательно включите защиту входа в приложение. Особенно если вы собираетесь пользоваться одним из аутентификаторов, которые позволяют легко экспортировать токены:

Google Authenticator, andOTP, OTP auth и WinAuth. C ними риски значительно выше, так как потенциальный злоумышленник может не просто подсмотреть одноразовый код, который действует 30 секунд, но полностью клонировать все токены.

В-третьих, не забудьте сделать резервную копию токенов — особенно если ваш выбор пал на одно из приложений, в которых нельзя ни посмотреть секретный ключ или QR-код, ни экспортировать токены в файл (а таких большинство). Резервная копия пригодится на случай, если вы потеряете смартфон или, например, приложение перестанет корректно работать после очередного обновления. В большинстве случаев восстановить аутентификатор без резервной копии будет значительно сложнее.

Одноразовые коды totp

Мы уже рассмотрели систему на основе time-based one-time passwords (TOTP) на примере Apple. В отличие от Apple, в Google придерживаются политики максимальной открытости. Компания использует совершенно стандартную реализацию протокола, позволяющую инициализировать приложения-аутентификаторы как разработки самой Google (приложение Google Authenticator, так и сторонние (например, Microsoft Authenticator). Благодаря этому двухфакторная аутентификация становится доступна пользователям практически всех платформ.

Для инициализации приложения-аутентификатора Google использует QR-код, который нужно сканировать с помощью нового устройства. В отличие от Apple, здесь используется единственный разделяемый секрет: с помощью одного и того же QR-кода можно активировать любое количество приложений-аутентификаторов.

С одной стороны, это удобно: можно сохранить QR-код в виде изображения (достаточно сделать скриншот экрана), после чего использовать его для инициализации приложений-аутентификаторов на новых устройствах. С другой — отозвать доверенный статус с конкретного устройства не представляется возможным. Отозвать можно только все сразу в процессе генерации нового QR-кода.

Итоги

Если вы еще не настроили двухфакторную идентификацию, советуем сделать это для всех своих аккаунтов. Даже если сервис поддерживает только SMS- или Push-уведомления, это все равно лучше защитит информацию, чем просто пароль без дополнительной защиты.

Но имейте в виду: для SMS потребуется мобильная сеть, а для Push-сообщений – интернет-соединение. Чтобы не зависеть от покрытия сети и обезопасить свои аккаунты, установите приложение для аутентификации или используйте биометрический метод защиты. А в том случае, когда необходимо защитить очень важные сведения с повышенной секретностью, лучше купить ключ безопасности.

Вход в личный кабинет

Вход в личный кабинет