Почему двухфакторная аутентификация – это важно?

В современном онлайн мире одних только паролей уже недостаточно.

Часть проблемы кроется в том, что люди слишком ленивы. Редко кто придумывает разные и сложные пароли для различных учетных записей. Слишком легкие пароли, один и тот же пароль для разных аккаунтов – все это облегчает процедуру взлома.

Короткие пароли, состоящие из словарной лексики или созданные по предсказуемому шаблону, легко взломать при наличии более-менее мощного компьютера. А если один и тот же ключ используется на многих сайтах, при взломе одного аккаунта злоумышленнику станут доступны и другие.

Генератор и диспетчер паролей отчасти помогают решить эти проблемы. Генератор создает сложные комбинации символов, диспетчер хранит их в безопасной зоне. Но это тоже не панацея.

Даже если пароль сверхсложный, его можно выманить у человека путем фишинг-атаки или другой формой социальной инженерии. Если сайт уделил недостаточно внимания системе безопасности, то в результате утечки данных ваш пароль также попадет в руки недоброжелателей, правда уже не по вашей вине. В этом случае его сложность не играет вообще никакой роли.

Что же выбрать: sms, приложение или yubikey?

Универсального ответа на этот вопрос не существует — для разных сервисов можно использовать разные варианты двухфакторной аутентификации в различных сочетаниях. Например, наиболее важные аккаунты (скажем, вашу основную почту, к которой привязаны остальные учетные записи) стоит защитить по максимуму — запереть на «железный» U2F-токен и запретить любые другие опции 2FA. Так можно быть уверенным, что никто и никогда не получит доступ к аккаунту без этого токена.

Хороший вариант — привязать к аккаунту два «ключа», как это делается с ключами от автомобиля: один всегда с собой, а другой лежит в надежном месте — на случай, если первый потеряется. При этом «ключи» могут быть разного типа: скажем, приложение-аутентификатор на смартфоне в качестве основного и U2F-токен или листочек с одноразовыми паролями, лежащий в сейфе, в качестве резервного средства.

Так или иначе, главный совет — по возможности избегать использования одноразовых паролей в SMS. Правда, получится это не всегда: например, финансовые сервисы в силу своей консервативности продолжают использовать SMS и крайне редко позволяют пользоваться чем-либо еще.

Google Authenticator

Поддерживаемые платформы:Android, iOS

Как отмечают буквально все публикации, Google Authenticator — это самое простое в использовании из всех существующих приложений для двухфакторной аутентификации. У него даже настроек нет. Все, что можно сделать, — это добавить новый токен (так называется генератор кодов для отдельного аккаунта) или удалить один из имеющихся. А чтобы скопировать код в буфер обмена, достаточно коснуться его пальцем на сенсорном экране смартфона или планшета. Все!

Однако у такой простоты есть и недостаток: если вам что-то не нравится в интерфейсе или хочется от аутентификатора чего-то большего — придется устанавливать другое приложение. Очень просто использовать.

Duo Mobile

Поддерживаемые платформы:Android, iOS

Duo Mobile также крайне прост в использовании, минималистичен и лишен дополнительных настроек. По сравнению с Google Authenticator у него есть одно преимущество: по умолчанию Duo Mobile скрывает коды — чтобы увидеть код, надо нажать на конкретный токен.

Если вы, как и я, испытываете дискомфорт каждый раз, когда открываете аутентификатор и показываете всем окружающим кучу кодов от всех своих аккаунтов сразу, то вам эта особенность Duo Mobile наверняка понравится. По умолчанию скрывает коды.

FreeOTP

Поддерживаемые платформы:Android, iOS

Есть четыре причины, по которым вам может понравиться этот аутентификатор, разработанный Red Hat. Во-первых, это ваш выбор, если вы любите программное обеспечение с открытым кодом. Во-вторых, это самое маленькое приложение из всех рассматриваемых — версия для iOS занимает всего 750 Кбайт.

В-третьих, по умолчанию приложение скрывает коды и показывает их только после касания. Наконец, в-четвертых, FreeOTP позволяет максимально гибко конфигурировать токены вручную, если вам это зачем-нибудь нужно. Разумеется, обычный способ создания токена с помощью сканирования QR-кода тоже поддерживается. По умолчанию скрывает коды. Приложение занимает всего 700 Кбайт. Открытый код. Максимум настроек при создании токена вручную.

«Яндекс.Ключ»

Поддерживаемые платформы:Android, iOS

На мой взгляд, по концепции «Яндекс.Ключ» — это самое удачное из существующих приложений для двухфакторной аутентификации. С одной стороны, оно не требует с ходу регистрироваться — можно начать им пользоваться с той же легкостью, как и Google Authenticator.

Во-первых, «Яндекс.Ключ» можно «запереть» на PIN-код или отпечаток пальца. Во-вторых, можно создать в облаке «Яндекса» резервную копию токенов, защищенную паролем (а вот на этом этапе уже придется указать номер телефона), и восстановить ее на любом из используемых вами устройств. Точно так же можно будет перенести токены на новое устройство, когда понадобится переезжать.

Получается, что «Яндекс.Ключ» сочетает в себе простоту Google Authenticator и расширенную функциональность Authy — в зависимости от того, что вы предпочитаете. Единственный недостаток приложения — не вполне удобный для использования с большим количеством токенов интерфейс. Минимализм на старте, расширенная функциональность доступна через настройки. Создание резервных копий токенов в облаке для использования на нескольких устройствах и переезда на новые. Вход в приложение защищен PIN-кодом или отпечатком пальца. На экране показывается код только для последнего использованного токена. Заменяет постоянный пароль к аккаунту «Яндекса».

− При большом количестве токенов не очень удобно искать нужный.

Apple

Впервые двухфакторная аутентификация появилась в устройствах Apple в 2022 году. В те времена убедить пользователей в необходимости дополнительной защиты было непросто. В Apple не стали и стараться: двухфакторная аутентификация (получившая название двухэтапной проверки, или Two-Step Verification) использовалась только для защиты от прямого финансового ущерба.

Добром это все не кончилось. В августе 2022 года произошла массовая утечка фотографий знаменитостей. Хакеры сумели получить доступ к учетным записям жертв и скачали фото из iCloud. Разразился скандал, в результате которого Apple в спешном порядке расширила поддержку двухэтапной проверки на доступ к резервным копиям и фотографиям в iCloud. В это же время в компании продолжались работы над методом двухфакторной аутентификации нового поколения.

Компания предлагает, пожалуй, самый широкий спектр средств дополнительной защиты учетной записи. Наряду с традиционными способами 2SV (отправкой кода в SMS или звонком) у Google реализована 2FA. Это приложение для генерации кодов и, что редкость, поддержка аппаратных токенов стандарта FIDO UTF.

После проверки пароля вам предлагается ввести код, способ получения которого зависит от настроек аутентификации для вашей учетной записи.

Обратите внимание, что по умолчанию компьютер переводится в разряд доверенных, т.е. при следующих входах на этом устройстве второй фактор не требуется. Список таких устройств можно очистить в параметрах 2SV.

У меня настроена генерация кодов приложением. В Google Authenticator реализована поддержка RFC 6238, что позволяет создавать OTP для любых сервисов, использующих эту спецификацию.

Google security key

Этот вид аутентификации уникален для Google. Впрочем, область его применения весьма ограничена. Универсальные ключи FIDO Universal 2nd Factor (U2F) можно использовать исключительно для верификации в браузере Google Chrome и только на компьютерах (ноутбуках, хромбуках и планшетах) с поддержкой USB.

Skype и 2sv

Upd. 01-Nov-2022. В Skype наконец-то появилась 2SV за счет полной интеграции аккаунта Skype в учетную запись Microsoft. Поэтому написанное в этом разделе актуально лишь для аккаунтов Skype, не прошедших процедуру обновления.

Skype заслуживает отдельного упоминания, причем в негативном контексте. Двухэтапной аутентификацией защищена учетная запись Microsoft, и вы можете входить с ней в Skype.

Однако, если у вас есть аккаунт Skype (регистрируется на сайте), то для него 2SV не реализована, даже если он связан с учетной записью Microsoft.

На практике это означает, что вы не можете обеспечить своему аккаунту Skype уровень защиты, который рекомендует Microsoft. На сайте поддержки Skype есть замечательная тема (наверное, не единственная), куда приходят владельцы взломанных аккаунтов и просят реализовать 2FA.

Обходной путь – отказ от использования такого аккаунта и создание нового путем входа с учетной записью Microsoft. Но те, кого еще не взломали, вряд ли захотят бросать учетную запись с массой контактов.

Аутентификация с помощью телефона — google prompt

Google Prompt (в компании так и не смогли адекватно перевести название на русский язык, ограничившись термином «аутентификация с помощью телефона») — способ проверки в виде интерактивного уведомления, которое доставляется на доверенные устройства. В отличие от push-уведомлений Apple, здесь нет никаких кодов: пользователю просто предлагают подтвердить или отклонить попытку входа в учетную запись.

Пожалуй, этот вид двухфакторной аутентификации наиболее удобен для обычного пользователя. Отреагировать на запрос гораздо проще, чем генерировать и сканировать QR-код, открывать приложение-аутентификатор, вводить шестизначный код. Разумеется, работает эта схема только в том случае, если у доверенного устройства есть связь с сервером Google.

Еще раз отметим важные различия между Google Prompt и push-уведомлениями в двухфакторной аутентификации Apple. Если Apple шлет на доверенное устройство шестизначный код, который потребуется ввести на втором шаге аутентификации, то Google отправляет простой запрос «да — нет», который достаточно просто подтвердить на доверенном устройстве.

Другое важное отличие в методе доставки уведомлений: если Apple полностью контролирует экосистему и может использовать встроенные в ОС механизмы для доставки сообщений, то в случае с Android мы имеем разнообразие версий и вариаций системы. Если учесть скорость обновлений Android у подавляющего числа производителей, у недавно разработанной системы аутентификации Google Prompt были все шансы остаться невостребованной в течение последующих двух-трех лет.

Поэтому в Google поступили иначе. Интерактивные уведомления доставляются по протоколу Google Cloud Messaging (GCM), а принимают эти уведомления либо Google Play Services (на Android), либо приложение Google (на iOS). На этом моменте нужно заострить внимание.

В отличие от «бесплатной ОС с открытым исходным кодом», как позиционируется Android, Google Play Services полностью контролирует компания Google. Эти сервисы автоматически поддерживаются в актуальном состоянии на всех устройствах под управлением Android (начиная с версии 2.3). Соответственно, с появлением нового механизма аутентификации доступ к нему сразу получили практически все пользователи.

Где можно включить двухфакторную аутентификацию?

Ответом на этот вопрос может служить простое правило: если используемый вами сервис содержит важные для вас данные и позволяет включить двухфакторную аутентификацию, активируйте ее не раздумывая! Вот, скажем, какой-нибудь Pinterest. Ну, не знаю… Если бы у меня был аккаунт в этом сервисе, я бы вряд ли захотел каждый раз проходить долгую процедуру двухслойной авторизации.

А вот интернет-банкинг, аккаунты в соцсетях, учетка в iCloud, почтовые ящики и особенно ваши служебные учетные записи — все это однозначно стоит защитить двухфакторной аутентификацией. Сервисы Google, Apple и все основные социальные сети позволяют это сделать в настройках без особого труда.

К слову, если у вас есть свой сайт, скажем, на базе WordPress или другой подобной платформе, включить в настройках двухфакторную защиту тоже не будет лишним. В общем, повторюсь: если аккаунт и его содержимое вам дороги, не игнорируйте возможность усилить защиту.

Двухфакторная аутентификация

Вторая попытка Apple носит официальное название «двухфакторная аутентификация». Вместо того чтобы сменить предыдущую схему двухэтапной проверки, две системы существуют параллельно (впрочем, в рамках одной учетной записи может использоваться лишь одна из двух схем).

Двухфакторная аутентификация появилась как составная часть iOS 9 и вышедшей одновременно с ней версии macOS. Новый метод включает дополнительную проверку при любой попытке зайти в учетную запись Apple ID с нового устройства: на все доверенные устройства (iPhone, iPad, iPod Touch и компьютеры под управлением свежих версий macOS) моментально приходит интерактивное уведомление.

Как и в предыдущем методе, в новой схеме возможно получение одноразового пароля в виде СМС или голосового звонка на доверенный телефонный номер. Однако, в отличие от двухэтапной проверки, пользователю в любом случае будут доставлены push-уведомления, и неавторизованную попытку зайти в учетную запись пользователь может заблокировать с любого из своих устройств.

Поддерживаются и пароли приложений. А вот от кода восстановления доступа в Apple отказались: если ты потеряешь свой единственный iPhone вместе с доверенной SIM-картой (которую по каким-то причинам не сможешь восстановить), для восстановления доступа к учетной записи тебе придется пройти настоящий квест с подтверждением личности (и нет, скан паспорта таким подтверждением не является… да и оригинал, что называется, «не канает»).

Зато в новой системе защиты нашлось место для удобной и привычной офлайновой схемы генерации одноразовых кодов. Для нее используется совершенно стандартный механизм TOTP (time-based one-time password), который каждые тридцать секунд генерирует одноразовые коды, состоящие из шести цифр.

Мы не станем подробно объяснять, что такое TOTP и с чем его едят, но об основных отличиях реализации этого метода в iOS от аналогичной схемы в Android и Windows рассказать все-таки придется.

В отличие от основных конкурентов, Apple позволяет использовать в качестве аутентификаторов исключительно устройства собственного производства. В их роли могут выступать доверенные iPhone, iPad или iPod Touch под управлением iOS 9 или 10. При этом каждое устройство инициализируется уникальным секретом, что позволяет в случае его утраты легко и безболезненно отозвать с него (и только с него) доверенный статус.

Двухэтапная проверка

Для доставки кодов двухэтапная проверка использует механизм Find My Phone, изначально предназначенный для доставки push-уведомлений и команд блокировки в случае потери или кражи телефона. Код выводится поверх экрана блокировки, соответственно, если злоумышленник добудет доверенное устройство, он сможет получить одноразовый код и воспользоваться им, даже не зная пароля устройства. Такой механизм доставки — откровенно слабое звено.

Также код можно получить в виде СМС или голосового звонка на зарегистрированный телефонный номер. Такой способ ничуть не более безопасен. SIM-карту можно извлечь из неплохо защищенного iPhone и вставить в любое другое устройство, после чего принять на нее код.

Если же у тебя нет доступа ни к доверенному iPhone, ни к доверенному телефонному номеру, то для доступа к учетной записи нужно использовать специальный 14-значный ключ (который, кстати, рекомендуется распечатать и хранить в безопасном месте, а в поездках — держать при себе). Если же ты потеряешь и его, то мало не покажется: доступ в учетную запись может быть закрыт навсегда.

Если вы выбрали ввод sms кода

- В поле Телефон введите номер телефона, на который должны приходить sms – в международном формате без знака “ ” перед номером. И нажмите Проверить.

- В поле Код подтверждения введите код из SMS, которое поступит на указанный номер телефона. И нажмите Подтвердить.

- Выберите степень защиты.

При выборе Использовать только для авторизации SMS будет запрашиваться только при входе в личный кабинет.

При выборе полной защиты помимо входа в аккаунт с помощью SMS необходимо будет подтверждать и каждый вывод средств. То есть без SMS, отправленного на ваш мобильный, вывод будет невозможен. - Сохраните настройки и в следующем окне для подтверждения внесенных изменений введите пароль, который используется при входе в личный кабинет. Нажмите “да”.

Включить 2FA

Зачем нужна дополнительная защита аккаунта

Когда речь заходит о безопасности Windows, тезисы о необходимости грамотной защиты нередко упираются в простое и незатейливое «а мне наплевать», подкрепленное убийственным аргументом «у меня нет ничего ценного». Его появление в сегодняшних комментариях не станет для меня неожиданностью 🙂

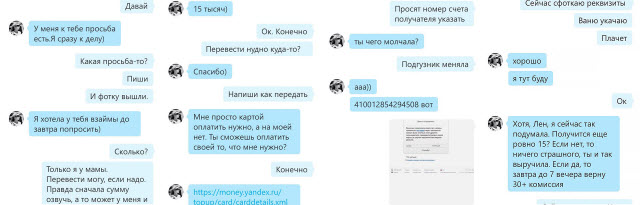

Тем не менее, если только вы не живете в абсолютном вакууме, ваш аккаунт электронной почты, социальной сети или мессенджера может представлять ценность для злоумышленников. Список ваших контактов вкупе с историей переписки может стать золотым дном социальной инженерии для мошенников, позволяя им развести на деньги ваших близких и знакомых (привет, Skype!).

Увеличить рисунок

Захват почтовой учетной записи также может открыть двери к другим сетевым сервисам, в которых вы зарегистрированы с ней (вы ведь используете одну почту для разных сервисов, не так ли?)

Как взломать аутентификацию google

В зависимости от того, какие именно возможности из перечисленных выше активны у пользователя, доступны следующие способы атаки.

- Если установлено приложение-аутентификатор: извлечь данные приложения, используя root или кастомный рекавери (к примеру, TWRP) либо используя режим сервисного обслуживания телефона (для Qualcomm — режим 9006 либо 9008, для MTK — SP Flash Tool, для всех телефонов LG — режим прямого доступа к памяти по протоколу LGUP). Последние два способа не сработают, если память телефона зашифрована.

- Если используется доставка кодов на SIM-карту: извлечь SIM-карту, вставить в другое устройство, профит. Или использовать любой другой механизм атаки для перехвата СМС.

Как взломать двухфакторную аутентификацию

Так же как и в предыдущей схеме, двухфакторную аутентификацию можно взломать с помощью маркера аутентификации, скопированного с компьютера пользователя. Атака на SIM-карту тоже сработает, но попытка получить код через СМС все же вызовет уведомления на всех доверенных устройствах пользователя, и он может успеть отклонить вход.

Как защититься

Если для генерации одноразовых кодов используется приложение-аутентификатор, не поленись и зашифруй раздел данных. Это пригодится, честное слово! Обязательно используй безопасную блокировку экрана (PIN-код). Не используй Smart Lock (разблокировка по местоположению, по фотографии лица и подобные).

По возможности не используй доставку одноразовых кодов через СМС.

Следуя этим простым правилам, можно обезопасить свою учетную запись в достаточной степени. Если же ты не используешь безопасную блокировку экрана и шифрование раздела данных, то все прочие меры «безопасности» будут направлены исключительно на успокоение твоей нервной системы, но никак не на усиление безопасности как таковой.

Как подключить двухфакторную аутентификацию в google

Настроить подтверждение входа в почте и других сервисах Google можно на странице аккаунта. Процесс настройки здесь чуть сложнее, чем в других сервисах. В первую очередь нужно подтвердить, что это действительно ваш аккаунт, введя свой пароль и подтвердив вход (можно сделать это, просто нажав «да» на выбранном устройстве, либо выбрав другой способ).

Дальше необходимо выбрать способ, которым вы будете получать коды в дальнейшем: SMS, звонок, резервные коды.

Дальше нужно убедиться, что выбранный способ аутентификации работает.

Подтвердите, что вы действительно хотите подключить эту функцию.

Как работает двухфакторная аутентификация

На самом деле, 2FA работает довольно просто:

- Вы указываете веб-браузеру аккаунт, который хотите использовать.

- Вы вводите своё имя пользователя и пароль.

- Затем вас либо попросят ввести код 2FA (который вы получаете из приложения), либо сгенерировать код 2FA (который отправляется на ваш телефон с помощью SMS).

- После того как вы ввели правильный код 2FA, вам будет разрешено войти в свой аккаунт.

Если у вас нет кода для вашей учетной записи, вам не будет разрешен доступ. Вот почему 2FA является важным дополнительным шагом для обеспечения безопасности. Каждый код имеет «срок годности». Как правило, у Вас есть около 3 минут, чтобы использовать код, прежде чем он перестанет действовать.

Как работают приложения-аутентификаторы

Работают приложения для двухфакторной аутентификации очень просто. Вот что придется сделать:

- устанавливаете на смартфон приложение для двухфакторной аутентификации;

- заходите в настройки безопасности сервиса, который среди опций для двухфакторной аутентификации предлагает использовать такие приложения;

- выбираете двухфакторную аутентификацию с помощью приложения;

- сервис покажет вам QR-код, который можно отсканировать прямо в 2FA-приложении;

- сканируете код приложением — и оно начинает каждые 30 секунд создавать новый одноразовый код.

Коды создаются на основе ключа, который известен только вам и серверу, а также текущего времени, округленного до 30 секунд. Поскольку обе составляющие одинаковы и у вас, и у сервиса, коды генерируются синхронно. Этот алгоритм называется OATH TOTP (Time-based One-time Password), и в подавляющем большинстве случаев используется именно он.

Также существует альтернатива — алгоритм OATH HOTP (HMAC-based One-time Password). В нем вместо текущего времени используется счетчик, увеличивающийся на 1 при каждом новом созданном коде. Но этот алгоритм редко встречается в реальности, поскольку при его использовании гораздо сложнее обеспечить синхронное создание кодов на стороне сервиса и приложения.

Так что можно считать OATH TOTP де-факто индустриальным стандартом (хотя формально это даже не стандарт, на чем создатели этого алгоритма очень настаивают в его описании).

Как работают токены fido u2f

Аппаратные U2F-токены очень полюбились специалистам по безопасности — в первую очередь потому, что с точки зрения пользователя они работают очень просто. Для начала работы достаточно подключить U2F-токен к вашему устройству и зарегистрировать его в совместимом сервисе, причем делается это буквально в пару кликов.

Впоследствии при необходимости подтвердить вход в этот сервис нужно будет подключить U2F-токен к тому устройству, с которого вы входите, и нажать на токене кнопку (в некоторых устройствах — ввести PIN или приложить палец к сканеру). Все — никаких сложных настроек, ввода длинных последовательностей случайных символов и прочих танцев с бубном, которые обычно все себе представляют при упоминании слова «криптография».

При этом «под капотом» все устроено очень умно и криптографически надежно: при регистрации токена на сервисе создается пара криптографических ключей — приватный и публичный. Публичный сохраняется на сервере, а приватный хранится в защищенном хранилище Secure Element, которое является сердцем U2F-токена, — и этот ключ никогда не покидает устройство.

Приватный ключ используется для того, чтобы зашифровать подтверждение входа, которое передается на сервер и может быть расшифровано с помощью публичного ключа. Если кто-то от вашего имени попытается передать подтверждение входа, зашифрованное неправильным приватным ключом, то при расшифровке с помощью известного сервису публичного ключа вместо подтверждения получится бессмыслица, и сервис не пустит его в аккаунт.

Какие еще существуют виды двухфакторной аутентификации?

Выше я уже упомянул рассылку специального кода в виде SMS и email-сообщений и USB-ключи и смарт-карты, используемые преимущественно для доступа к некоторым видам интернет-ресурсов и VPN-сетям. Кроме того, существуют еще генераторы кодов (в виде брелока с кнопкой и небольшим экранчиком)

, технология SecureID и некоторые другие специфические методы, характерные в основном для корпоративного сектора. Есть и менее современные интерпретации: например, так называемые TAN-пароли (TAN, Transaction Authentication Number — аутентификационный номер транзакции).

Возможно, вы даже сталкивались с ними, если были клиентом какого-нибудь не самого прогрессивного банка: при подключении интернет-банкинга клиенту выдавалась бумажка с заранее сформированным списком одноразовых паролей, которые вводятся один за другим при каждом входе в систему и/или совершении транзакции.

Как я уже упомянул выше, существует и биометрический способ идентификации пользователя, который часто выступает в роли вторичного фактора защиты: одни системы подразумевают сканирование отпечатка пальца, другие определяют человека по глазам, есть даже те, которые ориентируются по «рисунку» сердцебиения.

Лучшие приложения для двухфакторной аутентификации

Выбор 2FA-приложений на удивление велик: поиск по запросу «authenticator» в Google Play или Apple App Store выдает не один десяток результатов. Мы не советуем устанавливать первое попавшееся приложение — это может быть небезопасно, ведь, по сути, вы собираетесь доверить ему ключи от своих аккаунтов (оно не будет знать ваши пароли, конечно, но ведь 2FA вы добавляете именно потому, что пароли имеют свойство утекать). В общем, стоит выбирать из приложений, созданных крупными и уважаемыми разработчиками.

Несмотря на то что базовая функция у всех этих приложений одна и та же — создание одноразовых кодов по одному и тому же алгоритму, некоторые аутентификаторы обладают дополнительными функциями или особенностями интерфейса, которые могут показаться вам удобными. Перечислим несколько самых интересных вариантов.

Насколько это безопасно

В сравнении с предыдущей реализацией новая схема все же более безопасна. Благодаря поддержке со стороны операционной системы новая схема более последовательна, логична и удобна в использовании, что немаловажно с точки зрения привлечения пользователей.

Теперь при попытке входа в учетную запись пользователь мгновенно получает push-уведомления на все доверенные устройства и имеет возможность отклонить попытку. Тем не менее при достаточно быстрых действиях злоумышленник может успеть получить доступ к учетной записи.

Насколько это безопасно?

Если честно, не очень. Двухэтапная проверка реализована из рук вон плохо и заслуженно получила репутацию худшей системы двухфакторной аутентификации из всех игроков «большой тройки». Если нет другого выбора, то двухэтапная проверка — это все же лучше, чем ничего.

В чем именно слабость этой системы? Во-первых, одноразовые коды, доставленные через механизм Find My Phone, отображаются прямо на экране блокировки. Во-вторых, аутентификация на основе телефонных номеров небезопасна: СМС могут быть перехвачены как на уровне провайдера, так и заменой или клонированием SIM-карты.

Также имей в виду, что преступники научились получать SIM-карты взамен «утерянных» по поддельным доверенностям. Если твой пароль украли, то уж узнать твой номер телефона — плевое дело. Подделывается доверенность, получается новая SIM-карта — собственно, для доступа к твоей учетной записи больше ничего и не требуется.

Одноразовые коды в файле или на бумажке

Наиболее простая замена одноразовым паролям, присылаемым в SMS, — это те же самые одноразовые пароли, но заготовленные заранее. Это не самый плохой вариант, особенно для тех сервисов, в которых вам надо авторизовываться сравнительно редко. Собственно, даже для того же «Фейсбука» этот метод вполне может подойти, особенно в качестве резервного способа входа.

Работает это очень просто: по запросу сервис генерирует и показывает на экране десяток одноразовых кодов, которые в дальнейшем могут быть использованы для подтверждения входа в него. Дальше вы просто распечатываете или переписываете эти коды на бумагу и кладете в сейф. Или, что еще проще, сохраняете в зашифрованных записях в менеджере паролей.

В общем, не так важно, будете ли вы хранить эти коды на теплой ламповой бумаге или в бездушном цифровом виде — важно сохранить их так, чтобы они а) не потерялись и б) не могли быть украдены.

Плюсы и минусы двухфакторной аутентификации

Начну с плюсов, этой технологии:

Из минусов можно выделить вот что:

- Так как все привязано к номеру телефона, то при его утере, будет затруднены доступы к вашим сервисам, хотя на большинстве из них и есть процедура восстановления, но она очень трудоемкая

- Вероятность установить или занести вирус в устройство, которое будет передавать ваши данные злоумышленникам

- Может разрядиться устройство в нужный момент

- Мобильный телефон всегда должен видеть сеть оператора, иначе не будет возможности получать SMS или коды.

- Бывают сервисы, которые в качестве многофакторной защиты используют, дополнительный код отправленный на электронную почту, поэтому, чтобы вас не скомпрометировали, обязательно включите двухфакторную аутентификацию на самой почте, а то ее взломают и будет веселье.

- Например, SMS оповещения, могут приходить с задержкой, такое встречал у Сбербанка или ВТБ24.

Приложения для аутентификации

На мобильной Windows и iOS приложения Microsoft работают одинаково – просто генерируют коды. На Android ситуация интереснее, потому что у приложения Microsoft Account два режима работы – двухэтапный и двухфакторный.

После первоначальной настройки приложения включается режим, который отлично реализован с точки зрения удобства использования. Когда вы входите на сайт, вам предлагается подтвердить запрос в приложении. Одновременно приходит уведомление, которое одобряется одним нажатием, т.е. не надо вводить код вручную.

Строго говоря, это – 2SV, потому что пуш-уведомление передается через интернет, но можно переключиться на 2FA. Нажав «Не получается», вы увидите требование ввести код. Внизу мобильного приложения есть соответствующая возможность, открывающая список подключенных аккаунтов. Вернуться к режиму уведомлений можно аналогичным путем при следующем входе.

Кстати, в отличие от Google, Microsoft по умолчанию не переводит устройство в разряд доверенных (см. картинку выше), и я считаю это правильным.

Проблема одноразовых паролей в sms

Давайте вернемся к случаю с получением неправомочного доступа к аккаунту Telegram, с которого я начал сегодняшний рассказ.

В процессе взлома оппозиционерам временно отключили сервис SMS. Они видят в этом руку технического отдела МТС, но и без его участия злоумышленники вполне могли перевыпустить SIM-карту или провести атаку MITM. Больше им ничто не мешало войти в Telegram на другом устройстве!

Будь на аккаунте пароль, известный только владельцу, осуществить взлом было бы на порядок сложнее.

Однако такая аутентификация остается двухэтапной, и взлом аккаунта хорошо демонстрирует, что при целевой атаке обладание смартфоном не играет никакой роли. Вы лишь знаете свой пароль и одноразовый код, который приходит в SMS, а это одинаковые факторы.

Снижает ли безопасность регистрация по номеру телефона

В комментариях к предыдущей записи несколько читателей выразили мнение, что типичное для ряда мессенджеров удобство регистрации по номеру телефона ослабляет защиту аккаунта по сравнению с традиционным паролем. Я так не считаю.

В отсутствие 2FA или 2SV аутентификация получается одноэтапной и однофакторной. Поэтому по большому счету нет разницы, выполняете вы вход с помощью известного вам пароля или неизвестного заранее кода, присылаемого в SMS.

Да, злоумышленники могут получить ваш SMS-код, но они могут перехватить и ваш пароль, пусть и каким-то другим способом (клавиатурный шпион, контроль публичной сети Wi-Fi).

Если вы хотите лучше защитить свою учетную запись, опирайтесь на 2FA или 2SV, а не на ложное ощущение превосходства пароля над номером телефона.

Совместимость приложений для двухфакторной аутентификации и сервисов

Подавляющее большинство приложений для двухфакторной аутентификации работает по одному и тому же алгоритму, так что для всех сервисов, которые поддерживают аутентификаторы, можно использовать любое из них — какое вам больше нравится.

Как и в любом добротном правиле, в этом тоже есть определенное количество исключений. Некоторые сервисы по каким-то причинам, ведомым только им одним, предпочитают делать свои собственные приложения для двухфакторной аутентификации, которые работают только с ними. Более того, сами сервисы не работают ни с какими другими приложениями, кроме своих собственных.

Особенно это распространено среди крупных издателей компьютерных игр — например, существуют несовместимые со сторонними сервисами приложения Blizzard Authenticator, Steam Mobile с встроенным аутентификатором Steam Guard, Wargaming Auth и так далее. Для этих сервисов придется ставить именно эти приложения.

Также по этому странному пути пошла Adobe, разработавшая Adobe Authenticator, который работает только с аккаунтами AdobeID. Но при этом вы можете использовать для защиты AdobeID и другие аутентификаторы, так что вообще непонятно, ради чего было городить огород.

Так или иначе, большинство нормальных ИТ-компаний не ограничивает пользователей в выборе 2FA-приложения. И даже если по каким-то соображениям им хочется контролировать этот процесс и создать свое приложение, то чаще всего они позволяют защищать с его помощью не только «свои» аккаунты, но и учетные записи сторонних сервисов.

Поэтому просто выбирайте приложение-аутентификатор, которое вам больше нравится по набору дополнительных функций — оно будет работать с большинством сервисов, которые вообще поддерживают 2FA-приложения.

Стандартные аутентификаторы totp

Microsoft поддерживает аутентификацию по стандарту TOTP. Инициализация единственным QR-кодом, с помощью которого можно настроить любое количество приложений-аутентификаторов. Отзыв конкретного устройства невозможен.

Использование стандартного протокола удобно, так как приложения-аутентификаторы доступны практически для всех платформ. Система полностью стандартная; с помощью приложения Google Authenticator можно успешно верифицировать учетные записи Microsoft, и наоборот.

В то же время при использовании собственного приложения Microsoft Authenticator (на платформах Android, iOS и Windows 10) можно инициализировать доверенное устройство уникальным секретом (можно отозвать в индивидуальном порядке). Коды в этом случае генерируются восьмизначные.

Терминология и аббревиатуры

Я сознательно упрощаю определения, потому что дальше мы будем подробно рассматривать эти понятия на практике.

- Аутентификация. Проверка уникальной информации, известной или доступной человеку, который пытается получить доступ к данным. Простейший пример – ввод пароля к учетной записи.

- Двухэтапная аутентификация (Two-Step Verification, 2SV). Вход выполняется в два этапа – например, сначала вы вводите пароль к учетной записи, а потом код из SMS.

- Двухфакторная аутентификация (Two Factor Authentication, 2FA). Вход тоже может выполняться в два этапа, но они должны отличаться факторами (ниже их разберем). Например, сначала вводится пароль, а потом одноразовый пароль, сгенерированный аппаратным токеном.

- Одноразовый пароль (One-Time Password, OTP). Цифровой или буквенный код из 6-8 символов. Это может быть код из SMS или приложения, генерирующего коды (Google Authenticator).

Вход в личный кабинет

Вход в личный кабинет