Выпуск сертификата для IIS

На сервере, где установлено ПО XenDesktop 7, запустите оснастку управления сервисом Internet Information Services (IIS) (рис. 22).

Рис. 22 — Путь к оснастке управления сервисом IIS

Откройте вкладку Server Certificates (рис. 23).

Рис. 23 — Оснастка управления сервисом IIS

Выберите Create Domain Certificate (рис. 24).

Рис. 24 — Вкладка «Create Certificate»

Заполните информацию об организации для выпускаемого сертификата (рис. 25).

В поле Common name укажите полное доменное имя сервера с установленным ПО XenDesktop. В настоящем примере: xd7.aladdin.local.

Рис. 25 — Данные об организации в выпускаемом сертификате

Выберите центр сертификации организации и в поле Friendly name укажите полное доменное имя сервера с установленным ПО XenDesktop. В настоящем примере: xd7.aladdin.local (рис. 26).

Рис. 26 — Выпуск сертификата для сервиса IIS

Нажмите Finish.

Убедитесь в том, что сертификат выпущен успешно (рис. 27).

Рис. 27 — Результат выпуска сертификата

Создание каталога виртуальных машин

Перед созданием каталога для виртуальных машин необходимо подготовить эталонную машину. В данном тестовом окружении – это виртуальная машина с операционной системой (ОС) Windows 7 (32-bit).

Для подготовки эталонной машины на неё необходимо установить ПО Virtual Delivery Agent (дистрибутив которого расположен на диске с ПО XenDesktop 7.0), JC Client 6.24.16 (установка и настройка ПО JC Client 6.24.16 описаны в документе «JC-Client — Руководство администратора»), а также другое ПО, которое необходимо для работы пользователей данной группы. После установки виртуальную машину необходимо выключить.

Cоздание каталога для виртуальных машин

Настройка SSL доступа к IIS

Перейдите на вкладку

Default Web Site

и нажмите

Bindings…

В открывшемся окне нажмите Add (рис. 28).

Рис. 28 — Окно настройки «Site Bindings»

Создание группы пользователей виртуальных машин — Delivery Group

Для связи созданных виртуальных машин с пользователями, необходимо настроить группу пользователей виртуальных машин (

Delivery Group

Откройте консоль управления Citrix Studio и перейдите во вкладку Delivery Group -> Create Delivery Group (рис. 10).

Рис. 10 — Окно «Delivery Group»

Выберите ранее созданный каталог виртуальных машин и укажите, сколько виртуальных машин будет доступно для пользователей этой группы (рис. 11).

Рис. 11 — Окно «Machines»

Нажмите Next.

Выберите тип доставляемых ресурсов: приложения или виртуальные машины (рис. 12).

Рис. 12 — Выбор «Delivery Type»

Нажмите Next.

Назначьте пользователей, с которыми будут связаны виртуальные машины (рис. 13).

Рис. 13 — Окно выбора пользователей

Нажмите Next.

ПО Citrix Receiver настраивается позднее (см. раздел 2.5).

В следующем окне выберите пункт Manually, using a StoreFront server address that I will provide later (рис. 14).

Рис. 14 — Окно настройки «Citrix StoreFront»

Нажмите Next.

Проверьте итоговые настройки и определите название группы (рис. 15).

Рис. 15 — Окно «Summary»

Нажмите Finish.

Группа пользователей виртуальных машин создана (рис. 16).

Рис. 16 — Созданная «Delivery Group»

Внимание: Убедитесь в том, что все виртуальные машины в пуле зарегистрированы (имеют статус Registered (рис. 17)).

Рис. 17 — Окно статуса виртуальных машин

Установка и настройка ПО Citrix Receiver 4.0 для включения SSO при аутентификации по смарт-картам.

Для настройки сквозной аутентификации по смарт-картам на Citrix Receiver 4.0 необходимо выполнить установку Citrix Receiver 4.0 с дополнительными параметрами. Установка Citrix Receiver 4.0 выполняется из командной строки:

Подробную информацию для настройки аутентификации по смарт-картам можно найти на сайте электронной документации:

Настройка Citrix StoreFront

Внимание!

При работе с StoreFront в многосерверных установках используйте только один сервер при внесении изменений в настройки. Убедитесь в том, что консоль управления Citrix StoreFront не выполняется на другом сервере или серверах данной серверной группы. После завершения конфигурирования убедитесь в том, что изменения применились на все серверы группы (

Запустите Citrix Studio. Во вкладке Citrix StoreFront откройте вкладку Authentication (рис. 31).

Рис. 31 — Вкладка «StoreFront Authentication»

Выберите пункт Add/Remove Authentication Methods.

Откроется окно Add/Remove Methods (рис. 32).

Выберите метод аутентификации Smart card.

Рис. 32 — Окно «Add/Remove Authentication Methods»

Нажмите OK.

Убедитесь в том, что на вкладке Authentication добавился метод аутентификации Smart card (рис. 33).

Рис. 33 — Результат изменения методов аутентификации

Откройте Default Web Site -> Citrix -> Authentication -> Certificate (рис. 34).

Рис. 34 — Вкладка Certificate Home

Выберите пункт SSL Settings -> Require SSL. Отметьте параметр Require (рис. 35).

Рис. 35 — Настройки SSL Settings

Для проверки правильности SSL-настроек необходимо выполнить следующую последовательность действий:

Вместо xd7.aladdin.local необходимо указать полное доменное имя сервера с ПО Citrix XenDesktop.

Отобразится следующее окно, в котором необходимо выбрать сертификат пользователя (рис. 36).

Рис. 36 — Окно запроса сертификата пользователя

Выберите сертификат пользователя и нажмите OK.

Отобразится следующее окно (рис. 37).

Рис. 37 — Окно запроса PIN-кода для смарт-карты пользователя

Введите PIN-код смарт-карты пользователя и нажмите OK.

Если SSL соединение установлено успешно, то Вы увидите на открывшейся странице информацию о сертификате пользователя (рис. 38).

Рис. 38 — Окно проверки сертификата пользователя

Подключитесь к серверу с установленным ПО Citrix XenDesktop и выполните настройку протоколов связи для SSL.

Проверка доступности виртуальных машин

Перейдите на рабочую станцию (ПК) пользователя. Это Windows 7 x64 с предустановленным JC Client 6.24.16.

Настройка XML-запросов

Необходимо разрешить XML-запросы к серверу с установленным ПО Citrix XenDesktop. Для этого выполните следующие действия.

На сервере с установленным ПО Citrix XenDesktop откройте командную строку Windows PowerShell (рис. 45).

Рис. 45 — Путь к командной строке «Windows PowerShell»

В открывшейся командной строке выполните команду:

Set-BrokerSite -TrustRequestsSentToTheXmlServicePort $true (рис. 46)

Рис. 46 — Командная строка «Windows PowerShell»

Настройка ПО Citrix StoreFront 2.1 для включения сквозной аутентификации по смарт-картам

Внимание

: При работе с ПО Citrix StoreFront в многосерверных установках используйте только один сервер при внесении изменений в настройки. Убедитесь в том, что консоль управления Citrix StoreFront не выполняется на другом(их) серверах данной серверной группы. После завершения конфигурирования убедитесь в том, что изменения применились на все серверы группы (

Для настройки ПО Citrix StoreFront для работы SSO при аутентификации по смарт-картам необходимо выполнить следующие действия на сервере с установленным ПО Citrix StoreFront:

В качестве итога хочется ещё раз отметить преимущества применения строгой двухфакторной

аутентификации в VDI с использованием решений «Аладдин Р.Д.»:

Настройка ПК пользователя

Подключитесь к ПК пользователя. Откройте ПО Citrix Receiver и добавьте строку подключения к серверу, с опубликованными рабочими столами и/или приложениями (рис. 47).

Рис. 47 — Добавление адерса сервера в ПО Citrix Receiver

Вход в windows по смарт-карте

Для чего это нужно?

Использование микропроцессорных смарт-карт для авторизации в операционной системе Windows, рабочих программах, корпоративном домене значительно повышает защищённость информации и данных, доступ к которым осуществляет пользователь – такой способ аутентификации, вместо входа в Windows по устаревшей схеме с использованием имени и пароля, позволяет применять более сложные, стойкие к перебору пароли и электронные цифровые сертификаты, сохранённые в защищённой ПИН-кодом памяти контактной смарт-карты.

Даже если смарт-карта попадёт в чужие руки, то воспользоваться ею для доступа к конфиденциальным данным всё равно не удастся без знания ПИН-кода, который вы можете самостоятельно менять в случае необходимости.

Как этим пользоваться?

В зависимости от используемого для входа в Windows по смарт-карте программного обеспечения, после загрузки операционной системы на экране монитора появится окно авторизации пользователя, где вместо привычного ввода имени и пароля будет предложено ввести ПИН-код подключённой к компьютеру смарт-карты.

При успешном вводе ПИН-кода будет осуществлён привычный вход в систему Windows. В свою очередь при неверно введённом ПИН-коде доступ в систему будет запрещён, а если количество введённых неверно ПИН превысит установленное при инициализации смарт-карты значение, то система безопасности заблокирует карту.

Что необходимо приобрести?

Для внедрения на своём компьютере функциональной возможности доступа пользователя в операционную систему Windows по смарт-карте вместо авторизации по имени и паролю требуется приобрести соответствующее программное обеспечение, необходимую модель смарт-карты и считыватель смарт-карт.

Некоторые рекомендации по выбору программного обеспечения и оборудования:

- Программное обеспечение для аутентификации в Windows. При выборе программного обеспечения отталкивайтесь от своих потребностей в том или ином его функционале, который был бы вам полезен, перечня поддерживаемых операционных систем, моделей совместимых с ПО смарт-карт и считывателей.

Микропроцессорные смарт-карты для входа в Windows. Перечень поддерживаемых смарт-карт автоматически формируется на этапе выбора программного обеспечения. Остаётся лишь остановиться на конкретной модели карты с теми функциональными особенностями, которые необходимы именно вам.

Например, если вы предполагаете использовать трёхфакторную аутентификацию с применением отпечатков пальцев вместо ПИН-кода, то соответственно выбираете карты, поддерживающие данную особенность.

Другими критериями выбора карты являются ёмкость встроенной памяти и список поддерживаемых операционных систем. Установленная на вашем ПК операционная система, разумеется, должна входить в этот перечень. Что касается памяти карты, то чем её больше, тем больше информации, требуемой для аутентификации, вы сможете на неё записать.

Считыватели смарт-карт для авторизации в Windows. При выборе считывателя руководствуемся документацией на выбранное программное обеспечение.

Если жёстких рекомендаций нет, то отталкиваемся от своих потребностей: выбираем моно или комбинированное устройство (поддерживает один вид карт или несколько разновидностей), внешний вид и исполнение (настольный, складной или USB-токен). Не забываем о возможности работы устройства под управлением операционной системы, развернутой на вашем ПК.

Вход в домен по виртуальной смарт-карте с дополнительным подтверждением на смартфоне – блог компании «индид»

Несколько месяцев назад мы рассказали о разработанной нашей компанией технологии виртуальной смарт-карты Indeed AirKey Enterprise, ставшей первой на российском ИБ-рынке технологией сетевой виртуальной смарт-карты. Напомним, что виртуальная смарт-карта Indeed AirKey Enterprise полностью эмулирует поведение физической смарт-карты и позволяет выполнять аутентификацию по сертификатам, исключая необходимость применения аппаратной составляющей в виде смарт-карт и USB-токенов, и устраняя таким образом недостатки, связанные с их использованием.

Сегодня мы хотим продемонстрировать дополнительный сценарий применения виртуальной смарт-карты для защиты и подтверждения операций использования сертификата пользователя с подтверждением его личности с помощью push-уведомлений, отправляемых на смартфон пользователя.

Руководство по настройке смарт-карт для авторизации в vmware horizon

Предполагаем, что действия с установкой и настройкой Служб сертификации выполнены и включена групповая политика на вход в домен по предъявлению смарт-карты.

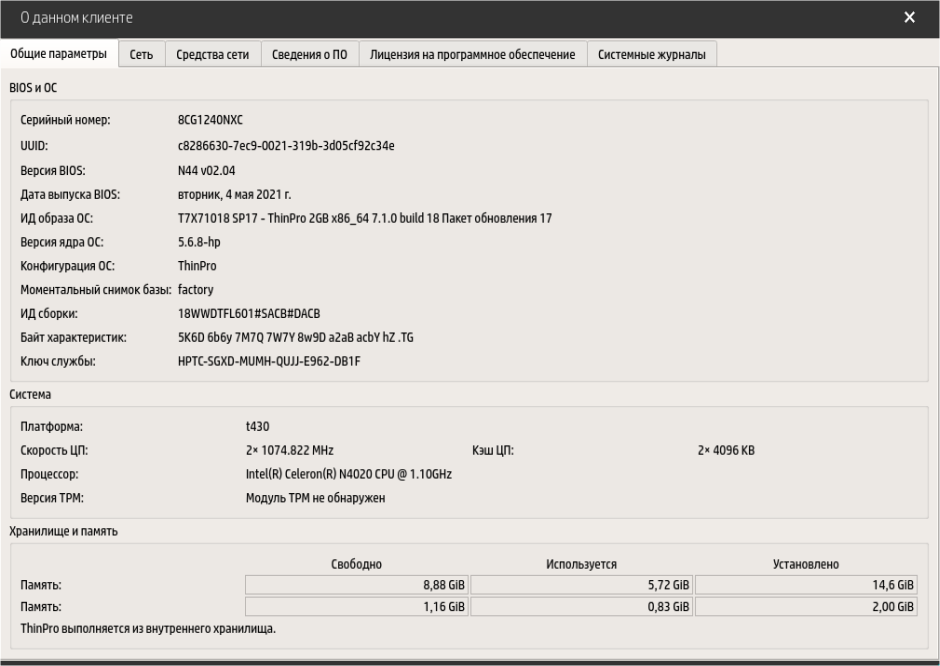

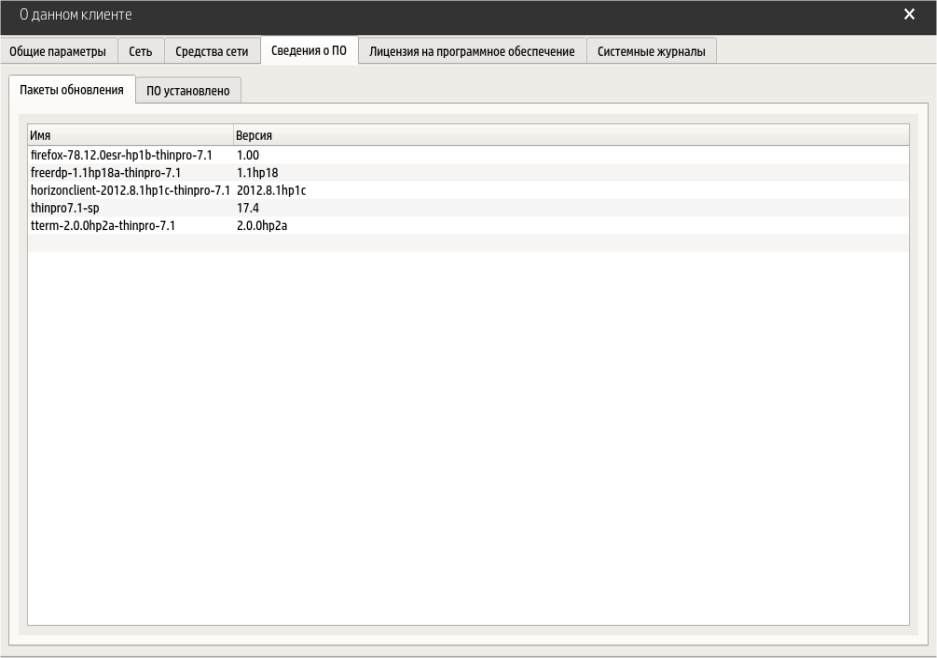

Настройка тонкого клиента

Подготовка ОС HP ThinPro для установки драйверов смарт-карты:

Установку обновлений и драйверов на тонкие клиенты HP T430 можно производить как локально, так и централизованно с помощью Device Manager.

Обновление ОС до версии не ниже ThinPro 7.1 SP 17.4 из репозитория.

Обновление клиента Horizon View до версии не ниже 2022 из репозитория.

Обновление браузера Firefox до версии не ниже 78.12.0 из репозитория.

Обновление клиента терминала до версии не ниже tterm-2.0.0hp2a из репозитория.

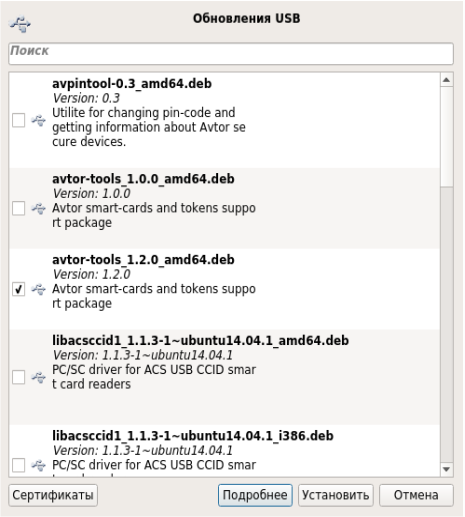

Установка драйверов от смарт-карты AVTOR Avtor CryptoCard337.

Скачать драйвера с официального сайта производителя. Конкретно в нашем случае это http://my.avtor.ua/Account/Login (логин: linux337; пароль: 12345678). Рекомендуется устанавливать пакет avtor-tools_1.2.0_amd64.deb для 64 битной версии ОС.

Записать драйвера на USB носитель. Носитель должен быть отформатирован в FAT32.

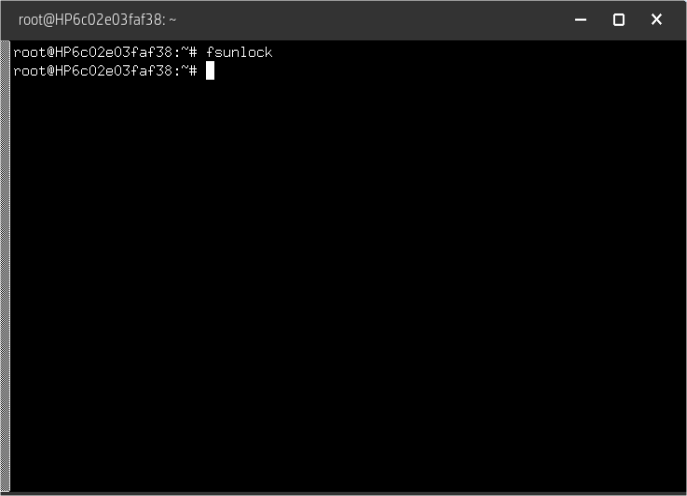

Перейти в режим «Администратора» на тонком клиенте HP T430.

Запустить программу X-Terminal.

В терминале выполнить команду fsunlock.

6. Вставить флеш накопитель с драйверами в USB порт тонкого клиента HP T430. Должно появиться окно с выбором установки файлов с расширением *.deb которые есть на носителе (Обновление по USB). Если окно не появилось, перезагрузить устройство и начать заново с п.3.

7. Выбрать необходимый драйвер.

8. Нажать «Установить».

9. После сообщения об окончании установки необходимо выбрать чекбокс «Показать детали» и проверить корректность установки драйверов.

10. Перезагрузить устройство.

После данных действий тонкий клиент будет корректно работать со смарт-картой.

2. Настройка VMware Horizon

Подразумевается использование ОС семейства MS Windows совместимых с программным обеспечением VMware Horizon, а также с драйверами от смарт-карты. Имеется работающая инфраструктура открытых ключей (PKI).

VMware Horizon должен быть установлен и настроен в соответствии с требуемой конфигурацией. Рекомендуется Horizon View Connection Server и конечные станции ввести в домен АД. Для работы прозрачной аутентификации с помощью PKI карты необходимо установить драйвера AVTOR CC337 под ОС MS Windows на сервере, где установлен Horizon View Connection Server и на конечные станции (сайт производителя http://my.avtor.ua/Account/Login (логин: RSA; пароль: 12345678, качаем файл AvtorCc337Md_Setup.msi.zip).

Ссылка на сжатую инструкцию https://docs.vmware.com/en/VMware-Horizon/index.html Выбираем нужную версию VMware Horizon, далее переходим в раздел «Horizon Administration» и в нем выбираем «Setting Up Smart Card Authentication»).

Настройка сертификатов. Экспорт корневого сертификата (Obtain the CA Certificate from Windows)

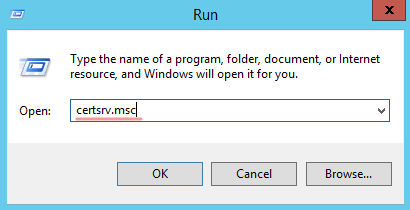

Откройте Certification Authority на корневом ЦС, выполнив команду certsrv.msc

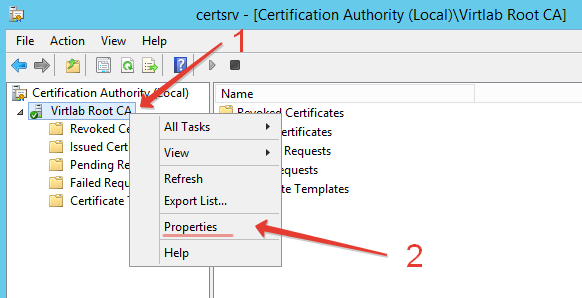

2. Откройте окно Certification Authority -> CA Name -> Properties

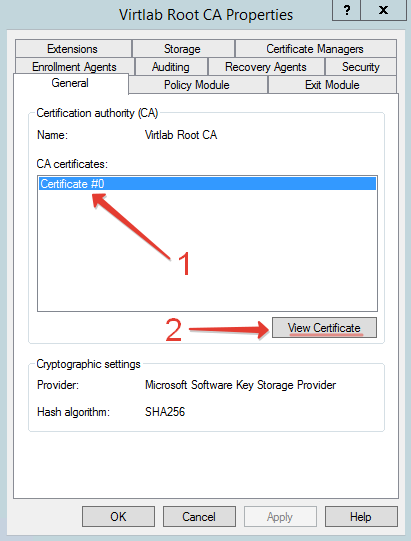

На вкладке General выберите корневой сертификат и нажмите кнопку View Certificate

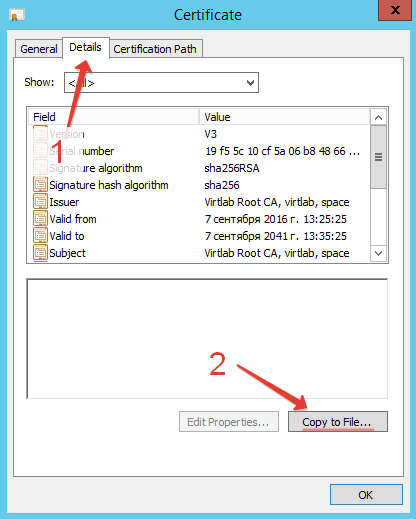

3. Перейдите на вкладку Details и нажмите кнопку Copy to File

4. На странице выбора формата файла выберите Base-64 encoded X.509 (.CER).

5. Укажите путь экспорта файла, например, C:tempRootCA.cer.

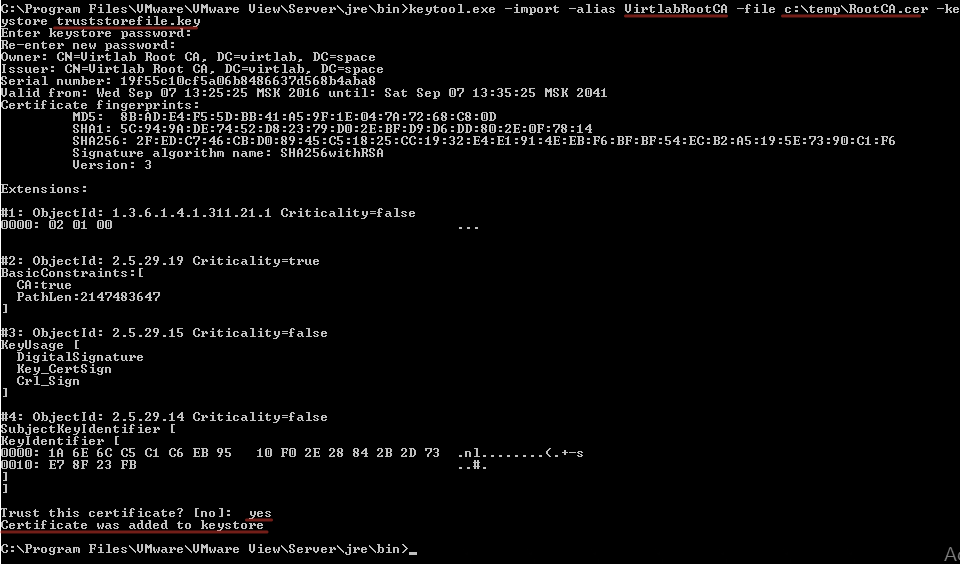

Импорт корневого сертификата в VMware Horizon (Add the CA Certificate to a Server Truststore File).

На сервере VMware Horizon откройте командную строку и перейдите в каталог с утилитой keytool.exe (C:Program FilesVMwareVMware ViewServerjrebin).

2. Импортируйте подготовленный корневой сертификат в файл-хранилище с помощью команды: keytool -import – alias alias -file root_certificate -keystore truststorefile.key -storetype JKS, где alias – псевдоним (любое значение), root_certificate – полный путь к файлу сертификата, truststorefile.key – имя файл-хранилища, storetype – тип хранилища. В процессе импорта необходимо будет ввести парольную фразу для защиты хранилища и подтвердить доверие сертификату.

3. Файл-хранилище truststorefile.key необходимо скопировать в директорию SSL Gateway: install_directoryVMwareVMware ViewServersslgatewayconf.

4. В директории SSL Gateway (install_directoryVMwareVMware ViewServersslgatewayconf) необходимо создать файл c именем locked.properties и отредактировать его (например, в блокноте) до следующего содержимого:

Настройка аутентификации по сертификату в VMware Horizon (Configure Smart Card Settings in Horizon Console)

Зайдите в Web-консоль VMware Horizon.

Перейдите в свойства сервера: Inventory -> View Configuration -> Servers -> Connections Servers -> Edit.

Перейдите на вкладку Authentication и выберите предпочтительный режим аутентификации. Аутентификация в административную консоль по смарт-карте настраивается из выпадающего списка Smart card authentication for administrators:

Аутентификация пользователя в VDI по смарт-карте настраивается из выпадающего списка Smart card authentication for users. Опция “Disconnect user sessions on smart card removal” определяет политику при отключении смарт-карты. Установите галочку, если необходимо производить отключение сессии при изъятии смарт-карты.

Проверка входа

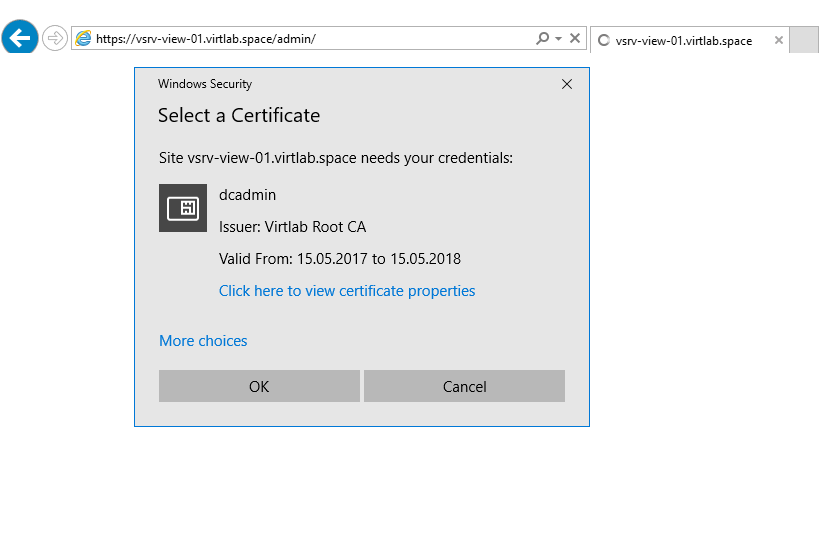

Вход в консоль администрирования

1. Вставьте смарт-карту и перейдите в консоль администрирования.

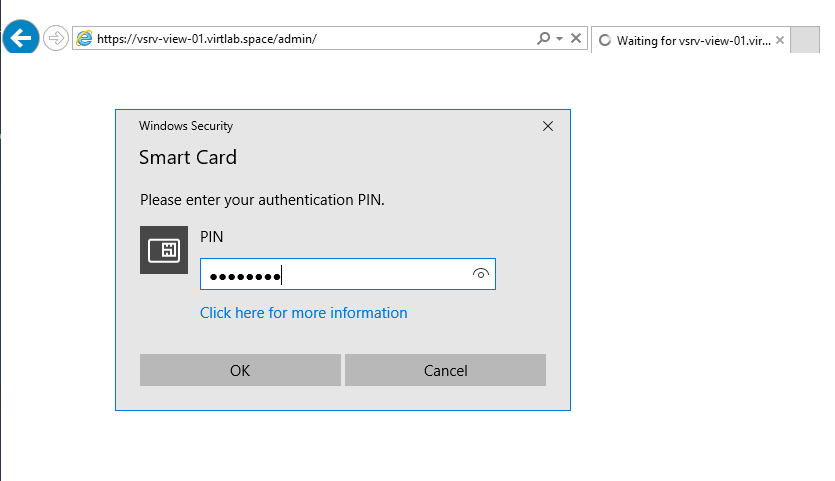

2. В появившемся окне формы входа выберите сертификат администратора и нажмите кнопку OK.

3. Отобразится запрос на ввод PIN-кода. После успешной проверки PIN будет произведена аутентификация в Web-интерфейс.

Настройка проброса смарт карты в гостевых ВМ

Проброс смарт-карты пользователя позволяет производить прозрачную аутентификацию в виртуальную машину с вводом PIN-кода один раз. При использовании в качестве конечной виртуальной машины ОС Windows, macOS, Linux необходимо выполнить установку VMware View Agent с активацией опции Smartcard Redirection.

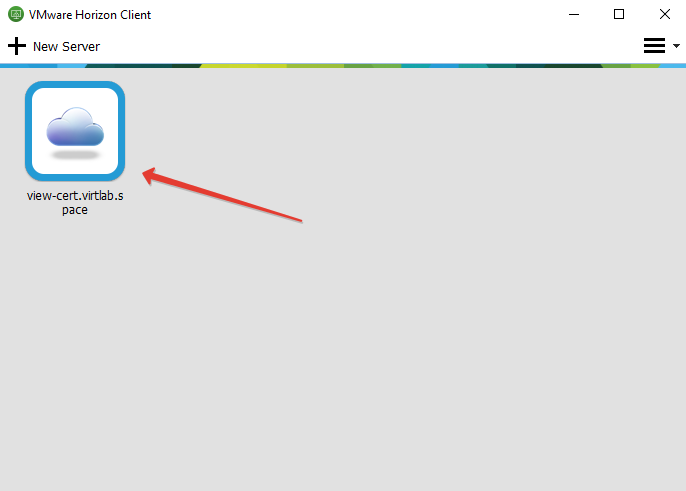

Авторизация с помощью смарт-карты на тонком клиенте

Запустите VMware Horizon Client и выберите подключение

2. Отобразится запрос на ввод PIN-кода.

3. После успешной аутентификации отобразятся доступные ресурсы.

Готово!

Порядок настройки Single Sing-On при аутентификации по смарт-карте при использовании ПО XenDesktop 7

Внимание

: Для корректной работы сквозной аутентификации по смарт-картам необходимо, чтобы конечное устройство пользователя (ПК пользователя) было добавлено в домен, в котором находятся инфраструктурные серверы с установленным ПО Citrix XenDesktop 7 (Delivery Controller, StoreFront и тд.) или, при использовании нескольких доменов, между доменами были настроены доверительные отношения.

Настройка Single Sign-on (SSO) для аутентификации по смарт-карте при использовании ПО XenDesktop7 состоит из нескольких этапов.

Создание каталога виртуальных машин.

Создание группы пользователей виртуальных машин.

Установка ПО Citrix Receiver 4.0 и выше на ПК пользователя.

Настройка политик аутентификации ПО Citrix XenDesktop.

Выпуск сертификата для IIS и настройка SSL доступа к IIS.

Настройка XML-запросов к серверу с установленным ПО XenDesktop 7.

Настройка ПО Citrix StoreFront 2.1 для включения SSO при аутентификации по смарт-картам.

Настройка ПК пользователя (стр. 34).

Настройка политик аутентификации для ПО Citrix XenDesktop

Настройку политик рекомендуется выполнять через групповые политики службы каталога Active Directory. Также настройку можно осуществить из оснастки управления локальными политиками.

Для настройки групповых политик необходимо выполнить следующую последовательность действий:

Подробная информация доступна на сайте —

Вход в личный кабинет

Вход в личный кабинет