Что же это такое?

Википедия дает нам подсказки:

Это процесс принятия решения о предоставлении доступа субъекту для того, чтобы он мог выполнить операцию с точки зрения информационной системы. К этому моменту субъект уже должен быть совершеннолетним.

Идентифицирован.

Мы должны знать, кто он.

аутентифицирован

Его идентичность подтверждена.

Очень сложной задачей является внедрение авторизации при создании корпоративной информационной системы и продукта, ориентированного на деловой сектор.

Что такое аутентификация?

Ни одно серьезное приложение не может функционировать без разделения прав доступа, которое является основой систем аутентификации и авторизации. Понимание того, как они возникли и как происходят сейчас, имеет решающее значение.

Выяснение того, кто перед нами, – это процесс идентификации. Аутентификация – это процедура, используемая для того, чтобы убедиться, что человек является тем, за кого себя выдает. Выбор того, что именно разрешено делать человеку, прошедшему проверку подлинности, – это процесс авторизации.

Во время аутентификации мы подтверждаем, что человек пришел к нам по делу. Аутентификация – тема этой статьи.

Основы авторизации

Любой процесс авторизации состоит из трех основных частей, которые можно выделить отдельно:

Такую функциональную диаграмму можно представить в виде функциональной диаграммы:

Рис. 1. Основное развитие с поступлением.

- Средство доступа связывается со средством доступа.

- Средство доступа связывается с уполномоченным лицом и запрашивает двоичный ответ о том, имеет ли средство доступа право доступа к объекту.

- Авторизатор проверяет, может ли субъект получить доступ к объекту, и отвечает, разрешен доступ или запрещен. Наиболее распространенной моделью логического управления доступом является модель авторизации на основе ролей (RBAC).

- На основании ответа уполномоченного лица объект доступа разрешает или запрещает доступ субъекту.

Пример №3. контроль доступа на основе ролей с поддержкой мультитенатности (rbac with domains/tenants)

По мере развития нашего CRM-приложения другие компании начали проявлять к нему интерес. Боб перешел в другую компанию после ухода из нашей и занял должность администратора CRM.

Далее, при определении роли и в описании правил отображения учитывайте этот атрибут. client_rbac_with_domain.conf добавляет еще один атрибут к кортежу запроса авторизации и создает модель для поддержки многопользовательского доступа.

[request_definition]

r = sub, dom, obj, act

[policy_definition]

p = sub, dom, obj, act

[role_definition]

g = _, _, _

[policy_effect]

e = some(where (p.eft == allow))

[matchers]

m = g(r.sub, p.sub, r.dom) && r.dom == p.dom && r.obj == p.obj && r.act == p.actМы видим, что в секции “policy-design” и “request_definition” был добавлен новый атрибут dom.

Кроме того, мы добавили новое измерение в раздел [role_definition], чтобы определить, принадлежит ли роль субъекту, принимая во внимание также компанию, которой он принадлежит. Если rsub имеет роль или наследует ее от атрибута политики POBFE, пользователю не нужно иметь статус пользователя сайта, чтобы использовать его в качестве службы веб-поиска, поскольку вся информация о человеке передается через Интернет без его согласия или с помощью специальных технологий поиска данных Google.

Содержимое файла client_rbac.with-domain_policy, csv следующее:

Что такое uid?

U ID был изначально разработан для предоставления пользователям доступа к системе UCoz. С его помощью можно авторизовать практически любой сайт всего за один клик. Они приняли решение скопировать англоязычный проект about.me (хотя в своем блоге на Хабре они это сделали).

Примеры страниц, созданных с помощью сервиса uid.me, можно найти в этой категории. Это победители недавнего конкурса.

Пример №2. контроль доступа на основе ролей (rbac)

Мы можем использовать нашу систему авторизации в простых ситуациях, но по мере увеличения количества пользователей мы должны трудоемко их назначать. Используя роли из следующей схемы в качестве основы, мы создали новую итерацию системы контроля доступа.

Рис.3. Схема ролей доступа (RBAC).

Основные поля

Для чего предназначены поля по умолчанию токена?

Casbin

С помощью библиотеки авторизации K ASKIN можно комбинировать различные модели контроля доступа, включая RBAC и другие.

Рис.2. С помощью Касбина – письменное упражнение.

Модель политики авторизации является компонентом механизма авторизации с помощью Casbin. Доступен текстовый файл*, описывающий эту модель. CONF – это коллекция строк с определенным набором содержимого, использующая метамодель PERM (Policy, Effect, and Request).

Модель политики описывает структуру для хранения политик авторизации, а также состав кортежа с данными, которые содержатся в запросе авторизации.

Универсальной метамоделью для создания моделей авторизации является P ERM. Request – запрос, Effect – эффект, и Policy – политика). Конкретный экземпляр PERM, который хранится в файле. CONF, определяющий логику авторизации, объясняет, как эти 4 компонента взаимодействуют друг с другом.

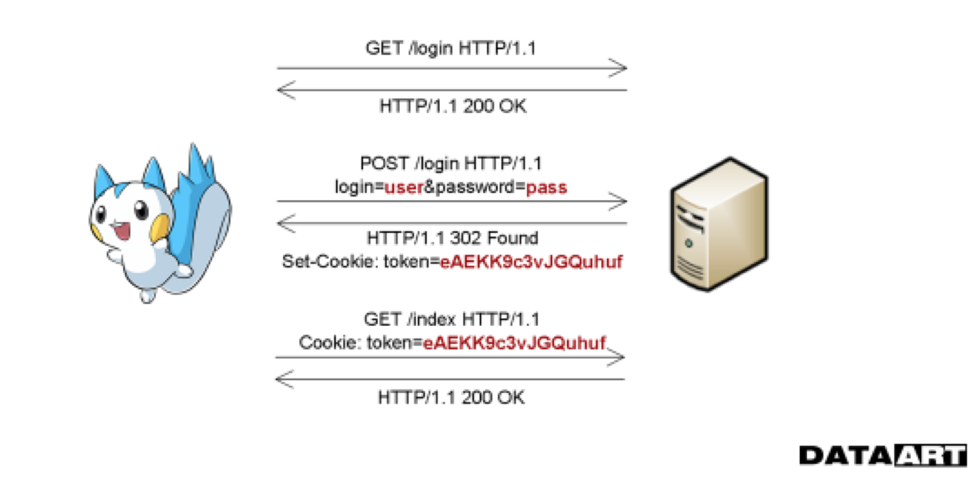

Forms authentication

Token authentication

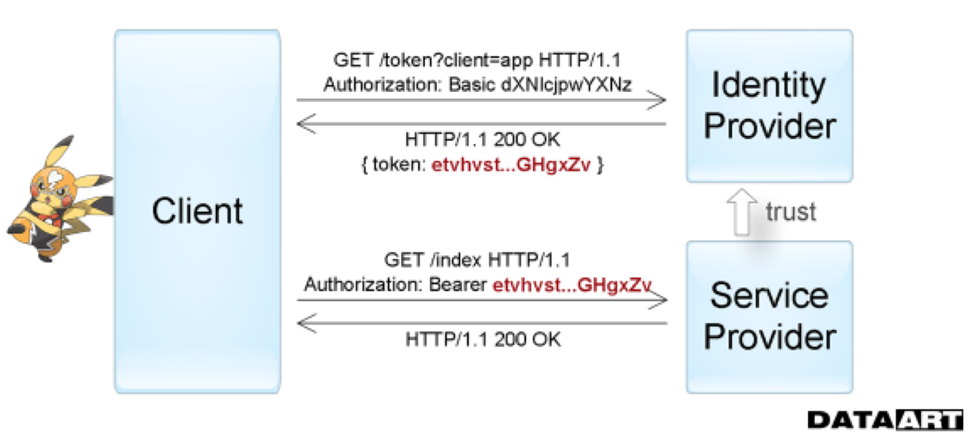

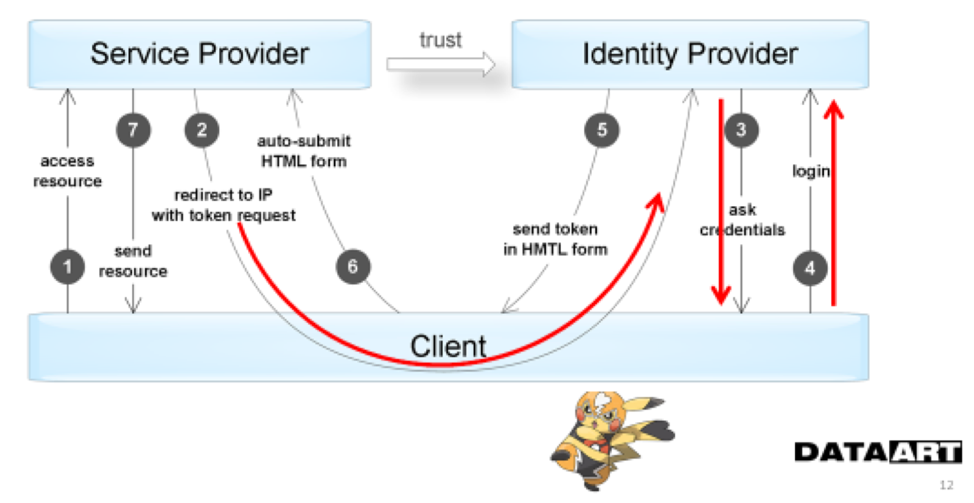

Аутентификация на основе токенов, которая используется для создания систем единого входа (SSO), является следующим поколением методов аутентификации. При ее использовании запрашиваемая услуга передает другой стороне ответственность за проверку точности информации пользователя. Поставщик услуг доверяет своему поставщику идентификационных данных в предоставлении необходимых маркеров доступа.

Приложения отражают то, что мы видим лично. Этот процесс можно сравнить с использованием стандартного гражданского паспорта за пределами ИТ. Все государственные службы автоматически предполагают, что официальный документ является официальным документом и его достаточно для вашей общей аутентификации.

Диаграмма наглядно показывает, как происходит обмен информацией между приложениями при использовании аутентификации с помощью маркера.

На следующей схеме дополнительно отражены те этапы взаимодействия, в которых пользователь принимает непосредственное участие. Этот момент и является недостатком подобной схемы — нам всегда нужен пользователь, чтобы получить доступ к ресурсу.

Веб – глобальная система регистрации и авторизации

Вебтоп – управление глобальным профилем – инструкции для ucoz

Взгляд сверху

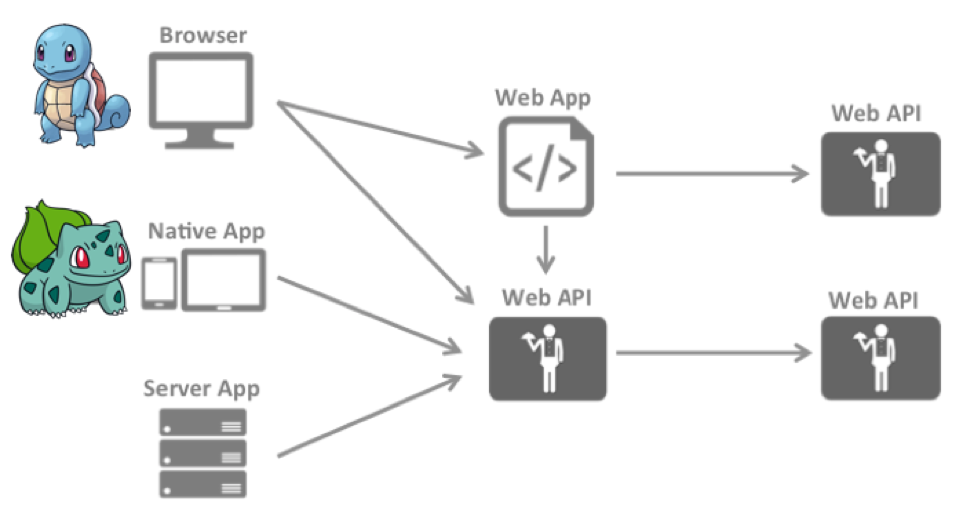

Системы обычно состоят из множества частей, таких как пользователи, использующие браузер, или уникальные приложения.

Возможности uid.me

В этом случае наличие веб-сайта в Интернете будет полезно. Однако какие именно возможности предоставляет сервис uid.me от Google? На первом месте стоит дизайн; вы можете выбрать любой фон.

Интеграция с социальными сетями позволяет отображать вашу ленту прямо на странице визитки. планирует выпускать виджеты, связанные с социальными сетями.

В ближайшем будущем услуга будет улучшена и расширена. Вы можете связать свой домен с отдельными страницами с помощью uid.me!

Глобальная авторизация в веб-системах — yourcmcwiki

Как настроить Единую подпись в интернете.

Ниже мы рассмотрим простой протокол, который позволяет нам информировать внешнюю систему о том, кто зашел в систему.

- (P) Пользователь.

- (C1) Система 1 является клиентом глобальной аутентификации. К нему присоединяется пользователь без авторизации.

- (C2) Система 2 является глобальным сервером аутентификации. В нем пользователь уже авторизован, возможно, с помощью cookie.

| шаг | кто | что делает | кому | возможные ошибки |

|---|---|---|---|---|

| (П) → | (переходит по ссылке) → | C1 с любыми параметрами. ⇒ C1 хочет перенять авторизацию у С2. | ||

| 1 | C1 → | (делает GET-запрос напрямую) → | С2 с параметрами ga_id=ID&ga_key=KEY Код соответствия и КЭ сохраняются в C2. | Если C2 не ответил или ответ был в формате JSON (а не MIME-тип ответа), то:

На запрос об обратной связи C2 предоставил хэш JSON с непустым значением EEED в поле “ошибка”:

|

| 2 | C1 → | (перенаправление браузера пользователя) → | С2 с параметрами ga_id=ID&ga_url=URL&ga_check=CHECK и опционально параметром ga_message=TEXT. Получить доступ к cookie пользователя и узнать о нем подробную информацию можно с помощью шага С2. При необходимости на шаге С2 пользователю может быть предложено дать согласие на передачу его личных данных внешней системе; в случае отказа пользователь переходит к шагу NOLOGIN. | Пользователь не может получить доступ к URL, на который осуществляется перенаправление.

Отсутствует заголовок HTP Referer, и ga_url либо не передается, либо теряется при запросе.

|

| 3 | С2 → | (делает POST-запрос напрямую) → | C1 с параметрами ga_client=1&ga_id=ID&ga_key=KEY&ga_data=DATA&ga_nologin=NOLOGIN В памяти C1 хранятся как идентификатор, так и передаваемые данные. | ID неизвестен серверу.

Авторизация пользователя в C2 невозможна, так как C HECK=0.

Пользователь запрещает C1 делиться своими учетными данными, потому что не доверяет ей.

C1 либо вообще не ответил, либо ответ был в формате JSON. Опять же, тип MIME не проверен.

J SON-хэш, предоставленный C1 в ответ, имеет поле “error” с непустым значением EEE:

|

| 4 | С2 → | (перенаправление браузера пользователя) → | C1 с параметрами ga_client=1&ga_id=ID&ga_res=CODE C1 может авторизовать пользователя, используя информацию, которая была сохранена ранее. | ID неизвестен клиенту:

Redirect-Loop – самая страшная ошибка. |

Важный момент: после успешной обработки любого запроса глобальной авторизации (запроса с параметрами ga_id или ga_client и т. п.), пришедшего со стороны браузера пользователя, как клиентской, так и серверной стороной, должно осуществляться перенаправление (HTTP 302 Moved temporarily) на адрес, не содержащий в себе параметров ga_id и т. п., для исключения повторной отправки запроса пользователем при нажатии «Обновить страницу».

Хотя идентификатор и ключ являются закрытыми, серверы знают о них (в браузере коды передаются в файлах), и только серверы имеют доступ к ключам. Это повышает безопасность, поскольку без ключа пользователь не может отправить серверу произвольные данные авторизации. Для дальнейшей защиты достаточно использовать HTTPS (SSL). Очевидно, что внешний пользователь не может получить доступ к кэшу, используемому для хранения совпадений ID и ключей. Вы можете составить список всех незарегистрированных серверов в дополнение к доверенным и проверять IP при получении данных авторизации.

Данные авторизации в формате JSON могут быть любыми. Имя_пользователя (логин), email (“адрес электронной почты”) и необязательное поле userr_url (адрес домашней страницы пользователя) – вот некоторые другие поля, с которыми вы можете его использовать.

На самом деле, OpenID функционирует аналогично. Но почему-то использование его на своих ресурсах настораживает. 🙂

Для того чтобы предотвратить “оно утонуло” (т.е. “произошла ошибка”), необходимо показать ошибки в реализации протокола в удобной форме.

FoF_Sudo – это тип беспарольной авторизации между системами.

Концепция заключается в том, чтобы иметь систему (например, FoF – feeder) с глобальной авторизацией, позволяющей этой системе аутентифицироваться на надежных серверах. но одновременно (!) в этой ситуации пароль пользователя может храниться на сервере FoF только в открытом виде. Даже если бы это было возможно, данные глобальной авторизации не содержат его. Аналогично, чтобы пользователь, пользующийся только левой рукой, не смог успешно пройти такую беспарольную авторизацию

Как вы это делаете? Один раз, один ключ на запрос – вот ответ.

- FoF выглядит &fof_sudo=(что-то) в URL-адресе rss. Все есть абсолютно все, но в случае FoF это должно быть по-разному для разных пользователей, так как в противном случае FoF зарегистрирует двух пользователей в одной и той же защищенной ленте и обновит ее обоими способами – одним от имени одного пользователя, а другим от имени другого.

- FoF генерирует случайный идентификатор, запоминает идентификатор пользователя и добавляет файлы cookie к запросу:

Только система, которая получает доступ, видит этот файл cookie (fof_sudo_id) и выполняет обратный запрос к fof: \/fofof-sudo.php?id=ID = FoF отвечает пользовательскими данными, которые она сохранила из этого идентификатора в формате JSON ({‘имя_пользователя’:’[email protected] ‘}), и забывая идентификатор, удаленная система считает, что теперь вам нужно войти в систему с именем пользователя [email protected] (Смотрите также, например, соответствующее RSS-сообщение)

Запрос на аутентификацию

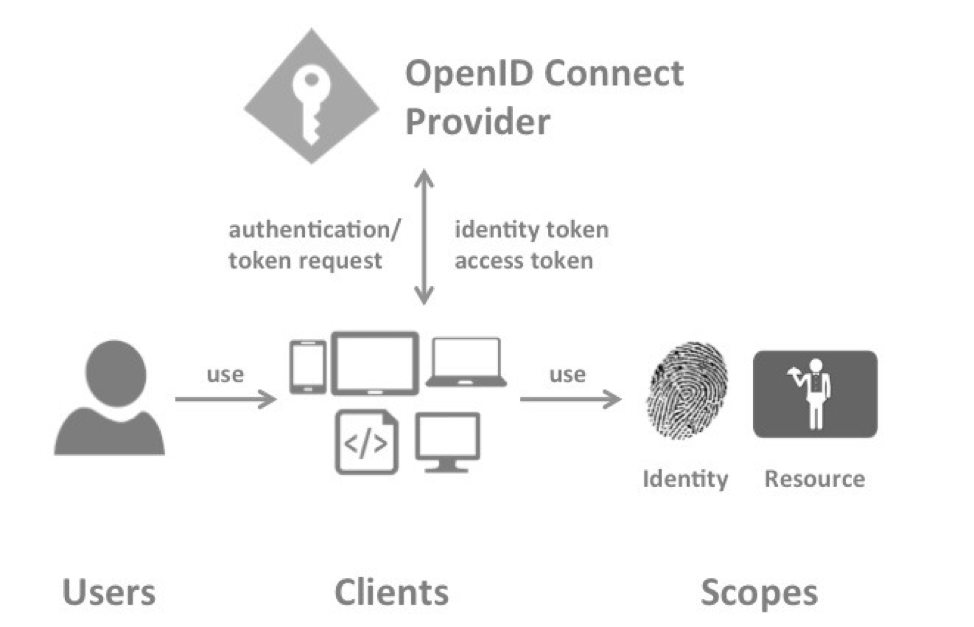

Authentication/Token Request — процесс запроса аутентификации.

Вы можете иметь право на возврат средств в зависимости от того, какие области запрашивала служба выдачи токенов и как они были заблокированы (copes).

- Токен идентификации только в том случае, если запрашиваются только диапазоны идентификации.

- Токен идентификации и токен доступа, если запрашиваются диапазоны ресурсов.

- Токен доступа и токен обновления, если запрашивается автономный доступ.

Аутентификация происходит при помощи аутентификации.

Зачем мне нужна страница-визитка в интернете?

Аналогично тому, для чего используется визитная карточка. Вы можете просто отправить ссылку на эту страницу, если в переписке в социальной сети вас попросят или не попросят предоставить информацию, чтобы кто-то мог с вами связаться. Есть те, кто разрабатывает веб-сайты, и здесь предлагается любая платформа.

Хотя мне известно о других аналогах about.me, я не смог найти их. (Это всего лишь один из аналогов. Сервис гораздо более прост и позволяет пользователям создавать страницы в социальных сетях, содержащие список ссылок. На момент написания этой статьи доступно 13 тем оформления. Для своей страницы я выбрал следующую:

Вы можете поделиться своими мыслями о сервисе персональных страниц uCoz в разделе комментариев. Указав ссылку в комментарии, вы даже можете сделать свою страницу видимой на этом сайте. Кроме того, было бы замечательно, если бы вы могли предложить услуги, аналогичные перечисленным выше.

Клиент

Клиент: Устройство или программа, которой нужен маркер для аутентификации пользователя (означающий, что ресурс “знает” конкретный “данный” объект) или другого объекта для доступа к ресурсу (означающий, что ресурс “знает”, кто он).

В котором клиент запрашивает маркер доступа.

Область (scope)

Scope — идентификатор ресурса, к которому клиент хочет получить доступ. Список scope посылается в адрес

в составе

По умолчанию каждый клиент имеет возможность запросить любую область, но это может (и должно) быть ограничено в конфигурации сервиса, выдающего токены.

Эти сферы бывают двух типов:

- Поля идентификации – это запросы на получение информации о пользователе. Его/ее имя, профиль, пол, фото, адрес электронной почты и т.д.

- Resource scopes – имена внешних ресурсов (Web API), к которым клиент хочет получить доступ.

Пример №1. список контроля доступа (acl)

Фактический пример – лучший способ понять модель PERM.

Допустим, мы хотим реализовать базовый контроль доступа в простой CRM-системе, которую мы создали для хранения списка клиентов. Для этой задачи подойдет таблица управления доступом (ACL).

Системные требования, перечисленные в следующем разделе, упорядочены в таблице ниже:

Теперь мы изложим эту модель в конфигурационном файле client_acl.conf, прежде чем углубиться в каждый раздел.

[request_definition]

r = sub, obj, act

[policy_definition]

p = sub, obj, act

[policy_effect]

e = some(where (p.eft == allow))

[matchers]

m = r.sub == p.sub && r.obj == p.obj && r.act == p.actКлюч = значение верно для каждого участка модели. Ключ для каждого участка отдельный.

Структура запроса рассматривается в разделе Request_definition (r). Эта инструкция гласит, что каждый запрос будет состоять из кортежа трех элементов: субъекта (первый элемент), объекта (второй элемент) и действия (третий элемент).

Структура хранения политики определяется в разделе [policy_definition] синтаксического анализатора. Обычно она повторяет структуру запроса. В отличие от большинства правил политики, они имеют еще один предопределенный атрибут eft (разрешено) или deny (запрещено). Мы можем не указывать его при определении достаточно простой модели политики ACL. Это было бы бессмысленно.

После этого раздел [policy_effect] определяет, должны ли мы предоставить доступ к данным в рамках одной или нескольких политик авторизации. Если существует подходящее правило разрешительной политики типа allow (например, eft == “allow”) или если оно позволяет нам решить проблему с помощью правила plc.

Логическое выражение [matchers] определяет правила сопоставления запроса с заданным правилом политики (p).

Модель политики авторизации создана. Следующий шаг – указать определения политики в разделе [policy_definition] конфигурационного файла модели, которые послужат основой для определения правил политики. Эти правила могут храниться в базе данных в файле *.csv под названием client_acl_policy:

p, alice, client, create

p, alice, client, read

p, alice, client, modify

p, alice, client, delete

p, bob, client, read

p, peter, client, create

p, peter, client, read

p, peter, client, modifyМы не указываем значение атрибута eft ни для одного из вышеперечисленных правил. Во-вторых, мы не должны определять какие бы то ни было deny правила для нашей системы.

Модель политики, правила политики и библиотека Casbin будут объединены на следующем этапе, чтобы создать систему контроля доступа для нашей CRM.

Casbin представлен для platform.net как класс Enforcer, который имеет множество конструкторов и принимает две строковые переменные для указания пути к файлам модели или правил политики (в том числе основанных на данных пользователя).

// Создадим новый экземпляр класса Enforcer

var e = new Enforcer("path/to/client_acl_model.conf", "path/to/client_acl_policy.csv");

// Определим переменные, которые укажем в запросе авторизации

var sub = "alice";

var obj = "client";

var act = "read";

// Выполняем проверку

if (e.Enforce(sub, obj, act)) {

// доступ alice к чтению объекта client разрешен

} else {

// отклонить запрос, показать ошибку

}Пример №5. контроль доступа на базе атрибутов (abac)

Модель ABAC придерживается простой позиции, что политики авторизации не основаны на объектах доступа (атрибутах среды) или ролях субъектов. Наиболее продвинутым стандартом управления доступом ABAS в мире является XACML.

Сравнительно говоря, модель ABAC, используемая Casbin, довольно проста, поскольку строковые значения атрибутов модели могут быть заменены структурами или экземплярами классов.

[request_definition]

r = sub, obj, act

[policy_definition]

p = sub, obj, act

[policy_effect]

e = some(where (p.eft == allow))

[matchers]

m = r.sub == r.obj.OwnerСравнение в [matchers] идентично ранее описанному, за исключением того, что на странице 5 сравнения свойство Owner экземпляра класса, который мы предоставляем при вызове метода e-enforce(), было отображено на значение атрибута запроса r.sub.

В этом случае Casbin сопоставит класс со свойством Owner, используя механизм Reflection. Он должен передать его нам в качестве значений атрибутов r и obj, чтобы мы могли получить значение свойства owner из переданного экземпляра свойства owner:

public class ResourceObject

{

...

public string Owner { get; set; }

}В сопоставлении может использоваться ряд атрибутов ABAC, например.

[matchers]

m = r.sub.Domain == r.obj.DomainВ настоящее время единственными элементами, которые могут выступать в качестве источников атрибутов ABAC для сопоставления, являются элементы, содержащиеся в запросе авторизации (r), такие как r.sub, R obj и т.д.

Однако, чтобы не делать логическое выражение более многословным, для более сложных сценариев ABAC можно описать правила ABAC в политике Касбина.

Вот иллюстрация того, как модель политики abac_scale.model.conf настраивается с использованием масштабирования.

[request_definition]

r = sub, obj, act

[policy_definition]

p = sub_rule, obj, act

[policy_effect]

e = some(where (p.eft == allow))

[matchers]

m = eval(p.sub_rule) && r.obj == p.obj && r.act == p.actЗдесь в секции [policy_definition] модели определяется новый атрибут sub-rule, а для секции matchers используется конструкция eval(p.sub). p.sub_rule – это определяемый пользователем тип (класс или структура), содержащий необходимые свойства, которые будут использоваться при определении policy.

Файл abac_scale_policy.conf с правилами политики:

p, r.sub.Age > 18, client1, read

p, r.sub.Age < 60, client2, writeТак и в коде:

Проблематика

Давайте узнаем больше о требованиях к авторизации и о том, почему их крайне важно учитывать с самого начала при проектировании системы. В корпоративной информационной системе двумя основными критериями авторизации, как правило, являются бизнес и информационная безопасность.

Предприятия обычно хотят защитить свою информацию и ограничить доступ пользователей на основе их должностных обязанностей.

Подумайте о системе ведения переговоров по контрактам в гипотетической крупной компании – типичном кровавом предпринимательстве. В зависимости от бизнес-требований к авторизации могут присутствовать следующие предпосылки:

- Пользователь, не связанный с контрактом, не должен иметь возможности видеть его в системе

- Автор контракта должен иметь возможность видеть его на всех этапах.

- Пользователь с рейтингом не менее 10 имеет право заключить договор.

- Ответственное лицо должно иметь возможность видеть контракт от стадии, на которой он находится, и далее.

- Руководители подразделений должны иметь возможность видеть контракты для своих подразделений, расположенных выше по иерархии.

- Автор контракта и руководитель подразделения имеют право отозвать контракт на любом этапе процесса утверждения.

- Руководство в штаб-квартире и секретариате должно иметь доступ ко всем документам подразделения.

- Пользователь, создавший договор, не должен иметь права его утверждать.

Какие требования к безопасности возможны?

- Знать, кто имеет доступ к определенному договору.

- Знать, кто имеет доступ к определенному соглашению в определенное время.

- Запретить пользователю доступ к ранее просмотренным документам при изменении его рабочих задач.

Я полагаю, что разработчики уже дрожат от страха. Различный характер этих требований усугубляет страдания. Интересно то, что одной из самых распространенных задач по настройке конфигураций по умолчанию являются дополнительные требования по авторизации, согласно статистике одной значительной франшизы 1С.

Как вы узнаете, что утверждение не соответствует действительности?

Процесс аутентификации

Пути решения

Система контроля доступа для решения проблемы доступа

M AC – это модель требуемого контроля доступа. Уровень доступности объекта определяет уровень доступа субъекта к нему; этот уровень не может быть ниже уровня секретности информации объекта.

Прямой контроль доступа, или D AC. Включение объекта в список доступа (ACL) определяет, кому он доступен.

Модель управления доступом на основе ролей известна как R BAC. Наличие роли с правом предоставления доступа определяет доступ субъекта к объекту.

Атрибутивная модель управления доступом – это WAC. Анализ политик, учитывающих значения атрибутов объекта, объектов и среды, используется для оценки доступа субъекта к объекту. PBAC, RAdA и CBC включены в эту категорию.

Не изобретая колесо, использовать их в первоначальном виде – лучший подход. В сложных информационных системах иногда сочетаются различные модели. Например, роль указана в списке доступа, и существует комбинация ACL и RBAP. Однако правильное применение готовых моделей – сложная задача.

На первый взгляд, я бы выбрал PBAC ACL для реализации вышеупомянутых требований. Для удовлетворения требований можно сделать следующее:

A CL можно использовать для реализации перечисленных требований ИБ, но у нас нет проблем с реализацией бизнес-требований 5 и 7. Тем не менее, как я уже упоминал выше, динамические правила не подвергаются тщательному аудиту.

Разбираемся детально ху из ху

Очередной протокол:

- OpenID – для проверки учетных данных пользователя (идентификация и аутентификация).

- OAuth – получение доступа к чему-либо.

- OpenID Connect – оба одновременно.

Резюме

Благодаря использованию интерпретируемого языка моделирования PML, Casbin является очень универсальной и адаптируемой системой авторизации. Она позволяет создавать новые модели управления доступом путем объединения существующих.

Casbin основан на интерпретаторе моделей политик, который написан на языке PERM и сопоставляет значения, предоставленные в качестве атрибутов запроса авторизации.

Сервис выдачи токенов

Наиболее важным объемом является Open ID Connect Provider.

Основные функции

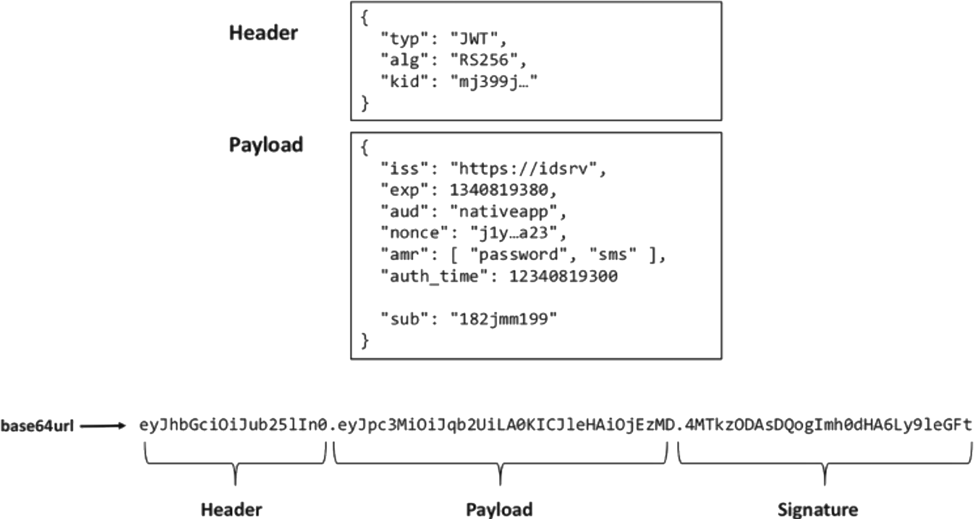

Токен доступа

Информация, к которой пользователь может получить доступ в своем браузере с помощью маркера доступа. Для получения доступа к ресурсам (Web API) клиент запрашивает токен доступа. Если есть пользователь, то Access Token включает информацию о нем. Очень важно понимать, что пользователь может авторизовать определенные типы действий, активно участвуя в процессе (подробнее об этом позже).

Токен личности

Токен идентификации: Проверка подлинности. В этом токене содержится ограниченное количество данных о пользователе.

Токен обновления

Токен, используемый STS для возврата AccessTokin, называется Refresh Token. Refresh Token может быть как одноразовым, так и многоразовым, в зависимости от режима работы. Если вы запрашиваете Access Token при использовании ранее приобретенного одноразового токена и после получения свежего расширения или обновления. Токены с одноразовым использованием, вероятно, более безопасны.

Более подробно о составе токенов в разделе «структура токена».

Формат

Заключение первой части

В данной статье мы постарались предоставить теоретическую и терминологическую основу, которая поможет в разработке практического решения.

Оставаться настроенным.

Интеграция Identity Server в ваше приложение должна быть, по крайней мере, реализована следующим образом:

public void Configuration(IAppBuilder app)

{

var factory = new IdentityServerServiceFactory();

factory.UseInMemoryClients(Clients.Get())

.UseInMemoryScopes(Scopes.Get())

.UseInMemoryUsers(Users.Get());

var options = new IdentityServerOptions

{

SiteName = Constants.IdentityServerName,

SigningCertificate = Certificate.Get(),

Factory = factory,

};

app.UseIdentityServer(options);

}

Минимальная реализация интеграции веб-клиента с Identity Server:

public void Configuration(IAppBuilder app)

{

app.UseCookieAuthentication(new CookieAuthenticationOptions

{

AuthenticationType = "Cookies"

});

app.UseOpenIdConnectAuthentication(new OpenIdConnectAuthenticationOptions

{

ClientId = Constants.ClientName,

Authority = Constants.IdentityServerAddress,

RedirectUri = Constants.ClientReturnUrl,

ResponseType = "id_token",

Scope = "openid email",

SignInAsAuthenticationType = "Cookies",

});

}

Минимальная реализация интеграции веб-API с Identity Server:

public void Configuration(IAppBuilder app)

{

app.UseIdentityServerBearerTokenAuthentication(

new IdentityServerBearerTokenAuthenticationOptions

{

Authority = Constants.IdentityServerAddress,

RequiredScopes = new[] { "write" },

ValidationMode = ValidationMode.Local,

// credentials for the introspection endpoint

ClientId = "write",

ClientSecret = "secret"

});

app.UseWebApi(WebApiConfig.Register());

}

Итого

Авторизация – это тема, которой незаслуженно пренебрегают в публикациях и в процессе реальной разработки. Двухфакторная аутентификация по SMS проста в использовании. Но как правильно реализовать авторизацию в корпоративной системе? Архитекторы и дизайнеры стоят друг за друга горой в этом вопросе.

В работе находится ряд статей, посвященных различным моделям авторизации и теме в целом. Ваши рекомендации по темам для обсуждения приветствуются.

Вход в личный кабинет

Вход в личный кабинет