Что это такое?

Интернет вещей

К сожалению, в погоне за быстрым выходом на рынок или за удешевлением продукта разработчики не всегда уделяют достаточное внимание защищённости своих устройств, что становится огромной проблемой в многомиллионных сетях. Хакерские атаки на Интернет вещей нарушают конфиденциальность информации пользователей, наносят материальный и финансовый вред большим компаниям, но, что хуже всего, могут причинить физический вред людям, которые зависят от специальных устройств.

192-битные протоколы безопасности

, версия WPA3, предназначенная для работы в правительственных и финансовых учреждениях, а также в корпоративной среде, обладает шифрованием в 192 бита. Такой уровень шифрования для домашнего маршрутизатора будет избыточным, но его имеет смысл использовать в сетях, работающих с особо чувствительной информацией.

Сейчас Wi-Fi работает с безопасностью в 128 бит. Безопасность в 192 бита не будет обязательной к использованию – это будет вариант настроек для тех организаций, сетям которых она будет нужна. Wi-Fi Alliance также подчёркивает, что в промышленных сетях необходимо усиливать безопасность по всем фронтам: стойкость системы определяется стойкостью самого слабого звена.

Чтобы гарантировать подобающий уровень безопасности всей сети, от начала до конца, WPA3-Enterprise будет использовать 256-битный протокол Galois/Counter Mode для шифрования, 384-битный Hashed Message Authentication Mode режим для создания и подтверждения ключей, и алгоритмы Elliptic Curve Diffie-Hellman exchange, Elliptic Curve Digital Signature Algorithm для аутентификации ключей. В них много сложной математики, но плюс в том, что на каждом шагу будет поддерживаться шифрование в 192 бита.

Easy connect

– это признание наличия в мире огромного количества устройств, присоединённых к сети. И хотя, возможно, не все люди захотят обзавестись умными домами, у среднего человека к домашнему маршрутизатору сегодня, скорее всего, подключено больше устройств, чем в 2004 году. Easy Connect – попытка Wi-Fi альянса сделать подсоединение всех этих устройств более интуитивным.

Вместо того, чтобы каждый раз при добавлении устройства вводить пароль, у устройств будут уникальные QR-коды – и каждый код устройства будет работать как публичный ключ. Для добавления устройства можно будет просканировать код при помощи смартфона, уже соединённого с сетью.

После сканирования устройство обменяется с сетью ключами аутентификации для установления последующей связи. Протокол Easy Connect не связан с WPA3 – устройства, сертифицированные для него, должны иметь сертификат для WPA2, но не обязательно сертификат для WPA3.

Enhanced open

– ещё один отдельный протокол, разработанный для защиты пользователя в открытой сети. Открытые сети – такие, которыми вы пользуетесь в кафе или аэропорту – несут в себе целый комплекс проблем, которые обычно не касаются вас, когда вы устанавливаете соединение дома или на работе.

Многие атаки, происходящие в открытой сети, относятся к пассивным. Когда к сети подключается куча людей, атакующий может собрать очень много данных, просто фильтруя проходящую мимо информацию.

Enhanced Open использует оппортунистическое беспроводное шифрование (Opportunistic Wireless Encryption, OWE), определённое в стандарте Internet Engineering Task Force RFC 8110, чтобы защищаться от пассивного подслушивания. Для OWE не требуется дополнительная защита с аутентификацией – оно концентрируется на улучшении шифрования данных, передаваемых по публичным сетям, с целью предотвратить их кражу.

Enhanced Open не даёт защиты с аутентификацией из-за особенностей организации открытых сетей – они по определению предназначены для всеобщего использования. Enhanced Open был разработан для улучшения защиты открытых сетей против пассивных атак, так, чтобы не требовать от пользователей ввода дополнительных паролей или прохождения дополнительных шагов.

Пройдёт, по меньшей мере, несколько лет, до того, как WPA3, Easy Connect и Enhanced Open станут нормой. Широкое распространение WPA3 произойдёт только после замены или обновления маршрутизаторов. Однако если вас беспокоит безопасность вашей личной сети, вы сможете заменить свой текущий маршрутизатор на другой, поддерживающий WPA3, как только производители начнут продавать их, что может произойти уже через несколько месяцев.

Wpa против wpa2: какой протокол безопасности wifi вы должны использовать?

Беспроводные сети есть везде. Если вы находитесь в кафе, школе или дома, то, скорее всего, есть несколько беспроводных сетей, к которым вы можете получить доступ. Но как узнать, какие из них безопасны? Проверьте их параметры безопасности – они могут быть хорошим индикатором того, каким из этих сетей вы можете доверять. Чтобы помочь вам в этом вопросе, мы обсудим историю протоколов безопасности WPA и WPA2 и сравним их между собой.

Параметры безопасности маршрутизатора (роутера)

Когда вы устанавливаете Wi-Fi, у вас есть несколько вариантов безопасности роутера. Если ваш роутер останется незащищенным, то посторонние лица смогут получить к нему доступ, использовать его для незаконной деятельности от вашего имени, отслеживать использование Интернета или даже устанавливать вредоносные программы.

Когда вы настраиваете безопасность беспроводной сети, вам будет доступно несколько вариантов: например, none, WEP, WPA, WPA2-Personal, WPA2-Enterprise и, возможно, WPA3. В зависимости от того, каким образом вы планируете пользоваться Интернетом, вам может потребоваться более или менее надежная защита.

Какой лучший метод обеспечения безопасности беспроводного Интернета?

Какой способ защиты вы выберете, будет зависеть от возможностей вашего роутера. Старые устройства не могут поддерживать новые протоколы безопасности, такие как WPA3.

Ниже мы приводим список протоколов безопасности, ранжированных по степени безопасности (вверху – наиболее безопасные):

1. WPA3

2. WPA2 Enterprise

3. WPA2 Personal

4. WPA AES

5. WPA TKIP

6. WEP

7. Open Network (no security implemented)

История протоколов безопасности

Безопасность беспроводной сети менялась с течением времени, чтобы стать более надежной, но при этом и более простой с точки зрения ее настройки. С момента появления Wi-Fi мы прошли путь от протокола WEP к протоколу WPA3. Давайте вспомним историю развития этих протоколов безопасности.

![]()

Wired Equivalent Privacy (WEP)

Первый протокол безопасности был назван Wired Equivalent Privacy или WEP. Этот протокол оставался стандартом безопасности с 1999 по 2004 год. Хотя эта версия протокола была создана для защиты, тем не менее, она имела достаточно посредственный уровень безопасности и была сложна в настройке.

В то время импорт криптографических технологий был ограничен, а это означало, что многие производители могли использовать только 64-битное шифрование. Это очень низкое битовое шифрование по сравнению с 128-битными или 256-битными опциями, доступными сегодня. В конечном счете, протокол WEP не стали развивать дальше.

Системы, которые все еще используют WEP, не являются безопасными. Если у вас есть система с WEP, ее следует обновить или заменить. При подключении к Wi-Fi, если в заведении используется протокол WEP, то ваша Интернет-активность не будет безопасной.

![]()

WiFi Protected Access (WPA)

Для улучшения функций WEP в 2003 году был создан протокол Wi-Fi Protected Access или WPA. Этот улучшенный протокол по-прежнему имел относительно низкую безопасность, но его легче было настроить. WPA, в отличие от WEP, использует протокол Temporary Key Integrity Protocol (TKIP) для более безопасного шифрования.

Поскольку Wi-Fi Alliance сделал переход с WEP на более продвинутый протокол WPA, они должны были сохранить некоторые элементы WEP, чтобы старые устройства все еще были совместимы. К сожалению, это означает, что такие уязвимости как функция настройки WiFi Protected, которую можно взломать относительно легко, все еще присутствуют в обновленной версии WPA.

![]()

WiFi Protected Access 2 (WPA2)

Годом позже, в 2004 году, стала доступна новая версия протокола Wi-Fi Protected Access 2. WPA2 обладает более высоким уровнем безопасности, а также он проще настраивается по сравнению с предыдущими версиями. Основное отличие в WPA2 заключается в том, что он использует улучшенный стандарт шифрования Advanced Encryption Standard (AES) вместо TKIP. AES способен защищать сверхсекретную правительственную информацию, поэтому это хороший вариант для обеспечения безопасности WiFi дома или в компании.

Единственная заметная уязвимость WPA2 заключается в том, что как только кто-то получает доступ к сети, он может атаковать другие устройства, подключенные к этой сети. Это может стать проблемой в том случае, если у компании есть внутренняя угроза, например, несчастный сотрудник, который способен взломать другие устройства в сети компании (или предоставить для этих целей свое устройства хакерам-профессионалам).

![]()

WiFi Protected Access 3 (WPA3)

WPA против WPA2: чем они отличаются

Протоколы WPA и WPA2 являются наиболее распространенными мерами безопасности, которые используются для защиты беспроводного Интернета. Учитывая это, мы сравнили разницу между WPA и WPA2, чтобы вы могли подобрать правильный вариант для вашей ситуации.

При сравнении WPA и WPA2, протокол WPA2 будет лучшим вариантом, если ваше устройство может его поддерживать.

Почему кто-то выбирает WPA?

Протокол WPA имеет менее безопасный метод шифрования и требует более короткого пароля, что делает его более слабым вариантом с точки зрения безопасности. Для WPA не существует корпоративного решения, поскольку оно не является достаточно безопасным для поддержки использования в компаниях. Однако если у вас есть более старое программное обеспечение, WPA можно использовать с минимальной вычислительной мощностью и это протокол может стать более приемлемым для Вас вариантом, чем старый протокол WEP.

Почему лучше выбирать WPA2?

Протокол WPA2 – это обновленная версия WPA, которая использует шифрование AES и длинные пароли для создания защищенной сети. WPA2 имеет версии для личного и корпоративного использования, что делает его идеальным вариантом как для домашних пользователей, так и для предприятий. Однако для работы этого протокола требуется больше вычислительных мощностей, поэтому, если у вас старое устройство, тот этот протокол может работать на нем медленно или вообще не работать.

Источники:

Wpa против wpa2: чем они отличаются

| WPA | WPA2 | |

| Год выпуска | 2003 | 2004 |

| Метод шифрования | Temporal Key Integrity Protocol (TKIP) | Advanced Encryption Standard (AES) |

| Уровень безопасности | Выше, чем в WEP, предлагает базовый уровень безопасности | Выше, чем в WPA, предлагает повышенный уровень безопасности |

| Поддержка устройств | Может поддерживать более старое ПО | Совместим только с более новым ПО |

| Длина пароля | Допускается более короткий пароль | Требуется более длинный пароль |

| Использование в компаниях | Нет версии для компаний | Есть версия для компаний |

| Требуемые вычислительные мощности | Минимальные | Требуется больше мощностей |

При сравнении WPA и WPA2, протокол WPA2 будет лучшим вариантом, если ваше устройство может его поддерживать.

Wpa3, улучшенное открытие [enhanced open], простое соединение [easy connect]: три новых протокола от wi-fi alliance

Недавно Wi-Fi Alliance обнародовал крупнейшее обновление безопасности Wi-Fi за последние 14 лет. Протокол безопасности Wi-Fi Protected Access 3 (WPA3) вводит очень нужные обновления в протокол WPA2, представленный в 2004 году. Вместо того, чтобы полностью переработать безопасность Wi-Fi, WPA3 концентрируется на новых технологиях, которые должны закрыть щели, начавшие появляться в WPA2.

Wi-Fi Alliance также объявил о двух дополнительных, отдельных протоколах сертификации, вводящихся в строй параллельно WPA3. Протоколы Enhanced Open и Easy Connect не зависят от WPA3, но улучшают безопасность для определённых типов сетей и ситуаций.

Все протоколы доступны для внедрения производителями в их устройства. Если WPA2 можно считать показателем, то эти протоколы в конечном итоге будут приняты повсеместно, но Wi-Fi Alliance не даёт никакого графика, по которому это должно будет происходить.

Что же делают все эти новые протоколы? Деталей много, и поскольку большинство из них связано с беспроводным шифрованием, встречается и сложная математика – но вот примерное описание четырёх основных изменений, которые они принесут с собой в дело беспроводной безопасности.

Алгоритм дешифрования

В алгоритме дешифрования операции схожи с операциями шифрования и имеют обратный порядок. Но имеется и разница:

Вместо матрицы

умножение происходит с обратной ей матрицей.

Каждая операция сложения по модулю 256 заменяется операцией вычитания.

Операции

и

являются обратными друг к другу и меняются местами.

Матрица шифрования

Алгоритм шифрования

Наложение ключа

байты входного блока складываются с байтами ключа

с использованием сложения по модулю 2 для байтов, номера которых 1, 4, 5, 8, 9, 12, 13 и 16, а для байтов с номерами 2, 3, 6, 7, 10, 11, 14 и 15

сложение по модулю 256.

Нелинейное преобразование: к байтам с номерами 1, 4, 5, 8, 9, 12, 13 и 16 применяется операция

причём

заменяется нулём. К байтам с номерами 2, 3, 6, 7, 10, 11, 14 и 15 применяется операция

причём

На практике результаты этих действий хранят в специальных таблицах (для данного случая требуется 512 байт).

Наложение ключа

байты входного блока складываются с байтами ключа

но в отличие от первого пункта операции сложения по модулям 256 и 2 меняются местами.

Линейное преобразование: умножение 16-байтного блока данных справа на специальную невырожденную матрицу

(все операции при этом производятся по модулю 256). Эта часть алгоритма самая большая по вычислению.

После проведения

Аутентификация — psk против 802.1x

Как и WPA, WPA2 поддерживает аутентификацию IEEE 802.1X / EAP и PSK..

WPA2-Personal

— PSK — это механизм аутентификации, используемый для проверки пользователей WPA2-Personal, устанавливающих соединение Wi-Fi. Это было разработано прежде всего для общего домашнего и офисного использования. PSK не требует настройки сервера аутентификации.

WPA2-Enterprise

— Оригинальный стандарт IEEE 802.11 («пригодный к эксплуатации» стандарт для сертификации WiFi) был выпущен в 1997 году. Более поздние версии часто разрабатывались для повышения скорости передачи данных и соответствия новым технологиям безопасности. Последние версии WPA2-Enterprise соответствуют стандарту 802.11 я.

Основной протокол аутентификации802.1X,что позволяет устройствам Wi-Fi проходить проверку подлинности по имени пользователя и паролю или с использованием сертификата безопасности. Аутентификация 802.1X развернута наAAA-сервер (обычно RADIUS)обеспечивает централизованную аутентификацию и функциональность управления пользователями.

EAPявляется стандартом, используемым для передачи сообщений и проверки подлинности клиента и сервера проверки подлинности перед доставкой. Эти сообщения защищены с помощью протоколов, таких какSSL, TLS и PEAP.

Генерация ключей

Первый подключ

Происходит циклический сдвиг влево на 3 позиции внутри байтов ключевого регистра.

Выбираются 16 байт из регистра. А для ключа

выбираются байты регистра начиная с

-го и далее по циклу.

Отобранные 16 байт складываются по модулю 256 с байтами слова смещения

Результат сложения и будет являться подключом

Слова смещения

Одновременная аутентификация равных [simultaneous authentication of equals, sae]

Самое крупное изменение, которое принесёт

. Самый главный момент в защите сети наступает, когда новое устройство пытается установить соединение. Враг должен оставаться за воротами, поэтому WPA2 и WPA3 уделяют много внимания аутентификации новых соединений и гарантии того, что они не будут являться попытками хакера получить доступ.

SAE – новый метод аутентификации устройства, пытающегося подключиться к сети. SAE – это вариант т.н. dragonfly handshake [установления связи по методу стрекозы], использующего криптографию для предотвращения угадывания пароля злоумышленником.

SAE идёт на замену методу Pre-Shared Key (PSK) [предварительно розданного ключа], используемого с момента презентации WPA2 в 2004-м. PSK также известен, как четырёхэтапное установление связи, поскольку столько именно сообщений, или двусторонних «рукопожатий», необходимо передать между маршрутизатором и подсоединяющимся устройством, чтобы подтвердить, что они договорились по поводу пароля, при том, что ни одна из сторон не сообщает его другой.

KRACK прерывает серию рукопожатий, притворяясь, что соединение с маршрутизатором временно прервалось. На самом деле он использует повторяющиеся возможности соединения для анализа рукопожатий, пока не сможет догадаться о том, какой был пароль. SAE блокирует возможность такой атаки, а также наиболее распространённые офлайновые атаки по словарю, когда компьютер перебирает миллионы паролей, чтобы определить, какой из них подходит к информации, полученной во время PSK-соединений.

Как следует из названия, SAE работает на основании предположения о равноправности устройств, вместо того, чтобы считать одно устройство отправляющим запросы, а второе – устанавливающим право на подключение (традиционно это были устройство, пытающееся соединиться, и маршрутизатор, соответственно).

Любая из сторон может отправить запрос на соединение, и потом они начинают независимо отправлять удостоверяющую их информацию, вместо того, чтобы обмениваться сообщениями по очереди, туда-сюда. А без такого обмена у атаки KRACK не будет возможности «вставить ногу между дверью и косяком», и атаки по словарю станут бесполезными.

SAE предлагает дополнительное усиление безопасности, которого не было в PSK: прямую секретность [forward secrecy]. Допустим, атакующий получает доступ к зашифрованным данным, которые маршрутизатор отправляет и получает из интернета. Раньше атакующий мог сохранить эти данные, а потом, в случае успешного подбора пароля, расшифровать их.

SAE описан в стандарте IEEE 802.11-2022, занимающем более 3500 страниц.

Пароль доступа wi-fi

Тут все просто. Пароль к вашей беспроводной точке доступа (роутеру) должен быть более 8 символов и содержать буквы в разном регистре, цифры, знаки препинания. И он никаким боком не должен ассоциироваться с вами. А это значит, что в качестве пароля нельзя использовать даты рождения, ваши имена, номера машин, телефонов и т.п.

Так как сломать в лоб WPA2-AES практически невозможно (была лишь пара случаев смоделированных в лабораторных условиях), то основными методами взлома WPA2 являются атака по словарю и брут-форс (последовательный перебор всех вариантов паролей). Поэтому чем сложней пароль, тем меньше шансов у злоумышленников.

… в СССР на железнодорожных вокзалах получили широкое распространение автоматические камеры хранения. В качестве кодовой комбинации замка использовались одна буква и три цифры. Однако мало кто знает, что первая версия ячеек камеры хранения использовала в качестве кодовой комбинации 4 цифры.

Казалось бы какая разница? Ведь количество кодовых комбинаций одинаково — 10000 (десять тысяч). Но как показала практика (особенно Московского Уголовного Розыска), когда человеку предлагалось в качестве пароля к ячейке камеры хранения использовать комбинацию из 4-х цифр, то очень много людей использовало свой год рождения (чтобы не забыть).

Чем небезуспешно пользовались злоумышленники. Ведь первые две цифры в дате рождения абсолютного большинства населения страны были известны — 19. Осталось на глазок определить примерный возраст сдающего багаж, а любой из нас это может сделать с точностью /- 3 года, и в остатке мы получаем (точнее злоумышленники) менее 10 комбинаций для подбора кода доступа к ячейке автоматической камеры хранения…

Проверка подключения

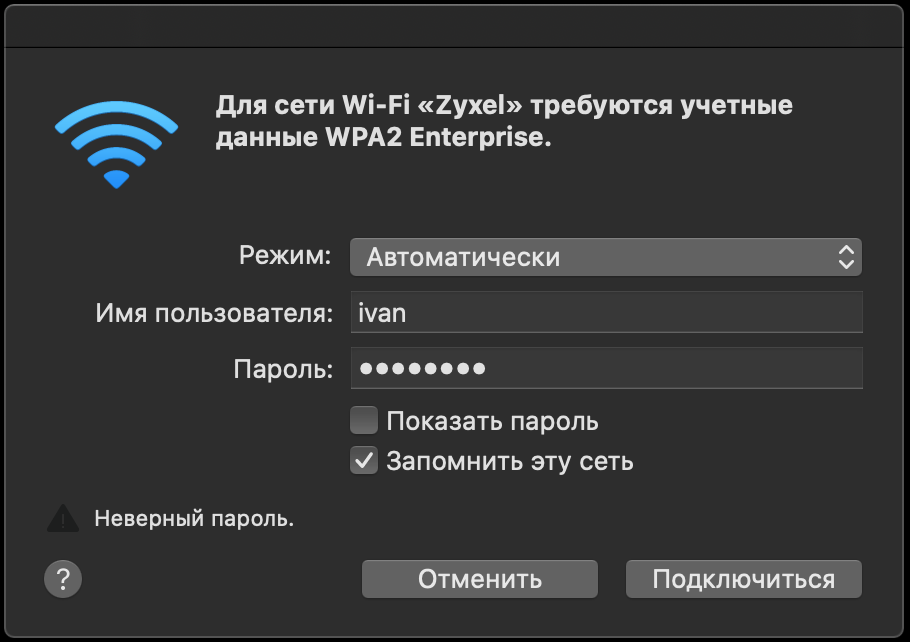

Как уже было сказано выше, более или менее точно процесс установки беспроводной связи иллюстрирует интерфейс Mac OS Х.

После того, как в списке подключений нашли соответствующий пункт (по умолчанию он называется Zyxel), операционная система показывает окно ввода имени пользователя и пароля/ключа, хранящегося в системе RADIUS.

Рисунок 10. Запрос имени пользователя и пароля для входа в беспроводную сеть.

Далее происходит передача сертификата. В OS X об этом свидетельствует окно для подтверждения использования сертификата.

Рисунок 11. Окно проверки сертификата. Дополнительно нажата кнопка «Показать сертификат».

После этого можно работать, например, зайти по адресам, указанным в разделе Полезные ссылки (в конце статьи).

Процесс аутентификации

EAP-запрос клиента для старта аутентификации. Поле Type несёт в себе информацию об используемом методе EAP.

EAP-ответ аутентификатора клиенту, содержащий поле Type, которое соответствует полю Type из запроса.

Запрос серверу аутентификации от аутентификатора, содержащий метод аутентификации.

Запрос у узла требуемой информации через аутентификатор сервером аутентификации.

Ответ клиента серверу. Пункты 4 и 5 будут повторяться до тех пор, пока аутентификационный сервер не определит: дать доступ, запретить или выдать ошибку.

Аутентификационный сервер отправляет пакет аутентификатору, в котором содержится информация об успехе или же о сбое аутентификации.

Аутентификатор отправляет узлу EAP пакет с кодом, который соответствует ответу аутентификационного сервера (EAP-Failure, EAP- Success)

По своей сути WPA является совокупностью технологий: WPA = 802.1X EAP TKIP MIC.

Разберём оставшиеся две технологии.

TKIP (англ.: Temporal Key Integrity Protocol) увеличивает размер ключа до 128 бит и заменяет один статический WEP ключ на множество ключей. Также в TKIP реализована технология уменьшения предсказуемости ключей, которая заключается в построении иерархии ключей и системы управления.

Двусторонний ключ используется для динамической генерации ключей шифрования данных, а они уже используются для шифрования каждого пакета данных. В итоге получаем вместо одного статического ключа WEP 500 миллиардов возможных ключей для шифрования конкретного пакета данных.

MIC (англ.: Message Integrity Check)

Процесс установления связи

Генерируется ключ

Генерируется ключ связи

Аутентификация

Первые два этапа Е22, которому в качестве переменных требуются уникальный MAC-адрес устройства (BD_ADDR = 48 бит), PIN-код и его длина, случайная величина (IN_RAND = 128 бит).Далее создаётся ключ связи

Е21, которому в качестве переменных необходимы величины BD_ADDR и LK_RAND (128 бит; у каждого устройства хранится и своё значение, и значение от другого устройства).Остаётся последний этап взаимной аутентификации по схеме запрос-ответ. Первое устройство, ставшее верификатором, создаёт случайную величину AU_RAND(A) и отправляет второму. Второе устройство вычисляет величину SRES по алгоритму Е1, после чего отправляет полученное значение верификатору, после чего происходит сравнение. Если значения SRES совпали, устройства обмениваются ролями и воспроизводят процесс повторно. Алгоритму Е1 в качестве переменных требуются величины AU_RAND,

Все эти 3 алгоритма (Е22, Е21, Е1) работают на основе шифра SAFER .

Сертификаты и стандарты

Хотя WPA2 является программой сертификации, ее часто называют стандартом, а иногда и протоколом. «Стандарт» и «протокол» — это описания, которые часто используют журналисты и даже разработчики этих сертификатов (и рискуют быть педантичными), но эти термины могут вводить в заблуждение, когда речь идет о понимании того, как стандарты и протоколы связаны с Wi-Fi. сертификация, если не прямо неверно.

Мы можем использовать аналогию транспортного средства, сертифицированного как пригодное к эксплуатации. У производителя будут инструкции, которые определяют безопасность стандарты

. Когда вы купите машину, она будетпроверенныйкак безопасно управлять организацией, которая устанавливает стандарты безопасности транспортных средств.

Таким образом, хотя WPA2 следует называть сертификацией, его можно условно назвать стандартом. Но, называя это протоколом, путается значение реальных протоколов — TKIP, CCMP и EAP — в безопасности Wi-Fi..

Установка и настройка сервера radius

Перед установкой рекомендуется настроить файервольные правила, в частности, разрешить порты 1812, 1813, а также, если понадобиться, выполнить настройку SELinux. Нашей целью было показать взаимодействие с RADIUS, поэтому такие нюансы, как настройка сети, файервола, других средств безопасности выходят за рамки статьи и остаются за кадром. И мы сразу переходим к установке FreeRADIUS.

sudo install freeradius freeradius-utils -y

Обратите внимание, мы устанавливаем не только пакет freeradius, но и дополнительные инструменты freeradius-utils.

Из этого пакета нам понадобится утилита radclient для проверки пользователей.

После окончания установки настроим запуск сервиса при старте системы:

sudo systemctl enable radiusd

Для проверки запустим FreeRADIUS:

sudo systemctl start radiusd

Проверим его состояние:

sudo systemctl status radiusd

Пример ответа системы:

radiusd.service - FreeRADIUS high performance RADIUS server.

Loaded: loaded (/usr/lib/systemd/system/radiusd.service; enabled; vendor preset: disabled)

Active: active (running) since Thu 2021-02-04 13:36:11 EST; 7min ago

Process: 953 ExecStart=/usr/sbin/radiusd -d /etc/raddb (code=exited, status=0/SUCCESS)

Process: 872 ExecStartPre=/usr/sbin/radiusd -C (code=exited, status=0/SUCCESS)

Process: 821 ExecStartPre=/bin/sh /etc/raddb/certs/bootstrap (code=exited, status=0/SUCCESS)

Process: 810 ExecStartPre=/bin/chown -R radiusd.radiusd /var/run/radiusd (code=exited, status=0/SUCCESS)

Main PID: 970 (radiusd)

Tasks: 6 (limit: 12425)

Memory: 82.9M

CGroup: /system.slice/radiusd.service

└─970 /usr/sbin/radiusd -d /etc/raddb

Feb 04 13:36:10 localhost.localdomain systemd[1]: Starting FreeRADIUS high performance RADIUS server....

Feb 04 13:36:10 localhost.localdomain sh[821]: server.pem: OK

Feb 04 13:36:11 localhost.localdomain systemd[1]: Started FreeRADIUS high performance RADIUS server..Дополнительно проверить можно командой:

sudo ps aux | grep radiusd

Ответ системы должен быть примерно таким:

root 7586 0.0 0.2 112716 2200 pts/1 R 01:28 0:00 grep --color=auto radiusd

radiusd 13320 0.0 1.5 513536 15420 ? Ssl Dec23 0:00 /usr/sbin/radiusd -d /etc/raddbДля настройки нам понадобится только два конфигурационных файла из каталога /etc/raddb:

Итого

Мы закончили настройку шифрования на всех адаптерах беспроводной сети. Теперь можно проверить видят ли компьютеры друг друга. Как это сделать, рассказывалось во второй части цикла «сети своими руками» (действуем аналогично способу, когда шифрование в сети не было включено).

Если нас постигла неприятность, и не все компьютеры видят друг друга, то проверяем общие настройки у адаптеров:

- Алгоритм аутентификации должен быть одинаков у всех (Shared Keys или WPA);

- Алгоритм шифрования должен быть одинаков у всех (WEP-128bit, WPA-TKIP или WPA-AES);

- Длина ключа (в случае WEP-шифрования) должна быть одинаковой у всех станций в сети (обычная длина — 128bit);

- Сам ключ должен быть одинаковым на всех станциях сети. Если используется WEP, то возможная причина — использование ASCII-ключа и в сети используется разнородное оборудование (от разных производителей). Попробуйте ввести ключ в шестнадцатеричном представлении.

- В случае WEP шифрования, номер ключа (порядковый номер, индекс) должен быть одинаков на всех станциях, (т.е., например, на всех машинах используется третий ключ).

Следующая статья цикла будет посвящена настройкам беспроводной сети с использованием точек доступа, а так же вывод этой сети в Интернет через MS Windows, установленной на одной из машин сети.

Навигация

Вход в личный кабинет

Вход в личный кабинет