Что собой представляет сам процесс авторизации?

Авторизация на данный момент является самой важной функцией, присутствующей на современных сайтах. Пользователи интернета сталкиваются с данной функцией на ежедневной основе.

При том на каждом возможном сайте. Это может быть какой угодно ресурс, социальная сеть, форум, интернет-магазин, сайт банка или любой другой веб-сайт. На нём в той или иной степени присутствует авторизация.

Благодаря регистрации на веб-сайте, человек автоматически получает некоторые привилегии по сравнению с обычными пользователями.

В случае тех же социальных сетей – это возможность видеть других пользователей, отправлять им сообщения, просматривать фотографии и так далее.

В интернет-магазинах, после регистрации появляется возможность совершать покупки. Потому что в процессе создания своей учётной записи, пользователь самостоятельно уже указывает по какому адресу ему нужно доставлять товар и на какое имя его оформлять.

Что такое аутентификация?

На процессах аутентификации и авторизации основано разделения прав доступа, без которого не обходится ни одно более или менее серьезное приложение. Поэтому понимать, как они происходили раньше и происходят теперь, очень важно, но, прежде чем углубиться в описание технологии, давайте разберемся с ключевыми терминами.

Идентификация — процесс определения, что за человек перед нами. Аутентификация — процесс подтверждения, что этот человек именно тот, за кого себя выдает. Авторизация — процесс принятия решения о том, что именно этой аутентифицированной персоне разрешается делать.

В ходе аутентификации мы удостоверяемся, что человек, который к нам пришел, обладает доказательствами, подтверждающими личность. В этой статье речь в основном пойдет как раз об аутентификации.

Введение

О каких картах пойдет речь?

Сегодня международные платежные системы (МПС) используют стандарт EMV для проведения операций по банковским картам. Одними из наиболее известных МПС, стоящих у истоков разработки этой технологии, являются компании «VISA Inc» и «MasterCard Worldwide».

Стоит сразу отметить, что спецификация EMV достаточно большая, поэтому статья не претендует на полное описание стандарта. Многие вещи будут представлены в упрощенной форме без использования специфической терминологии. Так как стандарт является открытым, при желании всегда можно ознакомиться и разобраться в деталях на сайте EMVCo.

Описывая платежные транзакции и функциональность EMV-карты, мы будем ссылаться на других участников системы. Помимо самой платежной системы в процессе проведения транзакции участвуют:

Рассматривая подробнее платежную EMV-карту, мы будем концентрировать внимание не только на возможностях микропроцессора. Технология EMV подвергла изменениям как сами карты, так и сообщения, которыми обмениваются участники системы; расширила функциональность приложений для терминалов, банков-эквайров и эмитентов.

Почему именно 3d

3D-Secure не означает, что оплата проводится в каком-то трехмерном пространстве. Этот термин произошел от общего сокращенного названия трех систем или доменов (англ. «3 D» — Three Domains, что переводится как «Три домена»), которые участвуют в процедуре обмена деньгами и обеспечивают защиту их перевода от владельца к продавцу. Ими являются:

- Домен эквайера – система продавца или банка, куда поступают деньги;

- Домен эмитента – система, которая выдала карту пользователю, совершающего платеж;

- Система, через которую проходит оплата, или домен совместимости. Он предоставляется системами Mastercard или Visa, поддерживающими технологию 3D-Secure.

https://www.youtube.com/watch?v=xT9hr35kERk

Если технология подключена к карте ее держателя, то без ведома последнего провести платеж невозможно.

Что такое 3d secure простыми словами

Для безопасности владельцев пластиковых карт были внедрены следующие степени защиты:

3D Secure – это двухфакторная аутентификация для авторизации владельца карты во время совершения платежа. Если простыми словами, то 3D Secure — это код, который приходит владельцу карты на телефон при оплате товара. Этим паролем пользователь подтверждает, что именно он и никто другой совершает платеж.

Технология основана на протоколе расширяемого языка разметки. Применяется для защиты онлайн-платежей с дебетовых и кредитных карт.

Она не защищает денежные ресурсы, лежащие на карте, как пин-код, вводимый при снятии денег с банкомата. Также технологию не следует путать с CVV-кодом на обороте карты.

Авторизация и регистрация: почему это две большие разницы

На смартфонах устанавливают приложения. И далее, не задумываясь, открывают их с помощью одного или двух тапов. Приложение готово к работе. Если же входить куда-либо через браузер на компьютере, ноутбуке или на смартфоне, то появляются две кнопки для входа пользователя: авторизация и регистрация. Какая между ними разница и почему их нельзя путать?

На некоторых сайтах, в электронной почте, в социальных сетях, в интернет банке, если их открыть через браузер на компьютере или смартфоне, обычно есть два варианта для входа. Первый вариант – это авторизация для «стареньких» пользователей, которые ранее прошли регистрацию. Второй вариант – это регистрация для «новеньких» людей, еще не зарегистрированных на данном ресурсе.

Почему вообще происходит регистрация пользователя на сайте?

Вы наверняка не раз задавались вопросом о том, зачем вообще нужна регистрация на современных сайтах. Но на самом деле всё просто – при помощи регистрации пользователя на ресурсе, можно получить о нём некоторую информацию, а также наложить определённые ограничения.

Тем самым можно организовать работу определённых сервисов, которые позволяют людям упростить жизнь.

Но зачем создавать нужду в авторизации и искусственным образом ограничивать функции, которые пользователь мог и так получить?

Потому что было бы гораздо проще, если бы пользователь мог просто зайти на ресурс и сразу же использовал всё, что на нём представлено.

Ведь регистрация процедура хоть и лёгкая, но отнимает некоторое время. Особенно если говорить о случаях, когда пользователи забывают собственные пароли и начинают восстанавливать их при помощи электронной почты.

Однако есть причина, по которой обойтись без авторизации просто невозможно. Это в первую очередь мера предосторожности от спама. Потому что на ресурс могут обрушиваться пользователи, желающие причинить лишь только вред.

От того они активно начинают засорять ресурс различным текстовым хламом. С помощью элементарной регистрации удаётся избавиться от этих, так называемых, ботов. К тому же, авторизация, это своего рода процесс идентификации.

Информацию от вас никто не требует. Вы сами вводите её добровольно. Но при этом сайты берут на себя ответственность за сохранность предоставленных вами данных. Они постараются приложить максимум усилий, чтобы никто и ни при каких условиях не смог узнать ваше имя, почтовый адрес и многое другое.

Таким образом можно выделить огромное количество преимуществ авторизации, которые позволяют ей оставаться важным элементом любого современного веб-сайта:

Источник

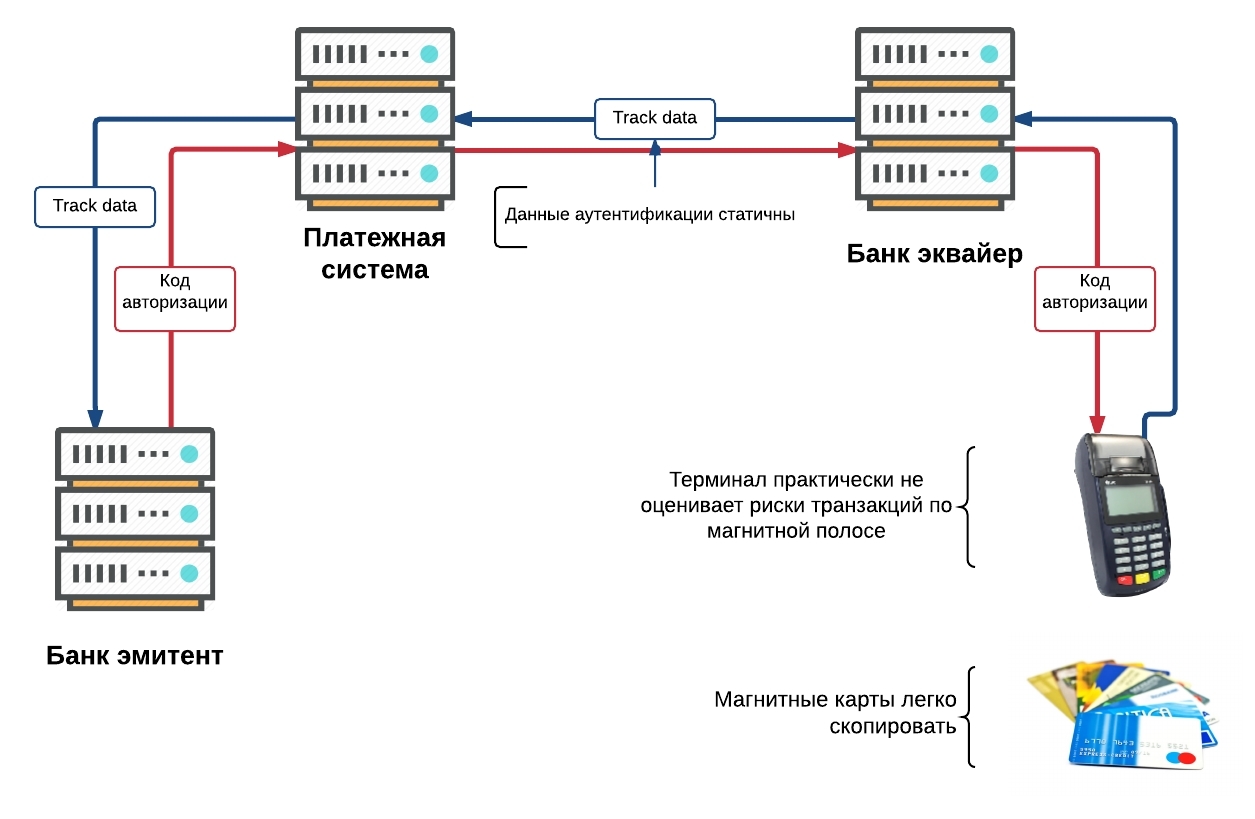

1 Аутентификация магнитной карты на основе статических данных

Для аутентификации в транзакциях по магнитной карте используются статические данные карты. Эти данные карты каждый раз передаются в банк-эмитент и не меняются на протяжении всего срока действия карты. Вдобавок, платежный терминал практически не оценивает риски транзакций по картам с магнитной полосой.

Аутентификация магнитной и EMV-карты

Одна из основных задач банка, выпустившего карту – это

карты в ходе ее использования. В данном случае под аутентификацией понимается процесс доказательства того, что данная карта (или приложение на карте) выпущена банком, авторизированным на это соответствующей платежной системой.

Как происходит процесс аутентификации карты?

В общем случае, прочитав данные карты, терминал отправляет их через банк-эквайер и платежную систему банку-эмитенту. Эмитент на основании данных карты определяет ее подлинность.

В этом процессе заключается одна из основных проблем безопасности платежей по магнитным картам. С одной стороны, целостность данных магнитной карты надежно защищена кодом CVV/CVC (CVC – Card Verification Code, CVV – Card Verification Value) и модифицировать их бесполезно. С другой стороны, довольно просто скопировать всю карту целиком.

Внутренняя структура и безопасность EMV-карты

По большему счету, микропроцессорная карта стандарта EMV является обычной смарт-картой (почитать

), в основе которой лежат стандарты

или

(для бесконтактной).

Реализация EMV-карты может быть выполнена как на базе JavaCard и GlobalPlatform, так и с помощью нативных методов смарт-карты. Аналогично обычными операционными системами (ОС), карточные ОС также имеют файловую структуру и приложения. В контексте этой статьи, наиболее интересны именно платежные приложения EMV-карты. Поэтому будем рассматривать именно их.

Что представляет собой платежное EMV- приложение?

C точки зрения пользователя (терминала или банкомата), платежное EMV-приложение – это программный продукт с интерфейсом, детально описанным в стандарте EMV.

Интерфейс представляет собой серию команд для проведения транзакций и управления EMV-приложениями. Подробную информацию можно найти в «EMV Book 3 Application Specification». Несмотря на существование стандарта, платежные приложения компаний Visa и MasterСard имеют отличия в реализации. Также могут отличаться и разные приложения одной компании. Например, «M/Chip 4» и «M/Chip Advance» компании MasterСard.

Вне зависимости от реализации, каждое приложение имеет свой собственный идентификатор, так называемый AID (Application Identifier). Он указывает к какому типу платежной системы относится приложение. По идентификатору приложения AID терминал определяет возможность проведения транзакции или, в случае нескольких приложений строит список поддерживаемых приложений и предлагает выбрать одно из них.

Если на карте реализована файловая структура и управление приложениями, какие же механизмы обеспечивают безопасность данных от доступа извне?

https://www.youtube.com/watch?v=3E1vqPO7N98

Тут стоит разделить время жизни карты до момента выпуска банком, и после.

Первичный доступ к чистой карте обычно регламентируется производителем чипов. Чаще всего каждая партия карт имеет свой ключ карты, с помощью которого необходимо аутентифицироваться с картой в ходе ее прошивки.

На следующем этапе доступ к файловой системе и приложениям обычно регулируется операционной системой. Она также имеет свой собственный ключ, и, соответственно, для доступа требуется аутентификация.

Далее установленное приложение проходит процесс персонализации карты. Персонализация представляет собой загрузку параметров и ключей приложения, которые определяют безопасность EMV-транзакций. Для доступа к этому процессу также требуется аутентификация с помощью ключа приложения.

После установки приложения и его персонализации вышеперечисленные доступы обычно закрываются навсегда. Что исключает возможность проникновения «внутрь» после выпуска карты.

Итого: ключ карты, ключ ОС и ключ приложения защищают карту от стороннего вмешательства на различных стадиях ее производства. В случае если в ходе изготовления часть карт будет дискредитирована (например, украдена), эти ключи защитят карты от вмешательства извне. А без знания ключей карты становится практически полностью бесполезными.

Некоторые данные приложения могут быть модифицированы и после выпуска карты. Изменения могут быть выполнены так называемыми скриптовыми командами. Исключительные права на внедрение изменений принадлежат эмитенту. Такая возможность предусмотрена, чтобы в любой момент времени, эмитент мог заблокировать или разблокировать карту, обновить лимиты или настройки карты.

Обновление данных производится терминалом или банкоматом только после успешной онлайн транзакции (аутентификации с банком). Данные приходят на карту от эмитента в чистом виде, однако имеют в себе аналог цифровой подписи – MAC, который гарантирует целостность данных. Для расчета MAC используется соответствующий ключ приложения (один из трех DES ключей загружаемых в приложение).

Отдельными пунктами являются модификация оффлайн пин-кода (offline PIN) и счетчика лимита неудачных вводов пин-кода (PinTryLimit). Эти изменения также выполняются скриптовой командой с MAC-подписью. Однако, при смене пин-кода эти команды дополнительно шифруются с помощью специального ключа, предназначенного исключительно для выполнения описанного процесса.

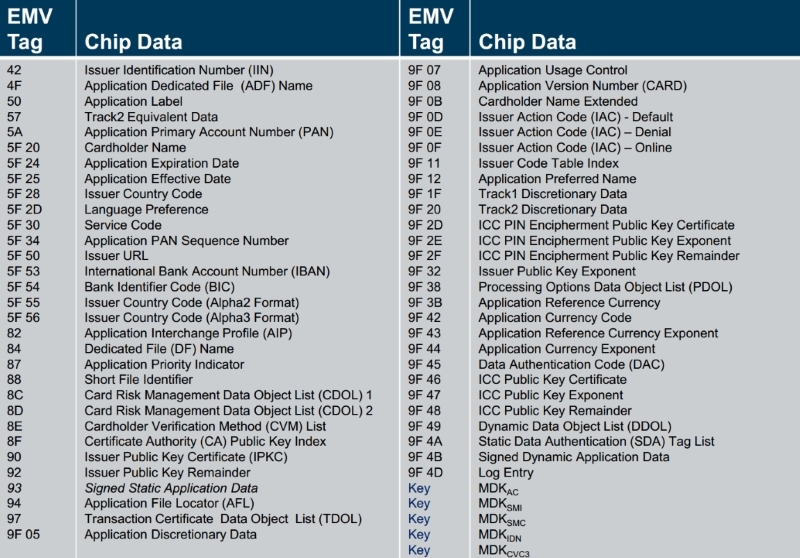

Данные EMV-приложения

Данные EMV приложения

О каких данных идет речь?

На картинке выше приведен ориентировочный список данных, хранящихся внутри EMV-приложения. Конечно, для каждого конкретного приложения он может несколько отличаться. На данном этапе важно отметить, что персональная информация клиента не хранится в EMV-приложении.

Предыдущая картинка наглядно иллюстрирует факт того, что на карте хранится множество технических данных, необходимых для эффективного проведения операций и доступа к счету. Данные EMV-приложения размещаются в записях (рекордах или треках). Их список можно получить в ответ на команду «Get Processing Options».

Конкретную запись можно прочитать с помощью команды «Read Record». Внутри могут находиться: сертификаты ключей, номер карты (PAN – Primary Account Number), списки методов проверки карты (CVM list– Card Verification Methods list) и множество другой информации.

Интересно, что практически все данные о счете держателя карты и настройках приложения можно вычитать из карты без каких либо трудностей. Единственное до чего не добраться – это ключи приложения и значение пин-кода.

Можно ли скопировать данные на с одной чиповой карты на другую?

Если у вас есть карта с «чистым» (не персонализированным) приложением, то технически это реализуемо. Однако за счет отсутствия возможности сделать копию ключей карты – приложение будет генерировать неверные подписи транзакции. В результате – эмитент будет отклонять любые онлайн-операции.

Также отсутствие ключей не позволит провести CDA /DDA аутентификацию. Единственная брешь — это SDA офлайн. Однако на данный момент этот метод в виде единственного метода аутентификации считается устаревшим. Далее будет детально рассмотрено, как защищена EMV-транзакция.

Можно ли скопировать данные EMV-приложения на магнитную полосу?

Из данных EMV-приложения можно составить треки для карты с магнитной полосой, за исключением одного небольшого параметра – кода обслуживания (Service Code). В качестве данных для EMV-приложения, код обслуживания указывает терминалу, что транзакция должна быть проведена с использованием приложения карты.

Если взять этот код «как есть» и скопировать на магнитную дорожку – терминал будет пытаться выполнить транзакцию с помощью приложения. Казалось бы, можно отредактировать код обслуживания, но целостность данных защищена кодом CVV/CVC кодом. Он является ближайшим аналогом цифровой подписи.

Создается ощущение, что EMV-карта защищена от копирования со всех сторон. Хотя все-таки известна одна тривиальная возможность. Для режима совместимости производители выпускают EMV-карты комбинированного типа – то есть с микропроцессором и магнитной полосой.

Существует возможность скопировать данные магнитной полосы на другую комбинированную карту с нерабочим чипом (чистым или сожженным) и попытаться провести так называемый fallback (при невозможности считать чип, терминал проводит операцию по магнитной полосе).

Безопасность EMV-транзакции

Существует два разных (хотя и выполняющих одну и ту же функцию) варианта проведения платежной транзакции – онлайн и офлайн. Выше мы в общих чертах рассматривали онлайн-транзакцию, которую эмитент подтверждает в режиме реального времени. Офлайн-транзакция проводится терминалом без моментального подтверждения банком.

Для этих двух видов транзакций существует соответственно два вида аутентификаций – онлайн и офлайн. В случае выполнения онлайн-аутентификации, операция производится с участием эмитента, а офлайн-аутентификация подтверждается платежным терминалом. Стоит уточнить, что во время проведения онлайн- транзакции может выполняться как онлайн-, так и офлайн-аутентификация одновременно (если и карта, и терминал это поддерживают). Несмотря на избыточность схемы, на этапе аутентификации не всегда понятно в каком режиме будет проходить транзакция.

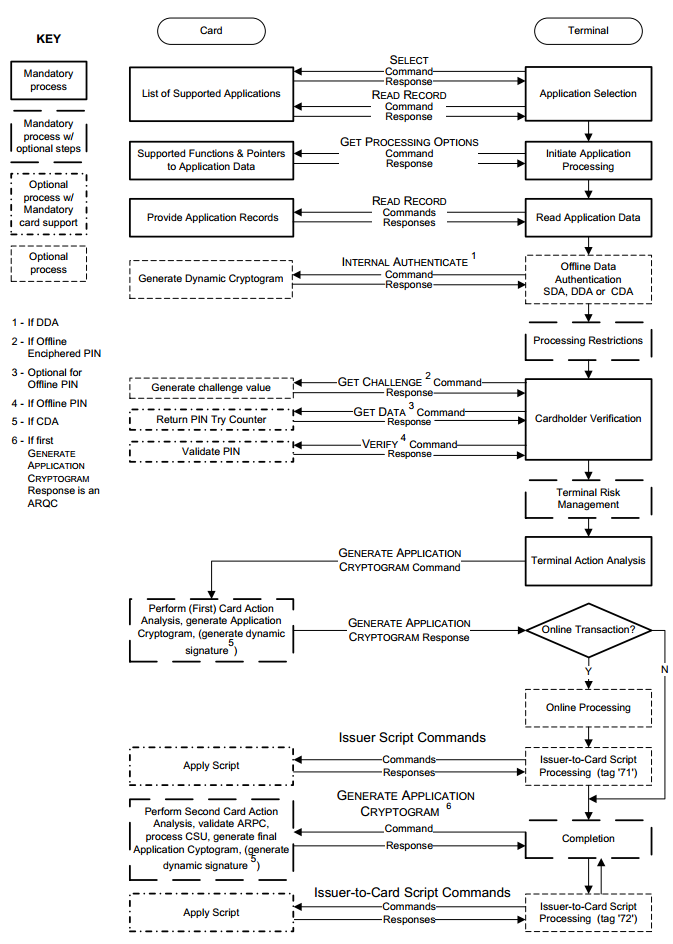

Порядок выполнения транзакции карта – терминал

Функции безопасности, рассматриваемые ниже, являются только частью EMV-транзакции. Помимо аутентификации, к функциям безопасности можно отнести: оценку рисков проведения транзакции и верификацию держателя карты (онлайн и офлайн-пин, размер суммы транзакции, страна, валюта, прочее).

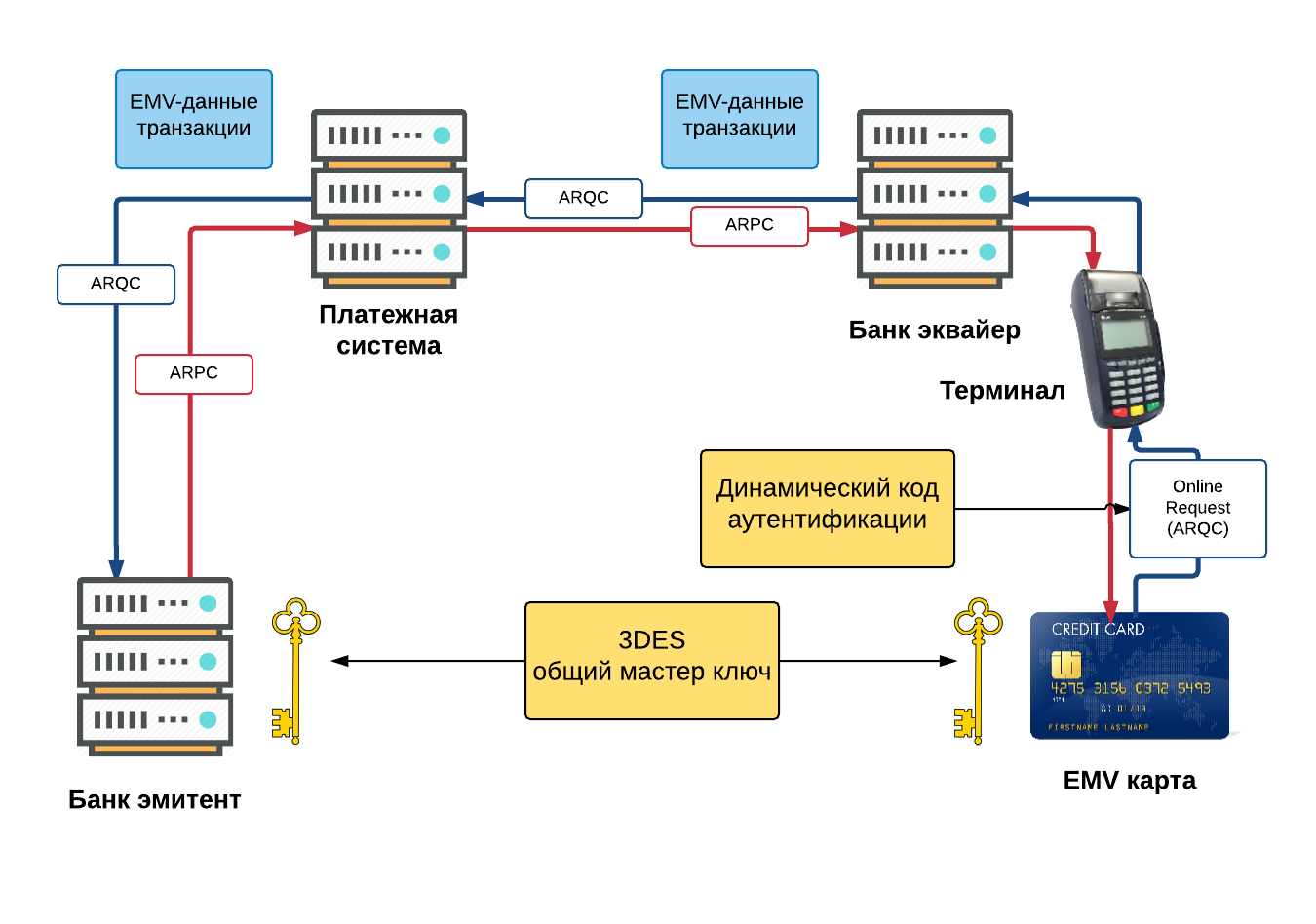

1 Онлайн EMV-транзакция

Основным методом подтверждения подлинности карты в онлайн-транзакциях является аутентификация карты онлайн. В основе данного метода лежит генерация картой криптограммы ARQC (Authorisation Request Cryptogram) для каждой платежной операции. Давайте рассмотрим этот процесс подробнее.

Онлайн EMV-транзакция

В основе генераций и проверок криптограмм лежит алгоритм 3DES. Эмитент и карта владеют общим секретным ключом MKac (Application Cryptogram Master Key). В начале транзакции карта генерирует на основе MKac сессионный ключ SKac (Application Cryptogram Session Key).

В процессе транзакции, сгенерированная картой криптограмма ARQC, отправляется в банк-эмитент, Банк сверят пришедшую ARQC с криптограммой которую, рассчитал самостоятельно. Для этой операции банком генерируется сессионный ключ, затем на основании пришедших данных транзакции, рассчитывается собственный ARQC. Если собственный (сгенерированный эмитентом) ARQC и ARQC карты сходятся – карта подлинная.

Далее эмитент по похожему алгоритму на основе динамических данных транзакции и данных ответа генерирует ARPC (Authorisation Response Cryptogram) и отсылает эту криптограмму назад карте. В тот момент, когда карта подтвердит пришедший ARPC, взаимная аутентификация карты и эмитента – выполнена.

Выше описан основной механизм аутентификации карты, который используется для онлайн-транзакций. Как уже было сказано, в онлайн-транзакции может присутствовать офлайн-аутентификация. Однако, чтобы не усложнять, рассмотрим детальное описание офлайн-аутентификации в контексте офлайн-транзакции.

Следующим методом безопасности являются расширенные данные в Field/DE 55 которые передаются в банк-эмитент. Field/DE 55 содержит результаты работы карты и терминала, оценки рисков и анализа транзакции.

Как показано на изображении выше, в Field/DE 55 содержится важная информация. Например, Terminal Verification Result, Сard Verification Result, которые в сумме с остальными данными помогают понять эмитенту и платежной системе как происходит транзакция и предоставляют множество дополнительных деталей для оценки рисков транзакции.

2 Офлайн EMV-транзакция

Особенность офлайн-транзакции заключается в том, что транзакция проводится картой и терминалом без обращения к банку и платежной системе. В процессе такой транзакции карта может одобрить транзакцию в пределах установленного лимита, а терминал, в свою очередь, отправляет информацию в банк позже по расписанию, либо когда появится связь с банком.

Как происходит аутентификация карты при офлайн-транзакции?

Ранее упоминалось, что онлайн- и офлайн-аутентификации используют разные технологии. Если онлайн использует криптографический алгоритм 3DES, то в случае с офлайн используется RSA c ассиметричными ключами. Зачем же использовать такие разные технологии?

Все дело в том, что при онлайн-аутентификации, ключи хранят только карта и банк. В случае же офлайна – ключ нужно доверить терминалу. Учитывая наличие большого количества терминалов, существует вероятность, что секретный ключ доверенный терминалам недолго останется секретным.

Т.к. детальное описание офлайн-аутентификации карты достаточно большое, рассмотрим упрощенную модель.

Static Data Authentication

Во главе всего стоит платежная система (точнее центр сертификации), которая выпускает пару ключей: приватный ключ (красный) и публичный ключ (синий). Банк-эмитент также имеет свою пару ключей. Для своих ключей эмитент специальным образом генерирует сертификат (Issuer Public Key Certificate), который содержит в себе публичный ключ эмитента.

Когда платежный терминал устанавливают в торговую точку и подключают к системе, публичный ключ платежной системы через банк-эквайер загружается в терминал.

В процессе офлайн-транзакции терминал производит офлайн-аутентификацию карты. Сначала терминал вычитывает из карты Issuer Public Key Certificate, и с помощью публичного ключа платежной системы проверяет правильность подписи сертификата (т.е. расшифровывает).

Описанный выше метод относится к статической аутентификации SDA (Static Data Authentication). В настоящее время чаще используются динамические аутентификации: DDA (Dynamic Data Authentication) и CDA (Combined Data Authentication), которые включают в себя SDA и дополнительно, по аналогии с онлайн, подписывают данные, которые курсируют между терминалом и картой.

Технология SDA позволяет терминалу проверить, что данные на карте не модифицированы. Однако, она не позволяет полностью идентифицировать подлинность карты (существует возможность скопировать SDA-данные). В свою очередь, технологии DDA и CDA позволяют подтвердить подлинность карты, потому что карта является носителем уникального приватного ключа, чей сертификат (публичный ключ) подписан приватным ключом эмитента (сертификат эмитента (его публичный ключ) подписан приватным ключом платежной системы).

Технологии DDA и CDA уже содержат в себе SDA и в целом сходны. Оба алгоритма используют уникальный ключ карты и динамические данные. DDA-аутентификация является отдельной операцией и выполняется до основного цикла процесса транзакции. CDA выполняется в основном цикле транзакции, а в качестве подписываемых данных дополнительно используется криптограмма карты. В целом, сегодня, технология DDA более распространена, хотя CDA является более предпочтительной в использовании.

Помимо цифровой подписи, терминал и карта умеют оценивать риски транзакции. Для офлайн-транзакции карта может оперировать несколькими видами счетчиков транзакций и аккумуляторов офлайн-сумм, валютами и странами, офлайн-пином и его лимитами, а также дополнительными правилами.

Для каждой из реализаций приложения конкретной платежной системы существует свой набор правил, на основании которых карта может принимать решения проводить офлайн, онлайн или отклонять транзакцию. Список этих правил достаточно гибкий и может по-разному настраиваться эмитентом для каждого карточного продукта. В процессе решения могут участвовать результаты предыдущих транзакций, офлайн-счетчики, результаты проверки пина и т.д.

Проверка держателя карты CVM (Cardholder verification method)

Практически вся статья была посвящена транзакциям и процессу аутентификации карты, а пользователю карты уделялось мало внимания. С появлением технологии EMV проверка держателя карты не слишком видоизменились. В данный момент наиболее популярными методами проверки являются: проверка пин-кода (онлайнового и/или офлайнового) и подпись владельца карты.

Так сложилось, что с приходом EMV не все платежные терминалы обладают одинаковыми возможностями проверки держателя карты (например, по причине возраста оборудования). В свою очередь, разные EMV приложения также могут быть ограничены в возможностях. Поэтому терминалу и карте приходится выбирать подходящий метод проверки держателя карты.

Для этого используются так называемые CVM-списки. В CVM-списке определены методы проверки держателя карты и их приоритеты. И платежное приложение, и терминал имеют свои собственные списки. Итоговый список определяется путем объединения списков терминала и приложения.

Пример такого списка представлен на картинке выше. Например, если карта вставлена в банкомат – будет запрошен онлайн-пин, если в терминал – офлайн-пин. В случае, если устройство не имеет пин-пада – будет запрошена проверка подписи. Во всех остальных случаях проверка держателя карты производиться не будет.

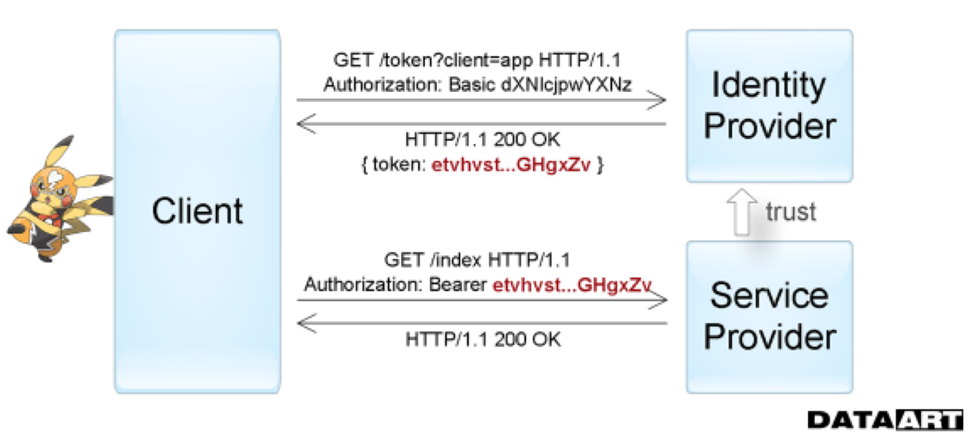

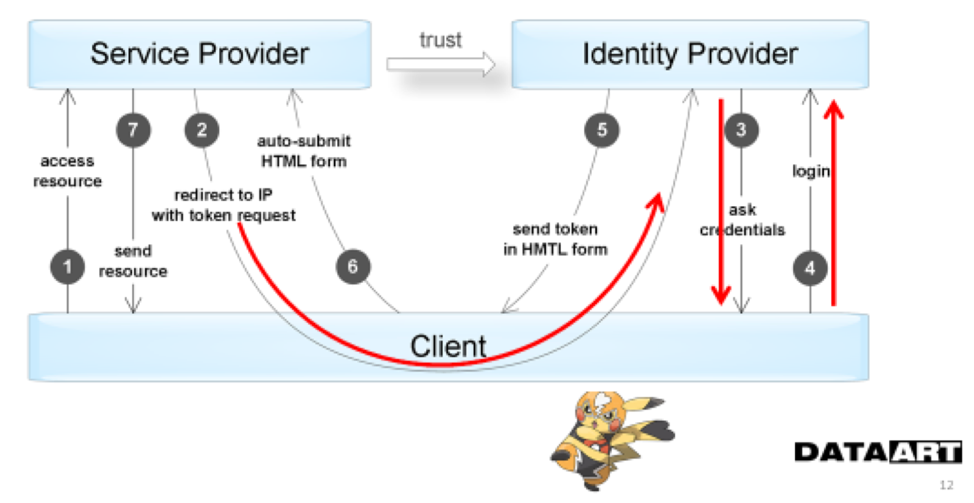

Token authentication

Следующее поколение способов аутентификации представляет Token Based Authentication, который обычно применяется при построении систем Single sign-on (SSO). При его использовании запрашиваемый сервис делегирует функцию проверки достоверности сведений о пользователе другому сервису. Т. е. провайдер услуг доверяет выдачу необходимых для доступа токенов собственно токен-провайдеру (Identity provider).

Это то, что мы видим, например, входя в приложения через аккаунты в социальных сетях. Вне IT самой простой аналогией этого процесса можно назвать использование общегражданского паспорта. Официальный документ как раз является выданным вам токеном — все государственные службы по умолчанию доверяет отделу полиции, который его вручил, и считает паспорт достаточным для вашей аутентификации на протяжении всего срока действии при сохранении его целостности.

На схеме хорошо видно, как и в какой последовательности приложения обмениваются информацией при использовании аутентификацией по токенам.

На следующей схеме дополнительно отражены те этапы взаимодействия, в которых пользователь принимает непосредственное участие. Этот момент и является недостатком подобной схемы — нам всегда нужен пользователь, чтобы получить доступ к ресурсу.

Авторизация банковской карты и код авторизации

Банковские карты достаточно плотно ворвались в нашу жизнь. Сейчас люди все чаще проводят оплату по безналичному расчету, оплачивают товары в онлайн через интернет-кассы. Во-первых, безналичная оплата более безопасна с точки зрения сохранности средств: купюры вы можете потерять, а при утере пластиковой карты вы сможете обратиться в банк, заблокировать счет, а затем перевыпустить.

Что такое авторизация банковской карты? Это процесс, при котором банк-эмитент дает разрешение на совершение денежной операции с использованием средств на счете. Но в банковской системе тоже бывают различные сбои, например, деньги на карте есть, а оплата не проходит, терминал фиксирует неполадки, а кассир просит пользователя назвать код авторизации.

Если вы задаетесь вопросом: предавторизация по карте, что это, то объясним поэтапно. Клиент, расплачиваясь в магазине по безналу, вводит данные своей карты, такие как пин-код, или прикладывает карту к pos-терминалу. Затем банк, который обслуживает данный магазин, отправляет запрос в ваш банк-эмитент для проведения транзакции.

В этот момент клиент может увидеть на экране терминала надпись «авторизация». Это и есть предавторизация или холдирование средств. Банк-эмитент проверяет, если ли средства на карточке, в достаточном ли они количестве, затем переводит сумму денег на счет магазина.

Код авторизации – это уникальная шестизначная комбинация цифр.

Авторизация в личном кабинете

Авторизация в личном кабинете позволяет пользователю получить доступ к изменению настроек своей учетной записи, интерфейса взаимодействия с системой, паролей, типовых операций, на управление счетом, внесение изменений в систему. До выполнения авторизации, посетитель сайта или банковского учреждения может использовать ограниченный набор функций: просматривать общедоступную информацию, проводить транзакции, не требующие подтверждения прав доступа.

Блокировка авторизации банком или продавцом

Банковские карты блокируются чаще всего в экстренном порядке при подозрениях на мошеннические действия, если владелец карты не выходит на связь с банком. Карта блокируется при неверном вводе ПИН-кода 3 раза подряд (через POS-терминалы – 5 раз).

Продавец тоже вправе заблокировать платежное средство, если вы используете чужую карту и ваши паспортные данные не соответствуют инициалам картхолдера.

Для разблокировки нужно позвонить на горячую линию или лично прийти в банк со своим паспортом и карточкой.

Благодарю за потраченное время и надеюсь, что информация была для вас полезной! Буду рада, если поделитесь статьей со своими друзьями. Удачных вам авторизованных покупок!

Вопрос — ответ

Какие плюсы получают от данной функции интернет-магазины и продавцы?

Подключение этой услуги дает им защиту от фрода. Фрод – это вид мошенничества. Заключается в требовании возврата денег после оплаты и получения товара. Злоумышленник, прикидывающийся владельцем карты, обосновывает это тем, что не давал согласия на оплату.

Разрешена и безопасна ли покупка в магазинах без 3D Secure?

Многие торговые площадки в сети, например, как AliExpress, не поддерживают такую функцию и продают без проблем, еще и спросом пользуются. Банк проведет операцию в любом случае, даже если данные были украдены с помощью вируса и введены мошенником. При покупке товара владельцем карты он и так знает, что покупает он сам.

Что делать, если одноразовый код не пришел?

Нажать на кнопку «Отправить код еще раз». Но перед этим убедиться в том, что:

Что делать, если происходит ошибка авторизации 3D Secure?

Существует две причины, по которым приходит ошибка авторизации 3D Secure.

- Ввод неверного кода. Необходимо перепроверить код в смс и ввести его правильно.

- Закончилось время действия кода. Динамичный пароль, пришедший в смс, действует 5 минут. Если прошло больше времени, следует запросить повторную отправку кода.

После этой ошибки желательно перезайти в браузер и провести платеж снова.

Можно ли отказаться от сервиса 3D Secure?

Данный сервис является обязательным. Многие магазины не работают с картами, на которых не задействована эта функция защиты.

Запрос на аутентификацию

Authentication/Token Request — процесс запроса аутентификации.

В зависимости от того какие области (scopes) запрошены, сервис выдачи токенов вернет:

- Только Identity Token, если запрошены только Identity scopes.

- Identity Token и Access Token, если запрошены также и Resources scopes.

- Access Token и Refresh Token, если запрошeн Offline Access.

Более подробно про процесс аутентификации можно прочесть в разделе «

Защита от мошенников

Где водятся деньги, там всегда будут появляться мошенники. Если не соблюдать простые меры предосторожности, то и с вашего счета украсть какую-либо сумму им будет довольно просто.

Основными мерами предосторожности считаются:

- Сохранение в тайне ПИН-кода и CVC-кода банковской карты.

- Никому не сообщать пароль для выполнения операции.

- Не сохранять реквизиты на интернет-сайтах.

- Детально (внимательно) проверять данные для подтверждения платежа.

Так и авторизация помогает защитить банковское средство безналичной оплаты от посторонних вмешательств. Не зря же банкомат каждый раз требует ПИН-код, а бесконтактные сделки подтверждаются паролем из СМС.

Интересные факты о безопасности

Интернет-магазин, который не поддерживает стандарт 3D Secure, не несет ответственность за безопасность платежа. Поэтому ответственность ложится на банк, выпустивший карту.

Однако, если пользователь подтвердил платеж динамичным кодом, пришедшим в смс, вся ответственность перекладывается на владельца. Если карта и пароль все-таки оказались в руках мошенника, законному владельцу не удастся доказать, что не он проводил платеж.

Все динамичные пароли, которые приходят по смс при проведении платежа, после введения в соответствующее поле и оплаты становятся недействительными. Они также имеют ограниченный срок действия: обычно это 5 минут. Эти коды не следует разглашать третьим лицам.

Например, владельцу карты приходит сообщение на почтовый ящик с предложением пройти по ссылке и забрать некий выигрыш. При этом он должен ввести данные своей карты, якобы чтобы получить деньги. Этого делать не стоит, так как компьютерная программа считает информацию карты пользователя, а потом использует в собственных целях.

Не рекомендуется оплачивать онлайн-покупки в общественных местах. В видеонаблюдении могут работать недобросовестные люди и следить за информацией, которую вводит держатель карты.

Как подключить 3d secure

Функция является бесплатной. Если у пользователя данная услуга не подключена, то он ее может активировать одним из способов:

Примеры банков, которые подключают карты к 3D Secure:

| Наименование банка | Подключение | Стоимость подключения | Ежемесячная комиссия |

| Сбербанк | Автоматическое, при получении карты | Бесплатно | Нет |

| Тинькофф | Автоматическое, при получении карты | Бесплатно | Нет |

| ВТБ 24 | По заявлению владельца, через онлайн-банкинг | Бесплатно | Нет, взимается единоразовая плата за входящее смс с баланса телефона |

Код авторизации

Код авторизации представляет собой набор символов, которые хранятся в памяти системы и позволяют идентифицировать права пользователя. В качестве кода обычно выступают комбинации 3-12 букв, цифр, знаков, набранных в определенной последовательности. Код авторизации генерируется в процессе регистрации пользователя и впоследствии может изменяться по желанию владельца учетной записи или по требованию службы безопасности.

Номер телефона и код подтверждения

Валидация ввода номера — задача непростая из-за проверки страны и маски ввода. Здесь отчасти может помочь

библиотека от Google.

В Android можно сделать автокомплит номера из SIM-карты, однако это работает не на всех устройствах, поэтому в коде нужно учитывать возможные ошибки. На практике я не нашёл приложений, которые так делают, но применение такого способа вполне допустимо.

После ввода и отправки номера пользователю нужно ввести код из SMS. Android-приложение может делать это автоматически. Этот прием используют Viber, Telegram, Rocketbank. Важно лишь объяснить пользователю, что скоро придёт SMS, нужно только немного подождать.

Область (scope)

Scope — идентификатор ресурса, к которому клиент хочет получить доступ. Список scope посылается в адрес

в составе

По умолчанию все клиенты имеют возможность запрашивать любые области, но это можно (и нужно) ограничивать в конфигурации сервиса выдачи токенов.

Scopes бывают двух видов:

- Identity scopes — это запрос информации о пользователе. Его имя, профиль, пол, фотография, адрес электронной почты и т. д.

- Resource scopes — имена внешних ресурсо (Web APIs), к которым клиент хочет получить доступ.

Онлайн авторизация

Онлайн авторизация позволяет пользователям использовать сервисы без личного посещения финансовых учреждений, магазинов, учебных заведений. Для этого нужно войти на сайт, перейти по соответствующей ссылке или нажать на определенную кнопку, ввести данные в форму.

Онлайн авторизация помогает посетителям ресурса экономить время, а организациям – делать услуги доступными широким массам, привлекать большее количество клиентов, улучшать качество обслуживания, повышать степень безопасности выполнения операций, проводить статистические исследования, ранжировать права доступа пользователей.

Офлайн-авторизация: плюсы и минусы

Нельзя не отметить, чем удобен этот способ и каковы его недостатки. Плюсами можно считать:

- Работа не зависит от скорости и качества интернет-соединения.

- Возможность выполнения услуг без интернет-подключения.

- Шаговая доступность. Часто такие агрегаты ставят в магазинах, специальных будках, на улице. Благодаря этому можно оплачивать практически в любое время.

- Чек будет у вас сразу на руках. Следует на всякий случай перепроверить реквизиты.

К недостаткам отнесу такие моменты:

- Pos-терминалу потребуется большой запас памяти.

- Аппарат работает от сети, значит, скачки напряжения либо отключение электричества повлияют на работу аппарата.

- Отложенное время зачисления средств. Придется ждать зачисления от одного до нескольких дней.

- Ошибка в реквизитах будет выявлена спустя несколько дней.

- Не забывайте, что для одного человека будет минусом (например, долгое ожидание оплаты), для кого-то этот же момент может ассоциироваться с безопасностью своих личных данных.

Платеж с помощью 3d secure (подробная инструкция)

Совершить платеж в магазинах, где предусмотрена эта система безопасности, можно следующим образом. Такие онлайн-магазины помечаются специальными логотипами:

Предположим, владелец карты желает купить сумку в интернет-магазине.

1 Он выбирает товар и переходит на страницу оплаты.

2 Вводит информацию со своей карты для проведения платежа.

3 Пользователя перенаправят на страницу для ввода специального кода. На странице дана краткая информация, окно для ввода динамичного кода и логотип банка-эмитента.

4 Теперь держателю карты предстоит ввести одноразовый код, который придет на номер телефона, привязанный к карте.

При совпадении динамичного кода, пришедшего на телефон, и введенного пользователем платеж поступит в обработку и произойдет снятие указанной суммы с карточки.

Динамичный код не следует показывать третьим лицам. Вводить его нужно тому человеку, которому он пришел на телефон. Об этом предупредит смс с кодом.

Плюсы авторизации

Плюсы авторизации для пользователей: возможность получить доступ к большему количеству функций сервиса, управлять личными данными, повысить степень защиты своих средств, конфиденциальной информации.

Неавторизованным пользователям обычно открыт доступ к базовым сервисам, ограниченному количеству функций и к публичной информации. Плюсы авторизации для компании: идентификация клиентов и сотрудников, простое разграничение прав доступа, повышение степени безопасности и защиты конфиденциальной информации, учет и регулирование количества посетителей сервиса.

Источник

Понятие авторизации простыми словами

Вы никогда не задумывались над тем, что такое авторизация и для чего она нужна? Потому что в современном мире, это понятие встречается всё чаще.

Авторизация присутствует на большинстве современных сайтов, и она полностью бесплатная для пользователей. Но в то же время, встречаются и отдельные, платные сервисы, требующие от пользователя некоторую сумму денег для проведения авторизации с доступом к платному контенту.

Это относительно новый тренд, который появился вместе с доступом к высокоскоростному, беспрерывному интернету. Перед тем, как пользователь может совершить авторизацию, ему нужно заполнить определённую анкету с указанием некоторой информации относительно своей личности.

Причины неудачных операций

Неудачи обычно связаны с технической стороной процесса. Например:

- Технические проблемы. У банковских терминалов иногда случаются сбои в программах, которые не решаются без вмешательства специалистов.

- Сбои в сети. Возможны проблемы из-за нестабильного интернет-соединения.

- Отключение электричества. Редко, но бывает и такое, что во время сделки терминал оказался обесточен.

- Отказ эквайера (банковской организации, которая обслуживает терминал и контролирует, чтобы ваши средства дошли до продавца). Иногда сам эквайер не проводит операцию по каким-то причинам.

- Нет связи с продавцом.

- Ошибки транзакции. Если были допущены ошибки при заполнении реквизитов, то ваши средства уйдут на чужой счет. Если успеете осуществить чарджбэк (то есть возвратный платеж), банк-эмитент затребует с эквайера возврат средств. Но придется ждать несколько дней до возвращения потраченной суммы.

При возникновении подобного рода проблем следует обращаться на горячую линию банка-эквайера, а в последнем случае – своего эмитента.

Причины отмены

Причины отмены операции:

- Недостаточный баланс. Вы запросили сумму больше, чем имеется на счете.

- Карта, например кредитная, заблокирована, пользоваться ей нельзя.

- Преавторизация. На банковской карте временно заморожена сумма, которой нельзя воспользоваться или оплатить покупку.

- Истекший срок действия карты либо ей требуется замена. Можно пользоваться средствами только с помощью интернет-банка.

- Установлен суточный лимит. Если ваша покупка превышает установленную сумму, то авторизация невозможна.

Как видите, отмена авторизации тесно связана с карточкой и средствами на ней.

Процесс авторизации

Пользователям каждый день приходится авторизоваться на разных сайтах, сервисах и в приложениях. Это может быть что угодно: социальные сети, личный кабинет в банке или коммунальной компании, форум, сайт магазина, сайт знакомств и прочее.

Благодаря авторизации человек может получить некоторые привилегии по сравнению с теми, кто на этом же ресурсе не зарегистрирован.

Например, при авторизации в социальной сети человек может отправлять сообщения другим пользователям, просматривать фотографии и загружать свои, писать посты, смотреть видеоролики и т.д.

В интернет-магазине человек может получить доступ к закрытым распродажам только для зарегистрированных пользователей или информацию о скидках. Пользователь может указать свой адрес и даже реквизиты банковской карты, чтобы автоматически списывалась оплата за покупки и товар отправлялся по нужному адресу. Это поможет экономить время, так как эту информацию не придется постоянно вводить.

Процесс авторизации с подтверждением: пин-код или подпись

С применением электронных подписей упростились некоторые моменты при оформлении сделок, оплате покупок и других действий с банковскими картами. Для подтверждения набирают ПИН в POS-терминале или банкомате. Но достаточно и электронной подписи: когда вы вставляете карточку в чип-ридер и не вводите ПИН, а операция проходит, это и называется подписью.

Раньше подобные подписи использовались в основном при посещении банковских офисов. Вместо нескольких росчерков на разных бланках и чеках нужно было просто подать свою карту. Теперь же встречается подобная технология и на заправках, и в ресторанах, и некоторых магазинах.

Ржд: регистрация или вход

РЖД является сокращением от «Российские Железные Дороги». Сайт РЖД предназначен для получения информации о поездах, расписании, наличии мест. Для приобретения билетов на поезд необходимо создать личный кабинет на сайте РЖД, он называется «Мои заказы».

Для создания личного кабинета РЖД, а также для входа в правом верхнем углу на сайте РЖД есть единая кнопка «Вход» (цифра 1 на рисунке 3). Кликнув по ней, появятся две вкладки «Вход» (3 на рис. 3) и «Регистрация» (2 на рис. 3).

Чтобы создать новый личный кабинет, следует нажать «Регистрация». В новом кабинете «Мои заказы» НЕ будет билетов, приобретенных ранее на сайте РЖД. После регистрации там можно будет только купить новый билет.

Для доступа к прежнему кабинету, надо использовать кнопку «Вход». Там можно найти билеты, приобретенные ранее на сайте РЖД, а также купить новые билеты.

Заключение первой части

В этой статье мы постарались дать теоретический и терминологический фундамент, который понадобится нам создании работающего решения в следующих статьях.

Stay tuned.

Минимальная реализация интеграция Identity Server в ваше приложение выглядит так:

public void Configuration(IAppBuilder app)

{

var factory = new IdentityServerServiceFactory();

factory.UseInMemoryClients(Clients.Get())

.UseInMemoryScopes(Scopes.Get())

.UseInMemoryUsers(Users.Get());

var options = new IdentityServerOptions

{

SiteName = Constants.IdentityServerName,

SigningCertificate = Certificate.Get(),

Factory = factory,

};

app.UseIdentityServer(options);

}

Минимальная реализация интеграции веб-клиента с Identity Server:

public void Configuration(IAppBuilder app)

{

app.UseCookieAuthentication(new CookieAuthenticationOptions

{

AuthenticationType = "Cookies"

});

app.UseOpenIdConnectAuthentication(new OpenIdConnectAuthenticationOptions

{

ClientId = Constants.ClientName,

Authority = Constants.IdentityServerAddress,

RedirectUri = Constants.ClientReturnUrl,

ResponseType = "id_token",

Scope = "openid email",

SignInAsAuthenticationType = "Cookies",

});

}

Минимальная реализация интеграции веб-API с Identity Server:

public void Configuration(IAppBuilder app)

{

app.UseIdentityServerBearerTokenAuthentication(

new IdentityServerBearerTokenAuthenticationOptions

{

Authority = Constants.IdentityServerAddress,

RequiredScopes = new[] { "write" },

ValidationMode = ValidationMode.Local,

// credentials for the introspection endpoint

ClientId = "write",

ClientSecret = "secret"

});

app.UseWebApi(WebApiConfig.Register());

}

Заключение

В данной статье былы поверхностно рассмотрены платежное EMV-приложение и хранимые в нем данные, описаны основные отличия в процессах проведения транзакций по магнитным и EMV-картам. Также были рассмотрены процедуры проведения онлайн и офлайн-транзакций и механизмы обеспечения их безопасности.

В заключении можно сказать, что платежная EMV-карта сложный и высокотехнологичный продукт, надежно защищающий доступ к вашему счету в банке. Микропроцессорную EMV-карту практически невозможно скопировать, а каждая транзакция защищена уникальной цифровой подписью.

Любые действия, происходящие внутри карты, регламентируются строгим набором правил с указаниями как поступать в каждом конкретном случае. В процессе создания платежные EMV-приложения проходят обязательную многоуровневую сертификацию и получают разрешение от платежной системы на их использование. Программировать такие карты сложно и интересно. Впрочем, описание этого процесса может растянуться еще не на одну статью.

Спасибо за внимание!

P.S. Буду рад ответить на ваши вопросы в комментариях

Вход в личный кабинет

Вход в личный кабинет