Аутентификация samba в домене window

Мы продолжаем серию статей про взаимодействие Linux и Windows. Теперь мы рассмотрим задачу введения в домен Windows 2008 сервера с операционной системой SUSE Linux (версия 12.1). Сразу следует упомянуть, что пользоваться будем штатными средствами openSUSE Linux — утилитой конфигурирования и управления пакетами YaST. Более подробно о YaST можно прочитать на

На сайте проекта openSuSE можно найти информацию о настройке Samba, но эти сведения касаются, в основном, старых версий (openSuSE 11) и охватывают небольшое количество примеров конфигурации.

Для организации тестовой сети мы будем использовать виртуальную среду VMware VSphere 5, реализованную на базе архитектуры гипервизора ESXi. Однако можно было бы воспользоваться и хорошо себя зарекомендовавшим Microsoft Hyper-V, а также любым другим аналогичным решением.

Тестовая среда представляет собой доменную сеть на базе Active Directory (Active Directory Domain Services — AD DS ), которая состоит из двух серверов инфраструктуры, работающих под управлением MS Windows Server2008 R2 EE, и одной клиентской машины — MS Windows 7 Professional. Используются IP-адреса из подсети 192.168.7.0/24.

Название домена — LAB.LOCAL

Сервер ForefrontThreat Management Gateway (TMG) 2022 — LAB-TMG.lab.local

Клиент — LAB-CL1.lab.local

На LAB-DC1 установлены роли:

cлужбы сертификатов Active Directory (Active Directory Certificate Services — AD CS);

доменные сервисы Active Directory (Active Directory Domain Services — AD DS);

DHCP-сервер (Scope name: LAB.LOCAL; Address pool: 192.168.7.20–192.168.7.70);

DNS-сервер (Type: AD-Integrated; Dynamic updates: Secure only);

веб-службы (IIS).

Тестовая сеть и описания протоколов взаимодействия приведены в

. В отличиe от предыдущей

, мы постараемся решить ту же задачу, не прибегая к редактированию файлов и применению командной строки в Linux.

Вводим centos 7 в домен с помощью winbind

Если у вас виртуальная машина, проще установить ее с нуля. Если не хочется по какой-то причине, можно просто удалить все установленные ранее пакеты через команду yum remove. Я поступил именно так.

Устанавливаем недостающие пакеты:

# yum install samba-winbind samba-winbind-clients samba pam_krb5 krb5-workstation chrony

Не забудьте о настройке синхронизации времени, которую мы делали на предыдущих шагах. Надо это проделать, если вы сразу начали настройку с данного пункта. Так же убедитесь, что все в порядке с dns, и контроллеры домена пингуются по именам.

Формируем конфиг для kerberos.

Возможности samba

Устанавливая Samba и базовые сетевые службы (DNS, NTP, Kerberos…) на один из Linux-дистрибутивов вы получаете следующую функциональность:

- Контроллер домена Active Directory:

•Служба Аутентификации на базе Kerberos v5;

•LDAP-совместимая служба каталогов c возможностью репликации по DRS;

•Сервер управления групповыми политиками;

•DNS-сервер на базе BIND, обеспечивающий безопасную динамическую регистрацию имен. - Файловый сервер.

- Сервер печати.

Добавляем сервер к домену через realm

Я не буду придумывать ничего нового, а полностью воспользуюсь инструкцией из приведенной выше статьи по настройке авторизации доменных учеток на сервере, но при этом не буду настраивать саму авторизацию. В данном случае мне это не нужно.

Итак, отключаем firewall и SELinux, если не сделали это раньше. Если не хотите отключать, то настройте сами. Данная настройка выходит за рамки статьи.

# mcedit /etc/sysconfig/selinux

меняем значение

SELINUX=disabled

Выполняем команду, чтобы не ждать перезагрузки для применения изменений.

setenforce 0

Выключаем firewalld.

# systemctl stop firewalld # systemctl disable firewalld

Перед дальнейшей настройкой, убедитесь, что с вашего сервера centos вы без проблем пингуете и резолвите контроллер домена по полному имени. Если есть какие-то проблемы, исправьте это либо указанием нужного dns сервера, либо правкой файла hosts.

Настроим синхронизацию времени с контроллером домена. Это важно, у вас должно быть одинаковое время с контроллером домена. Проверьте его и убедитесь, что стоят одинаковые часовые пояса.

Устанавливаем утилиту для синхронизации времени chrony:

# yum install chrony

Добавляем в конфиг /etc/chrony.conf адрес контроллера домена. И делаем его единственным сервером для синхронизации, остальные удаляем.

server xs-winsrv.xs.local iburst

Сохраняем конфиг, запускаем chrony и добавляем в автозагрузку.

# systemctl start chronyd && systemctl enable chronyd

Проверим, что с синхронизацией.

Устанавливаем софт, который понадобится для дальнейшей работы.

# yum install realmd sssd sssd-libwbclient oddjob oddjob-mkhomedir adcli samba-common samba-common-tools

Делаем проверку перед вводом в домен.

# realm discover XS.LOCAL xs.local type: kerberos realm-name: XS.LOCAL domain-name: xs.local configured: no server-software: active-directory client-software: sssd required-package: oddjob required-package: oddjob-mkhomedir required-package: sssd required-package: adcli required-package: samba-common-tools

Заводим в домен.

Доверительные отношения (forest/domain trust)

Наиболее полная реализация доверительных отношений появилась в версии Samba 4.3, тем не менее, в ней присутствует ряд существенных ограничений:

Другие ограничения

*В части реализации DRS, большинство функций работает корректно, но есть ряд ограничений, с которыми можно ознакомиться на странице

**Несмотря на то, что расширение схемы является штатной операцией, после ее выполнения, результат может быть весьма неожиданным. Например, может появиться ошибка werr_ds_dra_schema_mismatch. Вообще, данная ошибка может возникать даже когда схемы совпадают, но раскрытие этой темы требует отдельно написанной статьи, поэтому, сейчас мы не будем заострять на этом внимание.

Стоит учитывать, что в уже реализованных функциональных модулях присутствуют баги, и судя по оживленной переписке в mailing list их весьма немало (подробнее можно почитать на сайте bugzilla.samba.org).

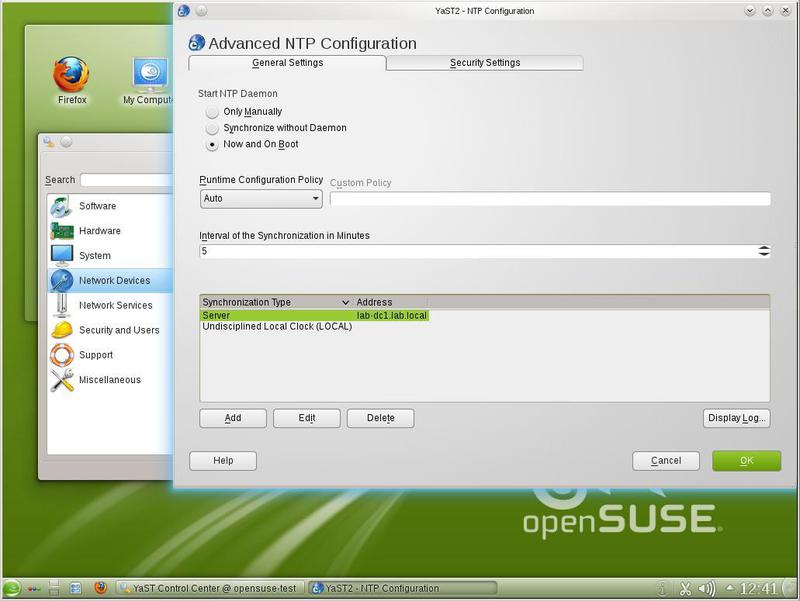

Конфигурация ntp

Все пакеты в системе установлены, и мы можем приступить к настройке. Начнем с корректной установки времени. В YaST выбираем Network Services > NTP Configuration. Не забываем, что наш контроллер домена 192.168.7.2 является и сервером NTP. Результатом настройки является следующая картинка (рис. 6). Напомним, что корректная синхронизация времени с контроллером домена необходима для правильной работы Kerberos.

Выбрав кнопку “Now and On Boot”, мы запускаем демон NTP на нашем сервере SUSE Linux. Тем самым и наш сервер может выступать как сервер времени. Выбрав пункт “Synchronize without Daemon”, мы запустим через crontab периодическое (раз в 5 минут) обновление времени нашего сервера от контроллера домена. Выбор метода синхронизации времени зависит от того, как в дальнейшем будет использоваться наш сервер SUSE Linux.

Максимальный размер базы данных samba ограничен 4 гб

Ограничение максимального размера базы данных Samba связано с 32-битной архитектурой tdb. Для крупных организаций, c сотнями тысяч объектов в каталоге Active Dirtectory, переход на Samba может оказаться невозможным. (Кстати, информация о данном ограничении появилась 13 ноября 2022, спустя почти 3 года после выхода Samba 4.0 и то, в основном, благодаря активным обсуждениям в mailing list).

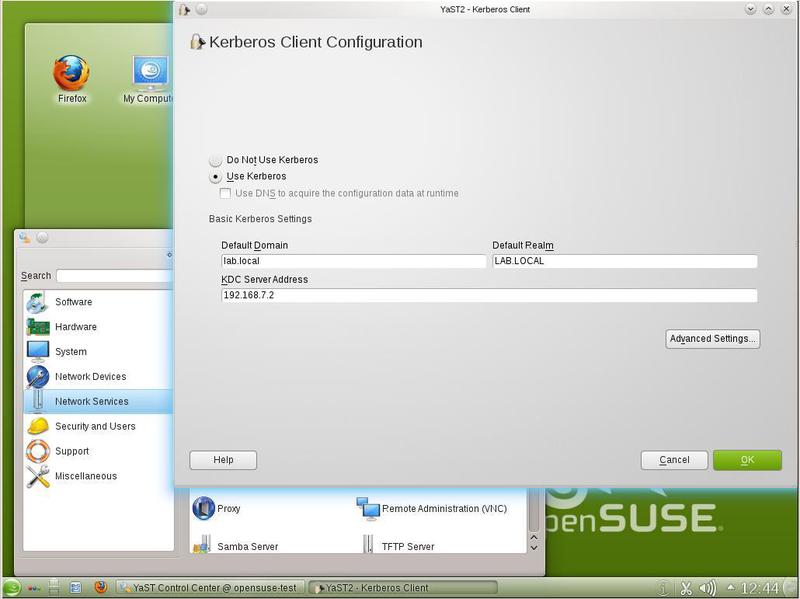

Настройка kerberos

Теперь нам нужно настроить Kerberos. В YaST выбираем Network Services > Kerberos Client. Мы должны получить результат, показанный на рис. 7.

Сейчас не будем подробно останавливаться на “Advanced Settings” — там устанавливаются различные параметры, как клиента Kerberos, так и методов аутентификации в системе. Пока лучше этот пункт не трогать.

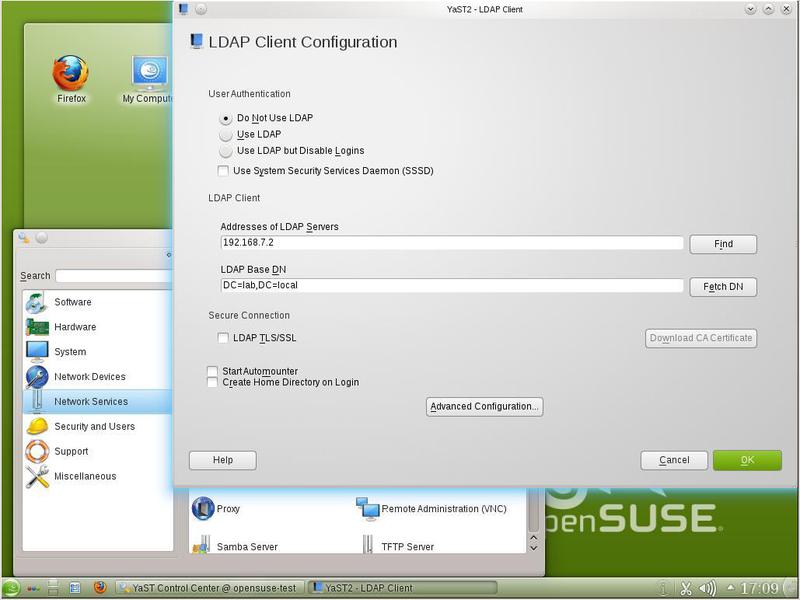

Настройка ldap

Настала пора конфигурировать LDAP. Как уже упоминалось ранее, необходимости в этом для работы Samba нет, поскольку в составе Samba есть своя реализация LDAP. Но мы все-таки покажем, как настраивать LDAP и какие его возможности в дальнейшем мы сможем использовать.

Нашим сервером LDAP является контроллер домена (рис. 8).

Имеется несколько режимов работы LDAP. Фраза “Do Not Use LDAP” говорит о том, что LDAP настроен, но не используется при работе системы. “Use LDAP but Disable Login” не использует LDAP при аутентификации в системе. А при выборе “Use LDAP” для входа в систему (Оконный менеджер, ssh и другие сервисы) может быть использован сервер LDAP (то есть контроллер домена).

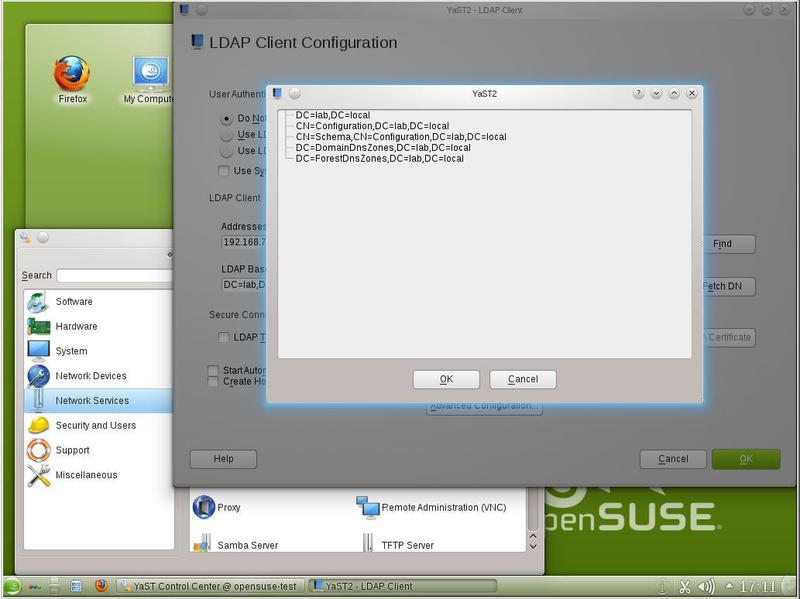

После того, как мы указали сервер LDAP, можно и перезагрузить машину, чтобы убедиться в корректности работы. После перезагрузки опять вызовем YaST и LDAP Client Configuration. Мы увидим, что адрес LDAP-сервера сохранился, и нажмем на кнопочку “Fetch DN”. В результате мы то, что показано на рис. 9 (конфигурация LDAP. Запрос данных).

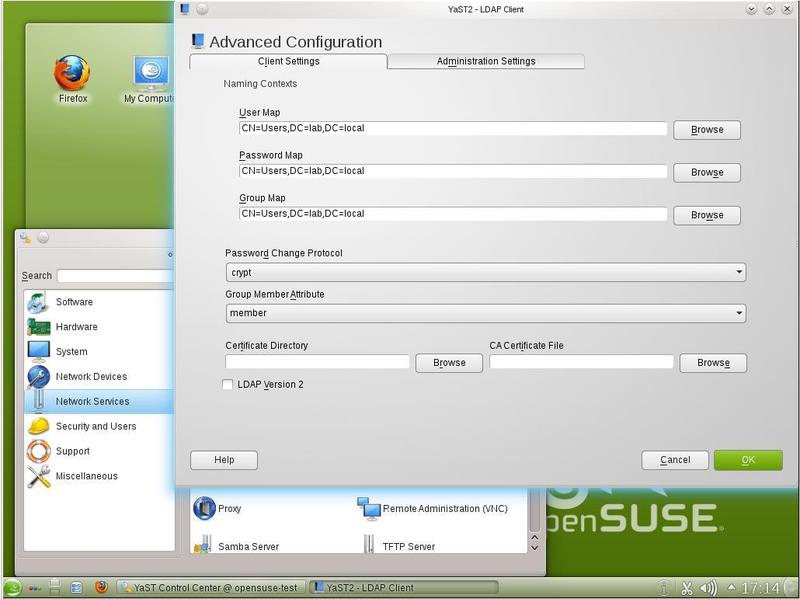

Мы получили от LDAP-сервера информацию о домене. Значит, все работает хорошо, и можно продолжить настройку LDAP. Выберем “Advanced Configuration” в LDAP Client configuration и увидим изображенное на рис. 10.

Настройка samba

Теперь настала пора переходить к настройке Samba.

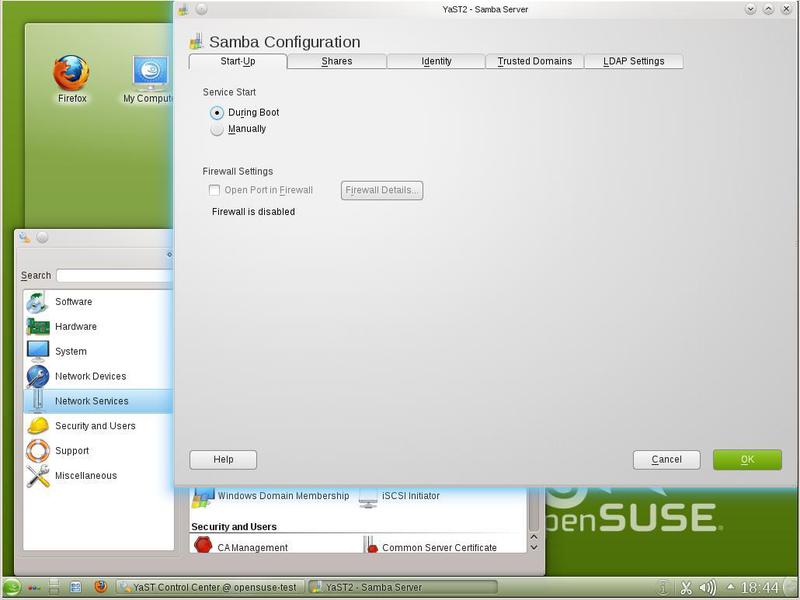

В YaST выбираем раздел Network Services и пункт Samba Server. Сначала будет предложено выбрать метод запуска Samba (Manual или During Boot). (См. рис. 16.)

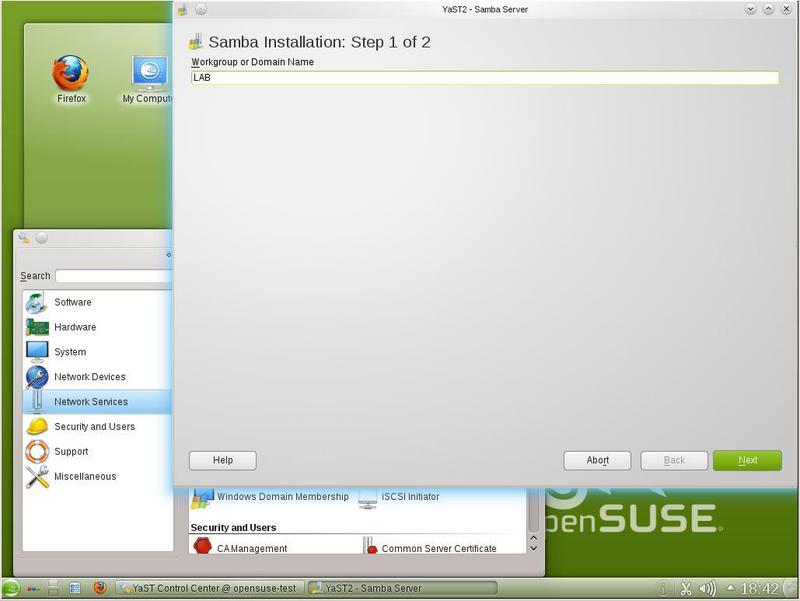

При выборе пункта During Boot сервер Samba запускается во время старта системы, при Manual необходимо запускать Samba вручную. Следует заметить, что режим During Boot может быть установлен при инсталляции пакетов Samba, и тогда вопроса выбора не возникает. Теперь нужно указать имя домена Windows (рис. 17).

Samba может работать и как контроллер домена NT4. Следующим окном (рис. 18) будет предложено выбрать, будет ли Samba контроллером домена или нет. И если будет, то первичным или вторичным контроллером?

В нашем случае мы выбираем Not a Domain Controller. Как контроллер домена NT4, Samba хорошо работает с операционными системами Windows XP/2000/2003, но при работе с Windows 7 в режиме AD будут возникать некоторые сложности. Работа Samba как контроллера домена — это предмет отдельной дискуссии. Некоторая информация о работе контроллера домена на Samba с клиентами Windows 7 представлена

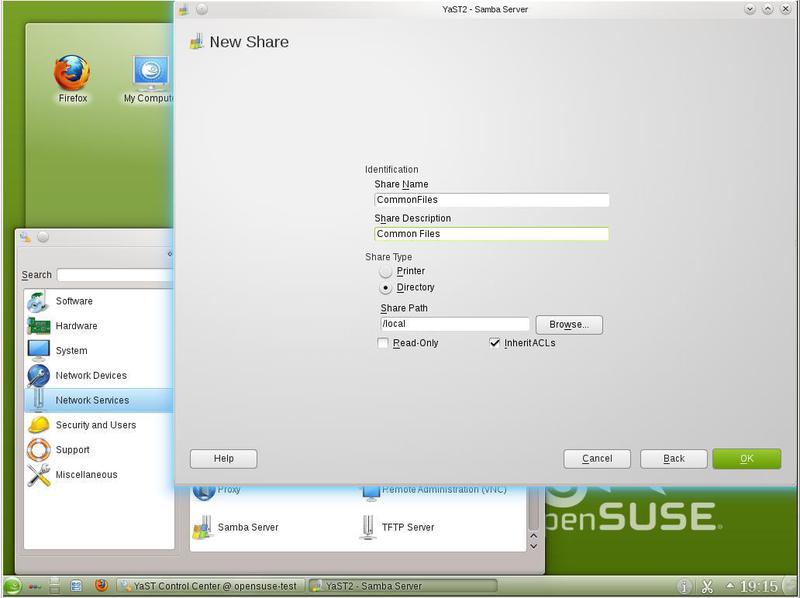

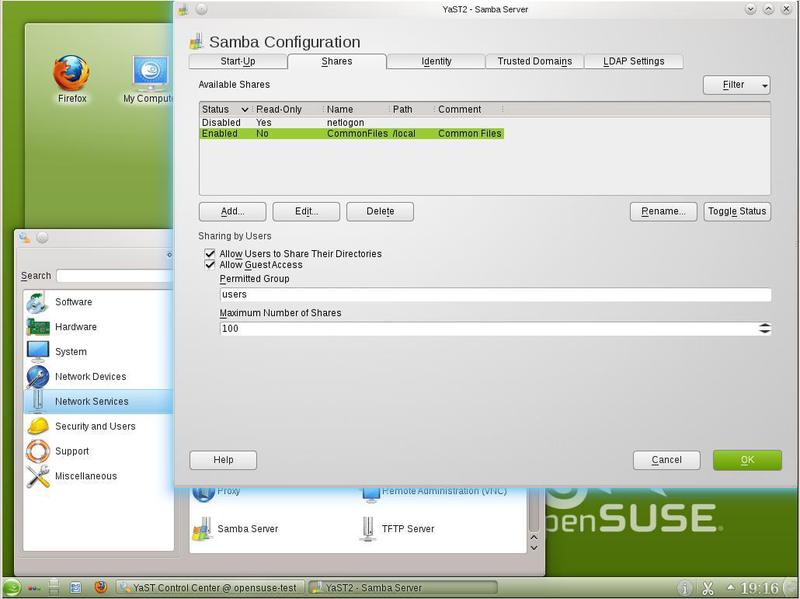

Теперь нужно указать разделяемые ресурсы (Shared folders) на сервере Samba (рис. 19).

Как видим, сейчас у нас таковых нет, а имеющийся ресурс netlogon имеет статус Disabled. При установке Samba может быть установлен файл конфигурации из дистрибутива, где уже указаны разделяемые ресурсы. Если нам необходимо добавить еще ресурсы (папки), то выбираем пункт Add, и нам будет предложено ввести параметры нового разделяемого ресурса (рис. 20).

Теперь список разделяемых ресурсов на сервере выглядит как на рис. 21.

На вкладке Shares можно указать режимы доступа к разделяемым каталогам. Можно разрешить пользователям предоставлять доступ к домашним каталогам и разрешить гостевой доступ.

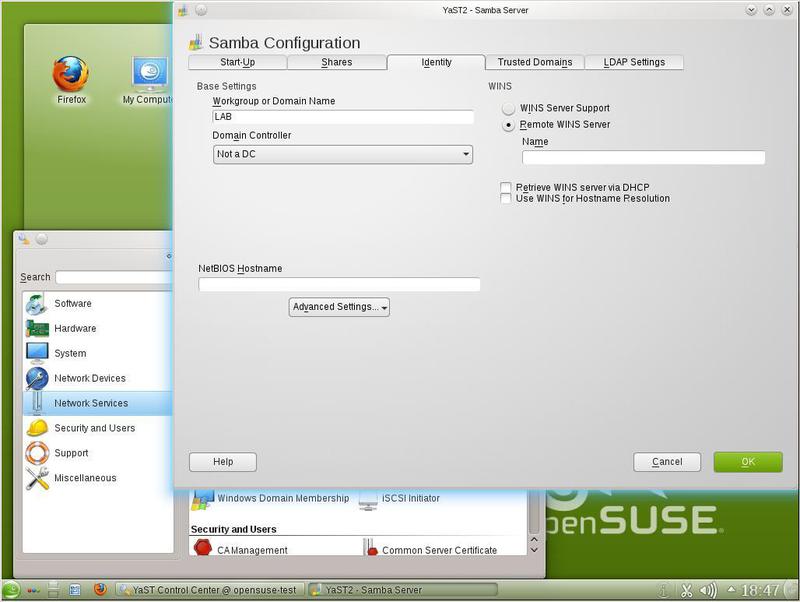

Теперь настала пора ввести некоторые идентификационные параметры на вкладке Identity (рис. 22).

Здесь мы видим уже имя домена LAB. Желательно указать имя Netbios и, возможно, уточнить некоторые параметры, нажав на кнопку Advanced Settings.

Можно включить поддержку WINS, которая разрешает имена NetBIOS в IP-адреса. Подробнее про WINS можно прочитать

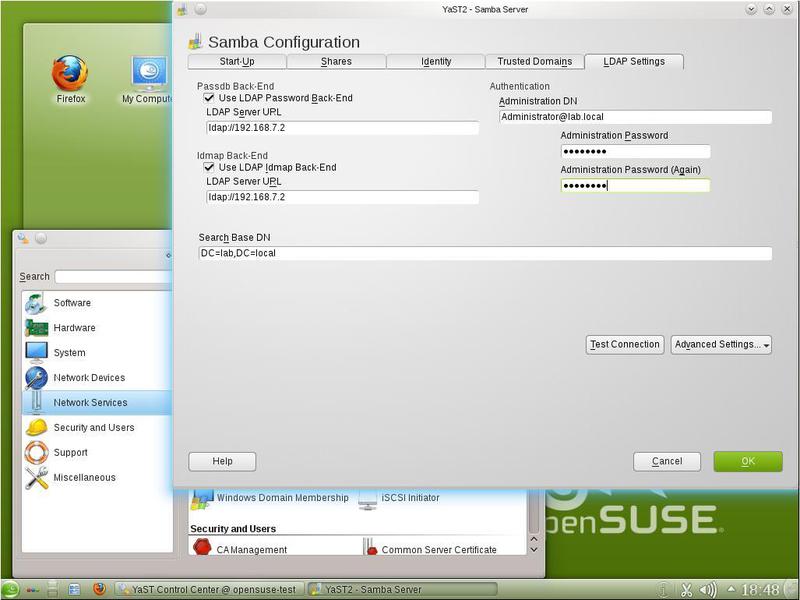

Также необходимо ввести параметры LDAP на вкладке LDAP Settings (рис. 23).

Параметры LDAP Password Backend и LDAP Idmap Backend будут выбраны автоматически, Samba сама определит имя LDAP-сервера. Нам останется только ввести уникальное имя (DN — от Distinguished Name) администратора и его пароль. Но тут может возникнуть проблема.

Дело в том, что при указании доменного имени (см. рис. 1), оканчивающегося на .local, SUSE Linux подключает службу mDNS. И если mDNS не находит имени сервера, то будет возникать ошибка. Одним способом выхода из этой ситуации является ручное редактирование файла nsswitch.conf, либо указание IP-адреса сервера LDAP. Подробнее про mDNS можно прочитать на

Для проверки корректности работы нажмем Test Connection и увидим, что все в порядке (рис. 24).

Как видим, все получилось. Теперь можно нажать всюду OK, конфигурация сервера будет сохранена. Чтобы убедиться в нормальной работе нашего сервера, можно и перезагрузить машину. Следует отметить, что после нажатия OK может быть предложено подключиться к домену Windows.

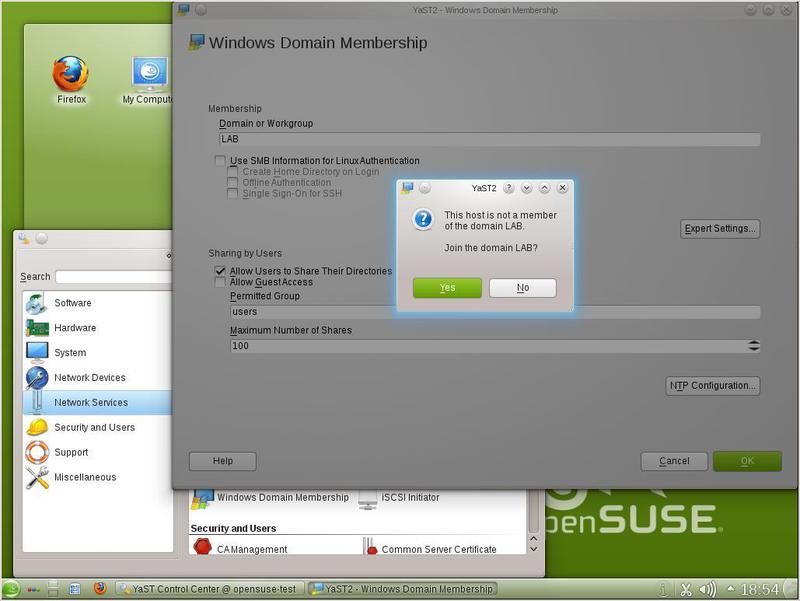

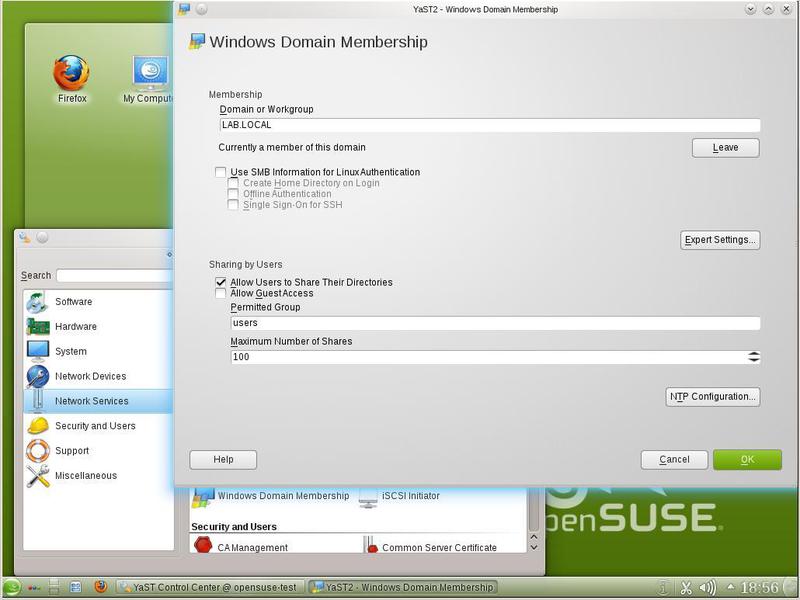

Мы не рекомендуем делать это из окна Samba Server. Лучше будет вызвать в разделе Network Services YaST пункт Windows Domain Membership (рис. 25). При использовании этого пункта предлагается более полная диагностика возникающих проблем. Кроме того, настройка с использованием Windows Domain Membership предлагает больше вариантов настройки.

В окне Windows Domain Membership можно указать ряд параметров. В нижней части можно уточнить настройки NTP, разрешить пользователям предоставлять свои каталоги для общего доступа и разрешить гостевой доступ к серверу, так же как и при настройке разделяемых каталогов Samba.

Гораздо более интересные опции указываются в верхней части окна. Отметив Use SMB Information for Linux Authentication, мы включаем аутентификацию пользователей SUSE Linux в домене Windows. При указании этой опции пользователи при доступе к графической оболочке, к командной строке и к другим службам должны указывать доменные имена и пароли.

Следует с осторожностью устанавливать эту опцию, поскольку не все оконные менеджеры дисплея (например, KDM и XDM), представленные в дистрибутиве SUSE Linux, способны поддержать аутентификацию через домен Windows. Мы оставим эту опцию для дальнейшей дискуссии.

Нажав OK, мы получим предложение включить наш сервер в домен Windows (рис. 26).

Согласившись с предложением, выбираем Yes и получаем приглашение ввести пароль администратора рис. 27.

Через некоторое время после ввода пароля мы должны получить подтверждение включения нашего сервера в домен и увидим измененное окно Windows domain membership (рис. 28).

Как видим, изменилось имя домена (оно совпадает с Kerberos realm) и появилась кнопка Leave — отключение от домена. Это свидетельствует о корректности включения в домен.

Настройка samba с интеграцией в ad через sssd

Устанавливаем сам файловый сервер самба.

# yum install samba

Рисуем ему примерно такой конфиг.

# cat /etc/samba/smb.conf

Настройка прав доступа на файлы в samba

Сделаю небольшое пояснение по правам доступа в файловом сервере samba. Вопрос этот сложный и объемный. Ему можно посвятить и отдельную статью. Но для полноты картины по настройке самбы, расскажу самое основное.

Как я уже ранее сказал, изменять права доступа к каталогам на файловом сервере можно с помощью команды setfacl. Давайте сейчас посмотрим на права доступа, которые установлены:

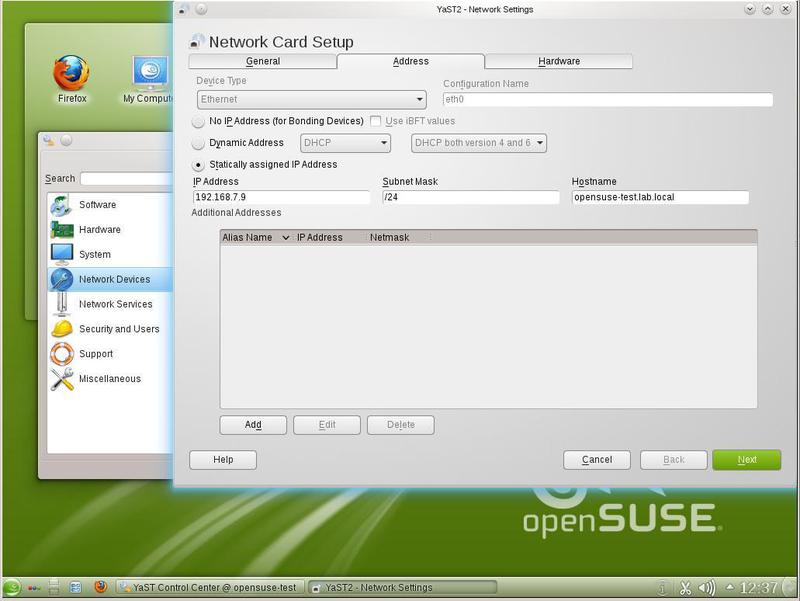

Настройка сетевого адаптера

После того, как мы установили SUSE Linux, необходимо настроить сетевое соединение. Заметим, что мы используем статические IP-адреса.

Через раздел Network Devices выбираем пункт Network Settings. YaST предложит нам список имеющихся сетевых адаптеров; выберем необходимый и нажмем кнопку Edit. Теперь мы внесем нужные данные, как показано на рис. 1.

Мы установили статический IP-адрес 192.168.7.9 с маской 255.255.255.0. Это один из наиболее типичных вариантов настройки сетевого соединения. В зависимости от конфигурации сети эти настройки могут меняться.

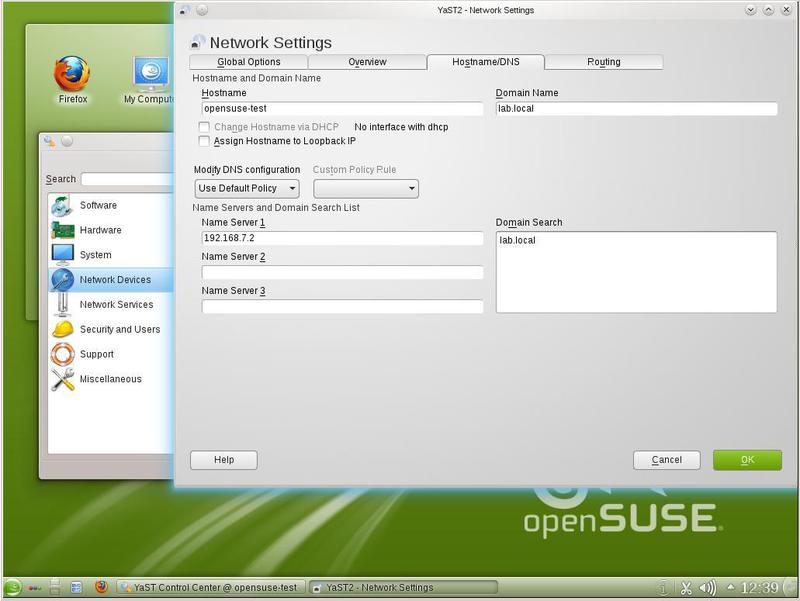

Кроме IP-адреса, необходимо указать параметры DNS (см. рис. 2).

Параметры маршрутизатора по умолчанию устанавливаются в зависимости от конфигурации вашей сети. У нас его адрес 192.168.7.3.

Нажимаем кнопки OK и подождем, когда система будет сконфигурирована. Чтобы проверить корректность работы, лучше перезагрузиться. Перезагрузка системы не является обязательной, но при перезагрузке мы сможем проверить корректность работы стартовых файлов. Можно перезапустить необходимые сервисы (network) вручную.

Некоторые общие проблемы и методы их устранения

Для корректной работы Samba в домене Windows 2008 R2 очень важно, чтобы имена разрешались правильно. Это касается прямого и обратного разрешения имен, разрешения имени контроллера домена, служб Kerberos и служб LDAP. Одним из вариантов решения проблемы является указание IP-адресов при настройке Linux, а не имен, даже несмотря на то, что при установке Samba имена разрешаются корректно.

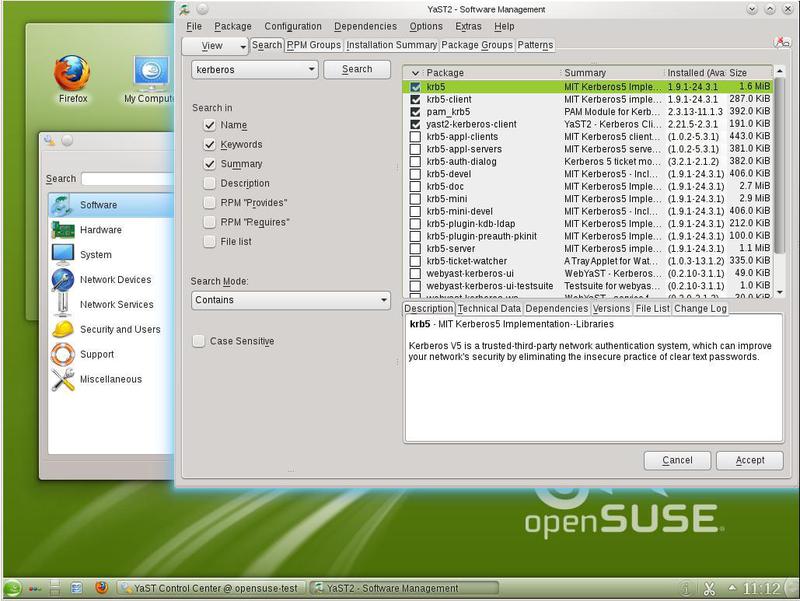

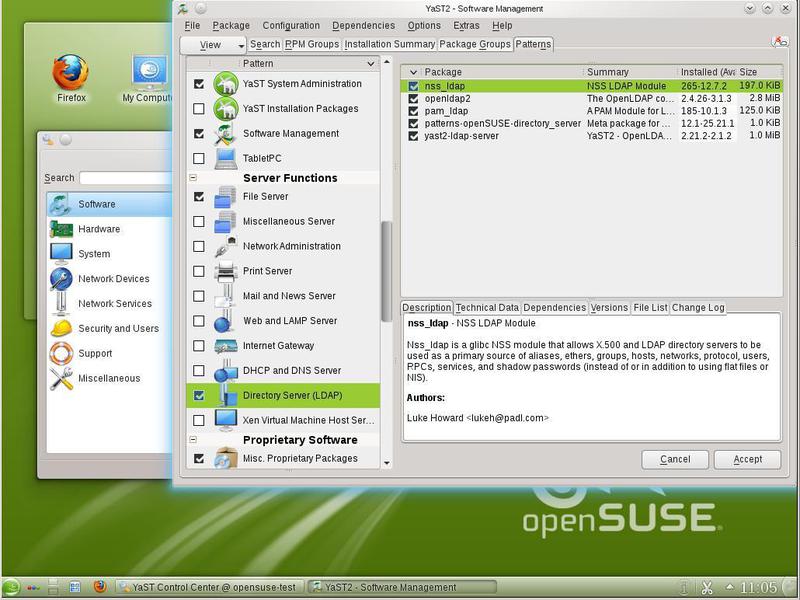

Необходимые пакеты

Как уже говорилось в предыдущих статьях, кроме Samba, для работы нам потребуется LDAP и Kerberos. Конечно, эти пакеты следует выбрать при инсталляции системы. Но YaST позволяет устанавливать пакеты по мере необходимости — лишь бы были доступны репозитории, где эти пакеты хранятся. Используя в YaST раздел Software и пункт Software Management, проверим, какие пакеты у нас установлены.

Сначала Samba (рис. 3).

Не забудем про Kerberos (рис. 4).

В наличии LDAP нет серьезной необходимости, но мы все же поставим его: он пригодится нам в дальнейшем, при возможном расширении функциональности нашего сервера. Например, мы можем получать через LDAP списки пользователей для настройки почтовых систем. На рис. 5 показан список пакетов LDAP, но он шире минимально необходимого набора.

Ограничения samba

Общую информацию по ограничениям функциональности AD в реализации Samba можно найти и в вики-базе знаний на wiki.samba.org, но данные там придется собирать по крупицам, и далеко не все ограничения будут упомянуты.

Описанные ограничения, действительны для актуальной, на момент написания статьи версии Samba 4.3.1.

И так, начнем с функциональных ограничений:

Поддержка kcc

В Release notes к Samba 4.3.0 заявлено, что разработчики приблизились к реализации KCC, в соответствии с открытой спецификацией Microsoft, на деле же, стоит приготовиться к многочисленным ошибкам в журналах событий и созданию/корректировке графа репликации вручную.

Поддержка многодоменной структуры/поддержка поддоменов

Поддержка многодоменной структуры отсутствует, как на уровне кода, так и на уровне базы данных Samba. Фактически, в Samba нет реализации глобального каталога (при запросе глобального каталога производится редирект в общий LDAP-каталог).

Если вы создаете поддомен на базе Samba, или вводите Samba в состав домена второго уровня, записи о других доменах и корневом домене будут потеряны, а «благодаря» ограничениям в поддержке фантомных объектов, работа в многодоменной среде может быть весьма нестабильной. К сожалению, на любые вопросы к сообществу в mailing list вы будете получать ответы типа:

«We would also like to improve Samba to scale up, and to support more diverse domain structures, but it isn’t a small task.

Sorry,»

Поддержка различных приложений

Помимо функциональных ограничений, у Samba AD DC также имеются ограничения, связанные с функционированием ряда приложений и служб. На тестовом полигоне мной были протестированы некоторые базовые инфраструктурные сервисы. С результатами тестирования можно ознакомиться ниже.

Все приложения были протестированы в базовой конфигурации. Глубокий анализ природы возникновения ошибок не проводился.

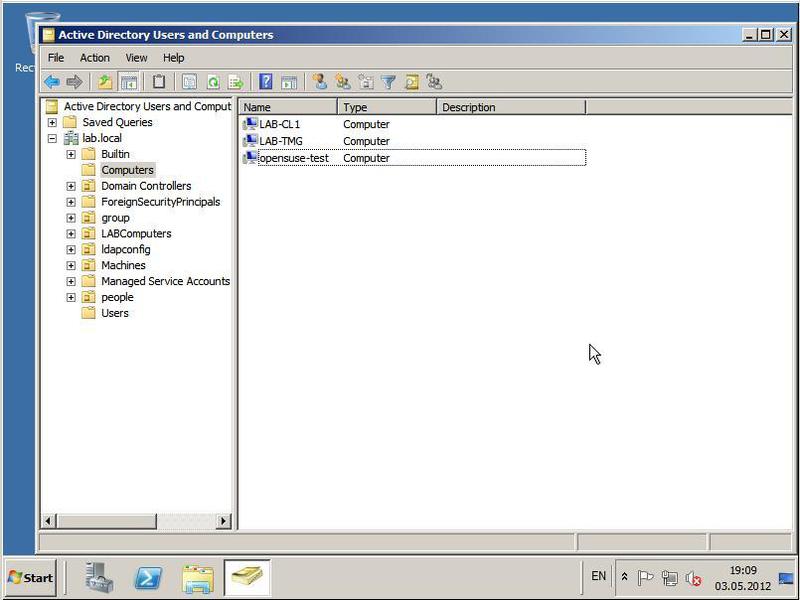

Проверка работоспособности

При корректном включении в домен, на контроллере домена мы увидим наш сервер SUSE Linux (рис. 29).

Можно сказать, что задача выполнена. Теперь можно работать с нашим новым сервером. В дальнейшем мы рассмотрим возможные проблемы, появляющиеся при включении SUSE Linux в домен, и способы их устранения.

Репликация sysvol

Несмотря на то, что групповые политики полноценно функционируют в Samba (за исключением политики паролей, назначаемых на конкретное организационное подразделение), из-за отсутствия поддержки протоколов DFS-R и FRS, репликацию SYSVOL придется проводить в ручном режиме, или при помощи скрипта. Информация о настройках rsync для репликации между контроллерами Samba есть на сайте wiki.samba.org.

По вопросам реализации репликации SYSVOL между Windows контроллером домена и samba — можете писать мне на почту.

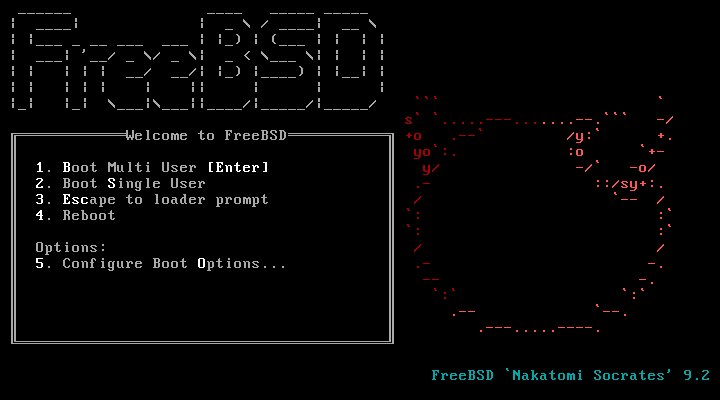

Создание файл-сервера на базе freebsd с авторизацией в ad

В этой статье я опишу создание файл-сервера с установленной FreeBSD 9.2 (Samba-3.6) с авторизацией в домене Windows 2003.

Когда я впервые поднимал файл-сервер на FreeBSD, наткнулся на множество проблем, решение которых приходилось долго искать по тематическим сайтам и форумам. Поэтому здесь на каждом этапе будут описаны типичные проблемы и их решения. Думаю, многим эта статья поможет разрешить некоторые вопросы.

Итак, начнём с начальных данных:

Не буду углубляться в тонкости установки системы. По этому поводу в интернете тонны информации и как ставить систему пусть каждый решает сам. В данном случае я не пересобирал ядро и не поднимал RAID-массивы. Всё и так прекрасно работает.

Отмечу лишь некоторые нюансы:

Переходим к установке Samba (вот здесь первой моей ошибкой была установка порта Heimdal, который, как оказалось, вообще ставить не нужно):

#cd /usr/ports/net/samba36

#make install clean && rehash

Ставил с параметрами:

[X] LDAP With LDAP support

[X] ADS With Active Directory support

[X] WINBIND With WinBIND support

[X] ACL_SUPPORT With ACL support

[X] SYSLOG With Syslog support

[X] QUOTAS With Disk quota support

[X] POPT With system-wide POPT library

Все необходимые пакеты установщик подтянет автоматически согласно зависимостям. Во время установки каждого дополнительного пакета система часто будет спрашивать о параметрах установки. Я всё оставлял по дефолту, только лишь отключал поддержку протокола IPv6, т.к. он нам не нужен.

Далее забиваем конфиги, размещённые в конце статьи. Отмечу, что соблюдение регистра букв обязательно. Если используете Putty, то можно копипастить прямо из вложенных мной конфигов.

smb.conf должен лежать в /usr/local/etc/. Остальные конфиги — в /etc.

Если файла по какому-то недоразумению нет, то создаём его простой командой и тут же забиваем:

#ee /usr/local/etc/smb.conf

Или, например:

#ee /etc/krb5.conf

Проверить конфиг самбы можно утилитой testparm, которая укажет на неверные записи. Опять же, неверные записи не всегда являются таковыми. Тут нужно знать тонкости.

После того, как конфиги забиты запускаем службу samba:

# /usr/local/etc/rc.d/samba.sh start

Или проще:

#service samba start

Хорошим ответом будет:

Starting SAMBA: removing stale tdbs :

Starting nmbd.

Starting smbd.

Starting winbindd.

После любого изменения в конфиге самбы нужно обязательно её перезапустить.

#service samba restart

Итак, система стоит, ПО скомпилировано, конфиги забиты. Пришло время ввода машину в домен.

Получаем билет:

# kinit -p dl_admin // где dl_admin - администратор домена

[email protected]'s Password: // система попросит пароль админа домена

# klist // проверяем полученный билет

Credentials cache: FILE:/tmp/krb5cc_0 // ответ должен быть примерно таким

Principal: [email protected]

Issued Expires Principal

Oct 05 10:37:52 Oct 05 17:17:52 krbtgt/[email protected]

Вводим самбу, а соответственно и сам сервер в Active Directory:

# net ads join -U dl_admin

dl_admin's password:

Joined 'MSRV-FILE' to realm 'DOMAIN.RU'

Проверяем:

# wbinfo -p

Ping to winbindd succeeded on fd 4# wbinfo -t

checking the trust secret via RPC calls succeeded# wbinfo -g

возвращает список групп пользователей# wbinfo -u

возвращает список пользователей# id dl_admin

возвращает идентификатор пользователяНа этом, собственно, можно и закончить, но чтобы не было проблем с записью в расшаренный каталог, рекомендую назначить админа домена в качестве владельца для расшары с указанием группы юзеров:

# chown -R dl_admin:"Domain Users" /home/share

# chmod -R 770 /home/shareВложения:

Выводы

Если подвести итог, получается, что у Samba AD DC имеется довольно много ограничений, которые могут стать серьезной проблемой при крупных внедрениях. В тоже время Samba, на текущий момент, является наиболее зрелой открытой заменой Active Directory и службы каталогов в целом.

) и интересу к продукту со стороны интеграторов — все это дает основание надеяться на скорейшее разрешение всех имеющихся проблем и доработку необходимой функциональности.

Заключение

Скажу откровенно — мне не нравится, как работают файловые сервера samba с интеграцией в виндовом домене. Но настраивать их приходится часто, так как востребованный функционал. Востребован в первую очередь потому, что не требует вообще никаких денег за лицензии, и работает на минимальной конфигурации железа. Вот список типичных проблем при работе самбы в домене:

- Иногда через windows acl права перестают выставляться, возникают неинформативные ошибки, по которым невозможно понять, что не так.

- Я достаточно регулярно наблюдаю ситуацию, когда слетают соответствия доменных учеток линуксовым UID. В итоге права доступа превращаются в ничего не значащий набор цифр и перестают работать.

- При переносе данных с одного сервера на другой трудно сохранить права доступа. Можно поступить вот так для копирования прав доступа, либо как-то заморочиться, чтобы на всех серверах у вас были одинаковые UID доменных учетных записей. Я не разбирал этот вопрос подробно.

Если у вас есть возможность настроить файловый сервер на windows, либо обойтись линуксом без домена, то сделайте так. Существенно упростите настройку и дальнейшую эксплуатацию.

Вход в личный кабинет

Вход в личный кабинет