Что это такое и для чего применяется?

MAC-адрес представляет собой уникальный идентификатор сетевой карты устройства или его интерфейса, а также адаптера беспроводных подключений.

Часто используется наименование Hardware Address или физического адреса персонального компьютера или любого другого прибора, телефона, гаджета, которые функционируют в соединениях типа Ethernet. Конкретно представленным стандартом устанавливается применение уникального показателя адреса, который включает в себя шесть байт данных, используемых для каждого сетевого прибора.

Важно! Уникальность физических адресов получается вследствие обращения изготовителей сетевых плат в специальную организацию по контролю, которая имеет название IEEE Registration Authority.

Организация занимается тем, что выделяет каждому производителю перечень доступных адресов, который включает в себя более шестнадцати миллионов значений для присвоения их на новые приборы в процессе изготовления.

Когда компания, производящая оборудование исчерпает весь перечень номеров, требуется обратиться в организацию заново и получить новый список.

При применении в широковещательных сетях, в качестве примера можно привести Ethernet, физический адрес предоставляет возможность сканирования каждого персонального компьютера и передачи информации только для него. Конкретно MAC-адресами создается определенная база для сетей на уровне каналов, что является основной составляющей модели OSI.

Процедура определения физического адреса для различных видов приборов и операционных систем базируется на разных принципах, однако не представляет собой ничего сложного. Максимально простым методом вычисления является просмотр его на корпусе или коробке собственного устройства.

Что делать?

На сегодняшний день единственный вариант — отключить WPS. Если у вас или ваших знакомых сложности с «настройкой» сети (во что с трудом верится) — включайте WPS только в момент подключения нового устройства. Правда, не все роутеры/прошивки вообще дают эту возможность, но будь у меня такой не глядя пошёл бы менять на другой.

Однако же не всё так плохо. Более новые прошивки ограничивают возможность подбора с помощью rate limiting — после нескольких неудачных попыток авторизации WPS автоматически отключается. Некоторые модели увеличивают время отключения ещё больше, если за короткий интервал были сделаны ещё неудачные попытки войти.

Тем не менее, полагаться на это можно только после тщательной проверки в вашем конкретном случае — может получиться, что время отключения короткое или оно увеличивается недостаточно — помните, что 11 000 комбинаций это очень мало и даже делая по одной попытке в минуту на весь диапазон уйдёт максимум 8 дней.

Кстати, в Сети можно найти эксперименты по обходу блокировки во времени с помощью эксплоитов, заставляющих роутер перезагружаться — при этом, естественно, таймаут WPS сбрасывается и можно вновь продолжать подбор. Так что рассчитывать на «защиту от WPS» не стоит.

Что дальше

В последнем разделе мы собрали собственный небольшой биллинг! Остается для полноты картины привернуть какой-нибудь WEB-интерфейс управления Базой Данных, добавить обязательное изменение пароля раз в месяц по крону. А если еще разориться сертификат и контроллер Wi-Fi точек доступа, то у вас в руках есть полноценная корпоративная беспроводная сеть.

«виндовс»

Для конкретной операционной системы, восстановить адрес можно тремя способами.

Access list

Чтобы включить доступ по правилам Access List, на вкладке Interfaces необходимо открыть свойства беспроводного интерфейса, где на вкладке Wireless, убрать галочку с параметра Default Authenticate.

После снятия галки, переходим в Access List и создаем правило. Оно может быть для каждого клиента свое, или общее на всех.

MAC Address

– MAC адрес устройства, которое будет подключатся к вашему роутеру. Если снять галочку Default Authenticate и выставить тут MAC адрес, то только это устройство сможет подключится к сети. Это и есть ограничение подключения по MAC-адресам в Mikrotik. Для того, что бы другое устройство смогло подключится к вашей точке, нужно внести его MAC в список правил.

Interface

– интерфейс к которому будет производится подключение. Если указать “all” – правило будет применяться ко всем беспроводным интерфейсам вашего устройства.

Signal Strength Range – диапазон уровня сигнала, при котором возможно подключение. Настройка применяется в сетях с бесшовным роумингом между точками. Служит для того, что-бы ваше устройство не держалось за текущую точку доступа до критически слабого уровня сигнала, а перерегистрировалось на новую точку (при одинаковом SSID).

Antenna overclock

Кроме манипуляций с регионом

ifconfig

может попытаться заставить адаптер работать на большей мощности, чем он это делает по умолчанию. Результат сильно зависит от типа адаптера и региона, при долгом использовании может испортить устройство

и вообще поджарить вам нос

, так что используйте на свой страх и риск. В случае успеха антенна сможет улавливать более слабые сигналы.

ifconfig wlan0 down

# Обход региональных ограничений на максимальную мощность передатчика.

iw reg set BO

iwconfig wlan0 txpower 500mW

# Либо:

iwconfig wlan0 txpower 30

ifconfig wlan0 up

Обычная мощность — 15-20 дБм. При ошибке будет сообщение типа

Invalid argument

, однако его может и не быть — после выполнения проверьте значение

txpoweriwconfig

Kali… kali linux

Узнав о существующих на сегодня механизмах защиты беспроводных сетей в

самое время использовать эти знания на практике и попытаться что-нибудь взломать (естественно, принадлежащее нам самим). Если получится — наша защита никуда не годится.

Все манипуляции будем проводить с использованием Kali Linux — kali.org. Это сборка на основе Debian, которая до этого была известна под именем Backtrack. Если вы впервые знакомитесь с этой системой, то советую начать сразу с Kali, так как там есть всё то, что было в Backtrack, но в более свежем виде.

(Читатели подсказывают, что есть и другие подобные сборки — например, wifiway.org. Однако я с ними не работал.)

Под Windows тоже можно делать многое из описанного, но основная проблема в отсутствии/плохой поддержке режима монитора беспроводных адаптеров, из-за чего ловить пакеты проблематично. Кому интересно — обратите внимание на CommView и утилиты Elcomsoft. Все они требуют специальных драйверов.

Kali очень удобно использовать с флешки — у неё по наследству от Debian Wheezy (у меня одного закладывает нос от такого названия?) есть persistence mode, который позволяет загружаться в трёх режимах: работы без сохранения данных (read only), работы с их сохранением на отдельный раздел на флешке, так называемом persistence, или работы без сохранения в live/vanilla mode (то есть read only и без использования данных в persistence — изначальная чистая версия дистрибутива).

Но, естественно, кто хочет установить её на жёсткий диск может легко сделать это и из загрузчика, и из уже запущенной оболочки. ОС (LVM) поддерживает шифрованные разделы. Кроме этого, можно сделать собственную сборку Kali — добавить пакеты, настроить загрузчик и прочее. Всё это подробно описано в документации и проблем не вызывает, хотя сборка требует пары часов времени.

Итак, допустим вы скачали ISO и записали его на флешку (для *nix — dd, для Windows — Win32DiskImager). Что дальше?

Linux

Представленная операционная система не нашла активного применения, однако, используется достаточно часто. Узнать адрес сетевого интерфейса в ней можно при помощи команды ifconfig или sudo ifconfig, которая вводится в терминале. Полученный результат будет расположен возле слова HWaddr. Например: root@host:

# ifconfig eth1 Link encap:Ethernet HWaddr 00:1E:8C:26:A1:C8 inet addr:192.168.1.3 Bcast:192.168.1.255 Mask:255.255.255.0 …

Radius-сервер

Зайдем на наш компьютер с Linux и установим RADIUS-сервер. Я брал freeradius, и ставил я его на gentoo. К моему удивлению, в рунете нет материалов, относящихся к настройке Freeradius 2 для наших целей. Все статьи довольно стары, относятся к старым версиям этого програмного обеспечения.

root@localhost ~ # emerge -v freeradius

Все:) RADIUS-сервер уже может работать:) Вы можете проверить это так:

root@localhost ~ # radiusd -fX

Это debug-mode. Вся информация вываливается на консоль. Приступем к его настройке.

Как это водится в Linux, настройка выполняется через конфигурационные файлы. Конфигурационные файлы хранятся в /etc/raddb. Сделаем подготовительные действия — скопируем исходные конфиги, почистим конфигурация от всякого мусора.

root@localhost ~ # cp -r /etc/raddb /etc/raddb.olg

root@localhost ~ # find /etc/raddb -type f -exec file {} ; | grep 'text' | cut -d':' -f1 | xargs sed -i '/^ *t* *#/d;/^$/d'

Далее добавим клиента — точку доступа. Добавляем в файлик /etc/raddb/clients следующие строки:

root@localhost ~ # cat /etc/raddb/clients.conf | sed '/client test-wifi/,/}/!d'

client test-wifi {

ipaddr = 192.168.0.1 #IP адрес точки, которая будет обращаться к радиусу

secret = secret_key #Секретный ключик. Такой же надо будет поставить на Wi-Fi точке.

require_message_authenticator = no #Лучше так, с каким-то D-Linkом у меня не получилось иначе

}

Далее добавляем домен для пользователей. Сделаем дефолтовый.

root@localhost ~ # cat /etc/raddb/proxy.conf | sed '/realm DEFAULT/, /^}/!d'

realm DEFAULT {

type = radius

authhost = LOCAL

acchost = LOCAL

}

Reaver

А вот теперь мы проверим, насколько добросовестно ваша точка доступа выполняет свои обязанности. Если у вас нет роутера с WPS —

всегда можно протестировать соседский

вам эта атака не грозит.

Для эксплуатации уязвимости в WPS у Kali есть несколько утилит, но на мой взгляд самая наглядная и гибкая — тот самый reaver. Синтаксис вызова:

reaver -i mon0 -c 5 -b AP_BSSID -va

Кроме этого мы можем указать:

reaver

Прервать reaver можно с помощью Ctrl C, при этом он сохранит текущий прогресс для этой сети и при повторном запуске начнёт с прерванного PIN. Если вы работаете в live-режиме (read only), то данные сессии можно переписать с /etc/reaver/ на постоянный носитель и при следующей загрузке записать их обратно.

Про WPS ещё два года назад писали на Хабре и не только, так что легко можно найти больше информации.

(mailbrushпосоветовал также обратить внимание на bully, который тоже есть в Kali и выполняет аналогичную задачу.)

Security profiles

Начнем с самого интересного – Security Profiles. Именно здесь мы настраиваем шифрование для наших беспроводных точек. Настройка будет осуществляться для домашней или офисной точки доступа. Профиль защиты выставляется непосредственно в свойства беспроводного интерфейса.

При переходе на вкладку /interface wireless security-profiles видим такую картину.

Name – имя профиля.

Если используем стандартный профиль – оставляем по-умолчанию.

Mode – режим шифрования.

Для защиты беспроводной сети ВСЕГДА используем режим dynamic-keys.

Аuthentication Types

– набор поддерживаемых типов аутентификации. Клиент сможет подключится к точке доступа только если поддерживает данный тип аутентификации. Предлагаемые варианты: WPA-PSK , WPA2-PSK , WPA-EAP и WPA2-ЕАР. Техническое отличие WPA от WPA2 состоит в технологии шифрования, в частности, в используемых протоколах.

В WPA используется протокол TKIP, в WPA2 – протокол AES. На практике это означает, что более современный WPA2 обеспечивает более высокую степень защиты сети. К примеру, протокол TKIP позволяет создавать ключ аутентификации размером до 128 бит, AES – до 256 бит.

Разница между WPA2-PSK и WPA2-ЕАР состоит в том, откуда берутся ключи шифрования, используемые в механике алгоритма AES. Для частных (домашних, мелких) применений используется статический ключ (пароль, кодовое слово, PSK (Pre-Shared Key)) минимальной длиной 8 символов, которое задается в настройках точки доступа, и у всех клиентов данной беспроводной сети одинаковым.

Компрометация такого ключа (проболтались соседу, уволен сотрудник, украден ноутбук) требует немедленной смены пароля у всех оставшихся пользователей, что реалистично только в случае небольшого их числа. Для корпоративных применений, как следует из названия, используется динамический ключ, индивидуальный для каждого работающего клиента в данный момент.

RADIUS-сервер мы не используем, сотрудники у нас говорливые, но и пароли мы меняем часто, поэтому наш выбор WPA2-PSK. Оставляем галочку только на нем, все другие “небезопасные” протоколы – отключаем.

Unicast Ciphers – выбор типа шифрования. Клиенты смогут подключиться в вашей точке, если поддерживают данный тип шифрования. Поддерживаются два типа tkip и aes-ccm. AES – это современный и более безопасный алгоритм.

Он совместим со стандартом 802.11n и обеспечивает высокую скорость передачи данных. TKIP является устаревшим. Он обладает более низким уровнем безопасности и поддерживает скорость передачи данных вплоть до 54 МБит/сек. Кроме того, стандарт алгоритма ССМ требует использования новых временных ключей для каждой вновь создаваемой сессии, а это плюс к безопасности.

Используем только aes-ccm.

Group Ciphers – выбор типа шифрования. Ваша станция будет пытаться подключиться только к тем точкам доступа, которые поддерживаю данный тип шифрования. Описание ничем не отличается от предыдущего параметра.

Используем только aes-ccm.

WPA-Pre-Shared Key, WPA2 Pre-Shared Key – значение ключа. Для задания пароля используйте цифры, буквы верхнего И нижнего регистра, Специальные символы ( %, *, @, #, $, ~). Не забывайте регулярно менять пароль (например раз в 15 дней).

Используем сложный пароль.

Supplicant Identity

Use the tools, luke

Собрание окончено, расходимся, расходимся.

Ну, вот и добрались до терминала. Посмотрим, кто вокруг нас светит ультраволнами.

Whoops

Мы сделали всё правильно и наша точка доступа использует непробиваемые WPA2-PSK-CCMP с 63-значным паролем из

/dev/urandom

. Достаточно ли этого? Нет, если у нас — роутер с WPS, особенно если он старый.

Диаграмма выше описывает процесс подключения клиента к точке доступа с помощью PIN-кода. PIN — 8 цифр, которые обычно наклеены на самом роутере. Клиенты, поддерживающие WPS, могут подключиться к сети либо по обычному паролю WEP/WPA, либо с помощью PIN, причём введя последний клиент получает пароль сети в чистом виде.

По стандарту, последняя цифра в PIN — это контрольная сумма, то есть её можно вычислить исходя из остальных цифр. Таким образом, если бы мы хотели перебрать все возможные комбинации, то это потребовало бы 107 попыток (в основании — число возможных символов (0-9 — десять), в степени — длина строки) — 10 миллионов, что есть около 116 дней, если мы пробуем один код в секунду. Обычно скорость в несколько раз ниже, поэтому на подбор бы ушло больше года.

Однако в стандарте допущена ошибка. Процесс авторизации проходит в несколько этапов. Если переданный нами PIN — верный, то точка доступа сообщает об успехе. Если первые четыре цифры PIN — верные, а цифры 4-7 — нет, то точка доступа сообщит об этом после передачи нами пакета M6. В случае же ошибки в первых четырёх цифрах мы узнаем об этом раньше — после пакета M4. Эта проблема была найдена в конце 2022 и описана здесь. По горячим следам авторами исследования был создан reaver-wps, опубликованный затем на Google Code. Там же можно найти документ оригинального описания уязвимости.

Итак, допустим наш PIN — 99741624. Мы пытаемся подключиться, используя PIN 99740000 — получаем отказ в авторизации после передачи пакета M6 (так как первая половина кода верна). Если же мы подключимся с 00001624 — отказ будет после M4.

Как видим, основная проблема в том, что мы можем узнать о правильности одной части кода даже при том, что во второй содержится ошибка. Что это даёт? Теперь вместо 10 миллионов комбинаций нам нужно попробовать всего лишь 104 103 = 11 000. Это более чем реально сделать не то что за неделю — за 15 часов, а обычно быстрее.

Обратите внимание: цифр для подбора именно 7, а не 8, так как последняя — контрольная сумма и мы её рассчитываем сами, поэтому её подбирать не нужно. В примерах ниже это #.

Посмотрим ещё раз. Мы начинаем перебор с 0000000#. Отказ после M4 (ошибка в первых 4 цифрах). Меняем на 0001000#. Отказ после M4. 0002000#. M4. Доходим до 9974000#. О! Отказ после М6. Первые 4 цифры угаданы.

Дальше — точно так же. Имея половину кода постепенно увеличиваем вторую. 9974001#. Отказ. 9974002#. Отказ. <…> 99741624. Принято.

Вот в этом и суть Wi-Fi Unprotected Setup «Защищённой настройки Wi-Fi».

Wi-fi защита, или насколько эффективна mac-авторизация в беспроводных сетях

Рис.1. Доступная беспроводная сеть.

На рис.1 мы видим доступную беспроводную базовую станцию. Тип безопасности: Не защищено.

Рис.2. Подключение к беспроводной базовой станции.

Попытка подключения оказалась неудачной. Раз нет шифрования – видимо, на точке доступа включена авторизация по мас-адресу. Для того, чтобы авторизироваться на этой базовой станции, нам необходимо узнать, какие мас-адреса разрешены. В этом нам поможет программа CommView for Wi-Fi.

CommView for Wi-Fi поддерживает адаптеры Ubiquiti Networks,Tp-link и ARG-U23g WLAN USB Adapter (сам проверял). Список поддерживаемого оборудования и инсталлятор программы ищите тут: http://www.tamos.ru/download/main/ca.php.

Устанавливаем и запускаем CommView for Wi-Fi.

Рис.3. Установка драйвера для беспроводного устройства.

При первом запуске программа определит беспроводные устройства доступные в системе и предложит установить драйвер. В данном случае мы видим два устройства.

Первое: беспроводное устройство в ноутбуке, на чипсете Atheros AR9285.

Второе: ARG-U23g WLAN USB Adapter.

Выбираем пункт: я хочу установить драйвер для моего совместимого адаптера и жмем далее.

Рис.4. Выбор беспроводного адаптера.

Выбираем из списка адаптер, для которого нужно установить драйвера, и жмем кнопку Установить драйвер.

Рис.5. Установить программное обеспечение для данного устройства.

В появившемся окне выбираем: установить.

Рис.6. Установка драйверов завершена.

После завершения установки драйвера программа CommView for WiFi сообщит, что ее необходимо перезапустить. Перезапускаем.

Рис.7. Интерфейс программы CommView for WiFi.

Программа запущенна и готова к работе. Теперь нам необходимо обнаружить беспроводную базовую станцию и попытаться узнать мас-адреса устройств, которым разрешено подключаться к данной базовой станции.

Рис.8. Начать захват.

Жмем кнопку начать захват и, в появившемся окне, начать сканирование.

Рис.9. Захватить.

Сканирование показало, что есть одна базовая станция с идентификатором (home), и к ней подключен беспроводной клиент. Жмем захват.

Рис.10. Пакеты.

На вкладке пакеты можно увидеть пакеты, которыми обмениваются между собой беспроводная базовая станция и клиент.

Например: мы часто видим IP-адрес 192.168.0.116; скорее всего – это IP-адрес беспроводного клиента.

Рис.11. Узлы.

Пока мы просматривали пакеты, к беспроводной базовой станции подключился еще один беспроводной клиент.

Рис.12. Копировать МАС-адрес.

Выбираем любого беспроводного клиента из списка, кликаем правой кнопкой мыши и, в появившемся окне, выбираем копировать мас-адрес.

Рис.13. Центр управления сетями и общим доступом.

В Windows7 переходим в центр управления сетями и общим доступом. Выбираем: изменить параметры адаптера.

Рис.14. Список сетевых устройств.

В появившемся списке устройств выбираем беспроводное устройство, для которого будем менять мас-адрес.

Рис.15. Раздел настроить.

В появившемся окне жмем кнопку настроить.

Рис.16. Ввод мас адреса.

В появившемся окне переходим на вкладку дополнительно, выбираем поле Network Address и вводим новый мас-адрес. Жмем ОК и пробуем подключиться к беспроводной базовой станции.

Рис.17. Подключение удалось.

Как видите, подключение прошло успешно. Желательно подключаться, когда жертва, чей мас-адрес мы используем, не подключена. ![]()

Вывод. Авторизация по мас-адресу не эффективна, нужно использовать шифрование.

Евгений Рудченко специально для ASP24.

Если Вы нашли ошибку в тексте, то выделите ее мышкой и нажмите Ctrl Enter или нажмите здесь.

Базовая настройка

В этой статье нас будут интересовать в первую очередь WPA2-EAP/TLS способ авторизации.

Практически все современные точки доступа Wi-Fi стоимостью больше 3 тыс. рублей поддерживают нужную нам технологию. Клиентские устройства поддерживают и подавно.

В статье я буду использовать следующее оборудование и програмное обеспечение:

Беспроводные каналы

Wi-Fi — технология передачи данных по радиоканалу,

то есть даром

с использованием того же механизма, что и в радиостанциях. И точно так же, как в радиостанциях, если передавать слишком много данных на одной частоте (обычно 2.4 ГГц), то нельзя будет разобрать, что к чему относится. Для этого существует разделение на каналы.

Всего каналов 13, хотя последний канал — тринадцатый — несчастливый и в некоторых странах запрещён, поэтому чаще всего используются 1-12. Однако 13-й можно включить, выбрав для беспроводного адаптера такую страну, как Боливия (BO) — или любую другую, где данная частота разрешена. Да, техническая возможность, как это часто бывает, есть в любом адаптере, но заблокирована по этическим предпочтениям.

Кроме этого есть и 14-й канал (японцы, как всегда, отличились) и частота 5 ГГц с ещё 23 каналами. Вообще, каналы 2.4 ГГц частично пересекаются, плюс их ширина может быть 20 и 40 МГц. Эта тема запутанная из-за наличия разных версий стандарта — кому интересно могут почитать в Википедии. Нам хватит и того, что уже сказано. Пока ещё 5 ГГц применяются реже, но описанные далее приёмы применимы и к этой частоте.

Некоторые используют 13-й канал для скрытия своих сетей, но этот способ здесь даже не рассматривается, так как достаточно перевести адаптер в нужный регион, как он сам их увидит. Например:

ifconfig wlan0 down

iw wlan0 reg set BO

ifconfig wlan0 up

iwconfig wlan0 channel 13

Любой беспроводной адаптер может принимать и передавать данные только на одном канале за раз. Однако текущий канал можно менять сколь угодно часто — для получения полной информации о беспроводных передачах вокруг

airodump-ngпосле рекламы

ниже) переключает канал несколько раз в секунду и ловят всё, что попадается. Это называется

channel hopping

(«прыжки по каналам»). Это делают и системные программы — например,

NetworkManager

для GNOME, который показывает список беспроводных сетей в правом верхнем углу.

Если канал не зафиксирован, то некоторые пакеты могут быть потеряны — адаптер переключился на соседний канал, а в это время по предыдущему каналу прошёл новый пакет, но его антенна уже не уловила. Это критично, когда вы пытаетесь перехватить handshake, поэтому для отключения всех программ, которые используют беспроводной адаптер и не дают зафиксировать канал, используется эта команда:

airmon-ng check kill

Без

kill

будет выведен список всех подозрительных процессов, а с

kill

они будут завершены. После этого адаптер останется целиком в вашем распоряжении. Команду выше рекомендуется выполнять перед любыми действиями, кроме простого обзора сети, так как беспроводной адаптер — общий ресурс; несколько программ могут использовать его одновременно (например, можно ловить список сетей в

airodump-ng

и одновременно подбирать WPS в

reaver

), но любая из них может переключить канал, поэтому важно зафиксировать его и при её запуске (обычно параметр называется

-c

или

–channel

Второй способ

Способ номер два позволяет подключаться к данным про операционную систему при помощи строки «Выполнить», которая запускается одновременным зажатием Win R. Далее требуется ввести сочетание msinfo32 и подтвердить.

Левая сторона окна, которое откроется после нажатия ОК, будет состоять из различных пунктов, где требуется нажать на «Компоненты» и выбрать «Сеть». После этого нужно выбрать «Адаптер» и найти графу «МАК-адрес». Система отобразит искомую информацию и множество других данных.

Где посмотреть данные для планшета или смартфона

Пользователи операционной системы Android могут воспользоваться приблизительно идентичной техничкой определения искомой информации. Например, для телефонов Xiaomi и Meizu применяется такой путь:

- открывается меню настроек;

- выбирается раздел управления беспроводными подключениями WLAN;

- открываются «Расширенные настройки»;

- в нижней части меню будет указан MAC.

Для мобильных телефонов или планшетов на базе iOs необходимо открыть «Настройки», выбрать раздел «Основные», нажать на «Об этом устройстве» и напротив Вай-Фай будет указан MAC адаптера беспроводной сети.

Как подключиться к роутеру по мак

Для такой операции следует взять любой свободный IP из локальной сети и выполнить arp -a ip mac. В таком случае можно наладить контакт с роутером по IP.

Как подключиться к роутеру по мак-адресу

Большинству пользователей беспроводной сети в своей жизни приходится сталкиваться с таким понятием, как — MAC адрес Wifi, или самого устройства, а если правильнее, то его сетевой карты. Знать собственный адрес требуется, чтобы правильно подключится к другому компьютеру или ноутбуку, а также в случае с настройками и соединением с маршрутизатором по беспроводной сети.

Как узнать ip по mac адресу в локальной сети?

Представленный способ достаточно сложен в исполнении, однако существует один метод. Для этого следует запустить Ping на бродкастовый адрес локальной сети. Например, если присутствует сеть 192.168.0.0 с маской 255.255.255.0, то персональный адрес в таком случае будет соответствовать 192.168.0.1-254, а бродкастовый такой — 192.168.0.255 (самый последний).

Конкретно это значение (последнее) необходимо пропинговать и после этого ввести команду arp —a. В перечне будут указаны все IP локальной сети вместе их масками подсетей. Из них требуется найти необходимый.

Как узнать адрес другого пк

Узнать информацию в ОС «Виндовс» по IP возможно при помощи специальной встроенной программы, под названием ARP. Она является программным исполнением сетевого протокола вычисления адреса, оригинальное наименование — Address Resolution Protocol. То есть представленная функция допускает определение физического адреса компьютера или ноутбука, только если известен его персональный IP.

Чтобы узнать MAC таким образом для другого устройства, следует совершить такой набор шагов:

- запускается командная строка. Это выполняется одним из уже рассмотренных методов;

- в открывшейся строке следует ввести команду ping*адрес устройства в сети*. В качестве примера, для установления MAC роутера Mikrotik нужно ввести команду «ping 192.168.1.1.»;

- требуется подождать около десяти-двадцати секунд до окончания пинга;

- затем необходимо применить команду arp —a;

- итоговые результаты отобразят физический адрес искомого сетевого устройства.

Настройка клиентов

Пробежимся по настройке основных пользовательских устройств. У наших сотрудников есть клиенты, работающие на Android, iOS и Windows 7. Оговоримся сразу: так как мы используем самосозданные сертификаты, то нам нужно несколько раз вносить всевозможные исключения и подтверждать действия. Если бы мы пользовали купленные сертификаты, возможно, все было бы проще.

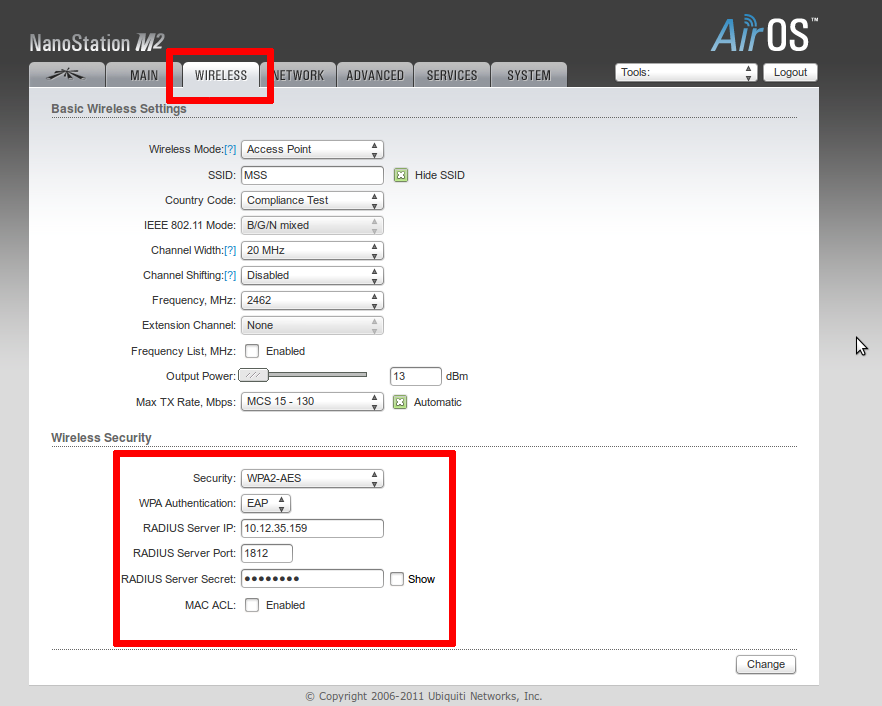

Настройка точки доступа

Главное, чтоб точка поддерживала нужный способ аутентификации. Оно может называться по разному в разных устройствах: WPA-EAP, WPA2 Enterprise и т.д. Во всяком случае выбираем аутентификацию, устанавливаем IP-адрес и порт RADIUS-сервера и ключ, который мы вводили в clients.conf при настройке Freeradius.

Приведу картинку с настроенной точки Ubiquiti. Помечено галкой то, что нужно менять.

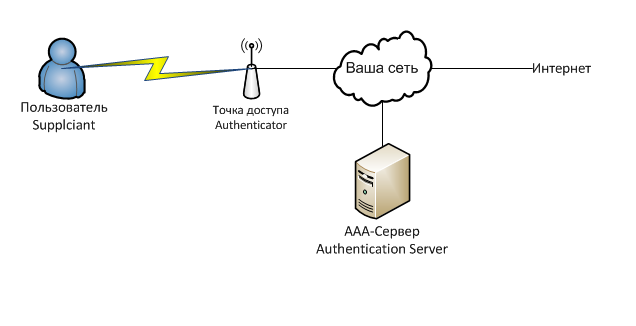

Немного теории

Когда-то давно инженерами IEEE был придуман стандарт 802.1x. Этот стандарт отвечает за возможность авторизации пользователя сразу при подключении к среде передачи данных. Иными словами, если для соединения, например, PPPoE, вы подключаетесь к среде(коммутатору), и уже можете осуществлять передачу данных, авторизация нужна для выхода в интернет.

В случае же 802.1x вы не сможете делать ничего, пока не авторизуетесь. Само конечное устройство вас не допустит. Аналогичная ситуация с Wi-Fi точками доступа. Решение же о допуске вас принимается на внешнем сервере авторизации. Это может быть RADIUS, TACACS, TACACS и т.д.

Общая схема сети

Для наглядного понимания приведем общую схему работы нашей будущей схемы:

Они среди нас

Выполняем:

airodump-ng mon0

airodump-ng

— команда для сбора пакетов в радиоэфире. Она выводит в консоль две таблицы. В верхней выводятся найденные беспроводные сети, в нижней — клиенты, подключенные к ним, или не подключенные, но с активным беспроводным адаптером, транслирующем какие-то пакеты (например, о поиске сети с определённым именем).

Последнее, кстати, особенно интересно, так как мы можем любезно предоставить им искомую сеть и посмотреть, что нынче модно в «Одноклассниках»? На эту тему на днях комрадом KarasikovSergey была опубликована статья с использованием Karma — но так как это уже на гране вредительского проникновения в этом цикле мы эту тему затрагивать не будем.

Но это действительно проблема и стоит позаботиться о том, чтобы ваше устройство не цеплялось за все сети без вашего разрешения, в том числе за известные — аутентичность точек доступа не проверяется и вы вполне можете оказаться в сети злоумышленника.

Однако вернёмся к нашим волнам. Ниже пример вывода

airodump-ng

CH 1 ][ Elapsed: 6 mins ][ 2022-06-06 12:45

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:18:E7:xx:xx:xx -67 108 0 0 11 54e. WPA2 CCMP PSK infolan22451

F8:1A:67:xx:xx:xx -88 132 0 0 1 54e. WPA2 CCMP PSK TP-LINK

48:5B:39:xx:xx:xx -1 0 0 0 5 -1 <length: 0>

BSSID STATION PWR Rate Lost Frames Probe

(not associated) 4C:B1:99:xx:xx:xx -73 0 - 1 0 66 dlink

48:5B:39:xx:xx:xx 1C:7B:21:xx:xx:xx -81 0 - 1 0 21

Столбцы первой таблицы с доступными беспроводными сетями:

Определение в различных операционных системах

Если оригинальная коробка от устройства была утеряна, а есть потребность в восстановлении MAC-адреса клиента и возобновления доступа, то его можно посмотреть и поменять в системных настройках.

Отслеживание клиента

Для этого можно воспользоваться неисправностью «Яндекса»:

- зайти по ссылке;

- в адресной строке найти wifinetworks= и вписать mac-адрес без двоеточий и нажать Enter;

- открывается новая страница. Строка Подгорнов Илья Владимирович Всё статьи нашего сайта проходят аудит технического консультанта. Если у Вас остались вопросы, Вы всегда их можете задать на его странице.

ввести MAC—адреса несанкционированных устройств в черный список . Некоторые Wifi control программы могут защитить от сторонних подключений и взломов. Для этого требуется установить фильтрацию подтверждения соединения.

Первый способ

Для этого применяется командная строка. Среднестатистические пользователи практически не пользуются этим инструментом, поскольку требуется помнить наборы команд. Однако, это достаточно удобно и быстро.

Запуск командной строки выполняется одновременным нажатием Win X, где в меню следует выбрать «Командная строка». Также можно воспользоваться комбинацией Win R и в строке «Выполнить» следует ввести cmd и нажать на ОК.

Пользователь получит доступ к командной строке, в которой у него есть два варианта:

- набрать ipconfig /all. Такая команда запустить отслеживание всех физических и виртуальных устройств, которые применяются в ПК. Обязательно система сможет собрать информацию о физическом адресе стандартного Ethernet-порта для сетевого кабеля и адаптера Вай Фай, которые применяется для подключения к сети провайдера. Также система отобразит IP адрес, адрес шлюза, серверы DNS и много других данных;

- ввести getmac. Отобразятся данные про МАК-адрес всех физических устройств ПК. Данное окно позволяет узнать именно необходимые данные без лишней информации.

Перечисление сетей

Напоследок несколько слов

о вечном

об альтернативах

reaver

reaver будет пытаться атаковать любую сеть, которую вы ему передадите в виде параметра BSSID, но она может не поддерживать WPS — в этом случае программа зависнет над Waiting for beacon… и через полминуты сообщит о том, что сеть не обнаружена.

Проверить, какие сети в округе поддерживают WPS, можно несколькими способами.

- Некоторые версии airodump-ng имеют отдельный столбец WPS, который заполнен для сетей, поддерживающих эту технологию (там даже указана модель роутера)

- wash -i mon0 выводит удобно отформатированную таблицу всех WPS-enabled сетей, при этом продолжая работать, пока не будет явно закрыт через Ctrl C. Очень полезен и тем, что сообщает, когда сеть поддерживает WPS, но возможность заблокирована (см. про rate limiting выше)

- iwlist wlan0 scan выводит множество информации по всем доступным в радиусе сетям, в том числе расширенные данные поддержки WPS с именами устройств

- wifite — автоматический сканер сетей и универсальный взломщик; однако на мой взгляд он слишком универсальный, поэтому сложно понять, что он делает и на какой стадии этот процесс находится. А вот вывод сетей у него очень удобный: показано наличие подключенных клиентов и поддержка WPS

Кроме того, есть очень любимый многими

kismet

(и аналог для Macintosh —

KisMAC

), но на мой взгляд он слишком навороченный. В обоих есть интеграция с GPS, что может быть полезно для тех, кто исследует сети на большой территории (wardriving).

На этом с «читерскими» методами проникновения всё. В третьей части — о перехвате рукопожатий клиентов при подключении к сети и подборе паролей к WPA(2) с помощью CPU и GPU.

Режим persistence

Эта статья — не руководство по Linux, однако у меня самого были проблемы с запуском этого режима, поэтому решил специально описать его работу.

Пользоваться Kali вполне можно и в режиме Live CD, но если вы хотите иметь возможность сохранять состояние системы между перезагрузками (данные и настройки) — нужно создать отдельный ext2-раздел на флешке с именем persistence, для чего можно использовать GParted в составе самой Kali и разбить флешку прямо во время работы с неё.

/ union

Далее при каждой загрузке

Kali

нужно указать, в каком режиме запускать систему. Для этого в загрузчике при выделенном первом пункте

Live (i686-pae)

(аналогично с x64) нажимаем

Tab

— появляется строка загрузки ядра. Туда в конец добавляем пробел и тип загрузки:

Если не указать тип загрузки, система будет запущена в live (vanilla) mode — раздел

persistence

не будет использован и после загрузки его можно будет смонтировать и сделать какие-то изменения. Все данные и настройки в течении работы в live-режиме не будут сохранены и содержатся только во временной памяти.

Чтобы не вбивать эти режимы при каждой загрузке можно создать свою сборку

Kali

(см.

) — там есть настройка загрузчика, куда можно вписать нужные режимы так, чтобы изначально загружаться в

persistence persistence-read-only

— на мой взгляд, это самое удобное, так как изначально настроил всё, что нужно, а затем каждая сессия начинается с чистого листа.

Режимы работы wi-fi адаптера

Но для начала нужно перевести наш беспроводной адаптер (сетевую карту) в «хакерский режим» —

monitor mode

Дело в том, что каждый Wi-Fi адаптер, а точнее, антенна, на физическом уровне улавливает любые сигналы, пересылаемые устройствами в радиусе действия. Антенна не может «не принимать» посторонние пакеты. А вот драйвер может работать в трёх режимах (на самом деле 6, но это за рамками данной статьи):

- Client mode (также managed mode) — пакеты, не предназначенные этому адаптеру — отбрасываются, а остальные передаются внутрь ОС как «полученные». В этом режиме повреждённые пакеты также отбрасываются. Нормальный режим работы «без свистелок».

- Monitor mode (также rfmon mode) — драйвер не фильтрует пакеты и передаёт всё, что улавливает антенна, в ОС. Пакеты с неверной контрольной суммой не отбрасываются и их можно видеть, к примеру, в Wireshark.

- Promiscuous mode («беспорядочный режим») — режим монитора «наполовину». Драйвер будет передавать в ОС пакеты, полученные в рамках сети, к которой мы сейчас подключены (associated), но в отличие от обычного режима не будут отбрасываться пакеты, предназначенные другим клиентам этой сети. Пакеты других сетей будут игнорироваться. Понятно, что это работает только когда вы можете успешно подключиться и авторизоваться в некоторой сети (открытой или нет). В отличии от монитора, этот режим поддерживается меньшим числом адаптеров. При работе в этом режиме, равно как и в режиме клиента, драйвер будет убирать из переданных в ОС пакетов низкоуровневые заголовки канала.

Нам нужен как раз режим монитора — в режиме клиента нам не интересно смотреть на пакеты, которые нам самим и предназначены, а для режима promiscious нам нужно сперва подключиться к некоторой сети. Если не считать повреждённых пакетов и наличия заголовков 802.

На картинке выше жирные линии показывают пакеты, которые мы перехватываем в разных режимах, а прерывистые линии — это пакеты, улавливаемые нашей антенной, но отбрасываемые драйвером из-за выбранного режима.

Открываем терминал и выполняем:

airmon-ng start wlan0

wlan0

— идентификатор устройства-адаптера. В *nix это

wlan

порядковый номер (

wlan0, wlan1, wlan2

и т.д.). Номер адаптера можно узнать, выполнив

ifconfig

или

iwconfig

(эта выведет только устройства беспроводных адаптеров и специфичную для них информацию).

Если airmon-ng выведет сообщение (monitor mode enabled on mon0) — значит, адаптер успешно переведён в режим наблюдения.

Обратите внимание, что в командах, которые мы будем выполнять дальше, тоже указывается идентификатор адаптера, но виртуального — mon0 (mon1, etc.), а не исходного — wlan0. mon0 — адаптер, созданный airmon-ng, предназначенный для работы с функциями монитора.

Сейчас этот режим поддерживается 80-90% всех адаптеров (по моему опыту), самые распространённые из них — Atheros, Intel и TP-LINK. Последний производит внешние адаптеры со сменными антеннами до $30 (я пользовался TL-WN722NC TL-ANT2408CL — к тому же, благодаря USB их можно подключить к VMware). Список поддерживаемых адаптеров есть в вики Aircrack-ng.

Структура

Стандарты IEEE устанавливают 48 разрядов или шесть октетов для адреса, который делится на четыре составные части. Первые три октета состоят из 24-битного уникального идентификатора организации или OUI. Его также именуют кодом производителя, который был им получен в доступ согласно законности и правил организации. Первый октет применяет только шесть старших разрядов, а остальные, более младшие имеют специальное назначение:

- нулевой бит определяет, для кого назначен кадр — одиночного или нулевого адресата;

- бит номер один определяет, состоит ли адрес в локальной или глобальной администрации.

Следующие три октета подбираются производителем для каждого отдельного прибора.

Терминология

Вообще авторизация пользователя на точке может быть следующих видов:

А теперь рассмотрим варианты того, как точка доступа узнает сама, можно ли предоставлять пользователю доступ к сети или нет:

Также существует довольно большое количество способов соедининея конечного устройства к серверу авторизации (PEAP, TLS, TTLS…). Я не буду их здесь описывать.

Третий способ

Искомый адрес вычисляется в сетевых подключениях. Чтобы получить доступ к перечню сетевых соединений, необходимо применить рассмотренную комбинацию Win R и последующий ввод команды ncpa.cpl.

Откроется специальное окно, в котором требуется отыскать активное сетевое подключение пользователя с сетью Интернет. Затем следует открыть свойства подключения, нажав правой кнопкой мыши по его значку и навести указатель на наименование применяемого адаптера. Всплывающий текст при наведении укажет МАК-адрес.

Обратите внимание! Представленный метод имеет негативный момент. Он заключается в том, что скопировать искомый адрес нельзя.

Его необходимо записать отдельно, и потом ввести в требуемое место вручную. Это займет много времени, поэтому применяется как альтернативный вариант.

Устройства «эппл»

Ноутбуки, которые оснащены операционной системой Mac OS имеют в своем арсенале терминал, в который следует вводить команду ifconfig. Она позволит получить необходимый MAC ноутбука или персонального компьютера с этой прошивкой. Появится строка, в которой искомая информация будет иметь такой вид: ether 00:1e:8c:26:a1:c8.

Чтобы не запускать командную строку, можно выбрать альтернативный вариант через меню системы:

- открыть раздел «Системные настройки»;

- выбрать меню «Сеть»;

- открыть расширенные параметры и выбрать необходимый модуль из двух. Например, Ethernet, что означает проводной или Вай Фай (AirPort);

- требуемые данные будут находиться в специальном разделе «Оборудование», а если беспроводной тип, то в строке AirPort ID.

Фильтрация по mac — ведь это так просто

Очень часто я слышу рекомендации, что первым делом после создания сети нужно ограничить список её клиентов определённым набором MAC-адресов, и тогда-де пароль вообще ни к чему. Однако это ограничение обходится так же легко, как и обнаруживаются скрытые сети.

В самом деле, каждый клиент — подключенный к сети или нет — раскрывает свой MAC-адрес при передаче любого пакета. В таблице airodump-ng эти адреса видны в столбце STATION. Соответственно, как только мы увидели сеть, куда нам почему-то не попасть (Linux обычно рапортует об Unspecified failure на этапе подключения, а Windows долго думает, после чего сообщает о неизвестной ошибке), и тут же в списке видим связанного с этой сетью клиента — мы можем взять его MAC-адрес и поменять свой на него.

Последствия могут быть разными и может даже стукнуть. Если сделаем это при активном клиенте — в сети появится клон и клиента может «заглючить», так как он будет получать ответы на пакеты, которые он не отправлял. В итоге может отключиться, а может продолжать работать, предупредив о проблеме пользователя — или нет. Но вариант лучше — записать его MAC и подключится, когда он уйдёт.

В Linux изменить MAC своего адаптера можно следующим образом (работает как для проводных сетей, так и для беспроводных):

ifconfig wlan0 down

ifconfig wlan0 hw ether 00:11:22:AA:AA:AA

ifconfig wlan0 up

Предварительно нужно отключить любые

mon

-интерфейсы. Проверить, заработала ли подмена, можно вызвав

ifconfig wlan0

— в строке

Hwaddr

должен быть указанный выше MAC.

Кроме того, в *nix есть macchanger — с его помощью можно выставить себе случайный MAC. Если поставить его в init.d, то неприятель будет совершенно сбит с толку, так как при каждой загрузке наш MAC будет другим (работает для любых проводных и беспроводных адаптеров, как и ifconfig).

# Случайный MAC:

macchanger -r wlan0

# Определённый MAC:

macchanger -m 11:22:33:AA:BB:CC wlan0

# Показать MAC:

macchanger -s wlan0

В Windows нужно провести кое-какие манипуляции с реестром, но по этой теме лучше проконсультироваться с Google. (Читатели в лице

подсказывают инструмент

, который делает это в автоматическом режиме.)

Вход в личный кабинет

Вход в личный кабинет