89 вопросов по настройке mikrotik

Вы хорошо разбираетесь в микробах? Или вы не знакомы с этим оборудованием и не знаете, как его использовать? Курс “Конфигурирование оборудования MikroTek” содержит информацию, которая будет полезна в обеих ситуациях.

Конфигурирование клиента

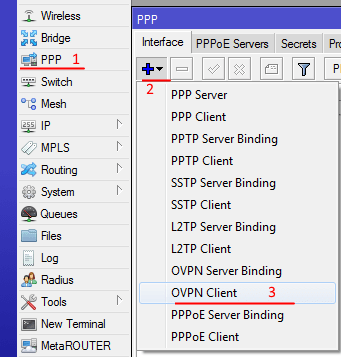

Подключаемся к питерскому роутеру и в PPP создаем новый интерфейс OVPN Client. Задаем имя интерфейса.

Задаем имя интерфейса. Открываем Dial Out и заполняем обязательные параметры.

Открываем Dial Out и заполняем обязательные параметры. Сохраняем и открываем вкладку Status.

Сохраняем и открываем вкладку Status. Здесь мы видим статус подключено, шифрование и время жизни соединения. Вы спросите, а где же IP адрес клиента? Он по каким-то причинам не отображается в окне статуса интерфейса, зато есть в IP-Address. Возможно, ошибка, в данной прошивке. Попробуем проверить доступность московского роутера через VPN.

Здесь мы видим статус подключено, шифрование и время жизни соединения. Вы спросите, а где же IP адрес клиента? Он по каким-то причинам не отображается в окне статуса интерфейса, зато есть в IP-Address. Возможно, ошибка, в данной прошивке. Попробуем проверить доступность московского роутера через VPN.

Ping-ки идут, соединение работает.

Конфигурирование сервера

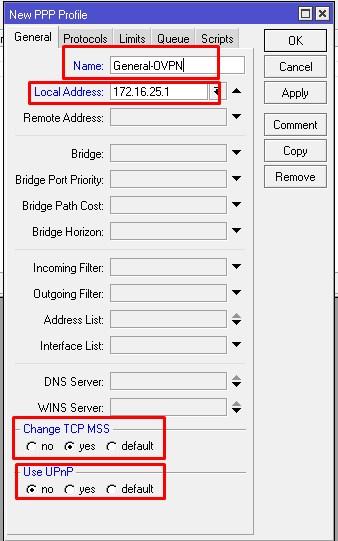

Но для начала создадим профиль. PPP – Profiles – жмем . Перед нами открывается окно нового профайла. В строке «Name» задаем понятное нам имя. В строке Local Address указываем IP адрес Mikrotik в VPN. Я указываю 172.16.25.1. Т.е. при подключении клиента автоматически присвоится именно это адрес.

Перед нами открывается окно нового профайла. В строке «Name» задаем понятное нам имя. В строке Local Address указываем IP адрес Mikrotik в VPN. Я указываю 172.16.25.1. Т.е. при подключении клиента автоматически присвоится именно это адрес.

Затем изменить:

- Измените TCP MSS на “да”.

- Используя UPnP, установите переключатель в положение “Нет”.

Никогда не используйте настройки по умолчанию, если хотите, чтобы все шло по плану.

Protocols:

- Нет для использования MPLS;

- Да для использования компрессии;

- Да для использования шифрования

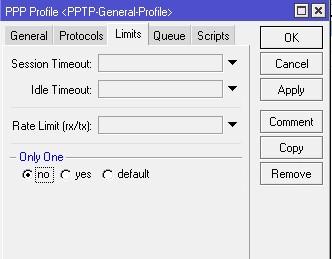

Далее в Limits ставим no для Only One. Остальные настройки можно не задавать. К примеру, если бы нам нужно было ограничить скорость клиента внутри тоннеля, то нас интересовала вкладка Queue – но это совсем другая история. Теперь можно сохранять. Жмем Apply и OK. В списке должен появиться наш созданный профиль.

Теперь можно сохранять. Жмем Apply и OK. В списке должен появиться наш созданный профиль. Нам нужно создать пользователя и пароль, который будет подключаться к нашей сети. Открываем Secrets и жмем .

Нам нужно создать пользователя и пароль, который будет подключаться к нашей сети. Открываем Secrets и жмем .

Настройка firewall

Далее нужно разрешить OpenVPN трафик на роутере. Добавляем правило.

Добавляем правило. Action – accept.

Action – accept.

После сохранения перейдите на сторону клиента.

Настройка openvpn клиента на роутере mikrotik

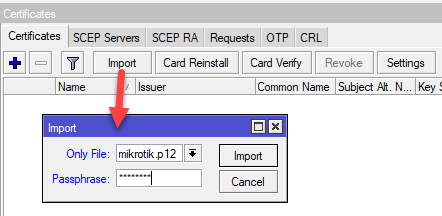

Затем на устройство будет загружен файл сертификата в формате PKCS12, экспортированный сервером. Введите файл сертификата и парольную фразу экспорта в окне Сертификат системы и окне Импорт соответственно.

/certificate

import file-name=mikrotik.p12 passphrase=12345678Корневой сертификат будет содержать закрытый ключ, на что указывает флаг KT (K означает ключ), и у вас также будет второй сертификат. Вспомните имена сертификатов или дайте им новые.

Настройка openvpn по сертификату

Мы рассмотрим, как экспортировать и выпустить ключи для клиента, а также настроить подключение сертификата.

Настройка openvpn сервера

Для предоставления клиентам OpenVPN мы должны сначала создать пулы адресов. Мы создадим новый пул и присвоим ему IP-адрес Pool0. Адреса: 108.199-109.8.10.101 (выберите любой)

В консоли:

/ip pool

add name=ovpn_pool0 ranges=10.8.8.100-10.8.8.199Создайте новый профиль, перейдя в PP – Профили прямо сейчас. Определим его Имя – ovpn, и удаленный адрес – 10.8.1 для локального адреса и 0_2 для удаленного API. Локальный адрес и диапазон адресов должны находиться в одной сети.

Как быстро создать профиль в Терминале?

/ppp profile

add local-address=10.8.8.1 name=ovpn remote-address=ovpn_pool0Далее проверьте, что аутентификация пользователей включена в разделе PPM – Secrets. Для этого выберите PPp Authentication -Accounting и убедитесь, что флажок Activate установлен:

/ppp aaa

set accounting=yesВ этом разделе мы создадим учетные записи для клиентов. Для использования OpenVPN необходимо ввести имя и пароль. Рекомендуется использовать то же имя, которое вы использовали при регистрации сертификата, при указании имени учетной записи в разделе Имя.

Пароль – пароль, так как сертификаты служат основной формой аутентификации. Кто или что может использовать эту учетную запись? – указать Профиль – профиль ovpn, который мы создали, затем ограничить только OpenVPN.

Чтобы создать аккаунт в терминале, выполните следующие шаги:

/ppp secret

add name=mikrotik password=123 profile=ovpn service=ovpnВ данном случае мы ввели пароль 123 для пользователя mikrotik.

Когда мы нажимаем кнопку OVpn Server после создания пользователей в PPP – Interface, перед нами появляется флаг Enabled Default Profile – ovpn.

Require Client Certificate, который проверяет принадлежность клиентского сертификата к локальной цепочке сертификатов SCA, включен для дополнительной безопасности. Для шифрования семейств Auth, Cipher и других вводятся только коды из этого семейства без альтернативы.

В терминале команды выполняются командами:

/interface ovpn-server server

set auth=sha1 certificate=ovpn-server cipher=aes256 default-profile=ovpn enabled=yes require-client-certificate=yesРазрешите входящие соединения с вашим сервером OpenVPN для продолжения работы. Chain – input, Protocol – tcp – правило, которое должно быть добавлено в открытый IP Firewall. Порт 1194. Поскольку по умолчанию стоит accept, действие не указано.

Выполните:

/ip firewall filter

add action=accept chain=input dst-port=1194 protocol=tcpВ цепочке INPUT правила должны идти перед теми, которые запрещены.

Это включило OpenVPN в сети Mikrotik.

Настройка openvpn сервера на mikrotik

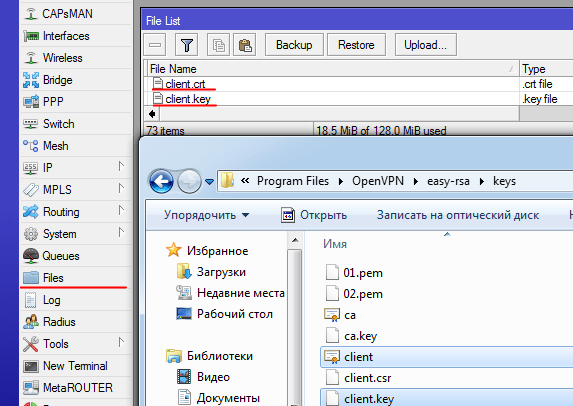

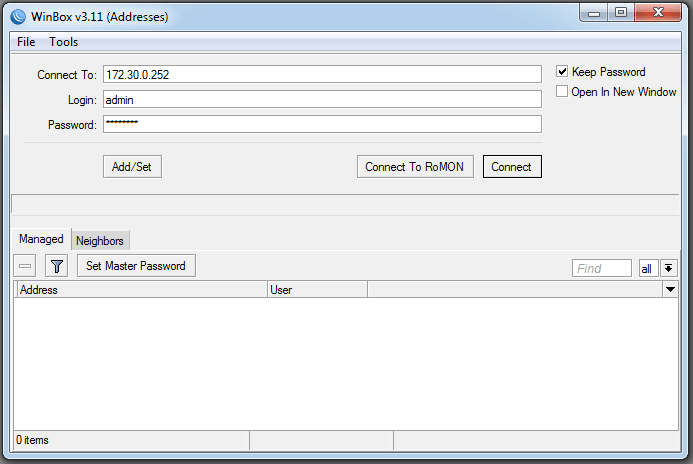

Давайте настроим программное обеспечение Winbox. Перетащите файлы из папки C:Program FilesOpenVPSNeasy-rsakeys, выбрав в меню пункт Files.

13) Необходимо импортировать следующие сертификаты: c. crtserver,ca ;key);

После импортных визитов можно заметить:

14) Создайте пул IP-адресов для пользователей VPN.

Введите название “openvpn-pool” и нажмите Add.

15) Создадим PPR профиль.

Добавить PPP – профили к заголовку ()

Назовем его сервером OpenVPN, и когда мы создаем наш Ovpn Server, он будет включен.

Настройка vpn клиента на mikrotik

Даже в тех случаях, когда нет белого IP-адреса, вы можете настроить доступ к Mikrotik, используя систему OpenVPN.

21) Активируйте Mikrotik с помощью программы Winbox. 2 файла ключей: clientcrt, tlentkey

Перетащите их из папки C:Program topenVP с помощью опции меню Files.

23) Далее необходимо их импортировать.

Откроем System – Certificates — Import и поочерёдно выберем сертификаты в этом порядке:

client.crt

client.key

Опишите PPP – добавить() – ключевые показатели эффективности OVN.

Во вкладке General указываем имя

Name — openVPN1 (любое, на ваше усмотрение)

Вкладка Dial Out:

Connect To — Адрес сервера(Внешний IP адрес главного роутера Mikrotik)

Port 1194

Указываем пользователя и пароль, который мы создали на VPN сервере

В нашем случае это пользователь ovpn_mikrotik1

Сертификат Client.crt

Нажмите ОК

25) В терминале набираем /interface ovpn-client monitor openVPN1Должно появиться сообщение со статусом connected

Теперь вы можете подключиться к нему через VPN, используя адрес, который дал ему сервер.

Посмотреть адрес можно:

В Mikrotik-клиенте в IP-Adresses строка с нашим интерфейсом openVPN1

Услуги CPAP начали поддерживаться сервером Mikrotik PPP Active Connections.

Настройка vpn клиента на компьютере под управлением windows

19) Копируем в папку C:Program filesOpenVPNconfig

Следующие файлы -asa.crt и cclient_key – находятся в C:Program FilesOpenVPNeasy-rsakeys

из C:Program filesOpenVPNsimple-configclient.ovpn

Настройка клиента

После экспорта и копирования ключей подключимся к питерскому роутеру. Открываем Files и переносим с рабочего стола 2 файла скопированных ранее. Переходим в Certificates и импортируем открытый и закрытый ключи.

Переходим в Certificates и импортируем открытый и закрытый ключи. В выпадающем списке выбираем открытый ключ и вписываем пароль. Import.

В выпадающем списке выбираем открытый ключ и вписываем пароль. Import. Тоже самое с закрытым ключом.

Тоже самое с закрытым ключом. Далее импортируем CA.

Далее импортируем CA. Открываем ранее созданный OVPN Client интерфейс, выбираем импортированный сертификат и требуем проверку серверного.

Открываем ранее созданный OVPN Client интерфейс, выбираем импортированный сертификат и требуем проверку серверного. Соединение установилось.

Соединение установилось. Проверим его.

Проверим его.

Настройка стандартного клиента openvpn на пк

Попробуем переключить задачу, предполагая, что у нас есть ноутбук компании с установленным клиентом OpenVPN. Каталог C:OpenVPNkeys используется для хранения ключей, если OpenVPN установлен в C:OpenVPN.

Подготовка роутера

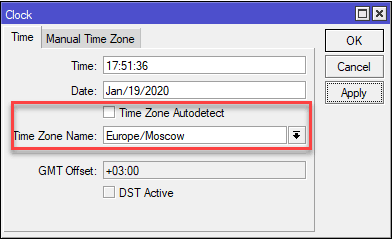

Подобно другим инструментам шифрования (например, SSH), OpenVPN имеет тенденцию искажать время между клиентами и серверами. Сначала мы настроим время Mikrotik. Желательно отключить автоматическое определение, чтобы получить правильное значение часового пояса.

/system clock

set time-zone-autodetect=no time-zone-name=Europe/MoscowПри установке часов по базе данных TZ этот параметр был выбран из опции часового пояса.

Создание ключей и сертификатов

Многочисленные онлайн-руководства предполагают использование сторонних инструментов, таких как Easy-RSA, для создания ключей и сертификатов. Создайте новый корневой сертификат для нашего ЦС в System – Certificate.

Имя и общий узел – ca; Размер ключа – 2048 или 10 лет – обязательные поля, обозначенные красным цветом. Поля, выделенные зеленым цветом, заполнять не обязательно.

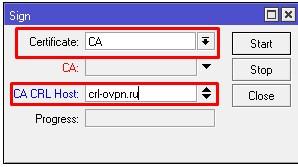

Затем выберите вкладку Key Usage и введите только crl-подпись и код ключа. Подпишите сертификат, затем нажмите Применить. Адрес локального цикла 127.0.0.1 должен быть введен в поле CA CRL Host появившегося окна перед тем, как нажать Start и дождаться подписания сертификата.

Эти же действия в консоли:

/certificate

add name=ca country="RU" state="31" locality="BEL" organization="Interface LLC" unit="IT" common-name="ca" key-size=2048 days-valid=3650 key-usage=crl-sign,key-cert-sign

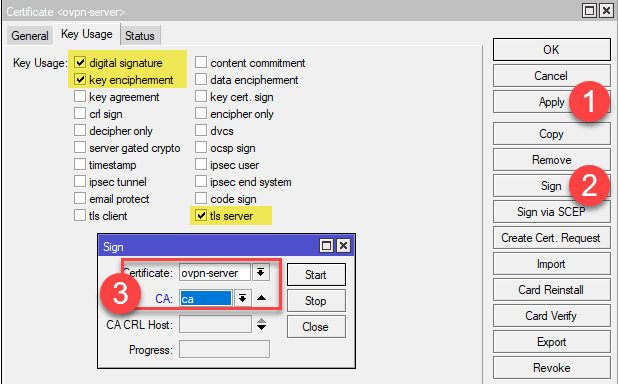

sign ca ca-crl-host=127.0.0.1После этого будет создан сертификат и закрытый ключ сервера. Мы указываем ovpn-server на вкладке General нового сертификата (вы можете выбрать по своему усмотрению).

Введите digital-encipherment, key-editor и tlS на вкладке Key Usage. Затем подпишите его, используя ключ нашего ЦС, выбрав только что созданный сертификат в поле CAC.

/certificate

add name=ovpn-server country="RU" state="31" locality="BEL" organization="Interface LLC" unit="IT" common-name="ovpn-server" key-size=2048 days-valid=3650 key-usage=digital-signature,key-encipherment,tls-server

sign ovpn-server ca="ca"Теперь создайте сертификаты клиентов и введите имя клиента в поле Имя и общие имена (Name and Common Nomes).

Сертификат может быть создан еще на 10 лет, в зависимости от того, является ли клиент ноутбуком, принадлежащим сотруднику на испытательном сроке, или маршрутизатором удаленного офиса.

Мы указываем только tl-client на вкладке Key Usage, и он подписывается сертификатом нашего ЦС. Вы можете либо создавать из них сертификаты по мере необходимости, либо выпустить все необходимые вам клиентские сертификаты сразу.

Мне нужен сертификат клиента для консоли; как его получить?

/certificate

add name=mikrotik country="RU" state="31" locality="BEL" organization="Interface LLC" unit="IT" common-name="mikrotik" key-size=2048 days-valid=365 key-usage=tls-client

sign mikrotik ca="ca"Обратите внимание, что сертификат, который мы недавно выдали, имеет срок действия в 365 дней.

Следующие сертификаты будут вашими, если все сделано правильно. Требуется корневой сертификат KLAT, а также остальные флаги KI.

Для экспорта закрытых ключей и клиентских сертификатов нам необходимо предоставить корневой номер ЦС. Для этого лучше всего подходит формат PKCS12, в котором все необходимые компоненты собраны в одном файле.

В появившемся окне выберите Экспорт, затем в появившемся окне введите пароль экспорта, содержащий не менее 8 символов и формат Type как PKCS12. Без пароля экспорт закрытых ключей невозможен.

Выбирайте команды:

/certificate

export-certificate mikrotik type=pkcs12 export-passphrase=12345678Создание сертификата сервера openvpn

Открываем Certificates и нажимаем на плюс.

- Укажите уникальное и общее имя.

Открываем Key Usage, снимаем галочки с:

- Признаки КРЛ;

- Интерпретация данных;

- Key sert sign;

Мы ставим галочку напротив tls-сервера.

Так и останется. Тогда давайте перейдем к подписанию.

Выбираем сертификат в списке. В контекстном меню нам нужен Sign. В Certificate выбираем шаблон ServerOVPN, в CA самоподписанный корневой сертификат. Start. В списке видим, что наш шаблон превратился в полноценный сертификат. Можем открыть его свойства.

В списке видим, что наш шаблон превратился в полноценный сертификат. Можем открыть его свойства.

Создание сертификата центра сертификации

На московском роутере открываем System — Certificates.

Все сертификаты на Mikrotik перечислены в этом разделе. Для настройки сервера необходимо выполнить следующие действия:

- Создайте сертификат центра сертификации;

- Создайте серверный сертификат.

Нажмите плюс, затем настройте параметры в соответствии со снимком экрана:

- Имя – имя в списке Mikrotik;

- Страна, штат, населенный пункт, организация, подразделение – произвольные поля для заполнения;

- Общее название – наиболее важное. Укажите уникальное имя;

- Key size – длина ключа. Выбирается из выпадающего списка;

- Дни действия – срок действия.

Теперь мы закончили создание шаблона.

Подпись! Обратите внимание, что мы выпускаем самоподписанный сертификат корневого центра сертификации.

Это нормально; мы не будем использовать его для каких-либо дополнительных услуг. Мы выбираем наш шаблон, затем в контекстном меню выбираем Подписать.

В открывшемся окне выбираем CA. Обязательно указываем CA CRL Host – список отзыва, можно указать доменное имя. Нажимаем Start и ждем окончания процесса.

Нажимаем Start и ждем окончания процесса.

Создание сертификатов и ключей openvpn

2) Перейдите на официальный сайт и скачайте приложение OpenVPN.

2) Устанавливаем все галочки.

Для создания ключей и сертификатов нам нужны сценарии управления сертификатами EasyRSA.

4) Определите маршрут. Позже он нам понадобится. В нашей ситуации мы используем типичный C:Program FilesOpenVPN.

4) После установки заходим в C:Program filesOpenVPNeasy-rsa

Отредактируйте файл vars.bat с помощью Блокнота или NotePad (если он есть, обратите внимание на номер страницы):

Вход в личный кабинет

Вход в личный кабинет