89 вопросов по настройке mikrotik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдёте для себя полезную информацию в курсе «Настройка оборудования MikroTik».

Wi-fi авторизация mikrotik по radius.

Sorry, the comment form is closed at this time.

Авторизация через network policy server (nps) для mikrotik

Как быстро и просто настроить авторизацию через RADIUS от Microsoft? Думаю, это поможет тем, кто захочет иметь возможность заходить на устройства MikroTik через дружелюбный WinBox и простой SSH.

Авторизация через radius для mikrotik

Задача: Хочу разобрать лично, как настроить авторизацию через Network Policy Server (RADIUS) на Windows Server 2022 R2 для сетевого оборудования на базе Mikrotik.

Подтолкнуло меня статья на читаемом ресурсе, но я прежде чем доверять чему-то хочу лично сам все повторить, наложить все действия на свою структуру да и задокументировать под себя все действия в виде пошаговой заметки никогда не помешает.

- Домен (Создана группа: Router-Mikrotik)

- Система (В домене) Windows Server 2022 R2 на которую будут устанавливать роль NPS

- Оборудование Mikrotik (RB951Ui-2HnD: eth2 смотрит в локальную сеть)

Ранее я для себя разбирался как поднять RADIUS сервис на системе Ubuntu Trusty Server, но в публичный доступ я ее не выкладывал, возможно с этой заметкой все будет то же самое, посмотрим.

Шаг №1: Устанавливаю роль Network Policy Server на систему:

Добавление radius клиента

Для того, чтобы сервер знал с какими устройствами налаживать общение нужно добавить их в RADIUS Clients.

Для примера, добавляю свой MikroTik wAP. Friendly name установил как Identity на устройстве и IP заданный на его единственном проводном интерфейсе. Для того, чтобы устройство смогло авторизоваться на сервере нужно ввести ключ. Он создается на сервере либо вручную, либо генерируется автоматически. Я предпочел второй вариант.

Vendor name остановим на стандартном RADIUS.

Добавление сервера авторизации на mikrotik

Первым делом присвоим System/Identity равным router01 и IP с маской для интерфейса.

Настраиваем подключение radius-клиента.

В Диспетчере серверов открываем /Средства/Сервер политики сети.

Переходим в /NPS/Radius-клиенты и сервер/Radius-клиенты, щелкаем пр. клавишей мыши и выбираем пункт “Новый документ”

Указываем имя (любое понятное для себя), ip-адрес роутера Mikrotik и придумываем общий секрет посложней (можно воспользоваться генератором).

Настройка capsman

Типичные настройки пропускаю, есть нюансы EAP.

Формат Caller ID – по MAC для привязки устройств к учетным записям

Caller ID Авторизация на Radius – EAP сквозное.

EAP авторизация

Настройка mikrotik radius client

Описывать настройку VPN Server не буду, вы можете воспользоваться уже написанными, причём не важно какой будет туннель PPTP, L2TP, SSTP или OpenVPN (кликнув на ссылку можете посмотреть их настройку).

Обращаю ваше внимание, если вы захотите использовать 2 или более типов туннеля, то нужно внести изменения не только на стороне Mikrotik, но и на стороне сервера политик.

Следующий этап, это настройка роутера в качестве клиента RADIUS. Открываем соответствующее меню слева, и добавляем правило.

- Нас интересует сервис ppp;

- Address – адрес сервера аутентификации;

- Secret – тот самый общий ключ;

- Src. Address – IP с которого Mikrotik Будет отправлять пакеты на NPS.

Не забываем про правила фаервола

Напоследок включаем заветную галочку в PPP, без которой Mikrotik не побежит на NPS сервер.

У вас может возникнуть вопрос:

Что если у меня уже есть учетки в Secrets по которым уже есть соединения от клиентов?

Тут вы можете пойти по пути переноса их в AD, хотя бы по причине того, что она более стойкая, по отношению к конфигу микротика. Единственное, я бы не делал этого для учеток Site-toSite VPN.

Настройка клиентского vpn подключения на windows 10

Для автоматизации, вы можете воспользоваться CMAK – подготовит профиль подключения, после чего пользователю нужно будет лишь дважды кликнуть мышкой. На моем ноутбуке установлена Windows 10, но настройка ничем не будет отличаться допустим от Windows 7.

Выбираем подключение к рабочему месту.

Нас интересует новое подключение.

Используем текущее подключение к Интернету.

Следом указываете ваш белый IP адрес (или FQDN) микротика, имя VPN и создать.

Переходим в свойства созданного интерфейса через «Изменение параметров адаптера» слева в центре управления сетями и общим доступом. Нас интересует вкладка безопасность. В моей текущей лабораторной среде, я выбираю следующие значения:

- Тип VPN – PPTP;

- Разрешить следующие протоколы – MS-CHAP v2;

- Шифрование данных – в данном случае ни на что не влияет.

Теперь пробуем подключиться с указанием данных пользователя test. Домен можно не указывать.

Указываем учётную запись и пароль.

И вуаля – подключение прошло успешно.

Проверим какой адрес мы получили на клиентском ноутбуке и на Mikrotik.

Посмотрите на значение Encoding. Вы можете в дальнейшем подкручивать политики доступа к сети, создав максимально возможный уровень безопасности для вашей организации. Могу лишь добавить, что наиболее живучий в жизни VPN оказался SSTP/OpenVPN. На этом настройка интеграции AD Radius сервера и Микротика завершена.

Настройка подключения mikrotik к radius-серверу.

Чтобы добавить в Mikrotik подключение к RADIUS-серверу открываем меню RADIUS и жмем плюсик.

- Отмечаем нужную службу “Services” – в случае WiFi авторизации это “wireless”.

- Указываем “Adsress” Radius-сервера – это ip-адрес настроенного ранее сервера сетевой политики NPS.

- Заполняем Secret, который был указан при добавлении radius-клиента в NPS.

Все остальные настройки оставляем как есть, если только вы не решили изменить на NPS стандартные порты подключения 1812 и 1813.

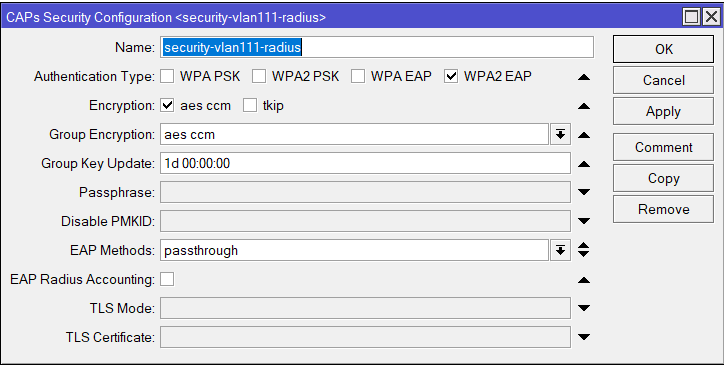

Добавляем профиль авторизации: /Wireless/Security profiles. Здесь в Authentication types оставляем только WPA2 EAP.

Указываем в нашем действующем WiFi интерфейсе новый Security profile.

На этом настройка Mikrotik в качестве RADIUS-клиента закончена.

Для диагностики неисправности подключений можно включить Logging для RADIUS: /System/Logging/ . В “Topics” выбираем “radius”.

Открываем Log и пробуем подключиться к точке доступа.

Количество успешных и сброшенных подключений можно посмотреть во вкладке Status созданного подключения к radius-серверу.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Настройка сервера политики сети nps в windows 2022.

Открываем “Диспетчер сервера” и приступаем к установке роли “Сервер политики сети” через “Мастер добавления ролей и компонентов”. Подробно рассматривать процедуру установки не буду, здесь нет никаких сложностей. У меня на сервере эта роль уже установлена (см. скриншот).

После установки Роли потребуется перезагрузка. Перезагружаем сервер и приступаем к настройке NPS.

Проверка через ssh и winbox

Проверка подключения через SSH и экспорт конфигурации.

И проверяем авторизацию в Winbox.

Развёртывание и настройка nps

Для начала его нужно установить. Проще всего это сделать через PowerShell. Откроем оболочку с админ правами и впишем команду

Install-WindowsFeature -Name NPAS -IncludeManagementTools

Ключ IncludeManagementTools означает, что мы устанавливаем инструменты управления тоже.

После установки проверим что роль установилась:

Проверить так же можно через графический интерфейс, открыв диспетчер серверов.

В целях демонстрации я устанавливаю данную роль на домен контроллер, в реальной жизни этого делать не стоит. Лучше выделите под NPAS отдельную ВМ, а ещё лучше кластерную.

Создаем политики для wifi авторизации.

На этом шаге настройки воспользуемся мастером настройки 802.1x.

Кликаем лев. клавишей мыши по пункту “NPS(Локально)”, затем в правом окне разворачиваем пункт “Стандартная конфигурация”.

В пункте сценария настройки выбираем “RADIUS-сервер для беспроводных или кабельных подключений 802.1x” и переходим по ссылке “Настройка 802.1x”.

Выбираем пункт “Безопасные беспроводные подключения”

На следующем шаге добавляем RADIUS-клиенты, которые были подключены к RADIUS-серверу ранее.

В качестве метода проверки подлинности выбираем “Microsoft: защищенные EAP (PEAP)”.

Выбираем группы пользователей домена, которым будет доступно подключение к WiFi.

В результате получаем следующие результаты политик.

Политика запросов на подключение:

Сетевая политика:

На этом настройка NPS в качестве RADIUS-сервера для WiFi-авторизации завершена. Приступаем к настройке роутера Mikrotik.

Создание политики подключения

Подбираем подходящее название для политики.

Определяем наше устройство с которым будет работать сервер.

Я выбрал только Client Friendly Name со значением Router01. Это четко привязывает данный пункт политики к устройству через созданного клиента. Можно идентифицировать устройство Mikrotik по Identity выбрав NAS Identifier.

Без предварительной конфигурации устройства Identity = MikroTik.

Дальнейшая настройка политики.

На этапе выбора протокола аутентификации достаточно выбрать нешифрованный (о чем получите предупреждение) PAP для SSH или шифрованный CHAP для WinBox. Я выбрал оба. Если есть необходимость использовать web версию, то достаточно включить MS-CHAPv2, в остальном всё аналогично.

Собственно, предупреждение о выборе небезопасного способа. Предлагают почитать пошаговый справочный материал.

На данном этапе я не стал ничего трогать.

Итоговые установки политики.

У меня не получилось воспроизвести это через PowerShell, даже стандартный example с technet’а. Буду признателен, если подскажете почему.

Выбираем нужный приоритет двигая выше или ниже пункт политики.

Создание политики сети

Назовем её Routers.

Как и прежде, нужно определить условия.

Установка роли nps

Имеем Windows Server 2022 Datacenter с уже установленным доменом.

Выбираем сервер, на котором будет разворачиваться роль. Microsoft не рекомендует делать это на контроллере домена, но в некоторых best practices для уменьшения задержек дают совет ставить именно на него. Добавляем роль Network Policy and Access Server вместе с management tools для настройки.

Запускаем любым удобным способом админку NPS. Например, через менеджер серверов.

Регистрируем сервер NPS в AD.

Вход в личный кабинет

Вход в личный кабинет