Бантики

По умолчанию лог файлы находятся в папке

/var/log/samba

. При необходимости получить подробные логи, в раздел [global] необходимо добавить параметр log level = 2 или 3. По умолчанию используется значение 1, значение 0 отключает ведение логов.

[global]

log level = 2

Как вы можете знаете, предоставление доступа к файлам это только часть функционала SAMBA. Если на сервере будут только файловые ресурсы, службу печати логично отключить. В разделе [global] добавьте следующие параметры

[global]

load printers = no

show add printer wizard = no

printcap name = /dev/null

disable spoolss = yes

Конфигурация SAMBA находиться в каталоге

/etc/samba

, а логи в каталоге

/var/log/samba

Мне удобней все инструменты держать по рукой, по этому я монтирую необходимые мне каталоги в

/samba

Создаем каталоги, в которые будет все монтироваться

mkdir /samba/smbconf

mkdir /samba/smblogs

Редактируем конфиг файл

/etc/fstab

, я предполагаю что вы знаете за что отвечает

mcedit /etc/fstabДобавляем следующие строки

/etc/samba /samba/smbconf none bind 0 0

/var/log/samba /samba/smblogs none bind 0 0

Монтируем без перезагрузки

mount -aЗадание кодовых страниц

Для задания кодировок используются следующие новые параметры

smb.conf:

unix charset = <charset>

dos charset = <charset>

display charset = <charset>

где <charset> — любая кодировка,

поддерживаемая iconv. Список возможных

кодировок можно узнать, выполнив команду iconv

-list.

Параметры client code page и

character set больше не поддерживаются.

Параметр unix charset указывает кодировку, в

которой будут храниться файлы на диске, в которой заданы

параметры в smb.conf. Наконец-то

появилась возможность хранить имена файлов в

UTF-8!

Параметр dos charset указывает кодировку, в

которой Samba будет общаться с

клиентами, не поддерживающими Unicode. Все

версии Windows, начиная с 95,

понимают Unicode — но все же стоит

установить dos charset = cp866, что

соответствует client code page = 866 в более

старых версиях.

Параметр display charset указывает в какой

кодировке должны выводить информацию программы,

непосредственно обменивающиеся информацией с пользователем,

например smbclient, net,

wbinfo и другие.

Использование winbind

Сервис winbind является новым средством, предназначенным для

более полной интеграции Samba в

домены Windows; он появился,

начиная с Samba 2.2.0. Данный

сервис считывает свою конфигурацию из

/etc/samba/smb.conf и динамически

взаимодействует с PDC домена, автоматически

синхронизируя списки пользователей и групп домена и машины

Samba.

Работа данного сервиса происходит без изменения содержимого

каких либо авторизационных файлов в /etc

и при перезагрузке машины доменные пользователи появляются в

системе только после запуска winbindd.

Если

во время работы остановить winbindd, то

доменные пользователи и группы не исчезнут из системы до

перезагрузки, однако динамического обновления списков имен и

паролей происходить не будет.

Для того, что бы при рестарте компьютера (или только сервиса

winbindd) не нарушались соответствия

внутренних UID и доменных

SID, он сохраняет текущее состояние списков

в файлах /var/cache/samba/winbindd*.tdb.

Для нормального функционирования winbindd в

файле /etc/samba/smb.conf обязательно

должны быть объявлены следующие директивы:

[global]

# Диапазон номеров локальных пользователей, который будет

# использован для динамического создания пользователей домена.

winbind uid = 10000-20000

# Диапазон номеров локальных групп пользователей, который будет

# использован для динамического создания групп пользователей

# домена.

winbind gid = 10000-20000

# Символ-разделитель, используемый для составления доменных имен

# пользователей и располагающийся между именем домена и именем

# пользователя.

winbind separator =

# Интервал времени (в секундах) между запросами winbind к PDC

# в целях синхронизации списков пользователей и групп.

winbind cache time = 10

# Шаблон имени домашних каталогов доменных пользователей,

# автоматически присваиваемых каждому пользователю. Сами каталоги,

# однако, динамически не создаются. Вместо переменой %D подставляется

# имя домена, а вместо %U подставляется имя пользователя.

template homedir = /home/%D/%U

# Командный интерпретатор, назначаемый по умолчанию для

# пользователей, авторизованных через winbindd.

template shell = /bin/bash

passwd: files winbind

group: files winbind

С этого момента можно использовать имена доменных

пользователей в /etc/samba/smb.conf с

целью разграничения доступа, в правах на файлы и каталоги, для

подключения к сетевым ресурсам данного хоста со стороны других

хостов.

Краткий обзор каталогов и файлов

Все файлы конфигурации и авторизации

Samba расположены в каталоге

/etc/samba и его подкаталогах. Рассмотрим

их несколько подробнее.

- MACHINE.SID

системный идентификатор машины, формируется

автоматически при старте сервера и предназначен для

идентификации компьютера в домене сети

Microsoft™;- codepages/

каталог, содержащий файлы с таблицами перекодировки;

- lmhosts

то же, что и /etc/hosts, но

предназначен для преобразования

IP ⇔ NetBIOS. Как

правило содержит только одну запись:127.0.0.1 localhostно можно считать удачной идеей

[9]

заносить туда хосты из других подсетей (когда по ряду

причин невозможно надежно провести преобразование

IP ⇔ NetBIOS

ни широковещательными запросами, ни с использованием

WINS) или наоборот — ключевые

сервера собственного домена;- secrets.tdb

ключевой файл для идентификации машины в домене сети

Microsoft™. С точки зрения

безопасности имеет ту же ценность, что и файлы

/etc/tcb/*/shadow — а потому

права доступа должны быть root.root

0600;- smb.conf

основной конфигурационный файл

Samba. Он нужен не только

серверной части, но и всем остальным компонентам этой

системы;- smbpasswd

аналог /etc/passwd и

/etc/tcb/*/shadow — файл

пользователей сервера Samba с

паролями. С точки зрения безопасности имеет ту же

ценность, что и /etc/tcb/*/shadow

— а потому права доступа должны быть

root.root 0600. Соответствие

пользователей Samba и

системных производится на основе общего

UID; данный файл используется

Samba при отсутствии данных о

пользователе на PDC или при

отсутствии самого PDC;- smbusers

файл соответствий имен сетевых и локальных пользователей

SMB; это удобный метод для

организации административных и гостевых входов на

сервер. Соответствие пользователей

Samba и системных

производится на основе символьных имен;- /var/log/samba/*

лог-файлы серверной части

Samba. Из них

log.smbd,

log.nmbd,

log.winbind — журналы

соответствующих процессов, а все прочие — логи

взаимодействия сервера с отдельными клиентскими хостами

в формате именования по умолчанию

log.<Client_NetBIOS_NAME>. При

превышении заданного в smb.conf

предела производится ротация логов и формируются файлы

*.old;- /var/spool/samba

каталог динамического спулинга печати сервера

Samba. На не сильно

загруженных серверах печати он обычно пуст; наличие там

множества файлов в то время, когда ни один из клиентов

не печатает — явный признак сбоев сервера печати;- /var/cache/samba/*

файлы (как правило, двоичные базы данных), формируемые в

процессе работы различных компонентов

Samba. Наиболее

примечательны:- /var/lib/samba/*

служебные каталоги для администратора сервера.

Список выполняемых файлов Samba можно

получить командой:

$ rpm -ql `rpm -qa | grep samba` | grep bin/

и подробно ознакомиться с каждым, прочитав соответствующие

разделы документации.

Здесь же мы остановимся лишь на самых важных и наиболее часто

используемых компонентах.

серверные компоненты:

клиентские компоненты:

утилиты:

Настройка корзины для общего ресурса

Полезность корзины на файловом сервере, пожалуй, не будет отрицать никто. Человеку свойственно ошибаться и будет очень обидно, если ценой ошибки окажется несколько часов работы, но, к счастью, Samba позволяет помещать удаленные файлы в корзину.

Для активации корзины добавьте в секцию к общему ресурсу следующие строки:

vfs objects = recycle

recycle:repository = .recycle

recycle:versions = yes

recycle:keeptree = yesПервая опция добавит в общий ресурс новый объект – корзину, вторая укажет ее расположение – скрытая папка в корне. Две следующих включают сохранение структуры папок при удалении и сохранение нескольких версий файла с одним и тем же именем. Это позволяет максимально обезопасить себя от ситуаций, когда в разных папках лежали одноименные файлы с разным содержимым или на место удаленного файла скопировали еще один такой же и тоже удалили.

Выше мы везде говорили о правах, корзина не исключение, если у вас включено сохранение структуры папок, то по умолчанию она будет создана с правами 0700, т.е. восстановить файл сможет только тот, кто его удалил. Рекомендуется изменить это поведение и установить права аналогичные указанным в directory mode, для этого добавим еще одну опцию (права указаны для директории buch):

recycle:directory_mode = 2770Перезапустим Samba и попробуем что-нибудь удалить.

Несмотря на грозное предупреждение Проводника удаляемые файлы перемещаются в корзину, откуда мы их можем восстановить.

Несмотря на грозное предупреждение Проводника удаляемые файлы перемещаются в корзину, откуда мы их можем восстановить.

Как видим, работать с Samba не просто, а очень просто, при том, что мы оставили за кадром многие возможности тонкой настройки, многие из которых требуют отдельных статей. Надеемся, что данный материал окажется вам полезным и поможет быстро и без проблем развернуть файловый сервер на Linux.

Также рекомендуем ознакомиться со статьей Linux – начинающим. Часть 4. Работаем с файловой системой. Теория для более подробного ознакомления с системой прав файловой системы Linux.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Настройка общего публичного каталога на windows

Для общего доступа к файлам по сети в Windows используются стандартные средства ОС.

Чтобы пользователи локальной сети могли без пароля подключаться к общему ресурсу, необходимо в панели управления снять ограничения защиты. Откройте панель управления и перейдите в раздел Сеть (Network and Internet) -> Центр управления сетями и общим доступом (Network and Sharing Center) ->

Далее, чтобы настроить общий доступ к каталогу на Windows необходимо создать или выбрать нужный и открыть его свойства. В свойствах перейдите во вкладку Доступ (Sharing) и нажмите Расширенная настройка (Advanced Sharing).

В открывшемся окне отметьте галочкойОткрыть общий доступ к этой папке (Share this folder), для того чтобы она стала общедоступной. В полеИмя общего ресурса (Share name) введите имя, которое будет видно всем пользователям. Далее нажмитеРазрешения (Permissions)для настройки прав доступа.

Выберете нужные права доступа для всех пользователей (Everyone). НажмитеПрименить (Apply), чтобы изменения вступили в силу.

Теперь в свойствах каталога нажмитеОбщий доступ (Share).

В поле поиска введитеВсе пользователи (Everyone)и нажмитеДобавить (Add). Для полного доступа выберете праваRead/Writeи нажмите Поделиться (Share).

Теперь ваш каталог Windows доступен всем пользователям локальной сети без пароля.

Настройка общего ресурса с гостевым доступом

Начнем с самого простого варианта – создадим общий ресурс, доступ к которому может иметь любой пользователь. Для этого добавим в конец файла /etc/samba/smb.conf следующие строки.

[public]

comment = Shared for all

path = /samba/public

read only = no

guest ok = yesВ квадратных скобках задаем имя ресурса, все что ниже скобок – секция этого ресурса. В ней мы указали следующие опции:

- comment – описание ресурса, необязательный параметр;

- path – путь к директории;

- read only – режим только чтения, указываем no;

- guest ok – разрешен ли гостевой доступ, указываем yes;

Теперь создадим саму директорию:

mkdir /samba/publicи установим на нее необходимые права, для гостевого ресурса это 777:

chmod 777 /samba/publicЕсли у вас предполагается только гостевой доступ на этом можно остановиться, в случае наличия ресурсов с требованием аутентификации могут возникнуть проблемы. Дело в том с какими правами будут записаны файлы на общий ресурс, если не указано иного, то по умолчанию Samba использует 0744 для файлов и 0755 для директорий. Т.е. полный доступ остается только у владельца файла, остальные получают права только на чтение. Чтобы исправить это следует явно указать режим для новых файлов и папок, для этого добавим в секцию еще две строки:

create mode = 0777

directory mode = 0777

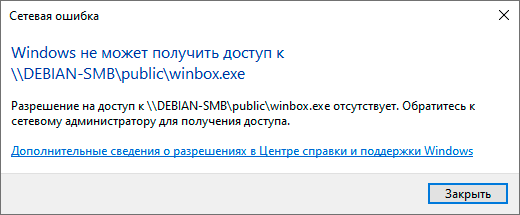

В этом случае итоговые права будут рассчитаны с учетом отображения прав доступа DOS в разрешения UNIX, что имеет некоторые особенности, в частности права на файлы будут установлены как 766 или rwx-rw-rw. Это значит, что запустить исполняемый файл сможет только тот, кто является его владельцем. Остальные получат сообщение об отсутствии прав доступа:

create mode = 0666Это полностью снимет права на выполнение для всех, но оставит полный доступ к исполняемым файлам. Если же требуется разрешить возможность запуска, то вместо create mode следует использовать опцию force create mode, которая будет устанавливать разрешения без учета прав доступа DOS:

force create mode = 0777Теперь перезапускаем Samba и пробуем получить доступ с любого Windows-клиента.

Если все сделано правильно, то сервер появится в сетевом окружении, и вы без проблем получите доступ к созданной нами общей папке.

Если все сделано правильно, то сервер появится в сетевом окружении, и вы без проблем получите доступ к созданной нами общей папке.

Некоторые вопросы безопасности

Данный раздел относится в основном к серверной части

Samba.

Прежде всего необходимо определить, какие интерфейсы должны

прослушиваться Samba в ожидании

запроса на соединение (по умолчанию прослушиваются все

имеющиеся в системе).

Например, для того, чтобы ограничить прослушивание локальным

хостом и первой сетевой картой, необходимо написать в

/etc/samba/smb.conf:

[global]

interfaces = 127.0.0.1 eth0

bind interfaces only = Yes

Далее можно ограничить диапазоны адресов, с которых

позволительно обращаться к данному серверу. Действие данных

директив аналогично воздействию

/etc/hosts.allow и

/etc/hosts.deny на

xinetd и ssh: если

IP-адрес хоста не подпадает под разрешающее

правило, то соединение не будет установлено вовсе.

[global]

hosts allow = 192.168.1. 192.168.2. 127.

hosts deny = 192.168.1.12

Во избежание перехвата чувствительных данных при передаче их

по сети открытым текстом принято шифровать

пароли. Samba и все версии

Windows, начиная с версии

Win98, по умолчанию используют

шифрование паролей. Данная директива включает его в

Samba:

[global]

encrypt passwords = yes

Общие сведения о samba

Данный продукт представляет собой комплект серверного и

клиентского программного обеспечения для осуществления связи

UNIX-машин с сетями

Microsoft™ и

LanManager, которые сами по себе

представляют собой подклассы

[8]

сетей SMB.

Исходно сети SMB были разработаны фирмой

IBM™, базировались на протоколе

NetBIOS, предназначились прежде всего для

сетей Token Ring и были в полной мере

реализованы в OS/2 Warp

LanServer. Позднее в Windows

95 этот протокол был заменен на

NetBEUI (несколько упрощенная версия

NetBIOS).

Чуть ранее в OS/2 Warp и

NT 3.5 была реализована более удобная

для сложных гетерогенных сетей реализация, работающая поверх

TCP/IP —

“NetBIOS over

TCP/IP”. Ввиду явных преимуществ

данного подхода он используется и поныне.

Когда где-либо в

Windows вы организовываете работу с

сетевыми разделяемыми ресурсами по

TCP/IP, то на самом деле используется

“NetBIOS over

TCP/IP” (о чем, например, в

Win95 в свойствах

TCP/IP в закладке NetBIOS

есть соответствующая отметка).

Samba также использует протокол

“NetBIOS over

TCP/IP”, что позволяет ей успешно

взаимодействовать с такими реализациями SMB,

как входящие в OS/2 3-4,

Windows 9X-ME,

NT3.5-4/2000/XP,

UNIX-системами с

Samba и, возможно, другими

подобными.

Итак, для работы в сетях SMB необходимы:

Все это есть в пакетах samba-client,

samba-client-cups,

samba-common, samba,

samba-swat, входящих в состав дистрибутива.

При использовании SMB доступны следующие

ресурсы:

Первые три пункта поддерживаются

Samba в полном обьеме, последний

— частично, но это направление стремительно развивается и

весьма полно реализовано в Samba 3.0,

описанной ниже.

Также доступен весьма объемный комплект документации в пакете

samba-doc; большинство ссылок данного

раздела будут указывать именно на содержимое этого пакета.

Особенности использования samba 3.0

Samba 3.0 имеет заметные отличия от

более ранних версий; наиболее выдающимися из них являются

улучшенная по сравнению с версией 2.2 поддержка

Unicode, поддержка гораздо большего

количества кодовых страниц, новая утилита администрирования

net, призванная заменить

smbpasswd.

В поставку входят пакеты samba3-client,

samba3-client-cups,

samba3-common, samba3,

samba3-swat.

Задание кодовых страниц

Для задания кодировок используются следующие новые параметры

smb.conf:

unix charset = <charset>

dos charset = <charset>

display charset = <charset>

где <charset> — любая кодировка,

поддерживаемая iconv. Список возможных

кодировок можно узнать, выполнив команду iconv

-list.

Параметры client code page и

character set больше не поддерживаются.

Параметр unix charset указывает кодировку, в

которой будут храниться файлы на диске, в которой заданы

параметры в smb.conf. Наконец-то

появилась возможность хранить имена файлов в

UTF-8!

Параметр dos charset указывает кодировку, в

которой Samba будет общаться с

клиентами, не поддерживающими Unicode. Все

версии Windows, начиная с 95,

понимают Unicode — но все же стоит

установить dos charset = cp866, что

соответствует client code page = 866 в более

старых версиях.

Параметр display charset указывает в какой

кодировке должны выводить информацию программы,

непосредственно обменивающиеся информацией с пользователем,

например smbclient, net,

wbinfo и другие.

Управление машиной с samba из

microsoft management console

Начиная с версии 2.2, Samba имеет

возможность удаленного администрирования из

MMC (Microsoft Management

Console). Эта возможность полезна, когда

Samba является членом

NT-домена или AD.

Администратор домена может создавать, удалять и изменять

сетевые ресурсы на UNIX-машине с запущенной

Samba.

Как сконфигурировать Samba для

удаленного администрирования? Для управления ресурсами служат

параметры /etc/samba/smb.conf:

[global]

add share command = <add script>

Параметр указывает скрипт, который будет вызван при попытке

создания нового ресурса в MMC. Скрипту

передается четыре параметра:

Скрипт должен завершаться с кодом 0 в

случае успешного создания и ненулевым в случае ошибки.

change share command = <change script>

Параметр указывает скрипт, который будет вызван при попытке

изменения существующего ресурса в

MMC. Скрипту передается четыре параметра:

Скрипт должен завершаться с кодом 0 в

случае успешного создания и ненулевым в случае ошибки.

delete share command = <delete script>

Параметр указывает скрипт, который будет вызван при попытке

удаления существующего ресурса в MMC (Stop

sharing). Скрипту передается два параметра:

Скрипт должен завершаться с кодом 0 в

случае успешного создания и ненулевым в случае ошибки.

Чтобы скрипты могли изменять конфигурационные файлы Samba, они

должны выполняться с правами root. Для этого нужно установить

отображение пользователей домена, имеющих право изменять

ресурсы, в root. Это можно сделать либо с помощью файла

/etc/samba/smbusers, прописав там строку вида

root = administrator <user 1> ... <user n>

либо с помощью параметра admin users в

/etc/samba/smb.conf:

admin users = administrator

При создании нового ресурса Windows позволяет просматривать

дерево директорий. Для этого в

/etc/samba/smb.conf нужно задать

служебные ресурсы, заканчивающиеся символом “$”,

например:

[C$]

path = /drives/c

После этого при создании нового ресурса можно будет

просматривать и выбирать все директории ниже

/drives/c.

Работа в среде active directory

Для объединения компьютеров в домены Widows 2000

Server использует схему, отличную от

NT-доменов, которая называется Active

Directory; эта схема обладает гораздо большей

масштабируемостью и позволяет централизованно

администрировать машины, входящие в домен. Active Directory

базируется на протоколе авторизации

Kerberos, при котором имя пользователя и

пароль не передаются по сети, а используется механизм так

называемых билетов, выдаваемых сервером на определенное

время. Получив билет, машина, входящая в домен, может

авторизоваться на других машинах домена без участия сервера.

Установка samba

Samba 3.0, в отличие от более

ранних версий Samba, имеет

возможность работать в сетях

Wndows, работающих в режиме

Active Directory (или Windows

2000 native mode). Если требуется эта

функциональность, следует установить пакет

samba3-3.0 вместо

samba-2.2.

Active Directory имеет другую схему именования доменов,

компьютеров и пользователей, основанную на

DNS. Допустим, существует сеть с именем

my.firm.com и компьютерами

host1.my.firm.com,

host2.my.firm.com,

host3.my.firm.com; тогда домен Active

Directory будет называться my.firm.com,

а пользователи Active Directory будут иметь имена вида

[email protected].

Настройка

/etc/krb5.conf должен содержать по

крайней мере следующие строки:

[realms]

MY.FIRM.COM = {

kdc = your.kerberos.server

}

где MY.FIRM.COM – имя домена (или

“царства”, в терминологии

Kerberos; задается обязательно в верхнем

регистре), а your.kerberos.server

— имя или IP-адрес

KDC (Kerberos Domain Controller), аналог

PDC (Primary Domain Controller) в доменах

Windows NT — например,

server.my.firm.com или

192.168.117.11.

Правильность указания параметров можно проверить, выполнив

команду (замените имя пользователя на актуальное —

например, [email protected]):

# kinit username@REALM

и убедившись, что пароль был принят

сервером. REALM всегда задается в верхнем

регистре.

Вы также должны убедиться, что возможно получить имя

KDC по его IP адресу

(так называемый Reverse DNS lookup). Имя

KDC должно либо совпадать с

NetBIOS-именем компьютера (имя машины в

сети Windows без указания домена)

либо состоять из NetBIOS-имени и имени

домена. Если получить имя KDC по адресу

невозможно, вы получите ошибку “local

error” при попытке войти в домен.

Если ваш DNS не поддерживает Reverse

lookup либо KDC не зарегистрирован в

DNS, вы можете указать соответствие

IP-адреса и имени в

/etc/hosts.

Особенности локализации клиента и сервера

Для того, чтобы все компоненты Samba правильно работали с

русскими именами файловых объектов и ресурсов, в

/etc/samba/smb.conf необходимо добавить следующие директивы:

[global]

client code page =

character set =

Далее приводятся наборы значений этих директив и системных

кодировок, наиболее часто используемых в России, Белорусии и

на Украине:

$LANG = ru_RU.KOI8-R

client code page = 866

characte set = koi8-r

$LANG = ru_RU.CP1251

client code page = 866

characte set = 1251

$LANG = be_BY.CP1251

client code page = 866

character set = 1251

$LANG = uk_UA.KOI8-U

client code page = 1125

character set = koi8-u

$LANG = uk_UA.CP1251

client code page = 1125

character set = 1251U

$LANG = ru_UA.CP1251

client code page = 1125

character set = 1251U

В двух последних случаях 1251U —

специальное обозначение внутри

Samba для комбинации локально

“1251 — удаленно

1125”. В

Samba определение удаленной

кодировки делается по имени локальной

[11].

Также необходимо проследить, чтобы на тех компьютерах

Windows, с которыми предполагается

взаимодействие через Samba, были

установлены соответствующие системные настройки локализации. В

противном случае велика вероятность, что вместо кириллических

символов будут отображены знаки “?” либо другие

непрошенные символы.

Указанные директивы /etc/samba/smb.conf

воздействуют на работу всех компонентов

Samba — и серверных, и

клиентских. На данный момент поддерживаются кириллические

написания имен — файлов, каталогов и ресурсов.

Подключение диска

Держать ресурс с общим доступом на системном диске без квоты, не лучший выбор. С квотами я решил не связываться, мне проще подключить отдельный «физический» диск.

Для получения списка устройств можно использовать команду lsblk

lsblk

Создание таблицы разделов на диске /dev/sdb

parted /dev/sdb mklabel msdosили

parted /dev/sdb mklabel gptПодробную информация про gpt можно прочитать

Создание раздела на весь диск sdb, в лучших традициях жанра я решил сделать отступ 1MiB в начале диска.

parted /dev/sdb mkpart primary ext4 1MiB 100%

Создаем файловую систему ext4

mkfs.ext4 /dev/sdb1Редактируем fstab

mcedit /etc/fstabДобавляем еще одну строку

/dev/sdb1 /samba/guest ext4 defaults 0 0

Монтирование

mount –a

Проверяем результат

df -hНазначение прав

chmod 777 /samba/guestРабота в среде active directory

Для объединения компьютеров в домены Widows 2000

Server использует схему, отличную от

NT-доменов, которая называется Active

Directory; эта схема обладает гораздо большей

масштабируемостью и позволяет централизованно

администрировать машины, входящие в домен.

Active Directory

базируется на протоколе авторизации

Kerberos, при котором имя пользователя и

пароль не передаются по сети, а используется механизм так

называемых билетов, выдаваемых сервером на определенное

время.

Установка samba

Samba 3.0, в отличие от более

ранних версий Samba, имеет

возможность работать в сетях

Wndows, работающих в режиме

Active Directory (или Windows

2000 native mode). Если требуется эта

функциональность, следует установить пакет

samba3-3.0 вместо

samba-2.2.

Active Directory имеет другую схему именования доменов,

компьютеров и пользователей, основанную на

DNS. Допустим, существует сеть с именем

my.firm.com и компьютерами

host1.my.firm.com,

host2.my.firm.com,

host3.my.firm.com; тогда домен Active

Directory будет называться my.firm.com,

а пользователи Active Directory будут иметь имена вида

[email protected].

Настройка

/etc/krb5.conf должен содержать по

крайней мере следующие строки:

[realms]

MY.FIRM.COM = {

kdc = your.kerberos.server

}

где MY.FIRM.COM – имя домена (или

“царства”, в терминологии

Kerberos; задается обязательно в верхнем

регистре), а your.kerberos.server

— имя или IP-адрес

KDC (Kerberos Domain Controller), аналог

PDC (Primary Domain Controller) в доменах

Windows NT — например,

server.my.firm.com или

192.168.117.11.

Правильность указания параметров можно проверить, выполнив

команду (замените имя пользователя на актуальное —

например, [email protected]):

# kinit username@REALM

и убедившись, что пароль был принят

сервером. REALM всегда задается в верхнем

регистре.

Вы также должны убедиться, что возможно получить имя

KDC по его IP адресу

(так называемый Reverse DNS lookup). Имя

KDC должно либо совпадать с

NetBIOS-именем компьютера (имя машины в

сети Windows без указания домена)

либо состоять из NetBIOS-имени и имени

домена. Если получить имя KDC по адресу

невозможно, вы получите ошибку “local

error” при попытке войти в домен.

Если ваш DNS не поддерживает Reverse

lookup либо KDC не зарегистрирован в

DNS, вы можете указать соответствие

IP-адреса и имени в

/etc/hosts.

Управление машиной с samba из

microsoft management console

Начиная с версии 2.2, Samba имеет

возможность удаленного администрирования из

MMC (Microsoft Management

Console). Эта возможность полезна, когда

Samba является членом

NT-домена или AD.

Администратор домена может создавать, удалять и изменять

сетевые ресурсы на UNIX-машине с запущенной

Samba.

Как сконфигурировать Samba для

удаленного администрирования? Для управления ресурсами служат

параметры /etc/samba/smb.conf:

[global]

add share command = <add script>

Параметр указывает скрипт, который будет вызван при попытке

создания нового ресурса в MMC. Скрипту

передается четыре параметра:

Скрипт должен завершаться с кодом 0 в

случае успешного создания и ненулевым в случае ошибки.

change share command = <change script>

Параметр указывает скрипт, который будет вызван при попытке

изменения существующего ресурса в

MMC. Скрипту передается четыре параметра:

Скрипт должен завершаться с кодом 0 в

случае успешного создания и ненулевым в случае ошибки.

delete share command = <delete script>

Параметр указывает скрипт, который будет вызван при попытке

удаления существующего ресурса в MMC (Stop

sharing). Скрипту передается два параметра:

Скрипт должен завершаться с кодом 0 в

случае успешного создания и ненулевым в случае ошибки.

Вход в личный кабинет

Вход в личный кабинет