Базовая конфигурация

(оборудованиеenableПароль:ciscoenpa55,consoleпароль:ciscoconpa55,vtyпароль:ciscovtypa55)

1. Построить сеть согласно топологической схеме;

2. Настройте IP-адрес каждого устройства в соответствии с таблицей адресов;

3. Настройте протокол маршрутизации RIPv2 для обеспечения полного сетевого подключения;

Проверьте базовое сетевое соединение.

1. PC-A ping PC-C

2. PC-B ping PC-C

3. PC-A ping PC-B

Настройте локальную аутентификацию AAA для доступа к консоли / VTY на маршрутизаторе R1.

метод первый:

R1 (config) #aaa new-model // Включить AAA глобально

R1 (config) #aaa authentication login default local // Настройте, когда пользователь входит в систему на устройстве, используется метод аутентификации локального входа AAA, аутентификация вызывает список по умолчанию по умолчанию, а метод аутентификации является локальным.

Примечания:

R1 (config)#aaa authentication login? //Когда пользователь входит в систему, включите функцию аутентификации AAA и определите, будет ли имя, которое будет вызываться во время аутентификации, “по умолчанию” или пользовательское.

WORD Named authentication list

default The default authentication list

R1 (config)#aaa authentication login default? //Укажите, какой метод аутентификации использовать

enable Использовать пароль включения для аутентификации // Использовать аутентификацию с привилегированным паролем, в это время Telnet

Если вам нужно указать имя пользователя при удаленном входе в систему, просто введите пользователя

имя(Вообще не нужен), Используйте enableПароль может успешно войти в систему.

group Use Server-group //Используйте протокол Radius или Tacacs

krb5 Use Kerberos 5 authentication //Использовать Kerberos

line Use line password for authentication //Использовать линейную аутентификацию

Авторизация AAA

Метод реализации 1: не имеет ничего общего с AAA и имеет низкий уровень безопасности.

Шаг 1. Настройте имя пользователя и пароль для удаленного входа. Здесь настраиваются два разных имени пользователя, и уровни этих двух пользователей различаются.Цель состоит в том, чтобы войти в систему с разными именами пользователей и паролями для входа в разные режимы работы маршрутизатора.

Интеграция cisco aaa и microsoft active directory

Наверняка многие системные администраторы рано или поздно сталкиваются с проблемой аутентификации на сетевых устройствах. Если руководствоваться best-practices, то учетные записи должны быть персонифицированными, пароли должны отвечать критериям устойчивости, время жизни паролей должно быть ограничено.

Также не будем забывать о разграничении уровней доступа в соответствии с выполняемыми задачами и поддержке актуальности базы пользователей, связанной с изменениями в штате сотрудников. При соблюдении этих требований ведении базы пользователей на каждом устройстве становится трудоемкой и нетривиальной задачей, а на практике часто просто игнорируется, администраторы ограничиваются заданием паролей на физическую и виртуальную консоль и заданием пароля суперпользователя (enable).

Active Directory

, почему бы не использовать его?

Рис.1 Топология системы

Все не так просто – устройства Cisco не предоставляют механизма для аутентификации средствами LDAP, коим является MS ActiveDirectory, напрямую. Для решения этой задачи CISCO в своих решениях предоставляет механизм AAA(Authentication Authorization Accounting).

Дабы не растягивать статью, за деталями отсылаю к первоисточнику [1], также вот неплохая статья описывает основные возможности [2]. Вкратце, клиент AAA отправляет ученые данные к серверу аутентификации, и основываясь на его ответе (либо отсутствии ответа) принимает решении об отказе или предоставлении запрашиваемого доступа.

В качестве сервера аутентификации AAA позволяет использовать RADIUS либо TACAS сервер. На первый взгляд по описанию возможностей предпочтительней TACAS , но основной его недостаток в том, что это закрытое решение от CISCO и его реализация существует только для *nix систем [3].

Протокол же RADIUS является открытым промышленным стандартом, для которого существует множество реализаций, в том числе и встроенная в Windows Server 2000/2003 служба IAS (Internet Authentication Service). В Windows Server 2008 вместо службы IAS поставляется служба Network Policy Server [4].

Конфигурация aaa new-model

Преимущество конфигурации

aaa

в том, что она содержит множество методов аутентификации (в отличие от предыдущего случая). Включение

aaa

происходит путем добавления команды

aaa new-model

в режиме глобальной конфигурации. Далее предстоит выбор методов аутентификации. Все методы организуются в списки, которым присваивается либо значение

default

, либо конкретное имя списка (

list-name

). Таким образом, на разные типы линий (

aux, vty, con…

) можно «повесить» разные методы аутентификации, разграничив доступ между пользователями.

Пример настройки aaa new-model и списков аутентификации:

Router(config)#aaa new-modelRouter(config)#aaa authentication login {default | list-name} method1 [method2…]Router(config)#line {vty | aux | con…} line-numbersRouter(config-line)#login authentication {default | list-name}

Методы

Как было сказано ранее, методов аутентификации в aaa довольно много. Попробуем перечислить наиболее распространенные:

Настройка ms activedirectory

Предполагаем, что политики безопасности для длины, сложности паролей, времени их жизни и пр. уже внедрены. И так, для начала создадим две группы безопасности (Security group)

Настройка ms internet authentication service

Если на сервере еще не установлена служба IAS, то ее необходимо установить. Для этого необходимо в панели управления выбрать “Add/remove programs” -> “Add/remove Windows components”, выбрать пункт “Network Services”, нажать кнопку Details (Дополнительно), выбрать пункт “Internet Information Service (IIS)” и еще раз нажать Details (Дополнительно), выбрать Internet Authentication Service.

Открываем оснастку Internet Authentication Service и создаем новую политику удаленного доступа (Remote Access Policies -> RClick -> New Remote Access Policy) с названием CiscoAAA_AD. В открывшемся окне Select Attribute выбираем Authentication Type и добавляем CHAP,

критерий – принадлежность пользователей к ранее созданной группе

Отладка

Не всегда все идет хорошо. На этот случай следует воспользоваться командами отладки Cisco IOS:

# debug radius events# debug aaa authentication# debug aaa authorization# debug aaa protocols# debug radius [authentication | elog | verbose]А так же не забываем смотреть в Event log AD и IAS.

Отсутствие aaa new-model

В данном случае речь идет о правой части схемы (см. рис. 1).

Рис. 3. Схема аутентификации без aaa new-model

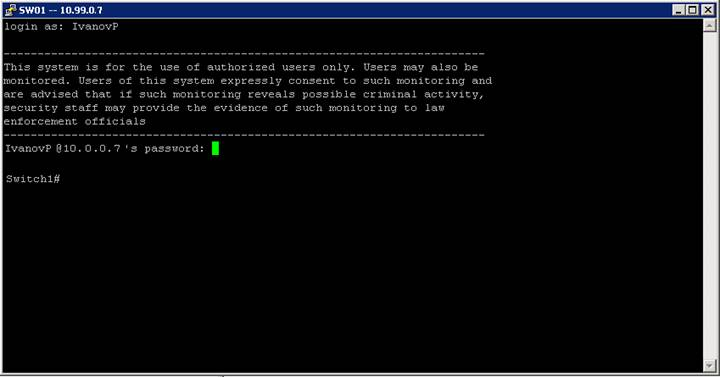

Проверяем работу

Рис. 5. Проверка работы

Рис. 5. Проверка работы

Три, сертификационная часть экспериментальных требований

Настроить и протестировать локальный сервер и сервер аутентификацииAAAСертификация.

1,вR1Создайте локальную учетную запись и настройте локальнуюAAAВход для аутентификацииconsoleсVTY。

2, Настроить и протестировать локальный сервер и сервер аутентификацииAAAСертификация.

Заключение

Таким образом, потратив некоторое время на централизацию учетных записей, мы сэкономим много времени в будущем и уменьшим риск компрометации учетных записей. В случае ошибки администратора будет легко выявить виновника по его учетным данным, а так же разграничить права доступа к устройствам, ограничив администраторов в правах согласно их обязанностям

Вход в личный кабинет

Вход в личный кабинет