Что такое профиль безопасности

Процесс проверки подлинности устройств и шифрования передаваемых данных определяется профилями безопасности.

Наиболее популярны три метода аутентификации:

- Открытый полагается на свободное подключение клиентов;

- Основан на общем ключе – так называемом Pre-Shared KeyPSK, – тот же пароль, который требуется для подключения к сети;

- Extensible Authentication ProtocolEAP использует аутентификацию клиентских устройств через внешние сервисы.

Шифрование больше не используется

- Открытый (без шифрования, данные передаются в исходной форме)

- Скомпрометированный WEP (и его расширенные версии CKIP и TKIP)

- AES/CCMP на базе AES256.

Алгоритмами шифрования являются W PA и AES, с TKIP для первого и ESA для второго.

Например, используются PSK, WPA2 и динамический обмен ключами.

Что такое авторизация в wi-fi сети

Каждое устройство преобразования данных и передачи информации имеет свой собственный адрес, называемый mac-адресом. Для доступа к сети Wi-Fi пользователи вводят номер своего мобильного телефона. Система связывает его с mac-адресом устройства и предоставляет доступ в Интернет.

1 импорт сертификатов

1.1 Используйте любой удобный для вас метод, чтобы вставить файл ключа клиента и файл сертификата ЦС в микротик.

Импортируем сертификат CA

/certificate import file-name=cert_export_test-CA.crt passphrase=””

1.3 Импортируем сертификат и ключ клиента

/certificate import file-name=cert_export_test-client-ovpn-1.crt passphrase=””

/certificate import file-name=cert_export_test-client-ovpn-1.key passphrase=private-key-password1

2. Мы создаем клиент

Настройка OVPN сервера

В ROS режим “ip” и режим init (“ethernet, AP”) могут быть установлены в режиме tun. Обычный туннель – это режим tun. Режим моста особенно полезен для подключения клиентов в режиме tap, который эмулирует полноценную сеть Ethernet. В режиме tap может быть запущен DHCP-сервер, но в текущем выпуске ROS это невозможно.

2tap. режим tap

2tap.1. Установите пул адресов OVPN-клиента (это можно сделать непосредственно в профиле PPP):

/ip pool add name=OVPN_srv_pool ranges=192.168.100.2-192.168.254

2tap.1 . Создаём мост для OVPN-подключений:

/interface bridge add name=OVPN_bridge arp=enabled

Присвоение IP мосту в PPP-профиле не обязательно, так как клиент не может подписаться, если в PPP указан локальный_адрес=.

Если включен arp, клиенты не могут видеть друг друга.

2tun.2. Создаём PPP-profile для OVPN-сервера:

/ppp profile add name=OVPN_server local-address=192.168.100.1 remote-address=OVPN_srv_pool bridge=OVPN_bridge

Опционально! При выборе параметров ориентируйтесь на ваши желания и цели. use-ipv6=no dns=192.168.1100.1

2tap.3.Настраивается режим аутентификации пользователя:

/ppp aaa set accounting=yes

2tap.4. Добавляем пользователей:

2tun. режим tun

2tun.1. Установите пул адресов клиента OVPN (это можно сделать непосредственно в PHR);

/ip pool add name=OVPN_srv_pool ranges=192.168.100.2-192.168.254

2tun.2. Создаём PPP-profile для OVPN-сервера:

/ppp profile add name=OVPN_server local-address=192.168.100.1 remote-address=OVPN_srv_pool

Дополнительно! Все варианты сделаны с учетом вашего удобства и потребностей. Когда использовать-ipv6=no и dns=192.168.1100.1

2tun.3.Настраивается режим аутентификации пользователя:

/ppp aaa set accounting=yes

2tun.4.gregrar Пользователь:

Экспорт сертификатов для настройки клиентов

3.1. Экспорт сертификата CA:

/certificate export-certificate test-CA export-passphrase=””

Закрытый ключ НЕ требуется; для проверки сертификата нам нужен только сам сертификат.

3.2. Экспорт сертификатов клиентов:

/certificate export-certificate test-client-ovpn-1 export-passphrase=private-key-password1

/certificate export-certificate test-client-ovpn-2 export-passphrase=private-key-password2

Для каждого клиента при экспорте закрытого ключа используется уникальный пароль. В шагах 2.4 и 2.4 НЕ используйте один и тот же пароль для клиентов.

3.3 Выберите способ извлечения файлов сертификатов и ключей из микротика.

Access list

Откройте свойства беспроводного интерфейса на вкладке Interfaces и снимите флажок Default Authenticate, чтобы включить доступ по правилам Access List.

После снятия флажка создайте правило в списке доступа. Оно может варьироваться в зависимости от клиента или быть одинаковым для всех.

Адрес устройства, которое будет подключаться к вам

Интерфейс, к которому будет осуществляться подключение, называется интерфейсом. Правило применяется ко всем беспроводным интерфейсам вашего устройства, если указано “all”.

Диапазон уровня сигнала, при котором возможно подключение. Настройка влияет на сети с бесшовным роумингом между точками. Если SSID одинаковый, он используется для того, чтобы ваше устройство не удерживалось текущей точкой доступа до тех пор, пока уровень сигнала не станет критически низким.

Обычно выставляют диапазон «-75.120».

Ограничьте скорость передачи данных клиенту с помощью A P Tx Limit. Значение “0” не ограничено.

Передача ограничения скорости клиента при использовании текстовых сообщений. поддерживается только на клиентах под управлением RouterOS.

Способность к проверке подлинности называется аутентификацией. Устройство с таким MAC-адресом не сможет подключиться к вашей сети, если этот флажок не установлен.

Обмен информацией с другими пользователями беспроводной сети известен как переадресация. Пользователь данного устройства не сможет получить доступ к другим клиентам сети wifi, если флажок не установлен.

Точки общественного доступа обычно проверяются, чтобы уменьшить трафик и повысить безопасность.

Можно разделить трафик от локальных клиентов и виртуальных беспроводных точек доступа с помощью режима V LAN-Mode (например, отключив разделитель гостевой сети). Значения:

- no-tag — не использовать VLAN-тегирование на беспроводном интерфейсе;

- use-service-tag — использовать 802.1ad тегирование;

- use-tag — использовать 802.1q тегирование.

Исключительный номер в базе данных называется VLAN-ID.

V LAN не используем, оставляем по-умолчанию.

Личный ключ: Возможность установить уникальный ключ шифрования для конкретного устройства на основе MAC-адреса. только для режима WEP.

Персональный ключ шифрования: закрытый предварительно разделенный ключ. PSK.

Ключ защиты от мошенничества – это ключ защиты управления. Защита управления: Защита от клонирования MAC-адресов и деаутентификации. в Профилях безопасности, отображается.

В разделе Время можно указать временной промежуток для подключения этого устройства.

Adaptive noise immunity

Уменьшает сетевые помехи и радиошум. В режиме клиента или ap он не становится хуже.

Bridge mode

Используйте помощь, чтобы бороться с вирусом.

Channel width

Ширина канала влияет на помехи, зону покрытия и скорость передачи данных. Во всех других обстоятельствах при использовании стандарта N только на частоте 2 ГГц следует выбирать 20/40 МГц XX.

Индекс обозначает направление расширения пропускной способности канала (C, основной; e, дополнительный). eC, XX, и ES (расширение следующего канала).

Connect list

Интерфейс: Правило списка подключений распространяется только на один беспроводной интерфейс. Здесь мы делаем выбор.

M AC Address – введите MAC-адрес точки доступа, к которой мы планируем подключиться.

Подключитесь к точке доступа, соответствующей этому правилу, если флажок установлен.

S SID – в этом случае подключается только к тем точкам доступа, у которых указан SSD.

Префикс области: Правило для интерфейса с определенным префиксом. Вы можете добавить беспроводные устройства в группу, которую можно создать в Area, а затем применить определенные правила к этой группе. Это значение вводится в настройках точки доступа в соответствии с правилами connect-list.

Диапазон сигнала: Ограничьте подключения к точкам доступа, которые находятся в заданном диапазоне сигнала.

Беспроводной протокол также известен как неинтерактивная связь. Значения:

- Any – все поддерживаемые (автоматический выбор)

- 802.11 – только стандартные протоколы 802.11abgn. Обычно используется для обеспечения совместимости с оборудованием сторонних производителей;

- Nstreme – “фирменный” протокол Mikrotik, характеризующийся высокой скоростью передачи данных в одном направлении (RX или TX);

- Nv2 – “фирменный” протокол Mikrotik, характеризующийся высокой скоростью в дуплексном режиме или в режиме “точка-точка” (PtMP);

Профиль безопасности, известный как Security Profile, отвечает за защиту точек доступа, к которым подключаются пользователи. В разделе Wireless Table – Security Profiles он настраивается.

Country

В некоторых странах (например, во Франции) весь частотный спектр не используется. Дополнительный канал не разрешен в Японии. Используя текущее значение, определите страну, в которой находится оборудование.

Default authenticate

Клиенты, которых нет в белых списках, должны пройти аутентификацию; включите эту функцию.

Default forward

Включите опцию остановки маршрутизации для клиентов, не включенных в белый список.

Distance

Все “гражданское” оборудование должно использоваться только в помещении в целях безопасности.

Frequency

Одной из немногих переменных, которую можно улучшить, является несущая частота. частота Использование начинает функцию контроля диапазона частот с определения того, какой канал наиболее открыт для выбора. Значение – auto, поэтому позвольте устройству самостоятельно справиться с этой задачей.

Frequency mode

Вы можете регулировать мощность передатчика, используя дополнительные настройки ручной мощности и частоты сверхканала. Закон в России, например, ограничивает количество пользователей в зоне регулирования на уровне 20 дБм.

Guard interval

Для N-стандарта используйте long.

Mikrotik настройка wpa2 eap

За защиту WiFi сети в Mikrotik отвечают три вкладки: Access List (/interface wireless access-list), Connect List (/interface wireless connect-list), Security Profiles (/interface wireless security-profiles).

Список ограничений, которые не позволяют другим устройствам подключаться к вашей точке, называется списком доступа. В настоящее время все системы находятся в режиме ap.

Например, вы хотите ограничить доступ к своей точке доступа на основе MAC-адресов.

Список подключений – это набор правил, который ограничивает способность вашего устройства подключаться к другим точкам доступа (в режиме станции).

Пример: Вы хотите, чтобы ваша клиентская станция автоматически подключалась к точке доступа с самым сильным сигналом.

Профили методов безопасности и ключи безопасности беспроводной сети настраиваются с помощью профилей безопасности.

Multicast buffering и keepalive frames

При использовании беспроводных сетей и устройств, которые переходят в режим энергосбережения. Включите оба элемента.

Multicast helper

Укажите значение full для домов с IPTV. Если нет, то по умолчанию, что равнозначно отключению.

Nstreeme

Деактивируйте все опции.

Security profile

Выберите из списка профиль безопасности, который уже был сконфигурирован.

Security profiles

Начните с Профилей безопасности – это самый интригующий раздел. Для наших беспроводных точек доступа здесь мы настраиваем параметры шифрования. В зависимости от того, где находится помещение, конфигурация для домашней или офисной точки доступа будет отличаться. Непосредственно в свойствах беспроводного интерфейса задается профиль безопасности.

Вы можете найти это изображение, выбрав вкладку /interface wireless security-profiles.

В личном профиле можно добавить профиль; я всегда использую профиль по умолчанию.

Ssid и radio name

Имеет смысл включить используемый диапазон частот в название беспроводной сети. Вспомните Mikrotik 2,4 ГГц.

Параметр Radio Name можно игнорировать: он используется только взаимодействующими между собой устройствами MikroTik.

Tx power mode

Используйте все тарифы фиксированными и явно установите Tx Power, если вы хотите уменьшить мощность передатчика. В качестве примера, пока у вас нет стабильного соединения в пределах диапазона, начните с 2 дБм и постепенно увеличивайте это значение. Если нет, оставьте значение по умолчанию.

Wireless protocol

Поддерживаются как популярные беспроводные протоколы, так и собственные протоколы MikroTik. Для устройств других марок требуется 802.11.

Wmm support

Если устройство используется дома, укажите включено для поддержки Wi-Fi Multimedia; если в аудитории или конференц-зале, укажите отключено.

Wps mode

Используйте JavaScript для просмотра видео.

Бонус

Программа для просмотра журналов Mikrotik. Список доступа обновляется правилом “не подключаться к беспроводным интерфейсам”, если клиент получает сообщение о подключении с неверным паролем.

[сообщение в журнале]:локальный pop 4:локальный mac:локальный wifi

«disconnected, unicast key exchange timeout»]foreach i in=$wifi do=<:set mac [:pick [/log get $i message ] 0 ([:len [/log get $i message ]]-50)]#:log warning $macif ([:len [/log find message

($mac . «@wlan1: disconnected, unicast key exchange timeout»)] ] >= $pop) do=<if ([/interface wireless access-list find mac-address=$mac] = «» ) do=</interface wireless access-list add mac-address=$mac authentication=nointerface=all>>>#:log warning «FINISH»

Отправьте сценарий планировщика с частотой запуска N минут. Добавьте разрешенные устройства заранее, чтобы избежать их попадания в запрещенную зону.

источник

Вкладка eap

EAP Methods — метод EAP-аутентификации. Значения:

- Eap-tls – использовать встроенную аутентификацию EAP TLS. И клиент, и сервер поддерживают сертификаты.

- Eap ttls mschapv2 – EAP-аутентификация с именем пользователя и паролем.

- Passthrough – точка доступа передает процесс аутентификации на сервер RADIUS.

Режим TLS представляет собой систему проверок. Значения:

- Проверить сертификат – проверить сертификат.

- Dont verify certificate – не проверять сертификаты клиентов.

- No certificate – не использовать сертификат, использовать 2048-битный метод анонимного ключа Диффи-Хеллмана.

- Verify certificate with crl – проверить сертификат по CRL (список отозванных SSL-сертификатов).

Сертификат TLS – здесь мы явно указываем “Сертификат органа власти”.

Вкладка general

Имя – имя профиля.

Оставьте значение по умолчанию, если мы будем использовать профиль по умолчанию.

Mode — режим шифрования.

- None – шифрование не используется. Зашифрованные кадры не принимаются. Широко используется в системах гостевого доступа, например, для доставки интернета в кафе и гостиницах. Для подключения необходимо знать только имя беспроводной сети.

- Static-keys-required – режим WEP. Не принимайте и не отправляйте незашифрованные кадры. Скомпрометированный протокол. Нельзя использовать, или в крайних случаях (для старых устройств).

- Static-keys-optional – режим WEP. Поддерживает шифрование и дешифрование, но также может принимать и отправлять незашифрованные кадры. Использование запрещено или в крайних случаях (для старых устройств).

- Dynamic-keys – режим WPA.

Беспроводная сеть всегда находится в демократическом режиме.

Типы аутентификации – список поддерживаемых типов аутентификации. Клиент должен поддерживать этот тип аутентификации, чтобы подключиться к точке доступа. В зависимости от представленных вам вариантов. WPA и WAP2 технически отличаются тем, что используют различные протоколы шифрования, такие как

В WAP3 используется AES, а в WPA2 – TKIP. WPA2, который является более современным, предлагает более высокий уровень сетевой безопасности. Вы можете генерировать ключ аутентификации, используя TKIP до 128 бит и AES до 256 бит.

В том, откуда берутся ключи шифрования AES, расходятся WPA2-PSK и EAR. Для частных (домашних, небольших) приложений все клиенты данной беспроводной сети используют статический ключ, который представляет собой пароль или кодовое слово длиной не менее 8 символов.

Необходимо немедленно сменить пароль для всех оставшихся в живых пользователей, если ключ имеет скомпрометированный код (например, если его уволил сотрудник или постучал сосед). Для корпоративных приложений каждый активный клиент имеет уникальный индивидуальный динамический ключ.

Наш персонал болтлив, мы не используем сервер RADIUS и часто меняем пароли. Все небезопасные протоколы приостановлены, остался только он.

Выберите шифр с помощью Unicast Ciphers. Если клиенты поддерживают это шифрование, они могут подключаться в вашей точке. aes-ccm и tkip. AES – это передовой, безопасный алгоритм. способный работать с 802.

Вы можете быстро передавать данные с помощью 11n. TKIP является устаревшим. Он обеспечивает скорость передачи данных до 54 МБит/сек и более низкий уровень безопасности. Стандарт CCM также требует использования свежих временных ключей для каждой новой сессии. Это повышает уровень безопасности.

В Group Ciphers доступно множество вариантов шифрования. Точки доступа, к которым будет пытаться подключиться ваш компьютер, будут только те, которые поддерживают этот вид шифрования. Это описание идентично предыдущему.

Значение ключа, PA2 Pre-Shared Key. Для создания пароля используйте цифры в верхнем и нижнем регистре, а также специальный символ (%*).

). Не забывайте менять пароль, например. 15 дней подряд). Я одновременно сменил пароль в 10 офисах, используя скрипт, который я создал с помощью Mikrotik. Если вам интересно, я могу рассказать об этом подробнее в другой статье.

Мы используем сложный пароль.

Вкладка radius

M AC Authentication – авторизация по Mac-адресу Данная настройка влияет на клиентов, не включенных в список доступа. MAC-адрес клиента будет использоваться сервером RADIUS в качестве имени пользователя.

MAC Accounting — включить MAC-статистику.

Включать статистику ЕАИС в отчеты, согласно E AP Бухгалтерия.

Время, через которое точка доступа снова запрашивает информацию об учетной записи у сервера Radius, называется промежуточным обновлением.

Формат, в котором мы пишем адреса, – M AC. Доступные форматы

XX: XX: XX: XX: XX: XXXXXX: XXXX: XXXXXXXXXX: ХХХХХХXX-XX-XX-XX-XX-XXXXXXXX-XXXXXXXXXXXXXXXXXXXX XX XX XX XX XX

Вкладка static keys

Если на вкладке Общие выбраны значения “статические ключи опционально” и “ключ-статистика”, этот раздел будет действовать. Чтобы ввести пароль шифрования WEP, используйте этот ключ.

Ключ представлен в шестнадцатеричной форме словами Key 0, Count-1 и True-2. Длина ключевого слова должна быть совместима с выбранным алгоритмом (40bit-wep, 104bit-wep или aes-ccm).

Transmit Key (Ключ передачи): Этот ключ будет использоваться точкой доступа для шифрования клиентских кадров.

Ст. Не рекомендуется использовать закрытый ключ в режиме “станция”. Выбранный ключ алгоритма в шестнадцатеричном виде будет использоваться точкой доступа.

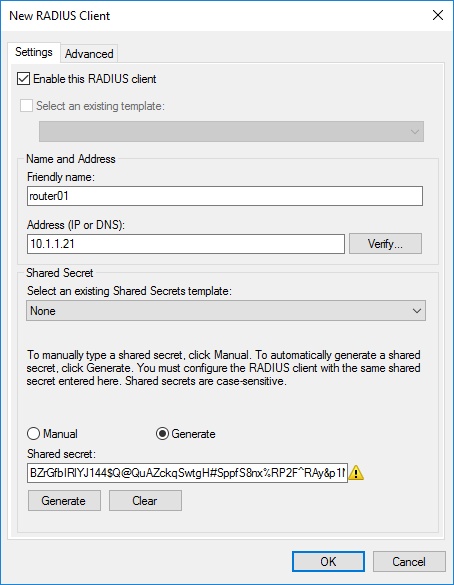

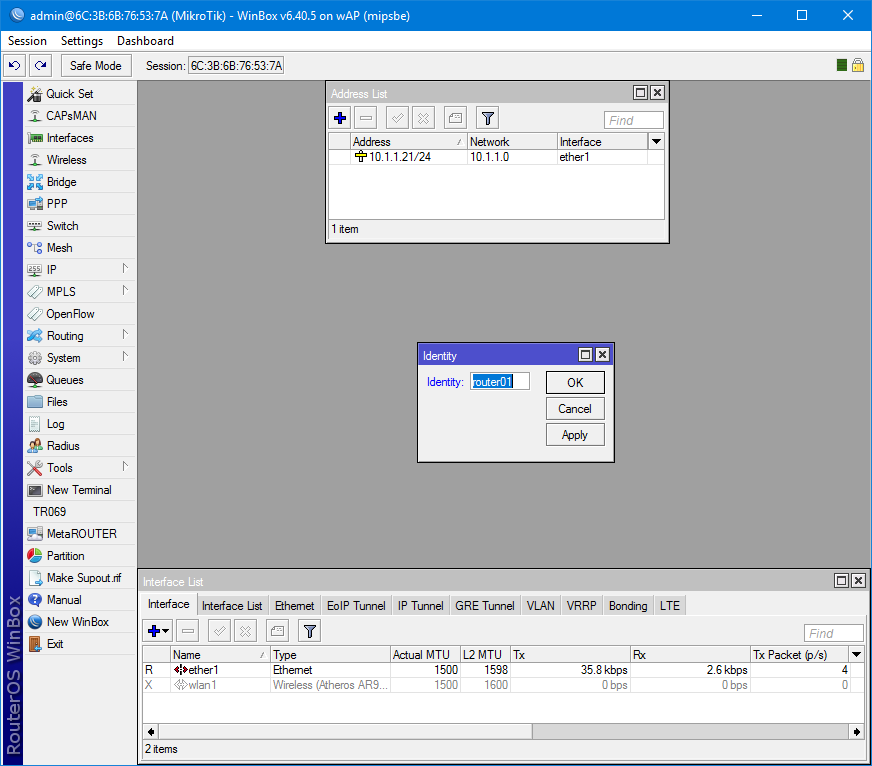

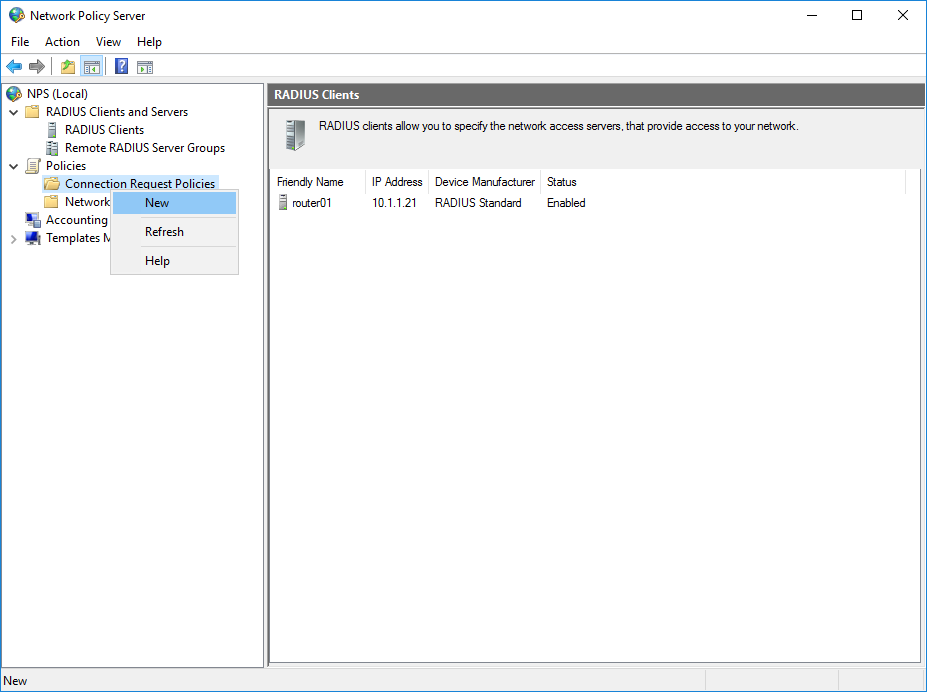

Добавление radius клиента

Необходимо добавить устройства в RADIUS для того, чтобы сервер знал, какие из них способны поддерживать связь.

В качестве примера я привожу свой MikroTick wAP. Единственный проводной интерфейс устройства имеет настройки IP и дружественное имя, установленное как Identity. Для того чтобы устройство могло аутентифицироваться на сервере, необходимо ввести ключ. На сервере системный файл создается либо вручную, либо автоматически. Мне больше понравился второй вариант.

New-NpsRadiusClient –Address "10.1.1.21" –Name "router01" –SharedSecret "egEcM4myJCptphGlZ1UymS#qLh^urp@fJ1hF8dE6dwb27NI^oIJtTWKKp^MEsU6p"

Мы закончим на общем названии поставщика RADIUS.

Устройство добавлено.

Добавление сервера авторизации на mikrotik

Первым делом присвоим System/Identity равным router01 и IP с маской для интерфейса.

/system identity set name=router01

/ip address add address=10.1.1.21/24 interface=ether1 network=10.1.1.0

Зачем авторизация бизнесу

Для обеспечения безопасности в сетях Wi-Fi правительству необходима авторизация. Однако авторизация важна и для компании, поскольку она облегчает начало работы. Вот лишь несколько примеров:

- Перенаправляйте клиентов на страницу с объявлением о конкурсах или акциях. Установите перенаправления на ваш аккаунт в социальных сетях и предложите пользователям подписаться, оставить отзыв или разместить фотографию с хэштегом. Взамен вы можете предложить клиенту скидку или приветственный подарок на сайте.

- Размещать баннеры других платных организаций.

- Фильтр контента: вы можете защитить своих клиентов от нежелательной информации, а также блокировать конкурирующие сайты.

Зачем нужна авторизация пользователей в wi-fi сети

Владельцы индивидуальных предприятий, управляющие сетями Wi-Fi и предоставляющие доступ в Интернет, должны иметь в запасе шесть месяцев. Для доступа к сети Wi-Fi требуется регистрация. Основы анонимного мошенничества: как избежать подобных ситуаций?

Использование pki ros

Касательно PKI есть два варианта:

1. С использованием встроенного PKI:

2. Использование PKI стороннего производителя, например opensSl или Windows Server (избегайте использования доверенных систем типа StartSSL, поскольку они не предоставляют вам эксклюзивного доступа к клиентским сертификатам):

Только первый вариант будет принят во внимание, поскольку он более адаптивен. Кроме того, я не буду подробно останавливаться на параметрах сертификатов и других распространенных инструментов ROS, поскольку в официальном документе содержится их полное описание.

Как взламывают корпоративный wi-fi: новые возможности

В статье рассказывается о взломе WPA2-Enterprise с аутентификация через RADIUS-сервер.

Как подключить авторизацию в wi-fi сети

Подключать услугу авторизации у одного оператора удобно, когда вы подключаете ее через своего интернет-провайдера. Это и быстрее, и успешнее. Для владельцев пакетов услуг МГТС предлагает скидки и специальные тарифы.

Настраиваем подключение radius-клиента.

Откройте Инструменты / Инструменты / Сервер сетевой политики в диспетчере серверов.

Щелкните правой кнопкой мыши страницу /NPS/Radius-клиенты и сервер.

Цифру “Микротик” указываю, а потом придумываем общий секрет.

Настройка ikev2 vpn-сервера

Поскольку объем этой статьи не позволяет нам вдаваться в подробности перед каждой установкой, мы советуем вам прерваться на этом этапе, поскольку теперь мы вступаем на непростую территорию установки IPsec.

Создайте новый профиль, перейдя в раздел IPsec – Профили и указав параметры соединения. За исключением имени, все параметры оставлены по умолчанию.

Либо выполните команду в терминалах:

/ip ipsec profile

add name=IKEv2Затем мы выбираем вкладку “Предложения”, где отображаются варианты криптографии, предложенные для обсуждения с клиентом. В новом предложении будет использована технология современной операционной системы.

Параметры по умолчанию нам не подойдут, поэтому в блоке Encr. Algorithms убираем 3des и добавляем aes-128-cbc, aes-192-cbc, aes-256-cbc.

/ip ipsec proposal

add name=IKEv2 pfs-group=noneПримечания: Используя Winbox и терминал, можно создавать различные предложения. Что именно в терминале создается, как описано ранее?

Нам нужен другой диапазон адресов для распределения клиентов VPN, поэтому перейдем в IP – Pool и создадим новый пул.

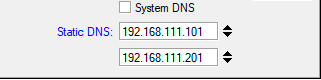

I Psec – Mode Configurations При создании новой конфигурации необходимо установить флаг Responder и ввести имя созданного нами пула в поле Address Pool. В нашем случае это сеть условного офиса, которая имеет размер 192.168.111,0/24. В настоящее время DNS-серверы, указанные во внешней среде, включаются в IP-адрес маршрутизатора. Снимите флаг, если перенос DNS-сервера не требуется.

/ip ipsec mode-config

add address-pool=ikev2-pool address-prefix-length=32 name=IKEv2-cfg split-include=192.168.111.0/24Если вы хотите обращаться к клиентам по внутренним хранилищам, которые они хотят, вы должны использовать внутренние серверы имен Active Directory.

/ip ipsec mode-config

add address-pool=ikev2-pool address-prefix-length=32 name=IKEv2-cfg split-include=192.168.111.0/24 static-dns=192.168.111.101,192.168.111.201 system-dns=noWe will create a new team at the Groups placeholder. Никаких настроек здесь нет, просто укажите уникальное имя:

/ip ipsec policy group

add name=ikev2-policiesДалее мы создадим шаблон политики на вкладке Policies, чтобы указать, какой трафик будет обрабатываться IPSec и отправляться в туннель. Оставьте Src в поле 0.0.0.00/0. 0.0.0.00/0 следует оставить в поле Dst.

Введите группу предложений, созданную нами ранее, в поле Предложение на вкладке Действие.

Эти же действия в терминале:

/ip ipsec policy

add dst-address=10.20.0.0/24 group=ikev2-policies proposal=IKEv2 src-address=0.0.0.0/0 template=yesЧтобы принимать соединения, создайте новый пир, выбрав IPsec – Peers. Мы вводим 0.0.0/0 (разрешить соединения из любого места) в поле Address, профиль, который мы создали, в поле Profile, и протокол обмена ключами IKE2 в поле Exchange Mode.

Для достижения такого же результата в терминале выполните:

/ip ipsec peer

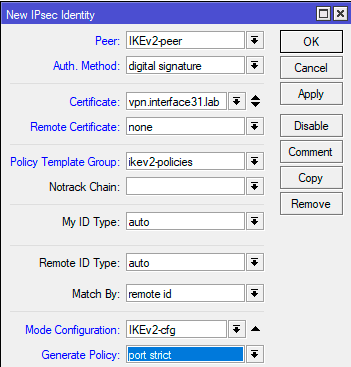

add exchange-mode=ike2 name=IKEv2-peer passive=yes profile=IKEv2Создайте новый параметр идентификации клиента на вкладке Identities. Вы должны быть очень внимательны, чтобы ничего не упустить, потому что здесь очень много настраиваемых полей. В поле Peer введите созданный нами peer, Auth.

Method – способ аутентификации – digital signature, Certificate – сертификат сервера. Policy Template Group – группа шаблонов политик – выбираем созданную нами группу, Mode Configuration – указываем созданную нами конфигурацию для клиентов, Generate Policy – port strict.

/ip ipsec identity

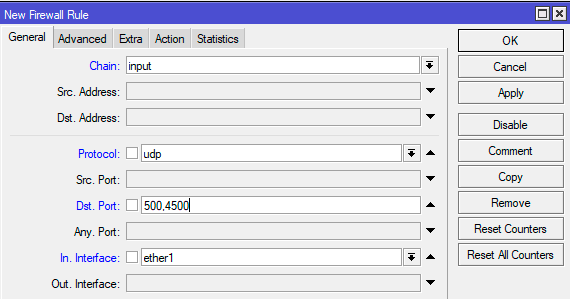

add auth-method=digital-signature certificate=vpn.interface31.lab generate-policy=port-strict mode-config=IKEv2-cfg peer=IKEv2-peer policy-template-group=ikev2-policiesЕдинственное, что осталось сделать, это добавить правила брандмауэра после завершения настройки сервера. Chain – input, Protocol-udp должны быть добавлены как правило в разделе IP – Firewall – Rules.

/ip firewall filter

add action=accept chain=input dst-port=500,4500 in-interface=ether1 protocol=udpОднако вам все равно нужно добавить еще одно правило для того, чтобы VPN-клиенты могли получить доступ к внутренней сети. Укажите Chain – forward и Interface – external interface на вкладке General.

/ip firewall filter

add action=accept chain=forward in-interface=ether1 ipsec-policy=in,ipsecЗапрещающее правило каждой цепочки должно быть выше, чем оба других правила.

Настройка беспроводных интерфейсов

MikroTick hAP AC использует два трансивера: wlan1 работает в диапазоне 2,4 ГГц, а wlan2 – в диапазоне 5 Гбит. Однако настройка для каждого из них одинакова, поэтому подробно рассматривается только одна операция.

Окно конфигурации wlan1 открывается при выборе Беспроводные сети – Интерфейсы WiFi. Нажав кнопку Расширенный режим, вы можете отключить Расширенный режим.

Настройка моста для обслуживания беспроводных интерфейсов

Добавьте два элемента, по одному для каждого беспроводного интерфейса, в разделе Bridge – Ports. Оба имеют свой собственный частный мост.

Настройка подключения mikrotik к radius-серверу.

Чтобы добавить в Mikrotik подключение к RADIUS-серверу открываем меню RADIUS и жмем плюсик.

- Отметьте нужную услугу “Услуги” – в случае авторизации WiFi это “беспроводная”.

- Укажите “Adsress” сервера Radius – это ip-адрес ранее настроенного сервера сетевой политики NPS.

- Заполните секрет, который был указан при добавлении radius-клиента в NPS.

Если вы не решите изменить стандартные порты подключения NPS 1812 и 1913, все настройки остаются неизменными.

Вы должны добавить профили /Wireless/Security, чтобы авторизоваться в беспроводном режиме или режиме безопасности. Здесь оставлен только WPA2 EAP.

Наш интерфейс WiFi теперь имеет новый профиль Security.

Теперь Mikrotik полностью настроен на работу в качестве клиента RADIUS.

Вы можете включить ведение журнала RADIUS для выявления проблем с подключением, выбрав “radius” в выпадающем меню “Темы” в /Система/Запись.

Попробуйте подключиться к точке доступа после открытия Журнал.

Вкладку Состояние соединения с сервером Radius.

Настройка подключения клиента в linux

Мы начнем с сертификата таким же образом, но на этот раз потребуется немного больше действий. При настройке соединения мы будем считать, что сертификат находится в корневом каталоге пользователя. каждая команда выполняется от имени пользователя.

Создайте скрытую папку для ключей и сертификатов в домашнем каталоге.

cd ~

mkdir .ikev2Теперь из файла PKCS12 необходимо экспортировать статус пользователя, ключ и корневой сертификат ЦС. Для начала обсудим корневой сертификат:

openssl pkcs12 -in cert_export_SmirnovaMV.p12 -out .ikev2/IKEv2_CA.crt -nodes -nokeys -cacerts После экспортируем сертификат клиента:

openssl pkcs12 -in cert_export_SmirnovaMV.p12 -out .ikev2/SmirnovaMV.crt -nodes -nokeysОн обладает секретным ключом. При экспорте секретного ключа необходимо задать пароль, длина которого должна составлять не менее 8 символов. Этот процесс не может быть остановлен.

openssl pkcs12 -in cert_export_SmirnovaMV.p12 -out .ikev2/SmirnovaMV.pass.key -nocertsНа каждом из этих шагов мы должны вводить кодовую фразу, указанную при экспорте сертификата пользователя на маршрутизатор.

Мы деактивируем пароль приватного ключа пользователя:

openssl rsa -in .ikev2/SmirnovaMV.pass.key -out .ikev2/SmirnovaMV.keyВ этом процессе необходимо ввести пароль, выбранный при создании ключа.

Давайте установим необходимый плагин Network Manager, чтобы мы могли создавать VPN-подключения в графическом интерфейсе:

sudo apt install network-manager-strongswanПосле этого вы можете настроить VPN-соединение IKEv2.

Настройки подключения очень просты. Введите адрес сервера и расположение корневого сертификата CA в разделе Шлюз. Установите аутентификацию: Сертификат/закрытый ключ и путь к сертификату клиента в разделе Клиент.

Однако здесь есть ошибка. Linux в этой ситуации принимает правильное решение, создавая в системе соответствующую политику IPsec и маршрутизируя ее через туннель во внутреннюю сеть.

Углубленные курсы администрирования позволяют систематизировать имеющиеся знания или научиться конфигурировать MikroTik с нуля. Дмитрий Скоромнов, создатель курса и сертифицированный тренер MikroTick, лично контролирует все лабораторные работы и оценивает развитие каждого студента. в три раза больше информации, чем в программе MTCNA, предлагаемой вендором. 20+ часов практики, доступной всегда!

Настройка подключения клиента в windows

Просто дважды щелкните файлы ключей, чтобы запустить Мастер экспорта, а затем выберите Локальный компьютер для импорта сертификата. Остальные параметры принимаются автоматически.

I KEv2 – это тип протокола VPN, а учетные данные для входа – это сертификат. Помните, что общее имя сертификата клиента должно совпадать со строкой Имя сервера или Адрес.

Настройка профиля безопасности

Дайте профиль по умолчанию в Wireless – Security Profiles с самыми строгими настройками.

Атрибут WPA2 Pre-Shared Key управляет паролем беспроводной сети. Увеличьте значение сложности и подключайте только надежные устройства.

general:

mode: "dynamic keys"

authentication_type: "WPA2 PSK"

unicast_ciphers: "aes ccm"

group_ciphers: "aes ccm"

wpa2_pre_shared_key: "password"

set [ find default=yes ] authentication-types=wpa2-psk mode=dynamic-keys wpa2-pre-shared-key=password

Настройка сервера политики сети nps в windows 2022.

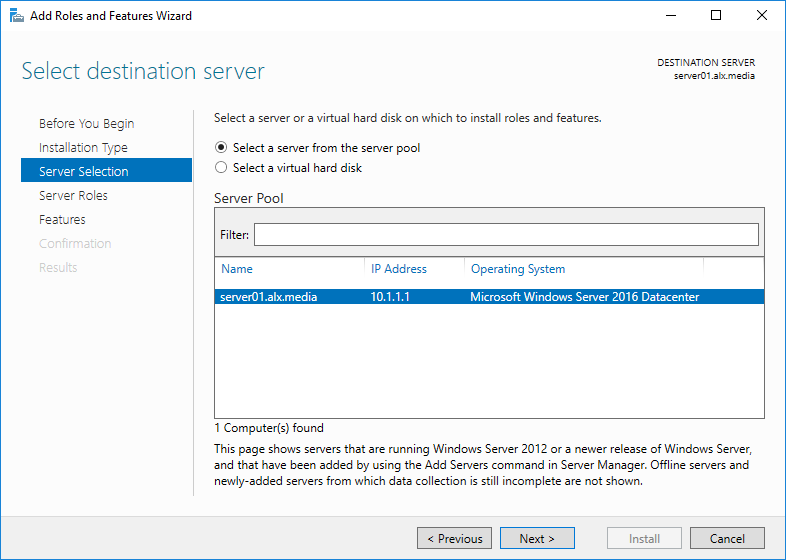

Роль “Сервер сетевой политики” теперь должна быть установлена после запуска “Диспетчера сервера”. Наверное, стоит напомнить, что установка производится снаружи. На моем сервере эта роль уже установлена (см. скриншот).

Перезагрузка необходима после установки роли. Перезагрузите сервер, а затем приступайте к настройке NPS.

Общие рекомендации по безопасности wi-fi- сети:

2) Используйте WPA2-PSK и шифрование aes-ccm. 2) Выключите WPS. 3) При создании пароля используйте как прописные, так и строчные буквы и цифры. 5) Регулярно обновляйте пароль на точках. Ограничьте доступ к сети WiFi, если это возможно, на основе MAC-адресов. 5) В настройках интерфейса снимите флажок Default Forward, чтобы запретить пересылку пакетов между клиентами Wi-Fi. 7) Скройте SSID вашей сети. 8) Измените MAC-адрес беспроводного интерфейса, чтобы затруднить распознавание устройства.

Преамбула

Я подразумеваю, что читатель знаком с устройством RouterBOARD и его операционной системой (Routers), и даже может быть владельцем необходимых инструментов.

Интерфейсы wlan1 и wlaN2 перечислены в разделе Interfaces и не используются.

Проверка через ssh и winbox

S SH проверка подключения через SSH.

Проверяем авторизацию в Winbox.

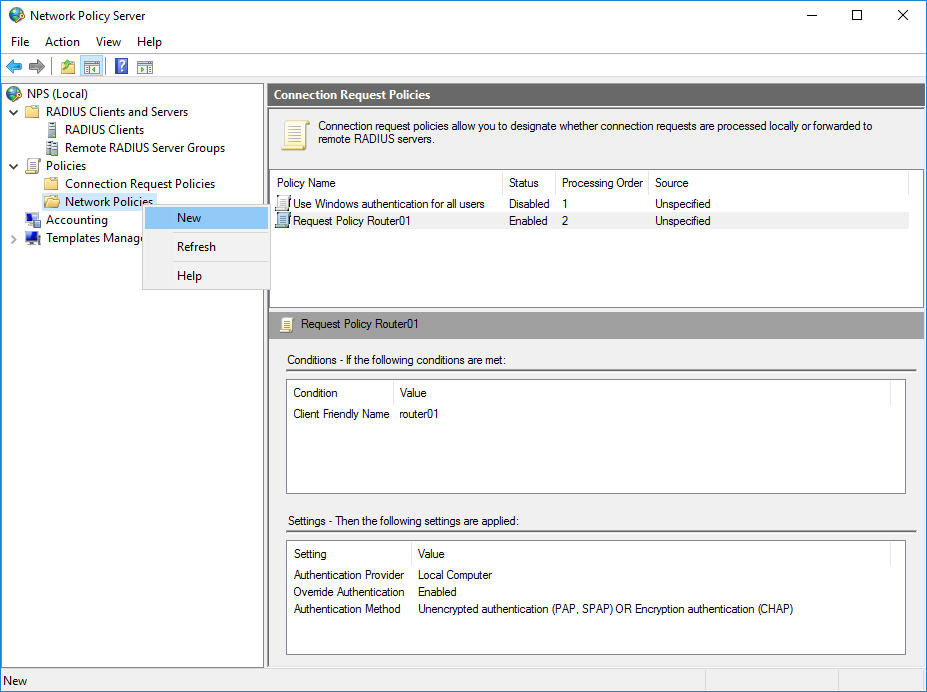

Создаем политики для wifi авторизации.

На этом этапе настройки мы будем использовать мастер 802.1x.

Кликаем левой клавишей мыши по пункту «NPS(Локально)», затем в правом окне разворачиваем раздел стандартной конфигурации.

Нажимаем на ссылку «Настройка 802.1x».

Выберите статью «Безопасные беспроводные соединения».

Следующим шагом является добавление всех ранее подключенных пакетов к серверу RADIUS.

Выбираем метод тестирования результатов для “Microsoft: Affected EAP (PEAP)”.

Выберите пользователей домена, которым будет позволено подключаться к WiFi.

Результаты полученной политики следующие.

Как следует составлять запрос на подключение?

Красная политика:

Это приводит к проверке NPS для сетей WiFi ad hoc. Входим в настройку Mikrotik.

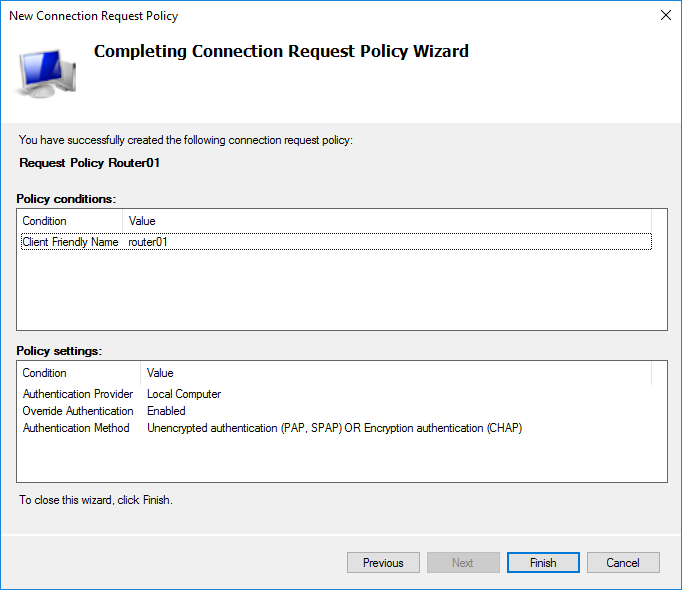

Создание политики подключения

Ищу хорошее имя для политика.

Определите аппаратные средства, которые будет поддерживать сервер.

Я выбрал только Router01 в качестве Client Friendly Name. Устройство было запрограммировано на создание клиента с помощью этого элемента политики. В качестве варианта кода идентификации выберите NAS Identifier.

Без предварительной конфигурации устройства Identity = MikroTik.

Дальнейшая конфигурация политики.

Вы должны выбрать незашифрованный (о чем вас предупредят) PAP для SSH или CHAP для WinBox на шаге протокола аутентификации. Я выбрал оба варианта. Вам нужно включить MS-CHAPv2 или другой вариант, только если вам нужно использовать веб-версию.

Общее предостережение о выборе рискованного метода. Ссылка, в которой подробно описывается каждый шаг.

В этот момент я ничего не трогала.

Последние установки в политике.

Я не смог воспроизвести это с помощью PowerShell, даже с помощью базового прототипа TechNet. Мне интересно, почему.

netsh nps add crp name = "Request Policy Router01" state = "ENABLE" processingorder = "1" policysource = "0" conditionid ="0x1020" conditiondata = "router01" profileid = "0x1025" profiledata = "0x1" profileid = "0x1009" profiledata = "0x1" "0x2" profileid = "0x1fb0" profiledata = "TRUE"

Перемещаясь выше или ниже точки политики, выберите желаемый приоритет.

Создание политики сети

Назовем ее Routers.

Условия должны быть еще раз уточнены.

Создание центра сертификации и выпуск сертификатов

Наличие инфраструктуры открытых ключей (PKI), создающей доверенную область, – это то, что мы имеем в виду, когда обсуждаем использование сертификатов для аутентификации.

В этом случае ЦС будет виден прямо на маршрутизаторе. Для этого откройте System Certificate и выпустите корневой сертификат нашего ЦС.

Name – это внешнее имя сертификата, а Common Node – это имя субъекта, которому был выдан сертификат. Размер ключа: Ключи размером 2048 байт или меньше не считаются безопасными. Дни действия – В нашем случае срок действия сертификатов составляет 10 лет.

Хотя блок, выделенный зеленым цветом, не является необходимым, мы все же рекомендуем вам заполнить его, чтобы в будущем вам не пришлось гадать, кто и кому выдал сертификат.

Далее мы отключим использование ключей и оставим на месте только знак CRL и ключ cert. знак, затем нажмите “Применить”, чтобы использовать изменения. Нажав кнопку Sign, мы вводим IP-адрес веб-сайта.

Команда:

/certificate

add name=ca country="RU" state="31" locality="BEL" organization="Interface LLC" common-name="ca" key-size=2048 days-valid=3650 key-usage=crl-sign,key-cert-sign

sign ca ca-crl-host=192.168.103.1На следующем этапе необходимо выпустить сертификат сервера. При выборе сервера обязательно учитывайте его выделенный IP-адрес и, в идеале, доменное имя. Хотя это и не обязательно, но предпочтительно. Вы можете развязать руки, и вам будет проще отказаться от использования обновленного IP-адреса для клиентских подключений, если произойдет смена IP.

Альтернативное общее имя и имя субъекта. Здесь мы указываем IP-адрес или FDN сервера, к которому будут подключаться клиенты. Вы должны изменить тип записи в Subject Alt, если используете IP-адрес. Измените тип записи имени на IP.

Подключение будет невозможно, например, если вы выпустили сертификат с FDN, но хотите подключить клиента по IP-адресу.

Мы введем единственное значение tls-сервера на вкладке Key Usage и подпишем наш сертификат с помощью закрытого ключа ЦС.

Эти же действия в терминале:

/certificate

add name=vpn.interface31.lab country="RU" state="31" locality="BEL" organization="Interface LLC" common-name="vpn.interface31.lab" subject-alt-name=DNS:"vpn.interface31.lab" key-size=2048 days-valid=3650 key-usage=tls-server

sign vpn.interface31.lab ca="ca"Теперь клиентские сертификаты могут быть выданы как сразу, так и позже. Имена должны содержать максимально понятное значение, например, полное имя сотрудника или название офиса. Обратите внимание и на параметр Days Valid (Дни действия); если он превышает этот срок, вам не следует выдавать клиентские сертификаты.

Key Usage также идентифицирует единственную функцию сертификата как клиента tlS и подписывает его с помощью закрытого ключа ОСО.

/certificate

add name=SmirnovaMV country="RU" state="31" locality="BEL" organization="Interface LLC" common-name="SmirnovaMV" key-size=2048 days-valid=365 key-usage=tls-client

sign SmirnovaMV ca="ca"Предпочтительнее экспортировать сертификаты на клиентские устройства в формате PKCS12, поскольку он включает как закрытый ключ клиента, так и корневой код ЦС. Для этого выберите сертификат из списка и выберите действие Экспорт.

Команда:

/certificate

export-certificate SmirnovaMV type=pkcs12 export-passphrase=0123456789Способы авторизации

Пользователи могут быть персонализированы с помощью SMS, телефонного звонка на бесплатный номер или использования ваучеров. Хотя это незаконно в соответствии с федеральным законодательством, некоторые провайдеры предлагают установить авторизацию через социальные сети.

1. Номер телефона пользователя отображается на веб-странице авторизации. Он получает сообщение с кодом, который необходимо ввести в появившееся поле.

2. регистрация телефона Пользователь набирает номер горячей линии после ввода номера на портале авторизации. Звонок прерывается, и открывается доступ в Интернет.

Установка роли nps

Имеем Windows Server 2022 Datacenter с уже установленным доменом.

Необходимо выбрать сервер, на котором будет развернута роль. Хотя некоторые лучшие практики советуют иметь контроллер домена для уменьшения задержки, Microsoft этого не делает. Используйте инструменты управления и функцию сервера сетевой политики и доступа для его настройки.

Install-WindowsFeature NPAS -IncludeManagementTools

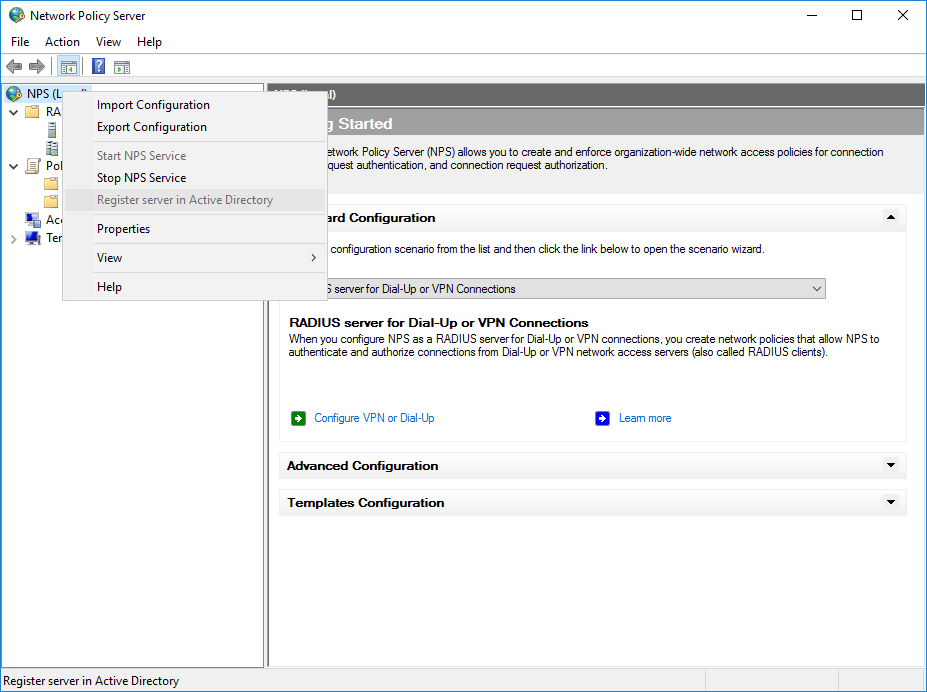

Запускаем админку NPS.

Мы регистрируем сервер NPS в AD.

netsh ras add registeredserver

Вход в личный кабинет

Вход в личный кабинет