Что ждет 2fa

Методам защиты, основанным на методиках многофакторной аутентификации, сегодня доверяет большое число компаний, среди которых организации из сферы высоких технологий, финансового и страхового секторов рынка, крупные банковские учреждения и предприятия госсектора, независимые экспертные организации, а также исследовательские фирмы.

Оберхайд отмечает, что многие пользователи, которые скептически относились к двухфакторной аутентификации, очень скоро обнаруживали, что здесь все не так сложно. Сегодня 2FA переживает настоящий бум, а любую популярную технологию гораздо проще совершенствовать. Несмотря на наличие сложностей, её ждет светлое будущее.

P.S. Кстати, совсем недавно мы внедрили двухфакторную аутентификацию, чтобы повысить безопасность личного кабинета 1cloud. После активации данного метода для входа в панель управления пользователю нужно не только ввести адрес электронной почты и пароль, но и уникальный код, полученный по SMS.

Каковы основные преимущества mfa?

В рамках своей стратегии безопасности организации используют MFA для достижения:

Повышенная безопасность

Многофакторная аутентификация обеспечивает повышенную безопасность по сравнению со статическими паролями и процессами однофакторной аутентификации.Соответствие нормативным требованиям

Многофакторная аутентификация может помочь организациям соблюдать отраслевые нормы. Например, MFA необходим для удовлетворения требований строгой аутентификации PSD2 для строгой аутентификации клиентов (SCA).Улучшенный пользовательский интерфейс

Отказ от использования паролей может улучшить качество обслуживания клиентов. Сосредоточившись на задачах аутентификации с низким уровнем трения, организации могут повысить безопасность и улучшить взаимодействие с пользователем.

Google authenticator

Google Authenticator — самое популярное приложение для формирования одноразовых кодов доступа на телефонах Android и iPhone. Можно даже сказать, что это обобщенное название серии подобных способов аутентификации. Помимо Google Authenticator, такую же функцию выполняют Яндекс.Ключ, Microsoft Authenticator, а также некоторые менее известные приложения.

Otp токен

OTP токен — устройство для формирования одноразовых кодов доступа, обычно в виде брелка, который показывает цифры на экране, пример — Feitian c100 или в виде флешки, пример — RuToken OTP.

Второй формат более удобный, так как цифры не нужно перепечатывать: устройство определяется операционной системой, как клавиатура и автоматически вводит код в фокусное поле. С другой стороны, брелки с экраном не требуют подключения к компьютеру и работают полностью автономно.

Telegram messenger

Telegram — один из наиболее удобных и защищенных мессенджеров в мире, который работает даже в условиях нестабильной интернет связи.

Архитектура системы multifactor

Как уже было сказано, Multifactor является сервисным продуктом. Таким образом, вычислительные мощности и сетевая инфраструктура, необходимые для работы системы, размещены в Москве, в дата-центре «Даталайн». ЦОД сертифицирован по стандартам PCI DSS (уровень 1)

- RADIUS Adapter (для приёма запросов по протоколу RADIUS),

- IIS Adapter (для включения двухфакторной аутентификации в Outlook Web Access),

- портал самообслуживания (для самостоятельного управления средствами аутентификации со стороны пользователей).

Рисунок 1. Схема и описание работы компонентов Multifactor

Multifactor можно приобрести только по сервисной подписке. Стоимость лицензии зависит от количества пользователей. Доступна подписка на любой срок начиная от 1 месяца.

Интерфейс программного обеспечения Multifactor поддерживает только русский язык. Другие языки в данный момент не поддерживаются.

Система не имеет сертификатов по требованиям безопасности информации, но программные агенты, которые устанавливаются на стороне заказчика, поставляются с исходным кодом, что даёт возможность убедиться в отсутствии недекларированных возможностей.

Необходимо отметить, что Multifactor включён в реестр российских программ для электронных вычислительных машин и баз данных.

Аутентификация

Пользователю приходит PUSH-уведомление с просьбой подтвердить действие и двумя кнопками в приложении: подтвердить или отклонить соответственно.

В чем разница между двухфакторной и многофакторной аутентификацией?

Следует рассматривать двухфакторная аутентификация (2FA) , решение всегда требует от пользователя представления двух факторов аутентификации из двух разных категорий, таких как фактор владения и фактор знания, для проверки своей личности.

Где можно включить двухфакторную аутентификацию?

Ответом на этот вопрос может служить простое правило: если используемый вами сервис содержит важные для вас данные и позволяет включить двухфакторную аутентификацию, активируйте ее не раздумывая! Вот, скажем, какой-нибудь Pinterest. Ну, не знаю… Если бы у меня был аккаунт в этом сервисе, я бы вряд ли захотел каждый раз проходить долгую процедуру двухслойной авторизации.

А вот интернет-банкинг, аккаунты в соцсетях, учетка в iCloud, почтовые ящики и особенно ваши служебные учетные записи — все это однозначно стоит защитить двухфакторной аутентификацией. Сервисы Google, Apple и все основные социальные сети позволяют это сделать в настройках без особого труда.

К слову, если у вас есть свой сайт, скажем, на базе WordPress или другой подобной платформе, включить в настройках двухфакторную защиту тоже не будет лишним. В общем, повторюсь: если аккаунт и его содержимое вам дороги, не игнорируйте возможность усилить защиту.

Журналирование событий в системе multifactor

Просмотр событий, связанных с доступом к ресурсам, реализован в Multifactor в разделе «Запросы доступа». Имеются фильтры для поиска событий по пользователю, ресурсу и периоду времени. В журнале отображается следующая информация по каждому запросу: дата подключения, имя пользователя, наименование ресурса, к которому осуществляется доступ, местоположение пользователя в момент получения этого доступа (страна и город) и статус его получения.

Рисунок 15. Просмотр данных о запросах пользователей в Multifactor

Зачем организациям нужна многофакторная аутентификация?

Мошенничество с захватом учетных записей (ATO) – это растущая угроза кибербезопасности, подпитываемая изощренной социальной инженерией (например, фишинговыми атаками), мобильным вредоносным ПО и другими атаками. Правильно разработанные и реализованные методы MFA более надежны и эффективны против изощренных атак, чем устаревшая однофакторная аутентификация по имени пользователя и паролю, которая может быть легко взломана киберпреступниками с помощью широко доступных хакерских инструментов.

Как банкам начать работу с многофакторной аутентификацией?

Решения для многофакторной аутентификации OneSpan были разработаны с нуля для защиты учетных записей и транзакций, предлагая несколько факторов аутентификации при одновременном удовлетворении требований к простому процессу входа в систему. OneSpan потратила значительное время и ресурсы на создание простых в использовании, масштабируемых и надежных решений, обеспечивающих надежную аутентификацию с использованием ряда простых вариантов проверки, таких как цветные QR-коды и Bluetooth. Это включает:

Как облачные вычисления влияют на mfa?

Банки, финансовые учреждения и другие организации, предоставляющие финансовые услуги, начинают переходить от приложений с внутренним хостингом к облачным приложениям типа «программное обеспечение как услуга» (SaaS), таким как Office 365, Salesforce, Slack и OneSpan Sign.

В результате количество конфиденциальных данных и файлов, размещенных в облаке, увеличивается, что повышает риск утечки данных скомпрометированной личной информации (PII), что приводит к захвату учетных записей. Угрозу безопасности усугубляет то, что пользователи приложений SaaS могут находиться где угодно, а не только в корпоративных сетях.

Дополнительные уровни безопасности, обеспечиваемые MFA, по сравнению с простой защитой паролем могут помочь противостоять этим рискам. В дополнение к факторам знания, владения и принадлежности некоторые технологии MFA используют факторы местоположения, такие как адреса управления доступом к среде (MAC) для устройств, чтобы гарантировать, что ресурс доступен только с определенных устройств.

Еще один способ воздействия облака на MFA – облачный хостинг решений MFA, которые, как правило, более рентабельны в реализации, менее сложны в администрировании и более гибки, чем локальные решения. Облачные продукты могут предоставлять больше возможностей, ориентированных на мобильных пользователей, таких как мобильные приложения для аутентификации, push-уведомления, контекстная аналитика, такая как геолокация, и биометрия.

Как работает многофакторная аутентификация?

Многофакторная аутентификация (MFA) использует несколько технологий для аутентификации личности пользователя. Напротив, однофакторная аутентификация (или просто «аутентификация») использует единую технологию для подтверждения подлинности пользователя.

С MFA пользователи должны комбинировать технологии проверки как минимум из двух разных групп или факторов аутентификации. Эти факторы делятся на три категории: то, что вы знаете, что у вас есть, и то, чем вы являетесь. Вот почему использование PIN-кода с паролем (как из категории «что-то, что вы знаете») не будет считаться многофакторной аутентификацией, в то время как использование PIN-кода с распознаванием лиц (из категории «что-то вы есть») будет считаться. Обратите внимание, что пароль не требуется для получения права на MFA. Решение MFA может быть полностью беспарольным.

Также допустимо использовать более двух методов аутентификации. Однако большинству пользователей нужна беспроблемная аутентификация (возможность проверки без необходимости выполнения проверки).

Какие еще существуют виды двухфакторной аутентификации?

Выше я уже упомянул рассылку специального кода в виде SMS и email-сообщений и USB-ключи и смарт-карты, используемые преимущественно для доступа к некоторым видам интернет-ресурсов и VPN-сетям. Кроме того, существуют еще генераторы кодов (в виде брелока с кнопкой и небольшим экранчиком)

, технология SecureID и некоторые другие специфические методы, характерные в основном для корпоративного сектора. Есть и менее современные интерпретации: например, так называемые TAN-пароли (TAN, Transaction Authentication Number — аутентификационный номер транзакции).

Возможно, вы даже сталкивались с ними, если были клиентом какого-нибудь не самого прогрессивного банка: при подключении интернет-банкинга клиенту выдавалась бумажка с заранее сформированным списком одноразовых паролей, которые вводятся один за другим при каждом входе в систему и/или совершении транзакции.

Как я уже упомянул выше, существует и биометрический способ идентификации пользователя, который часто выступает в роли вторичного фактора защиты: одни системы подразумевают сканирование отпечатка пальца, другие определяют человека по глазам, есть даже те, которые ориентируются по «рисунку» сердцебиения.

Какие существуют типы технологий многофакторной аутентификации?

Ниже приведены распространенные технологии MFA:

- Биометрическая аутентификация

Биометрические технологии – это форма аутентификации, которая точно и безопасно аутентифицирует пользователей через их мобильные устройства. Наиболее распространенными биометрическими методами являются сканирование отпечатков пальцев и распознавание лиц. Биометрическая аутентификация также включает в себя поведенческую биометрию, которая обеспечивает невидимый уровень безопасности за счет постоянной аутентификации человека на основе уникальных способов его взаимодействия со своим компьютером или мобильным устройством: нажатия клавиш, рисунок смахивания, движения мыши и т. Д. - Аппаратные токены

Аппаратные аутентификаторы – это небольшие, простые в использовании устройства, которые владелец несет для авторизации доступа к сетевой службе. Поддерживая строгую аутентификацию с одноразовыми паролями (OTP), физические токены обеспечивают фактор владения для многофакторной аутентификации, обеспечивая повышенную безопасность для банков и поставщиков приложений, которым необходимо защитить несколько приложений с помощью одного устройства. - Мобильная аутентификация

Мобильная аутентификация – это процесс проверки пользователя с помощью его устройства Android или iOS или проверки самого устройства. Эта технология позволяет пользователям входить в систему для защиты местоположений и получать доступ к ресурсам из любого места с повышенной безопасностью. - Внеполосная аутентификация

Этот тип аутентификации требует вторичного метода проверки через отдельный канал связи, обычно через Интернет-соединение человека и беспроводную сеть, в которой работает его мобильный телефон. Это примеры внеполосных технологий:- Код Cronto®

Этот цветной QR-код может аутентифицировать или авторизовать финансовую транзакцию. Человек видит этот цветной QR-подобный код, отображаемый через его веб-браузер. Только зарегистрированное устройство человека может прочитать и расшифровать код. Он содержит детали транзакции, которые пользователь может проверить перед завершением транзакции, что делает ее очень безопасной. - Отправить уведомление

Push-уведомления доставляют код аутентификации или одноразовый пароль на мобильное устройство пользователя. В отличие от SMS-сообщения, уведомление появляется на экране блокировки устройства. - SMS-сообщение или голосовое сообщение

Одноразовые коды доступа доставляются на мобильное устройство пользователя с помощью текстового SMS-сообщения или голосового сообщения. - Мягкий токен

Программные аутентификаторы или «токены на основе приложений» генерируют одноразовый PIN-код для входа. Часто эти программные токены используются для случаев использования MFA, когда устройство пользователя – в данном случае смартфон – обеспечивает фактор владения.

- Код Cronto®

Какие факторы аутентификации используются в mfa?

Ниже приведены три основные категории:

- Кое-что, что вы знаете (фактор знания)

Обычно это пароль, PIN-код или кодовая фраза, или набор секретных вопросов и соответствующие ответы на них, известные только человеку. Чтобы использовать фактор знаний для MFA, конечный пользователь должен правильно ввести информацию, соответствующую деталям, которые ранее хранились в онлайн-приложении. - То, что у вас есть (фактор владения)

До смартфонов пользователи носили токены или смарт-карты, которые генерировали одноразовый пароль или код доступа (OTP), который можно было ввести в онлайн-приложение. Сегодня большинство пользователей устанавливают на свои смартфоны приложение-аутентификатор для генерации ключей безопасности OTP. - То, что вы есть (фактор неотъемлемости)

Биометрические данные о человеке варьируются от отпечатков пальцев, сканирования сетчатки глаза, распознавание лиц , а также распознавание голоса для поведения (например, насколько сильно или быстро человек набирает текст или проводит пальцем по экрану).

Чтобы добиться многофакторной аутентификации, для процесса аутентификации должны использоваться как минимум две разные технологии из как минимум двух разных технологических групп. В результате использование PIN-кода в сочетании с паролем не будет считаться многофакторной аутентификацией, в то время как использование PIN-кода с распознаванием лиц в качестве второго фактора будет.

Мобильное приложение мультифактор

Безопасный и удобный доступ к VPN, VDI, облачным приложениям, сайтам, персональным и корпоративным ресурсам в одном приложении: Multifactor. Доступно для платформ iOS и Android.

Мультифакторная аутентификация в aws

Привет всем!

Сегодня я хотел бы рассказать про мультифакторную аутентификацию пользователей IAM в ваш Amazon аккаунт. Как вы помните, в этой статье я рассказал, как создать и задать пароль новому пользователю. Сегодня же мы прикрутим к юзеру девайс для авторизации.

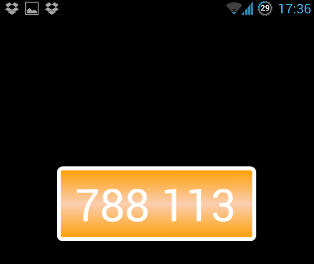

Использовать мы будем обычный телефон с Android. Сначала установим на него Amazon Appstore по этой инструкции. Ничего сложного для среднего юзера Android. Далее в поиске введём «mfa»:

Скачиваем и устанавливаем программу. Почти как в Play.

Далее в аккаунте AWS идём в IAM, в раздел Users. На нужном юзере клацаем правой кнопкой:

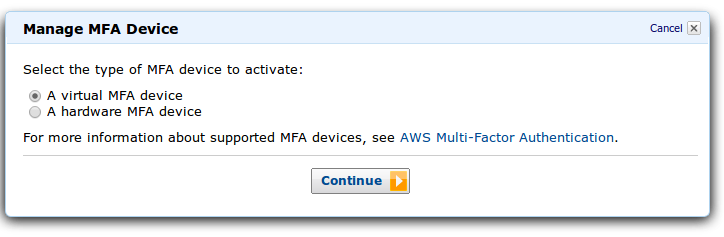

Добавляем виртуальное устройство MFA:

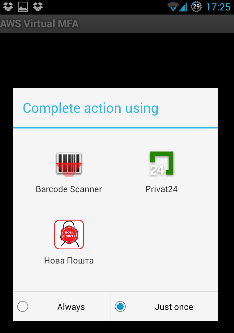

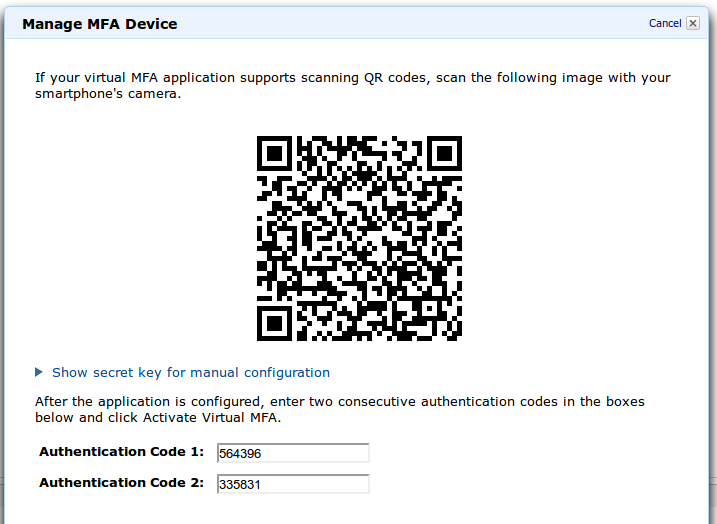

Далее нам выдадут QR код, который мы должны распознать каким-нибудь предустановленным тулом:

После распознавания у нас появится аккаунт в приложении. Нажмём на аккаунт и получим код, который введём в первую строку под QR кодом без пробелов. Далее дождёмся, пока код исчезнет и нажмём ещё раз. Полученный код запишем во вторую строку. Вот так:

Активируем своё устройство мультифакторной аутентификации!

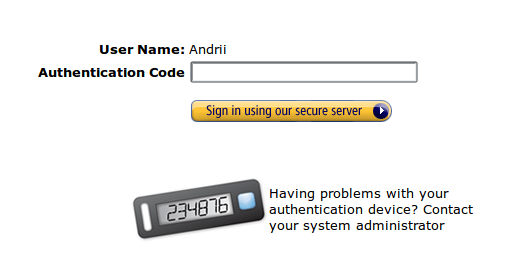

Далее, смотрим, что происходит при логине. Вот у нас спросят пароль, как было раньше:

После успешного введения пароля, Амазон попросит код с устройства MFA:

Как вы могли догадаться, этот код получается при выборе аккаунта в вашем приложении:

После успешного ввода кода, вы получите доступ к консоли. Всё просто и безопасно!

Насколько надежна двухфакторная аутентификация

Это хороший вопрос. 2FA не является непроницаемой для злоумышленников, однако она серьезно усложняет им жизнь. «Используя 2FA вы исключаете достаточно крупную категорию атак», –

Джим Фентон (Jim Fenton), директор по безопасности OneID. Чтобы взломать двухфакторную аутентификацию «плохим парням» придется украсть ваши отпечатки или получить доступ к cookie-файлам или кодам, сгенерированным токенами.

Последнего можно добиться, например, с помощью фишинговых атак или вредоносного программного обеспечения. Есть еще один необычный способ: доступ к аккаунту журналиста Wired Мэтта Хоннана (Matt Honnan) злоумышленники получили с помощью функции восстановления аккаунта.

Восстановление аккаунта выступает в качестве инструмента для обхода двухфакторной аутентификации. Фентон, после истории с Мэттом, лично создал аккаунт в Google, активировал 2FA и притворился, что «потерял» данные для входа. «Восстановление аккаунта заняло некоторое время, но через три дня я получил письмо, что 2FA была отключена», – отмечает Фентон. Однако и у этой проблемы есть решения. По крайней мере, над ними работают.

«Я считаю, что биометрия – это один из таких способов, – говорит технический директор Duo Security Джон Оберхайд (Jon Oberheide). – Если я потеряю свой телефон, то чтобы восстановить все аккаунты мне не хватит вечности. Если бы существовал хороший биотметрический метод, то он бы стал надежным и полезным механизмом восстановления». По сути, Джон предлагает использовать одну форму 2FA для аутентификации, а другую – для восстановления.

Регистрация

Пользователю будет предложено использовать биометрический датчик, если он есть на его телефоне или ноутбуке, либо подключить и активировать внешний токен после чего Мультифактор получит публичные ключи устройств и сможет использовать их для аутентификации.

Резюме

Мы посмотрели на функцию Windows Azure Active Directory — Multi-Factor Authentication. Процесс ее настройки значительно упростился по сравнению с тем периодом, когда она только выходила в свет, и теперь не видится особых проблем по тому, чтобы настроить MFA как в простейших сценариях типа обеспечения дополнительного слоя безопасности для входа в подписку Windows Azure, так и в сложнейших корпоративных — интеграции с RADIUS. О других сценариях – позже.

Сводная таблица

| # | Способ | Требования | Использовать | Безопасность |

|---|---|---|---|---|

| 1 | Мобильное приложение Мультифактор | Приложение на телефоне, доступ в интернет | Удобно | Максимальная |

| 2 | Универсальная web аутентификация с поддержкой биометрии | Устройство с биометрическим датчиком или внешний токен, современный браузер | Удобно | Очень высокая |

| 3 | Telegram Messenger | Приложение на телефоне, доступ в интернет | Удобно | Высокая |

| 4 | OTP Токен | Внешний токен | Зависит от токена | Высокая |

| 5 | Google authenticator | Приложение на телефоне | Менее удобно | Высокая |

| 6 | СМС сообщение или звонок | Телефон | Менее удобно | Средняя |

Системные требования multifactor

Для корректного функционирования Multifactor производитель установил отдельные системные требования по каждому из компонентов системы. В таблице 1 указаны минимальные ресурсы для RADIUS Adapter.

В таблице 2 приведены показатели, соответствие которым необходимо для установки портала самообслуживания (Self-Service Portal).

Смс сообщение или звонок

Наиболее консервативный способ, который используется в системах многофакторной аутентификации много лет, считается устаревшим и не самым безопасным, но оставлен в системе Мультифактор для случаев, когда прочие способы по разным причинам не используются. Разумеется, в настройках личного кабинета его можно выключить для всех пользователей или определенных групп.

Сценарии использования системы multifactor

Ниже будут описаны различные варианты работы системы Multifactor.

Универсальная web аутентификация с поддержкой биометрии

Набор протоколов: U2F (Universal Second Factor), UAF (Universal Authentication Framework) FIDO (Fast IDentity Online), CTAP (Client to Authenticator Protocol), объединенные в единый стандарт WebAuthn.

Стандарт работает прямо из браузера без установки стороннего программного обеспечения и драйверов. Поддерживает биометрические датчики и сканеры, а также внешние устройства аутентификации, подключаемые через USB, Lightning, NFC или Bluetooth, например, RuToken U2F.

Универсальная аутентификация поддерживается браузерами Chrome, Safari, Firefox, Edge, Opera на платформах Windows, Linux, MacOS и Android.

Управление доступом в системе multifactor

Управление доступом пользователей к ресурсам тоже осуществляется через вкладку «Группы», где есть возможность определить способ аутентификации, доступные ресурсы, период подключения и прочее.

Для того чтобы задать способ аутентификации для конкретного сотрудника, необходимо зайти в раздел «Пользователи», выбрать нужную учётную запись и нажать на строку «Детали». В открывшемся окне с данными пользователя можно отправить ссылку на выбор способа аутентификации.

Ссылка придёт на указанный электронный адрес (рис. 13).

Рисунок 13. Получение ссылки для самостоятельного выбора способа аутентификации

После перехода по ссылке у пользователя откроется окно для выбора предпочтительного способа аутентификации (рис. 14).

Рисунок 14. Выбор пользователем способа аутентификации

После выбора способа аутентификации пользователь сможет подключаться к ресурсу с выбранными параметрами.

Как уже отмечалось выше, в Multifactor есть возможность установить портал самообслуживания (Self-Service Portal). Данный компонент поставляется в комплекте с лицензией Multifactor и позволяет пользователям самостоятельно регистрировать второй фактор аутентификации внутри корпоративной сети Active Directory для безопасного подключения удалённого доступа через VPN или Remote Desktop.

Управление ресурсами в системе multifactor

Как уже было сказано выше, управление ресурсами осуществляется в разделе «Ресурсы». На данной вкладке возможно добавление ресурсов заказчика, таких как сайты, облачные решения, межсетевые экраны, серверы под ОС Linux и Windows. В частности, для подключения двухфакторной аутентификации на сайте потребуется помимо адреса этого сайта выбрать тип JSON-токена и провести процедуру интеграции с Multifactor посредством предоставляемых производителем инструкций.

Рисунок 8. Добавление ресурсов заказчика для реализации MFA

При добавлении нового ресурса появится отдельная страница, посвящённая ему (рис. 9). На такой странице будут представлены информация о названии ресурса и его адресе в сети «Интернет», параметры API для интеграции с Multifactor и формат токена доступа.

Рисунок 9. Просмотр данных о параметрах добавленного ресурса в Multifactor

Порядок подключения пользователей к сайту выглядит так, как показано на рисунке 10. Упрощённо получение доступа пользователем можно представить в виде совокупности следующих шагов:

Функциональные возможности системы multifactor

Система Multifactor обладает следующими ключевыми функциональными особенностями:

Большой выбор способов аутентификации: Telegram, биометрия, U2F, FIDO, OTP, Google Authenticator, «Яндекс.Ключ», мобильное приложение Multifactor, звонки и SMS-сообщения.

Предоставление API для управления пользователями из внешних систем.

Журналирование действий пользователей при получении доступа.

Управление ресурсами, к которым осуществляется доступ.

Управление пользователями из консоли администрирования.

Возможность импорта пользователей из файлов формата CSV или простого текстового файла.

Большой перечень ресурсов, с которыми возможна интеграция Multifactor: OpenVPN, Linux SSH, Linux SUDO, Windows VPN, Windows Remote Desktop, Cisco VPN, FortiGate VPN, Check Point VPN, VMware vCloud, VMware Horizon, VMware AirWatch, Citrix VDI, Huawei.Cloud (в России — SberCloud), Outlook Web Access, и другие.

Управление функциями системы Multifactor через единую консоль администратора.

Информирование администратора системы о потенциальных инцидентах в сфере ИБ.

Поддержка Active Directory и RADIUS. Возможность возвращать атрибуты на основе членства пользователя в группе.

Выводы

По результатам тестирования Multifactor можно сказать, что данная система предлагает интересный и удобный механизм по использованию многофакторной аутентификации для доступа к практически любым ресурсам заказчика. Можно сделать более безопасной аутентификацию на веб-ресурсах и устройствах сетевой коммутации, в облаках и средствах виртуализации, в инфраструктуре Linux и Windows.

Большой выбор методов аутентификации позволяет подобрать наиболее удобный и безопасный вариант для любой группы пользователей или дать сотрудникам право самостоятельно определять способ удостоверения личности. Отметим также, что в качестве дополнительного фактора можно использовать такие современные инструменты, как мобильное приложение Multifactor, OTP от Google и «Яндекса», а также сообщения от бота в Telegram (тем более что мессенджер Telegram стал в последнее время вполне легитимным приложением и даже органы государственной власти используют его для своих официальных новостных каналов).

Наличие подробных инструкций, в том числе и в видеоформате, позволяет быстро и без особых трудностей осуществить интеграцию практически любого ресурса с системой Multifactor.

Ещё одним положительным моментом является легковесность внедрения данного решения. В инфраструктуре заказчика устанавливаются только три программных компонента (включая портал самообслуживания), обладающие вполне приемлемыми системными требованиями. Кроме того, вендор готов индивидуализировать свой продукт под нужды заказчика.

Из отрицательных сторон можно выделить отсутствие сертификата по требованиям безопасности информации, наличие программных компонентов только под ОС семейства Windows, невозможность импорта пользователей через Active Directory / LDAP.

По совокупности положительных характеристик, а также отмечая тот факт, что данная система вполне активно развивается (например, в одной из последних итераций в качестве одного из методов аутентификации появилось мобильное приложение), можно говорить о том, что Multifactor занимает выгодное место на рынке систем многофакторной аутентификации.

Вход в личный кабинет

Вход в личный кабинет