Включение маршрутизации трафика на openvpn сервере

На данном этапе, если бы кто-то подключился к OpenVPN серверу, то он не сможет подключаться к глобальной сети. Чтобы это стало возможным нужно настроить маршрутизацию трафика.

Для этого создайте файл vpn_route.sh.

Обратите внимание, что я создаю скрипт в папке /root/bin/, если у вас её нет, то создайте её предварительно

mkdir /root/bin/

Если вы хотите разместить скрипт в другой папке, то отредактируйте последующие данные под свои.

Создаём файл:

vim /root/bin/vpn_route.sh

B этот файл скопируйте следующее содержимое, отредактировав его под свои нужды. Обратите внимание на:

- PRIVATE=10.8.0.0/24 – измените подсеть в соответствии с вашими настройками. Если делали по этой инструкции, то менять ничего не нужно.

- Укажите значение DEV! Впишите там имя вашего сетевого интерфейса. Это имя можно посмотреть командой

ip a

Если вы не впишите имя, то есть вероятность, что при загрузке компьютера скрипт не сможет автоматически получить имя сетевого интерфейса и поэтому маршрутизация трафика не будет работать правильно!

#!/bin/sh

# укажите имя интерфейса, иначе скрипт попытается выбрать его автоматически

#DEV='eth0'

DEV='ens3'

PRIVATE=10.8.0.0/24

if [ -z "$DEV" ]; then

DEV="$(ip route | grep default | head -n 1 | awk '{print $5}')"

fi

# Включаем форвардинг пакетов, чтобы из туннельного интерфейса

# они попадали на внешний интерфейс

sysctl net.ipv4.ip_forward=1

# Убеждаемся, что iptables не блокируют перенаправляемый трафик:

iptables -I FORWARD -j ACCEPT

# Преобразование адресов (NAT) для приходящих из туннеля пакетов

# При включенной пересылке пакеты по умолчанию перенаправляются

# с исходным адресом без изменений, то есть в нашем случае 10.8.0.*

# такие пакеты либо удаляются на шлюзе ISP, либо даже если они

# отправляются в пункт назначения, ответ никогда не находит обратного пути.

# Эти частные адреса не маршрутизируются в Интернете.

#

# Решением является преобразование адресов (NAT) исходящего трафика,

# то есть заменить частный 10.8.0.* адрес общедоступным IP адресом VPN-сервера.

# Это позволит ответам достичь VPN-сервера,

# и там они будут отправлены обратно в туннель.

iptables -t nat -I POSTROUTING -s $PRIVATE -o $DEV -j MASQUERADEСделайте файл исполняемым:

chmod 755 /root/bin/vpn_route.sh

Чтобы изменения вступили прямо сейчас, до перезапуска компьютера, выполните:

bash /root/bin/vpn_route.sh

Если всё нормально, то для добавления его в автозагрузку создайте файл /etc/systemd/system/enable-openvpn-routing.service:

vim /etc/systemd/system/enable-openvpn-routing.service

Со следующим содержимым:

Как использовать файлы .ovpn с сервером и клиентами openvpn

Поскольку это может вызвать путаницу, вернёмся к теории по основам работы OpenVPN сервера и клиентов.

Для запуска OpenVPN сервера нужны:

- конфигурационный файл

- 5 сертификатов

В предыдущей статье по настройке OpenVPN, мы размещали необходимые сертификаты, затем в конфигурационном файле прописывали путь до каждого из этих сертификатов, и уже только затем запускали OpenVPN сервер с указанием на наш конфигурационный файл.

Для OpenVPN, файлы сертификатов можно встроить (внедрить) в конфигурационный файл. Как это сделать я рассказывал в дополнении к той статье.

На предыдущем этапе с помощью скрипта мы создали конфигурационные файлы в которые уже встроены все необходимые сертификаты — то есть нам не нужно их устанавливать по отдельности на сервер и клиенты. Достаточно только скопировать файл server.conf на сервер, а файлы client1.ovpn, client2.ovpn и т. д. раскидать по соответствующим клиентам.

Файл server.conf можно «закинуть» на сервер с помощью утилит scp и sftp с помощью FTP или веб-файлового менеджера — в общем, как умеете. Причём, если у вас есть доступ по SSH, то можете просто создать на сервере текстовый файл с помощью nano/vim и скопировать-вставить содержимое файла server.conf, поскольку это файл в виде простого текста.

Для проверки я запускаю OpenVPN на сервере в консоли (файл server.conf размещён в текущей папке):

sudo openvpn server.conf

Появилась надпись

Initialization Sequence Completed

Это означает, что сервер OpenVPN успешно запущен.

Теперь на клиентской стороне я запускаю (файл с настройками у меня размещён по пути bin/OpenVPNassistent/configs/client1.ovpn):

sudo openvpn bin/OpenVPNassistent/configs/client1.ovpn

Аналогично, надпись

Initialization Sequence Completed

свидетельствует о том, что мы успешно подключились к OpenVPN серверу.

Кстати, для выхода в Интернет через OpenVPN сеть на сервере нужно настроить маршрутизацию.

Опять смотрим в окно OpenVPN сервера:

Там многочисленные сообщения о том, что пакет отброшен — packet dropped:

Sun Nov 18 09:13:29 2022 us=592651 client1/IP:48143 MULTI: bad source address from client [192.168.1.47], packet dropped Sun Nov 18 09:13:31 2022 us=358682 client1/IP:48143 MULTI: bad source address from client [192.168.1.47], packet dropped Sun Nov 18 09:13:32 2022 us=308208 client1/IP:48143 MULTI: bad source address from client [192.168.1.47], packet dropped Sun Nov 18 09:13:33 2022 us=158781 client1/IP:48143 MULTI: bad source address from client [192.168.1.47], packet dropped Sun Nov 18 09:13:39 2022 us=987556 client1/IP:48143 MULTI: bad source address from client [192.168.1.47], packet dropped Sun Nov 18 09:13:47 2022 us=230574 client1/IP:48143 MULTI: bad source address from client [192.168.1.47], packet dropped Sun Nov 18 09:13:50 2022 us=281534 client1/IP:48143 MULTI: bad source address from client [192.168.1.47], packet dropped Sun Nov 18 09:13:56 2022 us=199194 client1/IP:48143 MULTI: bad source address from client [192.168.1.47], packet dropped

Можно было бы подумать, что имеются проблемы, но, на самом деле, OpenVPN сеть работает, на клиенте можно проверить:

Как сделать статичные ip для клиентов openvpn

Можно настроить OpenVPN сервер выдавать одним и тем же клиентам одинаковые IP, но для этого необходимо соблюдение одного условия. Чтобы было понятно, поясню, что для подключения разных клиентов к одному OpenVPN серверу можно используя одну и ту же пару публичный-приватный ключ, то есть говоря другими словами, один и тот же конфигурационный файл.

Это не запрещено, но не рекомендуется и для активации этой возможности необходимо это чётко указать директивой в конфигурационном файле. При таком способе подключения сервер не сможет различать клиентов. То есть при использовании одинаковых ключей (конфигурационных файлов) разными клиентами, невозможно настроить статичные IP адреса в OpenVPN.

Итак, условием настройки статичных IP адресов для клиентов OpenVPN является использование разных ключей. Именно по такому принципу — у каждого клиента уникальный ключ — создаются конфигурационные файлы моим скриптом, который я презентовал в самом начале.

Итак, если вы создали конфигурационные файлы клиентов с помощью скрипта, то теперь вы сможете настроить статичные IP адреса.

Настройка требуется только на стороне сервера OpenVPN — в настройках клиентов ничего менять не нужно.

Допустим, я хочу, чтобы у client1 был IP адрес 10.8.0.10, у остальных:

- client2 — 10.8.0.20

- client3 — 10.8.0.30

- client4 — 10.8.0.40

- client5 — 10.8.0.50

Мне нужно на сервере создать директорию, в которой будут находиться настройки для каждого клиента. Этой папкой я выбрал /etc/openvpn/ccd/, создаём её:

mkdir /etc/openvpn/ccd/

В этой папке нужно создать текстовые файлы, имеющие такие же имена, как клиенты OpenVPN, в которых будут храниться их особые настройки.

Кстати, имя клиента можно посмотреть в его конфигурационном файле, оно размещено в сертификате cert и идёт в поле Subject, например:

Subject: CN=client1

В данном случае имя клиента client1, следовательно, нужно создать файл /etc/openvpn/ccd/client1.

======АКТУАЛЬНАЯЯ ЧАСТЬ======

В этом файле достаточно указать строку вида

ifconfig-push IP_для_клиента МАСКА_ПОДСЕТИ

Если у вас обычные настройки, то в качестве МАСКИ_ПОДСЕТИ у вас всегда будет 255.255.255.0.

Итак, для первого клиента, которому я хочу присвоить IP адрес 10.8.0.10, в файл /etc/openvpn/ccd/client1 я записываю:

ifconfig-push 10.8.0.10 255.255.255.0

То же самое можно сделать командой:

Одновременное использование нескольких openvpn на одном сервере

Вы можете одновременно использовать сразу несколько OpenVPN процессов на одном сервере, при этом они будут работать на разных портах и предоставлять отдельные виртуальные частные сети, не пересекающиеся друг с другом.

Работа нескольких экземпляров OpenVPN предусмотрена из коробки, но требуется дополнительная настройка.

1. Службы OpenVPN должны использовать разные порты

Все OpenVPN службы должны использовать свободный порт. Помните, что одинаковые номера портов UDP и TCP являются разными портами, то есть, можно использовать одинаковый номер порта в двух экземплярах OpenVPN при условии, что один из них является UDP портом, а другой TCP портом.

Если две службы OpenVPN используют одинаковый порт, то запускаемый первым экземпляр OpenVPN будет работать без ошибок, а второй экземпляр не запустится из-за ошибки «TCP/UDP: Socket bind failed on local address [AF_INET][undef]:…: Address already in use (errno=98)», например::

2021-11-02 09:26:50 us=736094 TCP/UDP: Socket bind failed on local address [AF_INET][undef]:53: Address already in use (errno=98) 2021-11-02 09:26:50 us=736216 Exiting due to fatal error

2. Диапазон адресов виртуальной частной сети

По умолчанию в конфигурационном файле сервера указывается диапазон IP адресов для виртуальной частной сети, например:

server 10.8.0.0 255.255.255.0

В дополнительных экземплярах службы OpenVPN должны использоваться другие диапазоны. Например, для второй службы можно указать следующий диапазон:

server 10.8.1.0 255.255.255.0

Для третьей службы можно указать следующий диапазон IP адресов и так далее:

server 10.8.2.0 255.255.255.0

3. Маршрутизация трафика для всех виртуальных частных сетей

В разделе «Включение маршрутизации трафика на OpenVPN сервере» показано как включить NAT для трафика виртуальных частных сетей, чтобы они могли делать подключения в сеть Интернет. В примере из указанного раздела показана настройка маршрутизации для трафика из подсети 10.8.1.0/24.

Поскольку для дополнительных экземпляров службы OpenVPN используются другие подсети (например, 10.8.1.0/24), то для того, чтобы клиенты данных виртуальных сетей могли выходить в Интернет, необходимо настроить маршрутизацию для каждой из данных сетей.

Пример исходного содержимого файла /root/bin/vpn_route.sh:

#!/bin/sh

# укажите имя интерфейса, иначе скрипт попытается выбрать его автоматически

#DEV='eth0'

DEV='ens3'

PRIVATE=10.8.0.0/24

if [ -z "$DEV" ]; then

DEV="$(ip route | grep default | head -n 1 | awk '{print $5}')"

fi

# Включаем форвардинг пакетов, чтобы из туннельного интерфейса

# они попадали на внешний интерфейс

sysctl net.ipv4.ip_forward=1

# Убеждаемся, что iptables не блокируют перенаправляемый трафик:

iptables -I FORWARD -j ACCEPT

# Преобразование адресов (NAT) для приходящих из туннеля пакетов

# При включенной пересылке пакеты по умолчанию перенаправляются

# с исходным адресом без изменений, то есть в нашем случае 10.8.0.*

# такие пакеты либо удаляются на шлюзе ISP, либо даже если они

# отправляются в пункт назначения, ответ никогда не находит обратного пути.

# Эти частные адреса не маршрутизируются в Интернете.

#

# Решением является преобразование адресов (NAT) исходящего трафика,

# то есть заменить частный 10.8.0.* адрес общедоступным IP адресом VPN-сервера.

# Это позволит ответам достичь VPN-сервера,

# и там они будут отправлены обратно в туннель.

iptables -t nat -I POSTROUTING -s $PRIVATE -o $DEV -j MASQUERADE

Файл /root/bin/vpn_route.sh в который добавлен NAT для подсетей 10.8.1.0/24,10.8.2.0/24 и 10.8.3.0/24:

#!/bin/sh

DEV='ens3'

PRIVATE=10.8.0.0/24

if [ -z "$DEV" ]; then

DEV="$(ip route | grep default | head -n 1 | awk '{print $5}')"

fi

sysctl net.ipv4.ip_forward=1

iptables -I FORWARD -j ACCEPT

iptables -t nat -I POSTROUTING -s $PRIVATE -o $DEV -j MASQUERADE

iptables -t nat -I POSTROUTING -s 10.8.1.0/24 -o $DEV -j MASQUERADE

iptables -t nat -I POSTROUTING -s 10.8.2.0/24 -o $DEV -j MASQUERADEЧтобы проверить настройки NAT выполните команду

iptables -L -t nat

4. Настройка локальных статичных адресов

Если вы использовали раздел «Как сделать статичные IP для клиентов OpenVPN» и добавляли записи вида «ifconfig-push 10.8.0.10 255.255.255.0» в файл «/etc/openvpn/ccd/client1», то вам нужно использовать другие имена клиентов для второй и последующих сетей OpenVPN, поскольку они используют другие диапазоны IP адресов виртуальной частной сети.

5. Запуск и добавление второй и последующих служб OpenVPN в автозагрузку

Обратите внимание, что с systemctl можно использовать команду вида

openvpn-server@<configuration>.service

где <configuration> – это файл конфигурации, который лежит в папке /etc/openvpn/server/, но без расширения .conf

К примеру, второй конфигурационный файл для второго экземпляра службы OpenVPN помещены в файл /etc/openvpn/server/server-tcp.conf, тогда программа для запуска службы следующая:

sudo systemctl start [email protected]

Проверка статуса службы с конфигурационным файлом server-tcp.conf:

systemctl status [email protected]

Просмотр ошибок службы OpenVPN с конфигурационным файлом server-tcp.conf:

journalctl -xeu [email protected]

Добавление службы в автозагрузку:

sudo systemctl enable [email protected]

Путеводитель по прокси-серверам. часть 1.

Содержание

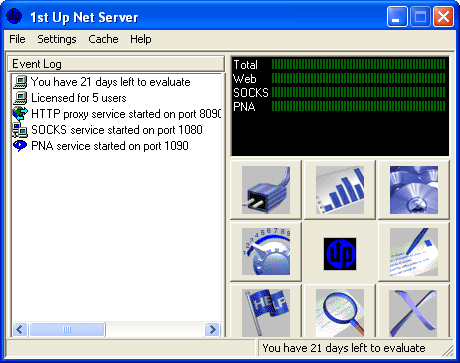

1st Up Net Proxy Server 5.0.1

Официальный сайт: www.upland-research.com

Размер: 1291 КБ

Цена: 20.00$

Рабочее окно 1st Up Net Proxy Server

1st Up Net Proxy Server – программа, работающая в качестве прокси-сервера и обеспечивающая подключение локальной сети к единому соединению с интернетом. Все приложения, которым необходимо использовать внешнюю сеть, должны быть настроены на работу с прокси.

1st Up Net Proxy Server не имеет какого-либо разграничения доступа для пользователей. Единственная настройка безопасности –закрытие доступа к управлению прокси с помощью пароля. В иных ситуациях любой пользователь локальной сети может подключиться к серверу и получить доступ во внешнюю сеть. Использование общего локального кэша позволяет экономить входящий трафик и в некоторых случаях ускорять работу в интернете.

Между тем, программа обладает гибкими настройками фильтрации нежелательной информации. Вы можете создавать черные и белые списки. В первом случае доступ к сайтам блокируется, во втором, напротив, всегда открыт. Кроме того, вы можете выбрать два варианта ограничений. Первый из них заключается в доступе ко всем сайтам, кроме тех, что представлены в черном списке. Второй вариант обеспечивает доступ лишь к узкому списку дозволенных ресурсов.

Другой способ фильтрации содержимого заключается в блокировке сайтов, адрес которых содержит некоторые подстроки, например, sex. Кроме того, вы можете блокировать загрузку файлов любого типа.

Все настройки фильтрации могут применяться к определенному времени суток и дням недели. Например, ночью можно открыть доступ к сайтам эротического содержания. Дети все равно спят. А если не спят, то в этом вина родителей, которые их вовремя не уложили.

Программа может автоматически звонить провайдеру в случае необходимости использования коммутируемого соединения. Вы можете также ограничивать доступ во внешнюю сеть, согласно времени суток и дням недели.

Программа содержит не только HTTP, но и SOCKS, FTP, DNS, а также POP3, SMTP и NNTP сервера. В Справке программы дается подробное описание настроек подключения к прокси многих популярных программ.

1st Up Net Proxy Server – простой, удобный прокси-сервер, в котором отсутствуют средства разграничения прав пользователей.

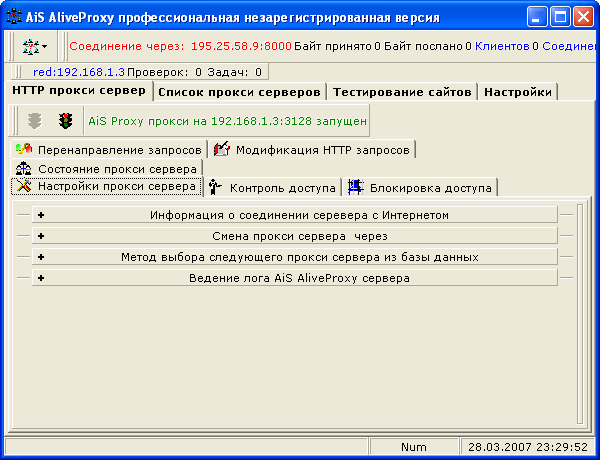

К содержаниюAiS AliveProxy server 4.0

Официальный сайт: www.atomintersoft.com

Размер: 2410 КБ

Цена: 19.00$

Рабочее окно AiS AliveProxy server

AliveProxy Server – прокси-сервер, предназначенный для анонимного нахождения в интернете. Программа обеспечивает общий выход в интернет для нескольких компьютеров внутри домашней или офисной локальной сети. В состав AliveProxy Server входит инструмент проверки работоспособности удаленных прокси-серверов. Вы можете импортировать и экспортировать списки анонимных прокси. И, наконец, AliveProxy Server позволяет тестировать скорость сетевого соединения, а также производительность работы удаленных сайтов. Подобные функции позволяют автоматически проверять списки серверов, находить оптимальные варианты подключения, быстро переходить на новые прокси в целях обеспечения максимальной скорости навигации по Сети.

Программа обнаруживает все рабочие станции в локальной сети и по-умолчанию добавляет их в список доступа к прокси. Вы можете самостоятельно блокировать доступ для произвольных учетных записей.

Смена внешних прокси-серверов может осуществляться по таймеру, с указанием интервала времени, а также по достижению передачи определенного количества информации. Во время обработки списка управление можно передавать к следующему его элементу или к случайной записи. В окне состояния сервера показывается список подключенных клиентов, а также их сетевые запросы.

AliveProxy Server поддерживает блокировку доступа к отдельным адресам. Регулярные выражения не поддерживаются.

В окне списка внешних прокси можно видеть их адреса, порты, тип, время отклика, скорость передачи данных, даты последней проверки работоспособности, страну и многое другое. Активный в данный момент прокси выделяется с помощью специальной метки. Отдельным списком отображаются источники, откуда извлекаются данные о прокси-серверах.

AliveProxy Server позволяет интегрировать свои команды в контекстное меню Internet Explorer. Вы можете использовать несколько способов блокировки данных, а также извлекать с web-страниц адреса и порты прокси-серверов.

Импорт и экспорт списков прокси может осуществляться в форматах TXT, Excel, HTML или RTF. Программа позволяет озвучивать некоторые свои события.

Основное назначение AliveProxy Server заключается именно в обеспечении анонимности пребывания в Сети. Средства организации коллективного доступа крайне бедны. Вы не можете как-либо регулировать права клиентов, собирать по ним статистику. Программа не создает собственный кэш. Все это ограничивает область применения AliveProxy Server.

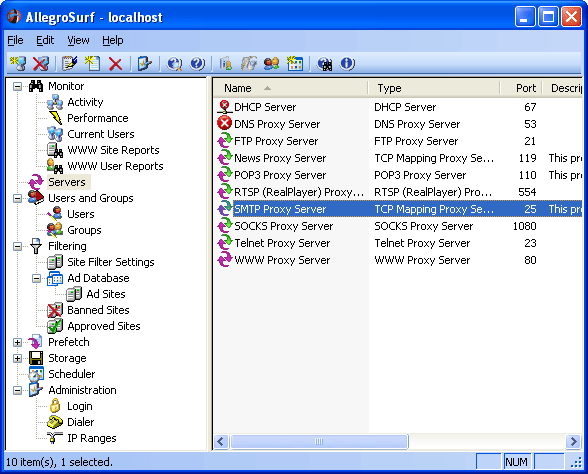

К содержаниюAllegroSurf 8.1

Официальный сайт: www.allegrosurf.com

Размер: 3022 КБ

Цена: 59.95$

Рабочее окно AllegroSurf

AllegroSurf – универсальный прокси-сервер, обеспечивающий доступ к интернету для пользователей локальной сети. Программа позволяет использовать множество протоколов, предоставляя полноценный сервис. Клиенты могут работать в браузере, получать и отправлять электронную корреспонденцию, участвовать в группах новостей, посещать FTP-ресурсы, иметь доступ к данным RealMedia и многое другое.

Настройка пользователей может осуществляться с учетом групповой политики. Каждая группа или пользователь могут иметь ограничения на время пребывания в Сети с учетом дней недели. Кроме того, вы можете назначить предельную пропускную способность канала на прием и отдачу информации. Допускается также указание лимита переданных и принятых данных.

Администраторский доступ к программе при необходимости закрывается паролем. Вы также можете указать диапазон IP-адресов рабочих станций, с которых допускается подключение к прокси-серверу. Программа позволяет использовать информацию учетной записи Windows в качестве исходных данных клиента.

AllegroSurf создает общий кэш, что ускоряет работу пользователей и экономит входящий трафик. Программа также позволяет вести базу данных адресов сайтов с нежелательным содержимым. Вы можете импортировать списки из текстовых файлов, а также из баз данных разработчика. Допускается также создание списка проверенных ресурсов, доступ к которым открыт вне зависимости от каких-либо иных настроек.

Программа может вести анализ содержимого посещаемых сайтов. Кроме того, прокси-сервер позволяет ограничивать доступ к ресурсам путем установки дополнительных паролей. Например, можно назначить пароль на сайт сексуального содержания. Информация об учетной записи передается отцу семейства. В день, когда сыну исполняется 18 лет, заботливый родитель сообщает ребенку пароль, тем самым открывая чаду мир взрослых утех.

AllegroSurf позволяет организовывать предварительную загрузку страниц в целях ускорения навигации по Сети. Пользователь открыл какой-то сайт. Пока он читает одну его страницу, в фоновом режиме в кэш переносятся страницы, ссылки на которые встречаются в открытом документе. Кроме того, вы можете воспользоваться встроенным планировщиком, чтобы по расписанию загружать популярные у клиентов сайты. С помощью него можно загружать HTTP-страницы, сайты целиком, передавать файлы, а также выполнять некоторые рутинные операции. Можно автоматически очищать кэш, создавать удаленные соединения, отключать и запускать сервера, восстанавливать квоты для клиентов и многое другое.

Программа позволяет вести подробную статистику работы. Вы можете открывать отчеты по работе каждого клиента, а также видеть информацию о посещаемости любого сайта. С помощью отдельного монитора можно отслеживать активность пользователей в реальном времени, наблюдать за загрузкой соединений. При создании отчетов информация выводится с графическими диаграммами, позволяющими более наглядно взглянуть на статистику использования соединения с Сетью.

Широкие возможности AllegroSurf допускают его использование не только в домашних сетях, но и в офисах.

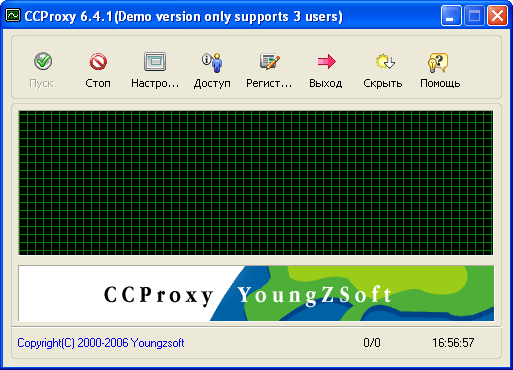

К содержаниюCCProxy Server 6.4.1

Официальный сайт: www.youngzsoft.net

Размер: 2188 КБ

Цена: 69.00$

Рабочее окно CC Proxy Server

CCProxy позволяет подключить все компьютеры локальной сети к единому соединению с интернетом. Программа обеспечивает работу большого количества протоколов.

Настройка доступа происходит путем ввода списка пользователей, допущенных к прокси, а также с помощью указания исключений. Регистрация на сервере может происходить по IP-адресу, по MAC-адресу сетевой карты, по связке имени и пароля, а также согласно смешанным правилам. Программа может самостоятельно обнаруживать подключенные рабочие станции в локальной сети и автоматически добавлять их в список клиентов. При вводе пользовательских данных можно сразу указывать ограничение на количество одновременных соединений, устанавливать лимит ширины канала, вводить временные ограничения. Каждому пользователю или группе может быть назначен уникальный web-фильтр. Списки могут импортироваться из текстовых файлов. Каждый фильтр может выступать как в качестве ограничителя, так и быть разрешающим элементом.

CCProxy создает на локальном сервере общий кэш, что ускоряет работу в Сети. Настройки программы позволяют указывать его максимальный объем, период обновления, размещение на жестком диске. Кроме того, вы можете задействовать совместный с IE кэш.

Если для связи с интернетом используется коммутируемое соединение, то пользователи могут вызывать автоматический дозвон до провайдера. В настройках программы можно указать данные учетной записи, время разрыва связи при отсутствии активности, а также протоколы, которые могут использоваться через коммутируемое соединение.

CCProxy позволяет подключаться к Сети через внешний прокси. Если на нем требуется авторизация, то можно указать имя и пароль пользователя.

В Справке CCProxy дается подробное описание настроек клиентских программ, среди которых большое количество браузеров, почтовых клиентов, программ для обмена мгновенными сообщениями, FTP-клиентов.

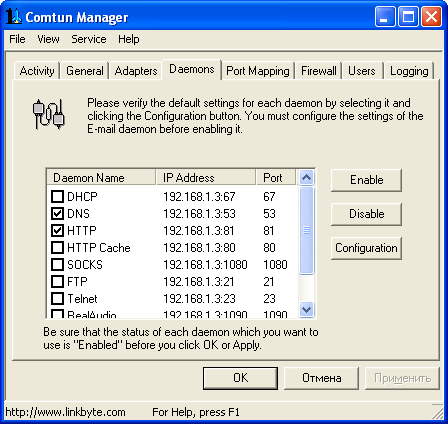

К содержаниюComTun Pro 4.6

Официальный сайт: www.linkbyte.com

Размер: 2140 КБ

Цена: 25.00$

Рабочее окно ComTun Pro

ComTun Pro совмещает функции прокси-сервера и межсетевого экрана. Это позволяет использовать единое подключение к интернету для всех компьютеров локальной сети. Связь с интернетом может осуществляться через коммутируемое соединение, ISDN, ADSL и другие типы подключений.

Программа поддерживает протоколы HTTP, SOCKS 4 и 5, Telnet, FTP, RealAudio, работу с электронной почтой через POP3 и SMTP, а также перенаправление портов. ComTun Pro может использоваться как DNS и DHCP сервер. Кроме того, обеспечивается контроль над коммутируемым соединением.

ComTun Pro использует трансляцию сетевых адресов для обеспечения прозрачного подключения клиентов к интернету. NAT может быть использован для автоматической настройки пользователей с DHCP. После установки программы в свойствах сетевого соединения, обеспечивающего выход в интернет, появляется новый NAT-драйвер.

С помощью встроенного в прокси-сервер межсетевого экрана можно обеспечивать безопасность клиентов внутри локальной сети, защищать их от атак хакеров извне.

Настройка программы может осуществляться с помощью Мастера. На первом этапе вас просят указать IP-адрес сервера. Далее вы можете включить NAT и Firewall, указав сетевой адаптер, используемый для подключения к внешней сети. Следующим шагом следует выбор серверов. Помимо прокси-серверов HTTP и SOCKS вы можете включить DNS и DHCP.

Добавление новых пользователей происходит с учетом групп. По-умолчанию создаются учетные записи администратора и обычного пользователя. Настройка учетных записей пользователей и добавление рабочих станций происход z т раздельно.

Права доступа пользователей и групп могут включать в себя ограничения на доступ к определенным web-сайтам. Вы можете также требовать ввод пароля на открытие некоторых ресурсов. Программа может настраиваться с удаленной рабочей станции.

Для каждого типа сервера можно вручную менять порты, что обеспечивает отсутствие конфликтов с другим программным обеспечением. Наличие межсетевого экрана может быть причиной неработоспособности некоторых программ. Во избежание подобных проблем ComTun Pro может осуществлять перенаправление портов.

Благодаря инструментам, обеспечивающим безопасность локальной сети, программа может быть использована не только в домашних условиях, но и в небольших офисах.

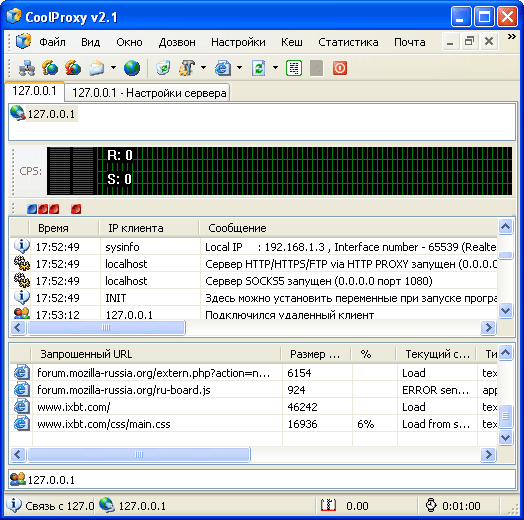

К содержаниюCoolProxy 2.1

Официальный сайт: http://coolproxy.narod.ru

Размер: 882 КБ

Цена: 10.00$

Рабочее окно CoolProxy

CoolProxy предназначен для организации доступа к интернету из локальной сети через модемное или сетевое соединение. Программа осуществляет кэширование посещаемых страниц на локальном диске, что обеспечивает последующий их просмотр без подключения к Сети.

CoolProxy имеет удобный, быстро осваиваемый интерфейс, что немаловажно для применения в домашних сетях, где может не оказаться узкопрофильного специалиста в области системного администрирования. Большинство настроек, служебных окон и статистика показываются в виде вкладок единого рабочего окна приложения. Настройки сервера отображаются в виде единой древовидной структуры с общим принципом управления. Управление CoolProxy немного напоминает работу с реестром Windows.

Программа имеет удобную структуру кэша. При загрузке сайтов на локальном диске создается его полная структура с корректным указанием путей. Это позволяет переносить архивы на другие рабочие станции, не имеющие подключения к Сети. Кэш имеет множество опций хранения информации. Вы можете не ограничивать время жизни страниц, игнорировать запрет на сохранение документов. Это позволяет просматривать страницы, недоступные при обычном автономном режиме работы.

CoolProxy содержит большое количество списков управления контроля содержимого сайтов. Помимо традиционных черных и белых списков, вы можете группировать страницы по принципу правил обновления (всегда обновлять, никогда не обновлять). Кроме того, допускается отмена сохранения страниц в кэш, сохранение некоторых документов при очистке кэша. Подобные списки позволяют гибко настроить работу кэша, а также экономить трафик и беречь моральный облик пользователей, благодаря блокировке нежелательного содержимого сайтов.

Программа позволяет регулировать полосу пропускания для отдельных пользователей, не позволяя им захватывать всю ширину сетевого соединения. Кроме того, вы можете устанавливать ограничения на количество соединений, на размер загружаемых файлов, на объем ежедневного трафика, на стоимость загруженной информации. Встроенный учет времени использования Сети с точностью до секунды и учет трафика с точностью до байта, позволяют рационально планировать использование дорогостоящих соединений.

CoolProxy позволяет использовать протокол SOCKS5, что обеспечивает работу многих программ обмена мгновенными сообщениями.

Программа содержит планировщик, с помощью которого можно автоматизировать некоторые рутинные операции. Например, вы можете в определенное время устанавливать и разрывать сетевое соединение, активировать прием почты, удалять лишние файлы.

При работе в системах Windows с ядром NT допускается поиск документов на основе системной службы индексации. Это позволяет быстро находить необходимую информацию в сложной структуре кэша.

При работе в автономном режиме можно осуществлять заказ отсутствующих в кэше страниц. Данные документы будут загружены при появлении сетевого соединения и сохранены в кэш. Для ускорения доступа к часто используемым сайтам производится кэширование их IP-адресов.

Из отдельного меню можно быстро переключать режим обновления кэша. Например, допускается загрузка страниц без обновления графики.

Благодаря простым настройкам и богатым возможностям, CoolProxy удобно использовать как для обслуживания одной рабочей станции, так и в качестве сервера большой локальной сети.

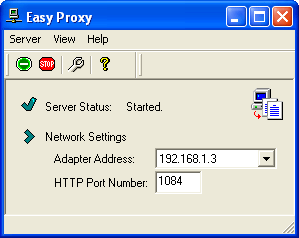

К содержаниюEasy Proxy 1.02

Официальный сайт: http://nycsoftware.com

Размер: 384 КБ

Цена: 15.00$

Рабочее окно Easy Proxy

Easy Proxy – образец простоты и лаконичности. Программа выполняет функции прокси-сервера, работающего с протоколом HTTP. Вам достаточно установить Easy Proxy на рабочую станцию, имеющую прямой выход в интернет, а затем настроить клиентские программы, указав в них IP-адрес сервера и порт прокси.

Программа может работать в каскаде с внешним прокси-сервером, вести журнал в виде log-файла. Допускается ручное изменение скорости работы сервера в зависимости от мощности рабочей станции. Easy Proxy имеет удивительно низкие системные требования.

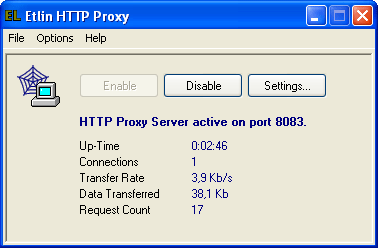

К содержаниюEtlin HTTP Proxy 1.0

Официальный сайт: www.eternallines.com

Размер: 384 КБ

Цена: 39.00$

Рабочее окно Etlin HTTP Proxy

Etlin HTTP Proxy – простой, компактный прокси-сервер, позволяющий осуществлять выход в интернет через единое соединение для всех компьютеров локальной сети. Программа поддерживает протоколы HTTP и SOCKS, что обеспечивает работу браузеров и средств обмена мгновенными сообщениями.

Все пользователи имеют одинаковый пароль доступа к прокси-серверу. Впрочем, можно вовсе отказаться от какой-либо авторизации.

Программа может ограничивать максимальное число одновременных подключений к серверу, а также вводить лимит скорости соединений. Вы не можете указывать данный параметр для каждого пользователя в отдельности. Допускается ввод только общего значения, которые применяется ко всем соединениям.

Etlin HTTP Proxy не создает локальный кэш, не имеет каких-либо средств блокировки нежелательного содержимого сайтов. В окне статуса прокси-сервера можно видеть число текущих соединений, скорость передачи данных и несколько других параметров.

К содержаниюFreeproxy 3.92

Официальный сайт: www.handcraftedsoftware.org

Размер: 4258 КБ

Цена: бесплатный

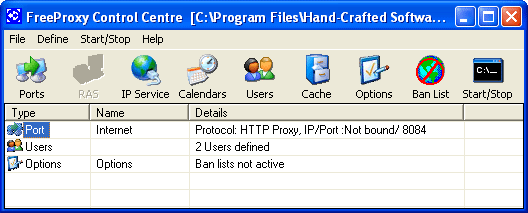

Рабочее окно Freeproxy

FreeProxy – бесплатный прокси-сервер, позволяющий нескольким компьютерам использовать единое подключение к интернету. Если вы используете коммутируемое соединение с интернетом, то программа позволяет использовать автоматическое подключение при возникновении сетевой активности, а также работу в Сети по расписанию.

Аутентификация пользователей возможна с использованием собственной базы данных, а также на основе учетных записей Windows-домена. Программа поддерживает импорт и экспорт списков групп и пользователей.

FreeProxy позволяет хранить посещенные страницы в локальном кэше. Его работа может быть определена отдельным расписанием. Допускается также ограничение объема кэша, размера хранимых файлов, срока хранения данных.

Подключение черного списка происходит в разделе Options. Вы можете использовать большое количество регулярных выражений для гибкого указания правил фильтрации нежелательных сайтов.

Статистика собирается в виде log-файлов. В настройках программы можно включить сохранение информации о каждом пользователе в отдельности. Кроме того, программа позволяет вести статистику доступа к прокси-серверу, к web-сайтам, а также создавать отчет об ошибках в работе сервера. Допускается выбор нескольких форматов данных при сборе статистической информации.

Программа бесплатна без каких-либо ограничений.

К содержаниюСводная таблица

К содержанию

Сертификаты openvpn

Мы будем настраивать OpenVPN так, что в своей работе программа будет использовать сертификаты. Это очень надёжный способ как зашифровать передаваемый трафик, так и защитить подключение к серверу.

Настройка OpenVPN будет понятнее, если уяснить криптографические основы.

В криптографии есть понятие симметричного шифрования и асимметричного шифрования.

Пример симметричного шифрования: для шифрования используется пароль, для расшифровки используется этот же самый пароль.

При ассиметричном шифровании, данные зашифровываются одним ключом, а расшифровываются другим.

К примеру, при шифровании с помощью публичного ключа: имеются два ключа: приватный и публичный ключ (публичный ключ называют сертификатом). Приватный нужно хранить в секрете, а публичный распространяется свободно. С помощью публичного ключа можно шифровать сообщения и проверять электронную цифровую подпись.

Если у двух сторон имеется по своему собственному приватному ключу, и они обменялись публичными ключами, то перед отправкой данных они шифруют их публичным ключом другой стороны. Такие зашифрованные данные может расшифровать только истинный получатель – владелец приватного ключа.

Но это не всё. Пары ключей нельзя создавать просто так – они должны быть подписаны центром авторизации (certification authority (CA)). Для подписания сертификатов, центр сертификации использует свой собственный приватный ключ. А чтобы можно было проверить, что сертификат действительно подписан уполномоченным центром сертификации, распространяется публичный ключ (сертификат) этого CA.

Итак, получается что:

- сервер имеет два файла (сертификат, т.е. публичный ключ, и приватный ключ)

- клиент имеет два файла (сертификат, т.е. публичный ключ, и приватный ключ)

- центр сертификации имеет два файла (сертификат, т.е. публичный ключ, и приватный ключ)

Сертификаты при этом не являются секретными, а приватные ключи должны быть секретными!

- дополнительно генерируется файл .pem: протокол Ди́ффи — Хе́ллмана (англ. Diffie-Hellman, DH) — криптографический протокол, позволяющий двум и более сторонам получить общий секретный ключ, используя незащищенный от прослушивания канал связи. Полученный ключ используется для шифрования дальнейшего обмена с помощью алгоритмов симметричного шифрования.

Получается уже семь обязательных файлов.

- для добавления дополнительной HMAC подписи к пакетам рукопожатия SSL/TLS, можно создать ещё один файл – он будет восьмым. Это необязательный файл, но мы всё равно будем его использовать, поскольку он позволяет отбросить явно неподходящие пакеты.

Именно это количество файлов и может вызвать путаницу. Но если понимать, какой файл для чего используется, то проблем не возникает.

Если кому-то интересно, посмотрите соответствующие статьи в Википедии (если вам это не совсем понятно, то не переживайте, свой VPN мы всё равно настроем):

После создания всех сертификатов, нужно настроить непосредственно сервер и клиент. Эта настройка заключается в том, что сгенерированные файлы ключей нужно скопировать в правильное расположение на сервере и клиентах (у каждого из клиентов по своей паре публичный-приватный ключ) и указать путь до файлов с ключами, указать IP подключения и некоторые другие опции.

Создание ключей openvpn

Для безопасности рекомендуется, чтобы центр сертификации был на отдельном компьютере, ключи сервера генерировались на другом компьютере, и каждый клиент генерировал свои ключи на своём компьютере.

Для простоты, я буду выполнять действия на одной системе (на OpenVPN сервере), а потом перенесу клиентские ключи на нужный компьютер.

| Имя файла | Нужен для | Цель | Секретный |

| ca.crt | сервер все клиенты | Публичный ключ (сертификат) корневого центра сертификации (CA) | НЕТ |

| ca.key | только для машины, подписывающей ключи | Приватный ключ корневого центра сертификации (CA) | ДА |

| dh{n}.pem | только сервер | Параметры Диффи Хеллмана | НЕТ |

| ta.key | сервер все клиенты | HMAC подпись к пакетам SSL/TLS | ДА |

| server.crt | только сервер | Сертификат (публичный ключ) сервера | НЕТ |

| server.key | только сервер | Приватный ключ сервера | ДА |

| client1.crt | только client1 | Сертификат (публичный ключ) Client1 | НЕТ |

| client1.key | только client1 | Приватный ключ Client1 | ДА |

| client2.crt | только client2 | Сертификат (публичный ключ) Client2 | НЕТ |

| client2.key | только client2 | Приватный ключ Client2 | ДА |

| client3.crt | только client3 | Сертификат (публичный ключ) Client3 | НЕТ |

| client3.key | только client3 | Приватный ключ Client3 | ДА |

Ключи могут генерироваться на любой операционной системе – они будут работать также на любой ОС. Например, сервер работает на Arch Linux и ключи созданы на нём, а затем клиентские ключи передаются в ОС под управлением Windows или Ubuntu.

В зависимости от вашей системы, выберите нужную инструкцию: для производных Debian или для производных Arch Linux.

Создание ключей openvpn в arch linux, blackarch

Создание ключей центра сертификации

Начинаем с инициализации центра сертификации:

cd /etc/easy-rsa export EASYRSA=$(pwd)

Следующей командой мы инициализируем инфраструктуру открытых ключей:

easyrsa init-pki

Нас предупредят, что предыдущая инфраструктура будет удалена, и что если мы хотим продолжить, то должны набрать yes.

Генерируем ключи центра сертификации:

easyrsa build-ca

Нужно будет придумать и два раза ввести пароль от 4 до 1023 символов.

Будет создано два файла:

- /etc/easy-rsa/pki/ca.crt

- /etc/easy-rsa/pki/private/ca.key

Первый (ca.crt) – это сертификат, т.е. открытый ключ центра сертификации. Он нужен и для сервера и для каждого клиента – с помощью него они будут проверять, что публичные ключи других действительно подписаны центром сертификации и что не появился кто-то «левый», не одобренный центром сертификации.

На серверной машине этот файл должен быть по пути /etc/openvpn/certs/ca.crt, поскольку у меня CA и сервер это одна машина, то я создаю папку, где будут все сертификаты сервера OpenVPN:

mkdir /etc/openvpn/certs/

и сразу копирую туда первый файл:

cp /etc/easy-rsa/pki/ca.crt /etc/openvpn/certs/ca.crt

Создание ключей OpenVPN сервера

Теперь нам нужно сгенерировать пару ключей OpenVPN сервера. Если вы это делаете на другой машине, то необходимо выполнить начальную инициализацию:

cd /etc/easy-rsa easyrsa init-pki

Я все операции делаю на одном компьютере, поэтому перехожу сразу к следующему шагу:

cd /etc/easy-rsa easyrsa gen-req servername nopass

Нужно будет ввести имя сервера – я оставляю значение по умолчанию.

Будут созданы два файла:

- /etc/easy-rsa/pki/private/servername.key

- /etc/easy-rsa/pki/reqs/servername.req

Первый – это приватный ключ сервера OpenVPN, который нужно хранить в секрете и который можно сразу переместить в нужное место, поскольку он не требует каких-либо дальнейших обработок. Если у вас OpenVPN сервер на другой машине, то разместите этот файл в папке /etc/openvpn/certs/, для этого создайте её:

mkdir /etc/openvpn/certs/

Поскольку у меня CA и сервер это одна машина, то я сразу перемещаю файл в нужное место:

cp /etc/easy-rsa/pki/private/servername.key /etc/openvpn/certs/

Но файл servername.req является файлом запроса, который будет подписан центром сертификации. Поэтому если у вас центр сертификации на другом компьютере, то перенесите его туда в папку /etc/easy-rsa/pki/reqs/, если у вас центр сертификации на этом же компьютере, то оставьте их где они лежат.

Файл параметров Diffie-Hellman (DH)

Этот файл нужен для протокола обмена публичными ключами.

На серверной машине OpenVPN создайте файл dh2048.pem командой:

openssl dhparam -out /etc/openvpn/certs/dh2048.pem 2048

Помните: можно использовать значения большие чем 2048 (например, 4096), но для создания требуется значительно больше времени, а для безопасности особо ничего не добавляется; рекомендуется иметь длину главного номера DH соответствующей длине RSA ключа.

Опять же на серверной OpenVPN машине создайте ключ HMAC:

sudo openvpn --genkey secret /etc/openvpn/certs/ta.key

Он будет использоваться для добавления дополнительной HMAC подписи к пакетам SSL/TLS рукопожатия. Как результат, любые UDP не имеющие корректной HMAC подписи будут немедленно отброшены, защищая от:

- Сканирования портов.

- DOS атаки на UDP порт OpenVPN.

- Инициализацию SSL/TLS хендшейка от неавторизованных машин.

- Любые возможные уязвимости переполнения буфера в реализации SSL/TLS.

Создание ключей клиентов OpenVPN

Клиентские файлы можно генерировать на любой машине. Если ещё не инициализирован центр сертификации, то делаем это:

cd /etc/easy-rsa easyrsa init-pki

Генерируем клиентский приватный ключ и файл запроса:

cd /etc/easy-rsa easyrsa gen-req client1 nopass

Будет создано два файла:

- /etc/easy-rsa/pki/private/client1.key

- /etc/easy-rsa/pki/reqs/client1.req

Первый – это приватный ключ, его нужно скачать на компьютер клиента сервера OpenVPN, а второй – файл запроса, его нужно подписать, чтобы был создан сертификат клиента. Поэтому если у вас центр сертификации на другом компьютере, то перенесите его туда в папку /etc/easy-rsa/pki/reqs/, если у вас центр сертификации на этом же компьютере, то оставьте их где они лежат.

Можно создать столько пар для клиентов, сколько нужно – у каждого клиента должны быть свои собственные пары публичный-приватный ключ.

Подписывание сертификатов центром сертификации

Теперь нам нужно подписать файлы запросов сервера и клиентов, чтобы получились сертификаты (публичные ключи), а также разместить файлы по нужным папкам. Начнём с подписи.

Если у вас центр сертификации расположен на отдельной машине, то перенесите на неё файлы запросов .req в папку /etc/easy-rsa/pki/reqs/

Теперь в центре сертификации выполните:

cd /etc/easy-rsa easyrsa sign-req server servername easyrsa sign-req client client1

Оба раза нас попросят задуматься, действительно ли мы хотим подписать эти файлы и действительно ли мы доверяем источнику. Также нужно будет ввести пароль, который мы придумывали, когда генерировали ключи центра сертификации.

В результате будут созданы следующие файлы:

- /etc/easy-rsa/pki/issued/servername.crt

- /etc/easy-rsa/pki/issued/client1.crt

Ставшие ненужными файлы запросов можно удалить:

rm /etc/easy-rsa/pki/reqs/*.req

Перемещаем файлы сервера:

mv /etc/easy-rsa/pki/issued/servername.crt /etc/openvpn/certs/servername.crt chown root:root /etc/openvpn/certs/servername.crt mv /etc/easy-rsa/pki/private/servername.key /etc/openvpn/certs/servername.key chown root:root /etc/openvpn/certs/servername.key

В результате на сервере файлы ключей размещены в правильной директории.

Проверьте, все ли файлы на месте (на клиенте должно быть пять файлов):

ls -l /etc/openvpn/certs/

Загрузка файлов на клиентские машины

Файлы можно открывать текстовым редактором и копировать-вставлять на клиентскую машину.

Проверьте, все ли файлы на месте (на клиенте должно быть четыре файла):

ls -l /etc/openvpn/certs/

Создание ключей openvpn в debian, ubuntu, linux mint, kali linux

Начинаем с инициализации центра сертификации:

cd /usr/share/easy-rsa export EASYRSA=$(pwd) sudo ./easyrsa init-pki sudo dd if=/dev/urandom of=pki/.rand bs=256 count=1 sudo dd if=/dev/urandom of=pki/.rnd bs=256 count=1 sudo ./easyrsa build-ca

Нужно будет придумать и два раза ввести пароль от 4 до 1023 символов.

Будет создано два файла:

- /usr/share/easy-rsa/pki/ca.crt

- /usr/share/easy-rsa/pki/private/ca.key

Первый (ca.crt) – это сертификат, т.е. открытый ключ центра сертификации. Он нужен и для сервера и для каждого клиента – с помощью него они будут проверять, что публичные ключи других действительно подписаны центром сертификации и что не появился кто-то «левый», не одобренный центром сертификации.

Создаём папку, где будут все сертификаты сервера OpenVPN:

mkdir /etc/openvpn/certs/

и сразу копируем туда первый файл:

cp /usr/share/easy-rsa/pki/ca.crt /etc/openvpn/certs/ca.crt

Создание ключей OpenVPN сервера

Теперь нам нужно сгенерировать пару ключей OpenVPN сервера.

./easyrsa gen-req server nopass

Нужно подписать сертификат ключами Центра Сертификации, для этого:

./easyrsa sign-req server server

Будет задан вопрос, точно ли мы хотим подписать, наберите yes, затем введите пароль от Центра Сертификации (CA).

Когда появится фраза:

Enter pass phrase for /usr/share/easy-rsa/pki/private/ca.key:

Нужно будет ввести пароль Центра Регистрации, который установили на предыдущем шаге.

Копируем в нужную папку файлы, которые нужны для запуска сервера OpenVPN:

cp /usr/share/easy-rsa/pki/issued/server.crt /etc/openvpn/certs/ cp /usr/share/easy-rsa/pki/private/server.key /etc/openvpn/certs/

Файл параметров Diffie-Hellman (DH) нужен для протокола обмена публичными ключами.

openssl dhparam -out /etc/openvpn/certs/dh2048.pem 2048

Создайте ключ HMAC:

sudo openvpn --genkey secret /etc/openvpn/certs/ta.key

Теперь у нас 5 файлов, необходимые для запуска сервера OpenVPN, размещены в папке /etc/openvpn/certs/. Проверьте, все ли файлы на месте:

ls -l /etc/openvpn/certs/

Создание и подпись ключей клиентов OpenVPN

./easyrsa gen-req client1 nopass ./easyrsa sign-req client client1

Аналогично нужно будет ответить на вопрос yes и ввести пароль вашего Центра Сертификации.

Управление настройками vpn в cinnamon

Среда рабочего стола Cinnamon характерно в первую очередь для Linux Mint.

При клике на значок сетевого подключения (его вид зависит от того, используете ли вы проводное или беспроводное соединение) для управления сетями будут доступны две опции:

- Network Settings — настройки сетей от Cinnamon (следовательно, присутствует только в данной среде рабочего стола)

- Network Connections — настройки сетей от NetworkManager (следовательно, присутствует в любом дистрибутиве с NetworkManager)

В целом эти настройки позволяют делать одинаковые вещи: добавлять, редактировать и удалять сетевые подключения.

Network Settings содержит список доступных для подключения Wi-Fi сетей, а также список OpenVPN настроек, прокси, проводные соединения. В Network Settings можно активировать то или иное сетевое соединение.

Network Connections не показывает доступные для подключения Wi-Fi сети, но зато хранит настройки сетей, к которым компьютер когда либо подключался.

Управление подключениями OpenVPN в Network Settings

Для удаления OpenVPN подключения выделите его и нажмите знак минус (-).

Подключение будет удалено без подтверждения.

Для добавления OpenVPN подключения нажмите знак плюс ( ).

Вам будет предложено 2 опции:

- OpenVPN (совместимое с сервером OpenVPN) — вам нужно будет ввести настройки вручную и указать файлы сертификатов

- Import from file — импортировать настройки из файла

При ручной настройке вам не нужно что-либо менять на вкладках IPv4 и IPv6. Часть настроек располагается на вкладке Identity, для доступа к другим настройкам нажмите кнопку «Дополнительно»:

Для редактирования подключения OpenVPN выберите его и нажмите значок шестерёнки.

Часть настроек располагается на вкладке Identity.

Для доступа к другим настройкам нажмите кнопку «Дополнительно».

Управление подключениями OpenVPN в Network Connections

Для удаления OpenVPN подключения выделите его и нажмите знак минус (-).

Для добавления OpenVPN подключения нажмите знак плюс ( ).

В выпадающем списке вам будет доступно много опций, 2 из них имеют отношение к OpenVPN:

- OpenVPN — вам нужно будет ввести настройки вручную и указать файлы сертификатов

- Импортировать сохранённую конфигурацию VPN

При ручной настройке вам не нужно что-либо менять на вкладках Основное, Прокси, Параметры IPv4 и Параметры IPv6. Часть настроек располагается на вкладке VPN, для доступа к другим настройкам нажмите кнопку «Дополнительно».

Для редактирования подключения OpenVPN выберите его и нажмите значок шестерёнки.

Подключение к OpenVPN серверу

Вы можете добавить несколько OpenVPN подключений и включать любое из них в зависимости от ваших потребностей. Включать их можно как на основной панели NetworkManager – кликните на выбранное подключение:

Также включать VPN подключения можно в Network Settings, для этого выберите нужное VPN соединение и нажмите переключатель:

Вход в личный кабинет

Вход в личный кабинет