Что будет при смене смартфона?

У любого вендора, при смене или утере смартфона, идентификатор теряется сродни утере или замене физической карты, следовательно потребуется новый виртуальный идентификатор для нового смартфона, а в случае генерации на основе данных смартфона, соответственно, будет сгенерирован новый идентификатор.

За счёт того, что приложение в режиме online проверяет все выданные ранее идентификаторы, выдача одного и того же идентификатора повторно не представляется возможной — приложение выдаст ошибку аутентификации.

На приложение любого производителя считывателей действует правило уникальности идентификаторов, вследствие чего повторение идентификатора, не должно быть, возможно, с точки зрения безопасности системы.

Стоимость идентификатора, генерируемого на основе данных телефона

Так в данном случае производитель не несет никаких затрат на поддержание базы данных идентификаторов, поэтому получение идентификаторов бесплатно.

Но нужно осознавать, что система контроля доступа, с идентификаторами, генерируемыми на основе данных телефона — это дыра в безопасности размером с амбарные ворота. Вопрос о корректности производства продуктов с такими дырами, наверное, тема для отдельной статьи, ведь мы все-таки системами безопасности занимаемся.

Генерация идентификатора на основе данных смартфона

У компании Parsec и RusGuard используется метод генерации виртуального идентификатора на основании уникального

смартфона. Происходит это автоматически при установке соответствующего мобильного приложения. PERCo для этих целей использует

, соответственно без сим-карты или с неработающей пройти идентификацию не получится.

Далее, идентификатор должен быть вручную или с помощью считывателя занесен в базу данных программного обеспечения СКУД. Далее, он попадает в контроллер.

К недостаткам генерации идентификатора на основе данных телефона можно отнести легкость подделки идентификатора. IMEI подделать достаточно просто даже для неопытного юзера.

IMSI подделать немного сложнее, потребуется так называемая мультисим-карта. Также в данном случае сим-карту можно просто передать, вставить в другой телефон и пройти идентификацию.

И конечно, не стоит забывать про разные технические приспособления, благодаря которым можно узнать IMSI скрытно от пользователя.

Ну, и самый печальный факт, ваши IMSI и IMEI, естественно, известны мобильным операторам, а значит и всем правоохранительным органам всея Руси. Примеров искренней любви между российскими компаниями и правоохранительными органами немало.

Хотите ли вы выдать ключ от всех дверей в вашей компании нашим правоохранителям? Вопрос, над которым как минимум, стоит поразмыслить, прежде чем делать выбор.

Что такое мобильный доступ?

Доступ по смартфону подразумевает использование смартфона в качестве идентификатора.

Для этого нужен смартфон на базе iOS или Android с поддержкой NFC или BLE. Также, почти во всех случаях потребуется установить мобильное приложение, скачивается бесплатно в Apple Store или Google Play вне зависимости от вендора.

Доступ по смартфону может рассматриваться как полная замена бесконтактным RFID идентификаторам или параллельное использование с ними. Так как все считыватели кроме того, что могут считывать идентификатор со смартфона, могут считывать и обычные RFID идентификаторы.

Это может быть удобно в некоторых случаях, например: все постоянные сотрудники ходят по смартфону, а для оформления гостевых пропусков используются пластиковые карты. Ну и никто не запрещает привязать к одному человеку и смартфон, и карту, все-таки не будем забывать, что смартфон может иногда разряжаться.

Доступ по смартфону подразумевает две технологии, хотя бы одной из которых должны соответствовать считыватели, поддерживающие мобильный доступ — NFC и BLE.

Производители считывателей Parsec, Rusguard и PERCo, имеют в своем арсенале только NFC-модуль. Что, конечно, печально, так как сильно ограничивает возможности их использования.

Производители считывателей Nedap, HID Global, Suprema, ESMART, Salto, Sigur и ProxWay имеют полный перечень модулей в своих считывателях.

Кроме этого производители понимают что технологии мобильного доступа приходят не на пустой рынок, а на рынок уже заполненный текущими карточными СКУД. Поэтому все со всеми считывателями представленными ниже, можно использовать и классические бесконтактные смарт карты.

А во-вторых, всегда ведь найдется уникальный человек с Nokia 3310, ну или может кто то просто желает использовать карты, почему нет — мир разнообразен.

Итак, что еще можно использовать кроме смартфона:

В зависимости от конкретного вендора список идентификаторов будет меняться, но смарт карты поддерживают все.

13,56 мгц – стандартная частота работы для таких карточек. среди производителей такого оборудования лидируют несколько компаний:

- Mifare.

- Seos.

- HID iclass SE.

Широкая полоса пропускания – главная характеристика для таких точек доступа. Благодаря этому уровень безопасности больше. Быстродействие тоже улучшается. Считыватель и карта после проходят аутентификацию, взаимно. Данные шифруют по разным алгоритмам без серьёзных препятствий.

Поддержка мирового стандарта ISO14443 – ещё одна положительная черта. Применение стандартов недопустимо для карт с низкими частотами.

Nfc или bluetooth

Для передачи идентификатора от смартфона к считывателю, используются интерфейсы связи NFC или Bluetooth. Разберем поподробней в чем разница, и какие могут быть плюсы и минусы в контексте целей СКУД.

NFC — технология ближней идентификации. Преимуществом является меньшее потребление энергии в сравнении с Bluetooth, но при этом NFC проигрывает технологии Bluetooth в дальности, NFC — дальность до 7 см, Bluetooth — дальность до 20 метров, неприхотливости к погодным условиям и скорости передачи данных.

Но большая дальность действия не всегда достоинство. NFC ввиду своей малой дальности считывания исключает возникновение проблем при передаче идентификатора, в то время как передачи по Bluetooth можно столкнуться с помехами и сигналами сторонних устройств, использующих эту радиочастоту.

Важная особенность использования технологии NFC состоит и в том, что модуль NFС недоступен на устройствах iOS, в отличии от Bluetooth которая доступна практически для всех мобильных устройств и является более универсальной.

Не нужно забывать что, специфика использования Bluetooth еще и в том, что он должен быть постоянно включен на смартфоне. Часто возникает опасение, что это будет быстро разряжать телефон. Использование технологии Bluetooth четвертого поколения, или BLE (Bluetooth Low Energy), позволяет не жертвовать зарядом телефона для использования систем мобильного доступа, поскольку передатчик включается лишь для отправки данных.

Кроме того, спецификой использования Bluetooth будет то, что если в зоне идентификации будет несколько считывателей то все они считают идентификатор и разблокируют преграждающие устройства, если иного не будет запрограммировано в контроллере СКУД, а всего скорее не будет, т.к. сложные сценарии работы поддерживают далеко не все СКУД.

Ну представьте себе ситуацию: идете вы по коридору а все двери на вашем пути отрываются, кроме того, что это смахивает на хорор, это, конечно, полностью противоречит целям СКУД. Большинство производителей позволяют регулировать дальность срабатывания для каждого конкретного считывателя, что будет хорошим решением, т.к. для двери это может быть одно, небольшое расстояние, а для шлагбаума наоборот и максимальные 20 метров — вполне рабочая конфигурация.

Rfid-карты и метки

По сути, любая RFID-карта выступает в качестве носителя информации. Последнюю записывают, используя радиочастотные сигналы. Ещё используется обозначение меток или тегов по отношению к этой технологии.

Применение самых простых пассивных меток из данной категории встречается при защите товаров от краж. Это самая распространённая ситуация. При решении задач достаточно транспондеров однобитной группы. Попадая в зону действия, он подаёт соответствующие сигналы.

Некоторые разновидности меток выполняют в форме капсул для дальнейшего подкожного размещения у животных. Такие устройства позволяют их быстро найти.

Ubuntu desktop с gdm3

Модуль pam_pkcs11 можно интегрировать в стек PAM, чтобы использовать аутентификацию с помощью смарт-карт для входа через gdm3. Измените файл /etc/pam.d/gdm-password и включите модуль.

Ubuntu server для универсальной аутентификации

При более строгом подходе может потребоваться аутентификация с помощью смарт-карты для всех сервисов входа или сервисов с поддержкой PAM. Многие сервисы PAM в каталоге /etc/ pam.d включают файл common-auth. Модуль pam_pkcs11 тоже можно разместить в этом файле, чтобы включить аутентификацию с помощью смарт-карты для всех сервисов, которые его содержат.

Измените файл /etc/pam.d/common-auth, чтобы включить в него модуль pam_pkcs11:

Ubuntu server только для входа

# use pkcs11 support

auth sufficient pam_pkcs11.so

# Enforce a minimal delay in case of failure (in microseconds).

# (Replaces the `FAIL_DELAY’ setting from login.defs)

# Note that other modules may require another minimal delay. (for example,

# to disable any delay, you should add the nodelay option to pam_unix)

auth optional pam_faildelay.so delay=3000000

# Outputs an issue file prior to each login prompt (Replaces the

# ISSUE_FILE option from login.defs). Uncomment for use

# auth required pam_issue.so issue=/etc/issue

...

...Если указать sufficient в поле управления, будет использоваться следующий модуль PAM в стеке, если у пользователя нет смарт-карты для входа или вход с помощью смарт-карты не удался.

Активные rfid-карты

Радиус действия у них значительно увеличен благодаря собственному источнику питания. Радиосигнал передаётся с лучшим качеством. Даже применение в агрессивных средах – например, когда постоянно повышается влажность – не станет препятствием. Ущерб не появляется даже из-за металла, находящегося рядом. Но из-за улучшенных технических характеристик размеры самих карточек нужны больше. Стоимость тоже возрастает.

В зависимости от источников питания предполагаются категории: полупассивные или полуактивные

Питание идёт от встроенного источника. Но по его причине качество сигнала улучшается редко. Радиочастотная идентификация работает по аналогии с пассивными. Другие функции реализуются с использованием энергии источника питания.

Вендоры предлагающие решения для мобильного доступа на рынке россии

1. Nedap

У Nedap очень удобно организована работа с гостевыми пропусками, для доступа гостя ему на E-mail отправляется одноразовый штрих или QR-код, который считан с экрана смартфона.

Мобильные приложение

для Android и

для iOS

2. SupremaСчитыватели Suprema выделяются уникальным сочетанием методов идентификации, сочетая в одном устройстве возможностей идентификации по смартфону, биометрической идентификации и идентификации по бесконтактным картам. Из биометрии Suprema поддерживает технологии отпечатков пальцев, и распознавания лиц.

Мобильное приложение на Android

для iOS.

3. Parsec

Мобильное приложение на Android —

4. Rusgard

Мобильное приложение на Android —

5. HIDРешение от компании HID Global позволяет смартфону взаимодействовать со считывателями iCLASS SE и multiCLASS SE в ближнем режиме «Tap» (прикосновение) или на расстоянии в режиме «Twist and Go» (поворот смартфона). Технология «Twist and Go» позволяет разблокировать преграждающие устройства только после поворота смартфона пользователем на 90 градусов, что позволяет исключить случайное открытие при использовании Bluetooth.

Активная обратная связь в виде вибрации и звуковых сигналов при открывании дверей повышает удобство для пользователя.

К ценам каждого считывателя HID надо ещё прибавить $75 за Bluetooth модуль, он поставляется отдельно.

Мобильные приложения HID Mobile Access для Android и HID Mobile Access для iOSПриложение позволяет получить на смартфон карту доступа через портал администратора. После чего пользователь может использовать телефон в качестве идентификатора доступа.

6. ESMART

Мобильное приложение на Android —

Мобильное приложение на iOS —

Мобильное приложение ESMART® Конфигуратор

ESMART выделяется богатыми возможности для конфигурирования:Типы считываемых идентификаторов:

Для всех карт Mifare можно задать количество данных, смещение, номер считываемого блока, а также ключ авторизации на сектор (Crypto1 или AES128)

ESMART® Доступ — это технология защищенного хранения и передачи физических и виртуальных идентификаторов, с безопасностью банковского уровня.Физические карты построены на чипе JCOP (Java) и используют апплет ESMART-Доступ.Апплет — это небольшое приложение, которое позволяет расширить функционал обычного идентификатора, подверженного копированию, до защищенного от копирования идентификатора.

В технологии ESMART® Доступ используются следующие степени защиты:

Формат выходного интерфейса — Wiegand. Можно задать произвольное количество байт данных, использованиеотключение битов четности, а также последовательность вывода байт.

Возможна индивидуальная настройка звуковой и световой индикации, с возможностью выбора цвета или порядка переливающихся между собой цветов.

7. ProxWay

Мобильное приложение

для Android и

для iOS

Возможности:

8. Salto

У SALTO со смартфонами поддерхивает работу серия XS4 2.0.

Мобильное приложение

(только с контроллерами Salto)

JustIN Mobile использует технологию Bluetooth Low Energy (BLE) для безопасной передачи данных между смартфоном и конечными устройствами. Зашифрованный ключ, созданный в программном обеспечении управления системой доступа SALTO — ProAccess SPACE, отправляется на смартфон пользователя “По воздуху” — Over the Air — OTA.

Смартфон с приложением JustIN Mobile и прошедший процедуру регистрации и верификации пользователя, получает и расшифровывает мобильный ключ, и после этого пользователю достаточно просто коснуться иконки на экране приложения в смартфоне, чтобы открыть дверь.

9. PERCoОборудование PERCo, поддерживающее работу со смартфонами:

Работа со смартфонами в качестве идентификаторов поддерживается в программном обеспечении для СКУД —

На смартфон с ОС Android должно быть установлено бесплатное приложение PERCo.Доступ. В качестве идентификатора для смартфонов с ОС Android используют уникальный идентификатор IMSI – индивидуальный номер абонента, ассоциированный с SIM-картой смартфона.

В смартфонах Apple (ОС iOS) в качестве идентификатора используется уникальный Token, привязанный к одной из банковских карт, эмулированных на смартфоне. Перед использованием в СКУД на смартфоне необходимо активировать именно эту банковскую карту. Уникальный Token не является номером банковской карты. Для смартфонов Apple установка приложения PERCo.Доступ не требуется.

10. Sigur

Компания Sigur также как и большинство российских разработчиков, выкатили свой считыватель на Securika еще в 2022, на данный момент считыватель Sigur MR1 BLE доступен для заказа, а мобильные приложения доступны для скачивания.

Кроме смартфонов, считыватель работает с бесконтактными картами Mifare, серий — Classic, DESFire, Plus — в том числе в режиме SL3.

Также как идентификаторы можно использовать обычные банковские карты (Mastercard, Visa, МИР) с поддержкой бесконтактных платежей.

Sigur выделяется бесплатными мобильными идентификаторами, и тем что сами идентификаторы автоматически при выдаче сразу заносятся в базу данных СКУД и оттуда попадают в контроллеры. Мобильные приложения Sigur Доступ для Android Sigur Доступ для iOS.

Приложение для конфигурирования считывателей Sigur Настройки только для Android.

Встроенная микросхема способствует выделению следующих разновидностей:

- С добавлением логики криптографического типа. Для повышения степени защиты применяют криптографию при шифровании.

- Микропроцессорные, снабжённые программой, либо ПО. Благодаря этому происходит преобразование данных на основании определённого алгоритма.

- Карты памяти, где информация только хранится.

Вход по ssh с помощью смарт-карты

Один из методов аутентификации, которые поддерживает протокол SSH, — аутентификация с открытым ключом. Открытый ключ копируется на сервер SSH и хранится там с пометкой authorized. Владелец соответствующего закрытого ключа может войти на сервер по SSH.

Учетные данные PIV включают сертификат и пару ключей, которые можно использовать для входа по SSH. Нужно извлечь открытый ключ со смарт-карты и скопировать его на SSH-сервер. Ридер смарт-карт подключается к SSH-клиенту. SSH-клиент использует библиотеку opensc-pkcs11 для доступа к смарт-карте и выполнения необходимых операций. Закрытый ключ не раскрывается.

Выдача виртуального идентификатора

В данном случае генерация виртуального идентификатора происходит в базе данных производителя. Далее, уже сгенерированный идентификатор выдается пользователю. Смысл его использования в том, что все идентификаторы хранятся в базе данных производителя и не могут быть выданы дважды. Т.е виртуальный идентификатор нельзя передать, он может быть активирован лишь единожды, на одном конкретном смартфоне, в одном конкретном мобильном приложении.

Одним из преимуществ использования виртуальных идентификаторов является то, что идентификатор (числовой код идентификатора) пользователь в приложении посмотреть не может, а значит, идентификатор нельзя скопировать или передать.

Перехватить идентификатор при передаче от смартфона к считывателю тоже не получится, т.к. он передается в зашифрованном виде.

В зависимости от вендора, выдача производится немного различными способами:

В данном случае происходит выдача готового идентификатора пользователю, который следует только активировать с помощью уникального кода активации. Приложение связывается с сервером и после сравнения подтверждает то, что данный код активации свободен, после чего идентификатор передается в приложение.

Выдача гостевых идентификаторов

Преимущества мобильного доступа для выдачи гостевых пропусков заключаются в том, что для гостей или сотрудников работающих удалённо, нет необходимости в обязательном посещении «бюро пропусков» для оформления гостевого пропуска. Можно его выслать заранее, например, на E-mail.

Выдача гостевых идентификаторов производится по разному в зависимости от вендора:

Выдача идентификатора на смартфон

Для того, чтобы у вас появилась возможность использовать смартфон в качестве пропуска, на смартфоне должен быть

сгенерирован

или

выдан

уникальный идентификатор, именно он будет передаваться со смартфона на считыватель, а со считывателя в контроллер, и контроллер уже в зависимости он настроек доступа будет либо предоставлять доступ, либо отказывать в нем.

Дальность считывания

В диапазоне между 0-300 м. Последний вариант – это активные бесконтактные карты доступа.

Добавление имени cn

После настройки pam_pkcs11 и PAM для входов с сертификатами остается выполнить еще одно действие. Сопоставитель pwent требует, чтобы имя CN в сертификате находилось в поле /etc/passwd gecos пользователя. Имя CN должно извлекаться из сертификата на смарт-карте.

Извлеките сертификат с карты, выполнив следующие действия:

Получите ID сертификата на смарт-карте:

$ pkcs15-tool --list-certificates

Using reader with a card: SCM Microsystems Inc. SCR 3310 [CCID Interface]

(53311646706297) 00 00

X.509 Certificate [Certificate for Card Authentication]

Object Flags : [0x0]

Authority: no

Path:

ID: 04

Encoded serial : 02 0A 5877782D0001000013BFID — 04.

Используйте этот ID, чтобы считать информацию о сертификате с карты и сохранить ее в локальный файл.

$ pkcs15-tool --read-certificate 04 > /tmp/sc-cert.crt

Using reader with a card: SCM Microsystems Inc. SCR 3310 [CCID Interface]

(53311646706297) 00 00$ cat /tmp/sc-cert.crt

-----BEGIN CERTIFICATE-----

MIIEkjCCA3qgAwIBAgIKWHd4LQABAAATvzANBgkqhkiG9w0BAQsFADBbMRMwEQYK CZImiZPyLGQBGRYDY29tMRYwFAYKCZImiZPyLGQBGRYGcGl2a2V5MSwwKgYDVQQD EyNQSVZLZXkgRGV2aWNlIENlcnRpZmljYXRlIEF1dGhvcml0eTAeFw0xNjEyMDYw MDE4MTJaFw0yODEyMDMwMDE4MTJaMDIxMDAuBgNVBAMTJ1BJVktleSBCQTM2NkRGRTM3MjJDNzQ0OU- VDOTA2QjkyNzRDOEJBQzCCASIwDQYJKoZIhvcNAQEBBQADggE

…

…

-----END CERTIFICATE-----Используйте openssl, чтобы извлечь имя CN из сохраненного файла.

CN это ‘PIVKey BA366DFE3722C7449EC906B9274C8BAC’.

Измените файл /etc/passwd и добавьте это имя CN в поле gecos пользователя, которому принадлежит сертификат.

Этот сертификат принадлежит имени пользователя foo в файле /etc/passwd. Измените запись /etc/ passwd для имени пользователя foo.

foo:x:1001:1001:PIVKey BA366DFE3722C7449EC906B9274C8BAC:/home/foo:/bin/bashТеперь операционная система может принимать смарт-карту для входа пользователя foo.

Войдите со смарт-картой на Ubuntu Server.

Войдите со смарт-картой на Ubuntu Desktop.

Здесь имеется в виду контактный и бесконтактный пластик. бесконтактные более удобны в плане ежедневной эксплуатации. они отличаются и другими преимуществами:

- Для карты не нужно определённое пространственное положение, необходимость в поддержании прямой видимости отпадает.

- Чтение с увеличенных расстояний.

- Защита от окружающей среды с её воздействиями.

- Большой срок действия.

Но иногда именно контактный вариант повышает безопасность, как и замена карт на регулярной основе. Пример – банковские карты.

Здесь категорий не так уж и много:

- Однократная запись, но чтение — многократное.

- Одновременные процессы записи, чтения.

- Только для прочтения.

Казнь карточных скуд

В академических работах такой раздел обычно называют обоснованием актуальности, но, так как

, как я недавно прочитал, решил добавить немного красок в эту достаточно отраслевую историю. Тем более, раз уж преимущества смартфона уничтожительные, то буду уничтожать.

Для меня все началось в 2007 году, когда я впервые приехал в Китай. Мы с товарищем, почти как Баширов и Петров, решили мотануться на пару дней в Китай и оторваться там по полной, ну и заодно найти поставщика самых популярных в России в 2007 году, так называемых, толстых карт формата EM-marine (125 Кгц).

Проклятье российского рынка СКУД — толстая карта формата EM-marine.

Это была моя первая поездка, и кроме того, что не ту страну я считал страной третьего мира, что выяснилось в ту же минуту, как я сошел с трапа в аэропорту Гонконга, а на тот момент, это лучший аэропорт мира, также выяснилось, что в самом Китае, даже в то время, карты EM-marine практически не использовали, и уже тогда там преобладали карты стандарта Mifare и считыватели отпечатка пальцев (оценка лично моя, сугубо на глазок).

А теперь, первый главный вопрос: Как вы думаете, какие карты преобладают в России в 2022 году? Правильно, карты EM-marine.

Единственное, что хоть немного успокаивает то, что у «них» ситуация немногим лучше. Компания HID Global — один из крупнейших мировых производителей СКУД, примерно оценивает, что на данный момент 40% процентов глобального рынка СКУД — это карты HID Proximity (125 Кгц), которые в плане безопасности такая же шляпа, как EM-marine.

Забавный в ковычках момент заключается в том, что карта Em-Marine, StandProx стоит 12 рублей, а самая простая карта формата HID Proximity, HID ProxCard II® — 200 рублей.

Сразу напрашивается второй главный вопрос: Обречен ли российский рынок на вечное использование бесконтактных карт? И если нет, то какие технологии идут им на смену?

И здесь я позволю себе высказать свое собственное мнение — в ближайшие несколько лет ландшафт рынка серьезно изменится, и ничто, и никто этого уже не изменит.

На смену карточным СКУД придут:

О современном положении дел в области биометрической идентификации

. А вот о технологии мобильного доступа мы подробно поговорим в этой статье.

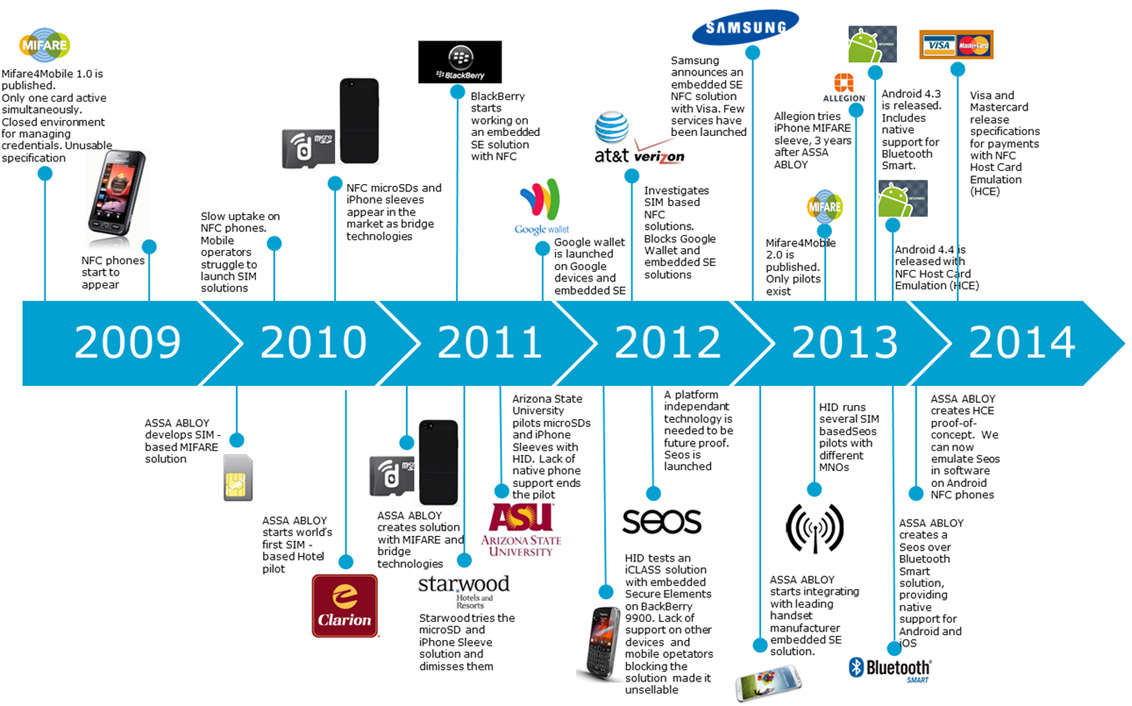

Первой компанией, предложившей мобильный доступ массовому потребителю, стала компания HID Global, входит в конгломерат ASSA ABLOY, оборот за 2022 год — $1,2 миллиарда. Входит в топ 50 крупнейших компаний в индустрии систем безопасности.

Скан из «white paper» HID Global

Давайте 2022 год возьмем за точку отсчета момента появления технологии на рынках.

Сейчас 2022, и на рынке России вы можете найти 10 производителей, предлагающих решения для мобильного доступа.

Кажется что мы опять всех переиграли, и все остальные страны мира нам завидуют. Но дьявол, как всегда, в деталях, давайте в них вглядимся.

И вот первая деталь — российские компании представили свои продукты лишь в 2022 году, анонсировали в 2022 на выставке технических средств безопасности Securika. Но реально в продажу рабочие устройства поступили все-таки в 2022.

Вторая деталь — по количеству предложения российские производители, как всегда выигрывают, но что там с качеством. Инсайд — все плохо, но надежда есть.

Чего ждали российские производители СКУД 4 года, особенно при понимании всей катастрофичности преимуществ мобильного доступа.

Карта скуд: ограничение, контроль и управление доступом на заданной территории

В СКУД используют несколько технологий идентификации: магнитные полосы, штрих-коды, смарт-карты, но лидирующей является RFID-технология.

В ее основе лежит принцип радиочастотной идентификации – сигнал передается от метки к считывателю с помощью радиочастот. Это делает возможным передачу информации на расстояние от 20 см до 300 м и увеличивает устойчивость к воздействиям окружающей среды. RFID-метки сложно подделать, т.к. далеко не все виды меток подлежат перепрограммированию. Код на них шифруется, что обязательно на объектах с повышенной степенью защиты.

Отдельного упоминания заслуживают смарт-карты, которые имеют встроенный микропроцессор и собственную ОС. Это позволяет управлять хранящимися на карте данными и осуществлять интеллектуальное взаимодействие с другими устройствами ― например, перед тем, как передать информацию контроллеру, потребовать пароль для чтения. Смарт-карты применяются в сфере информационной безопасности для авторизации пользователей, а также позволяю впоследствии выгрузить информацию с карты на компьютер.

Магнитная карта СКУД и карта со штрих-кодами в последнее время почти не применяются сольно – выступают в роли дополнительной защиты.

Карта СКУД на основе RFID используется во многих сферах: от розничной торговли до объектов, требующих повышенного уровня безопасности и контроля, таких как банки. Вместе с другими устройствами СКУД, она помогает оптимизировать контроль над перемещением персонала и транспорта.

Карты доступа uhf

Считаются ультравысокочастотными. Их рабочая частота – 860-960 МГц. В настоящее время на территории Российской Федерации активнее поддерживается показатель в пределах 863-868 МГц.

Расстояние считывания увеличивается благодаря таким карточкам. Удалённое считывание RFID-меток при проезде автотраспорта – обстоятельства, при которых системы чаще всего применяют. Карточки активно применяются в системах, построенных на основе сразу нескольких технологий. Особенно – когда надо контролировать большое количество транспорта и людей.

Командная строка

При каждом запуске SSH-сеанса из командной строки указывайте параметр -I.

$ ssh -I /usr/lib/x86_64-linux-gnu/opensc-pkcs11.so ubuntu@bionic-server-2Этот метод позволяет использовать вход со смарт-картой только при необходимости.

Конфигурация pam

Процесс настройки pam_pkcs11:

Мультитехнологичные или комбинированные карты доступа

Идентификация с поддержкой сразу нескольких технологий, за счёт чего появляется масса преимуществ. Например, в некоторых картах работает по нескольку радиочастотных чипов. Чёткой классификации у этого оборудования не существует, оно поддерживает сразу несколько различных решений.

Постепенный переход от одной технологии к другой – самая распространённая ситуация с применениям мультитехнологичных карт. Предполагается, что степень защиты постоянно повышается. Благодаря применению таких технологий серьёзные денежные затраты сводят к минимуму.

Актуальность варианта возрастает у предприятий с разными технологиями на разных точках доступа. Например, при помощи карт получают доступ и на парковку, и внутри помещений. Применяются для двухфакторной аутентификации, хотя роль основных компонентов играют редко.

Настройка pam

Следующий шаг — интеграция модуля pam_pkcs11 в стек PAM. Это можно сделать несколькими способами. Желаемая конфигурация зависит от политики безопасности. Следующие примеры интеграции демонстрируют нестрогие и строгие политики.

Настройка ssh-клиента

SSH-клиент должен идентифицировать своего провайдера PKCS 11. Это можно сделать несколькими способами:

Настройка ssh-сервера

SSH-сервер должен разрешать настройку аутентификации с открытым ключом в файле конфигурации и требует открытый ключ пользователя.

Настройка входа по ssh с помощью смарт-карты

Необходимо настроить SSH-сервер и клиент, чтобы разрешить аутентификацию с помощью смарт-карты.

Настройка модуля pam_pkcs11

Создайте файл конфигурации pam_pkcs11.

$ cd /etc/pam_pkcs11

$ sudo cp /usr/share/doc/libpam-pkcs11/examples/pam_pkcs11.conf.example.gz .

$ sudo gunzip pam_pkcs11.conf.example.gz

$ sudo cp pam_pkcs11.conf.example pam_pkcs11.confПроверьте параметры модуля, cert_policy и use_pkcs11_module, определенные в записи pkcs11_module opensc {} в файле pam_pkcs11.conf. Параметр модуля должен содержать абсолютный путь к open-pkcs11.so в системе. Параметр cert_policy должен включать oscp в качестве одной из политик проверки сертификата.

Например:

use_pkcs11_module = opensc;

module = /usr/lib/x86_64-linux-gnu/opensc-pkcs11.so;

cert_policy = ca,signature,oscp_on;Низкочастотные proximity карты

Для них характерна рабочая частота 125 кГц. Пропуски относятся к электронным, дистанционным приспособлениям. Они снабжаются встроенными микрочипами, на которых записан уникальный код для идентификации. Вариант с широким применением для схем доступа, поддерживающих логический, физический контроль.

При обмене информации предполагается применение открытого протокола. Поэтому подобные карточки весьма уязвимы.

Но низкочастотные карточки обладают и своими преимуществами:

- Низкая стоимость.

- Отсутствие требований по чёткому позиционированию.

- Эффективная работа на разных расстояниях.

Clamshell – толстые карты с прорезью для держателя, которые стали особенно популярными среди пользователей.

О достоинствах rfid-карт

Главная положительная сторона – максимально быстрый доступ к системе. Для таких меток не важно сохранение в пространстве определённого положения. Работа приспособлений продолжается даже при агрессивных свойствах среды. Увеличенный срок эксплуатации, идентификация даже с большими расстояниями.

Системы аутентификации на двух факторах повышают актуальность RFID-карт. Тогда выбор в пользу мультитехнологичных аналогов очевиден. Спектр задач, доступных для выполнения, шире благодаря смарт-картам, работающим с радиочастотной информацией.

О смарт-картах

Карты из пластика, внутри которых – микросхема. Операционная система с микропроцессором тоже внутри. Они контролируют не только само устройство, но и доступ ко внутреннему содержимому памяти.

Оборудование для клиента

Смарт-карта персональной идентификации PIV поддерживает FIPS 201 — стандарт для смарт-карт PIV в США. На сайте службы GSA опубликован список одобренных смарт-карт, которые можно использовать как PIV-карты. Карты приобретаются пустыми, а поставщики услуг по PIV добавляют на них учетные данные.

В этой статье мы рассматриваем в качестве примера смарт-карту PIVKey C910. PIVKey совместима со стандартом FIPS 201 и реализует спецификацию командного интерфейса NIST SP 800-73 Part 3.

Смарт-карта PIVKey содержит сертификат, пару открытого и закрытого ключей и PIN-коды для пользователя и администратора. В системах Linux карта доступна только для чтения. Вам потребуется инструмент администрирования PIVKey в Windows, чтобы загрузить на карту дополнительные сертификаты или изменить PIN-коды пользователя и администратора.

Для чтения содержимого и учетных данных смарт-карты PIVKey использовался ридер смарт-карт Identiv SCR3310v2.0 USB.

Пассивные rfid-карты доступа

Собственного питания у такой техники нет. Работает только от обычных импульсов электрического тока. Он индуцируется внутри карточной антенны, с опорой на электромагнитный сигнал у считывателей. Большинство систем поддерживает радиус действия, хотя он минимальный. С минимальной стоимостью.

Передача идентификатора в контроллер скуд

Администратор СКУД может получить коды активации от производителя разными путями:

- По электронной почте, в виде файла формата .xlsx с паролем. Так происходит у ESMART и ProxWay.

- Имеется личный кабинет Администратора, предоставляемый производителем за отдельную плату, как у Nedap и Salto, или бесплатный личный кабинет администратора как у HID.

Мониторинг облака производится через выделенный производителем личный кабинет администратора. В нём содержатся данные обо всех выданных идентификаторах с возможностью их отзыва и выдачи удаленно.

- В остальных случаях сервер создается и мониторится самим Администратором СКУД как у Suprema, Parsec, RusGuard и Sigur.

По всей системе

Настройте параметр PKCS11Provider в файле /etc/ssh/ssh_config.

PKCS11Provider /usr/lib/x86_64-linux-gnu/opensc-pkcs11.soИспользуйте этот метод, чтобы требовать вход по SSH со смарт-картой для всех пользователей в системе.

По пользователям

Настройте параметр PKCS11Provider в файле ~/.ssh/config каждого пользователя, который хочет использовать смарт-карту для входа по SSH.

PKCS11Provider /usr/lib/x86_64-linux-gnu/opensc-pkcs11.so Используйте этот метод, чтобы требовать вход по SSH со смарт-картой для отдельных пользователей.

Войдите по SSH на сервер с помощью смарт-карты.

Преимущества мобильного доступа

Это дешевле

, даже если виртуальные идентификаторы стоят денег, их нельзя потерять, сломать, их легче администрировать. А если виртуальные идентификаторы

бесплатны

— это катастрофически дешевле.

Это безопасней, создание дублей карт 125 Кгц, как HID Proximity, так EM-marine, процесс, который не составит труда даже для моей бабушки, моей бабушке, конечно, нет никакого интереса использовать «дыры» в вашей системе контроля доступа, но раз вы систему устанавливаете, то уже знаете, что интересующиеся есть.

К тому же, в отличие от бесконтактных карт, сами смартфоны поддерживают многофакторную аутентификацию, биометрическую идентификацию и прочие функции безопасности, которые и не снились бесконтактным картам.

Это проще администрировать. Когда идентификатор теряют, ломают, забывают дома, кто-то должен этот вопрос решить, и этот кто-то в зависимости от размеров предприятия может тратить на это достаточно значительное количество оплачиваемого времени.Преимущество мобильного доступа в том, что смартфоны реже теряют, ломают и забывают дома.

Это эффективней, значительное снижение практики, когда сотрудники отмечают приход / уход друг за друга. В штатах, компании на этом теряют 373 миллиона долларов, по данным за 2022 год. Сколько у нас, никто не считает, возможно, широта русской души не позволяет, но судя по любви к мемам типа «эту страну не победить», думаю не меньше, чем в США.

Это экологичней, бесконтактные карты выполнены из пластика, который будет разлагаться сотни лет, а еще нужно учесть, что и производство пластика не самая экологически чистая технология. На взгляд ООН, одной этой причины достаточно, чтобы отказаться от использования пластиковых карт.

Это удобней. Доступ с помощью мобильного устройства может быть более быстрой и удобной процедурой. Например, при проезде на автотранспорте технология Bluetooth Smart с увеличенной дальностью действия позволяет открывать ворота или шлагбаумы при приближении автомобиля, при этом водителю не придется опускать стекло автомобиля и дотягиваться картой до считывателя.

Приспособления делятся по таким группам согласно идентификационным технологиям:

- Мультитехнологичные карты доступа. С включением разновидностей, считывающих биометрические данные.

- Смарт-карты.

- RFID-карты.

- С добавлением магнитных полос.

- С применением штрих-кодов.

Последние две технологии чаще становятся дополнительными, их добавляют при комбинированном построении системы. RFID – лидирующий вариант в этом направлении.

Программное обеспечение на клиенте смарт-карты

Установите следующие пакеты, чтобы получить доступ к конфигурации смарт-карты на Ubuntu:

Размер и форма – первые отличительные признаки, по которым они выделяются среди подобных типов устройств:

- Непосредственно пластиковые карты.

- Брелки.

- Ключи.

- Таблетки, и так далее.

Толщина в пределах 0,8-1,5 миллиметра характерна для самих пластиковых карт, среди которых выделяют толстые и тонкие изделия. При создании тонких разновидностей предполагается печать с помощью так называемого сублимированного принтера. Современные технологии способствуют нанесению любых изображений на поверхность. Толстые карты тоже поддерживают такую возможность, но в этом случае трудозатраты и стоимость изделий возрастают.

Разрешение аутентификации с открытым ключом

Убедитесь, что для параметра PubkeyAuthentication задано значение ‘yes’ в файле /etc/ ssh/sshd_config сервера. По умолчанию в файле /etc/ssh/sshd_config в Ubuntu 18.04 параметр PubkeyAuthentication раскомментирован.

PubkeyAuthentication yesПерезапустите SSH-сервер.

$ sudo systemctl restart sshdСопоставители в модуле pam_pkcs11

Модуль PAM позволяет использовать сертификаты для входа. В большинстве систем на базе Linux определены пользователи, и для входа используется имя пользователя. Поэтому нужен способ сопоставить сертификат с определенным пользователем в системе. Модуль pam_pkcs11 предоставляет различные сопоставители сертификатов для выполнения этой задачи.

Каждый сопоставитель использует определенную информацию из сертификата для сопоставления с пользователем в системе. Можно даже использовать сразу несколько сопоставителей. В таком случае, если первый определенный сопоставитель не находит пользователя в системе, вступает следующий и так далее, пока пользователь не будет найден.

В нашем примере мы используем сопоставитель pwent. Этот сопоставитель использует системный вызов getpwent(), чтобы изучить поля pw_name и pw_gecos каждого пользователя и найти соответствие имени CN. Если соответствие найдено, в качестве имени для входа возвращается pw_name. Затем этот результат сопоставляется с именем для входа PAM, чтобы определить, найдено ли соответствие.

Задайте pwent в качестве сопоставителя в файле pam_pkcs11.conf, изменив существующую запись.

use_mappers = pwent;Способ обмена данными способствует выделению следующих разновидностей карточек:

- Сдвоенный интерфейс, упрощающий поддержку считывателей разных типов.

- Бесконтактные, использующие RFID-технологии на разных частотах.

- Контактные, поддерживающие USB-интерфейс. В случае с логическим доступом такая аутентификация актуальна. Со считывателями на таком же интерфейсе работает без проблем.

- Контактные смарт-карты доступа, у которых интерфейс ISO Соприкасается с несколькими небольшими лепестками, создающими зону контактов.

Стоимость виртуальных идентификаторов

База данных виртуальных идентификаторов ведется на серверах производителя — это, видимо, одна из причин, по которым производителями берется плата за выдачу идентификатора.

ESMART – Безопасный виртуальный идентификатор ESMART® Доступ:

ProxWayNedapHID

Цены установлены до конца января 2022 года.

С февраля 2022 года:

Suprema

Сервер выдачи идентификаторов пользователям создается администратором на месте и содержится им же. Существует несколько типов пакетов:

Средняя цена, уточняемая производителем — 440 долларов на 100 человек бессрочно.

Suprema находится этапе становления своих мобильных решений, поэтому периодически происходит изменения прайса.

SaltoПлата берется за обслуживание облака по 2.1 Евро в год на одного пользователя.

SigurПредлагает бесплатные бессрочные мобильные идентификаторы, генерируемые на основе данных смартфона и программного обеспечения Sigur.

Сфера применения у смарт-карт тоже бывает разной:

- Программы лояльности.

- Здравоохранение.

- Финансы и банки.

- Телефония.

- Общественный транспорт.

- Контроль доступа, и так далее.

Указание ридера смарт-карт

После подключения ридера убедитесь, что операционная система распознает его, указав его с помощью opensc-tool.

$ opensc-tool --list-readers

# Detected readers (pcsc)

Nr. Card Features Name

0 No SCM Microsystems Inc. SCR 3310 [CCID Interface] (53311646706297) 00 00Вставьте смарт-карту в ридер и убедитесь, что она распознана.

$ opensc-tool --reader 0 --name

PIV-II cardУстановка открытого ключа на сервере

Извлеките открытый ключ пользователя со смарт-карты на SSH-клиенте. Используйте sshkeygen, чтобы прочитать открытый ключ со смарт-карты в формате, пригодном для SSH.

$ ssh-keygen -D /usr/lib/x86_64-linux-gnu/opensc-pkcs11.so > smartcard.pub > $ cat smartcard.pub$ cat smartcard.pub

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCuFupFpsXwFPz2INdEgr64tn6yQKT7Osj cXoAzgJ7JW/qykPxIZxELpJkoHe45s/fiIhkWjgHWhxCWRNSM76wyc2j47egfRdkzl0Kj7U1k- kpOmGIFU8GA9nx6V2kLr4mrI 3zsfRdbmXhPaVqnXUcOJVQh4fe1H5S1mtzV5VzJxKg/61IrBSM- I5JnWDKNr1dGLIqMqw7A55YMvesKurOUrRe3BBIWYhN9XHIrWVFtMBHmQtW8iphmXUqQLHeH- Q7LKpvCvE4i5QttlRSITD1Tqefwdeflh6I1P7LAsnMDp42zHZ23O4Ewd7aqNogikox6aNcCGYkU- PavMBWcge5ykgRСкопируйте этот ключ на SSH-сервер.

ssh-copy-id -f -i smartcard.pub ubuntu@bionic-server-2

/usr/bin/ssh-copy-id: INFO: Source of key(s) to be installed: “smartcard.pub”

ubuntu@bionic-server-2’s password:

Number of key(s) added: 1

Теперь попробуйте выполнить вход на компьютер с помощью: “ssh ‘ubuntu@bionic-server-2’”. Убедитесь, что добавлены только нужные ключи.Хранение данных

Вопрос с персональными данными — тема горячая, поэтому отдельно остановимся на том, что и где хранится.

Только идентификатор: Хранится в двух местах (в данном случае идентификатор — это всего лишь уникальное длинное число):

Идентификатор и ФИО держателя хранятся:

Итоги

Смарт-карты представляют собой защищенное хранилище идентификационной информации. Их можно использовать для проверки подлинности при входе в компьютерные системы или сети или для доступа к защищенной информации и привилегиям. Поддержку входа со смарт-картами на Ubuntu можно настроить с помощью доступных модулей PAM и утилит PKCS11.

Списки отзыва сертификатов и сертификаты цс

Модуль pam_pkcs11 должен знать центры сертификации (ЦС) для валидации сертификатов. Списки отзыва сертификатов (CRL) необязательны, но их тоже можно использовать для валидации сертификатов. Для этого выполните следующие действия:

Выводы

Системы контроля доступа, которые мы знаем, уже мертвы. Но индустрия, похоже, еще этого не осознала. Мобильные идентификаторы станут одним из ключевых драйверов сдвига парадигмы для контроля доступа в мире, да что там в мире, в России.

Мобильные устройства уже заменили множество повседневных предметов в нашей жизни. Причем замена происходит с ошеломляющей скоростью. Еще полгода назад я не использовал телефон для покупок, а сегодня я стараюсь избегать мест, где невозможно оплатить покупку с помощью смартфона, и у меня получается.

Приход мобильных технологий в отрасль системы безопасности произведет эффект разорвавшейся бомбы. И похоже, многих выкинет с рынка этой взрывной волной.

HID, Suprema, и Nedap — традиционно представили отличные, и не имеющие аналогов решения, традиционно за много денег.

Стратегия, которую выбирают российские производители СКУД, просматривается уже сейчас. Из российских брендов только ESMART и ProxWay представили решения сравнимые по технической реализации с иностранными вендорами. И есть производители СКУД, в том числе занимающие приличную долю на рынке, которые не представили вообще никаких решений для мобильного доступа, и соответственно, не упомянутых в данной статье.

И что самое интересное, ни ESMART, ни ProxWay не являются лидерами рынка СКУД. Я бы даже сказал это новички.

И мобильные идентификаторы и биометрия — это всего лишь начало. Еще одна тенденция, которая может оказать заметное влияние на Российский рынок — это выход на рынок СКУД производителей видеонаблюдения. HikVision представил широченную и достаточно качественную линейку СКУД.

А если вспомнить, а я об этом вспоминаю каждый раз, когда кто-то произносит словосочетание «загадочная русская душа», что один из самых отвратительных контроллеров для СКУД — Болид С-2000-2, является также и самым популярным контроллером просто за счет популярности болидовских пожарно-охранных систем. То получается, что видеонаблюдение может стать таким же паровозом для СКУД от производителей видеонаблюдения.

Еще одна значимая особенность бесконтактных карт состоит в том, что за свою более чем 30 летнюю историю они так и не вышли за рамки локального решения для контроля доступа, используемого, в-основном, в компаниях. Физические лица со времен древнего Рима и по настоящее время используют металлические ключи.

Использование смартфона вполне может быть решением и для розничного рынка. Банально, но я как фанат Airbnb просто задолбался согласовывать время, когда мне могут передать ключи от снятой мною квартиры. Насколько было бы проще, если бы я мог поставить приложение на смартфон и спокойно открывать дверь в течение всего срока аренды. В гостиницах аналогичные решения могут быть удобней существующих карточных.

Это, так или иначе, другие продукты, но технологии те же и, как на рынке видеонаблюдения, есть компании, которые предлагают решения для разных рынков под разными брендами. Так это может случиться и в СКУД.

Похоже, что многие лидеры российского рынка СКУД инстинктивно ищут спасения от будущего в прошлом. Цепляются за старый опыт, пытаясь извлечь из него то, чего в нем никогда не было и не могло быть, так как российский рынок СКУД никогда еще не стоял перед лицом таких изменений. Наверное, какое-то время такая стратегия будет работать.

Но многие — это не значит все, пара российских компаний ESMART и ProxWay представили качественные продукты на одном уровне с иностранными аналогами. Интересным подходом и бесшовной интеграцией со своей СКУД выделяется Sigur.

Все это дает нам неплохую надежду что скоро о картах EM-marine смогут вспомнить лишь старожилы, наряду с перфорированными картами, картами со штрих кодом и картами с магнитной полосой.

Еще один момент, о котором стоит упомянуть: устройства идентификации, которые мы подробно рассмотрели этой статье, лишь один из компонентов системы контроля и управления доступом, и чтобы ваша система идеально работала (а на меньшее мы несогласны) не меньше внимания стоит уделить выбору исполнительных устройств, контроллеров и программного обеспечения.

И конечно, стоит обратить внимание, что интеграционные возможности у современных СКУД огромны — с охранно-пожарными системами, с системами видеонаблюдения, с доступом к компьютеру, с лифтовыми системами и много еще с чем. Так что, не забудьте прежде чем делать выбор почитатьнаш очередной лонгрид по выбору СКУД.

Отзыв идентификатора

Отозвать идентификатор со смартфона можно двумя способами:

Отзыв идентификаторов из контроллера скуд

Отзыв идентификатора из контроллера СКУД производится вручную с помощью функции “Уволить сотрудника” в программном обеспечении СКУД контроллера. Действует на всех контроллерах.

Rusguard имеет в своем арсенале модуль «Администратор» в мобильном приложении, что позволяет ему среди прочего блокировать и удалять сотрудников из системы удаленно

Отзыв идентификатора со смартфона

Если идентификаторы хранятся в облачном СКУД-интерфейсе, и у администратора есть соответствующее ПО, то возможен отзыв идентификатора удаленно. Данная технология реализована на базе приложения HID Mobile Access.

Подобную технологию также используют бренды HID, Nedap и Suprema.

В иных случаях удаление идентификатора со смартфона производится посредством удаления идентификатора в приложении или удаления самого приложения со смартфона.

Вход в личный кабинет

Вход в личный кабинет