Swift

N SD предоставляет

Вы являетесь участником SWIFT? – Узнайте, можно ли подключиться к ЭДО НРД через SWIFT.

https://www.youtube.com/channel/UC0o5HkzHLlsbslY7Q7RTc-g

Если вы еще не подключены к системе SWIFT, установите связь через Бюро услуг SWIFT НРД.

Web-кабинет депозитарно-клиринговых услуг (дку)

В рамках депозитарно-клиринговой деятельности НРД “В ТС” – это приложение, используемое для создания, отправки и получения депозитарных поручений.

W EB содержит руководство пользователя и указания по подключению к приложению.

Web-кабинет корпоративных действий (кд)

Взаимодействие с НРД при проведении корпоративных действий с российскими ценными бумагами осуществляется через WEB-кабинет CD.

Раздел WEB-кабинета СА содержит руководство пользователя и инструкции для подключения к приложению.

Web-кабинет системы учета инвестиционных паев паевых инвестиционных фондов (платформа пиф)

Для проведения операций с паями инвестиционных фондов платформа ПИФа обменивается электронными документами с контрагентами на рынке коллективных инвестиций.

В разделе WEB-кабинета платформы PIF на странице EDI представлено руководство пользователя и инструкции по подключению к программе.

Web-сервис

W EB-service – это протокол для автоматического обмена пакетами электронных документов и сообщениями в формате XML без использования программ НСД.

В разделе Web Service на странице EDI можно найти инструкции по использованию WEB-сервиса.

Аутентификация по ключам доступа

Этот способ чаще всего используется для аутентификации устройств, сервисов или других приложений при обращении к веб-сервисам. Здесь в качестве секрета применяются ключи доступа (

access key, API key

Аутентификация по одноразовым паролям

Аутентификация по одноразовым паролям обычно применяется дополнительно к аутентификации по паролям для реализации

two-factor authentication

(2FA). В этой концепции пользователю необходимо предоставить данные двух типов для входа в систему: что-то, что он знает (например, пароль), и что-то, чем он владеет (например, устройство для генерации одноразовых паролей). Наличие двух факторов позволяет в значительной степени увеличить уровень безопасности, что м. б. востребовано для определенных видов веб-приложений.

Дополнительная аутентификация пользователя при выполнении критически важных действий – одно из самых распространенных применений одноразовых паролей.

https://www.youtube.com/watch?v=AzkOS9_aH6I

Одноразовые пароли могут быть созданы различными способами. Наиболее распространенными являются:

- Аппаратные или программные маркеры, которые могут генерировать одноразовые пароли на основании секретного ключа в

Аппаратный токен RSA SecurID генерирует новый код каждые 30 секунд.

В онлайн -приложениях, таких как

Аутентификация по сертификатам

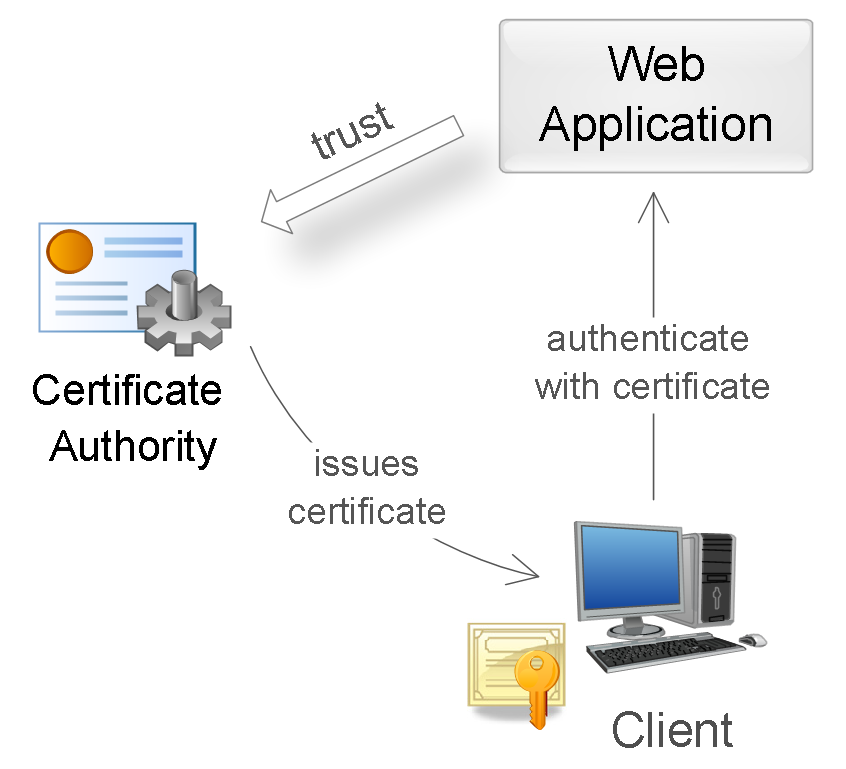

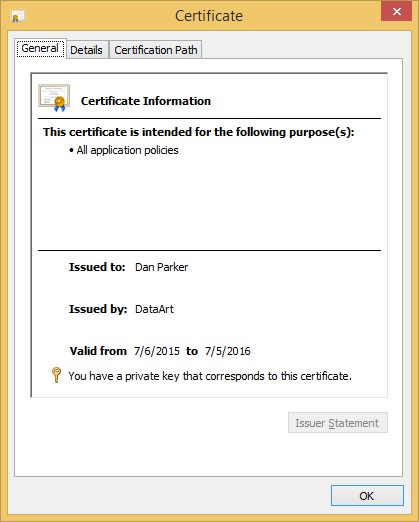

Сертификат представляет собой набор атрибутов, идентифицирующих владельца, подписанный

certificate authority

(CA). CA выступает в роли посредника, который гарантирует подлинность сертификатов (по аналогии с ФМС, выпускающей паспорта). Также сертификат криптографически связан с закрытым ключом, который хранится у владельца сертификата и позволяет однозначно подтвердить факт владения сертификатом.

Сертификат и закрытый ключ могут храниться на стороне клиента в операционной системе, в файле (смарт-карте) или на USB-токене. Как правило, закрытый ключ имеет PIN-код или пароль.

Веб-приложения обычно используют сертификаты X.509, которые можно получить только при подключении к серверу. Браузеры хорошо поддерживают этот механизм, позволяя пользователям выбирать и устанавливать сертификаты, если веб-сайт поддерживает этот тип аутентификации.

Использование сертификата для аутентификации.

В качестве номинала

- Сертификат должен быть в соответствии с

Пример X.509 сертификата.

Веб-приложение может выполнить авторизацию на основе данных сертификата, таких как субъект, издатель или отпечаток пальца, после успешной аутентификации.

С помощью сертификатов аутентификации можно зарегистрировать человека гораздо лучше. Это достигается путем создания цифровой подписи, подтверждающей использование закрытого ключа в определенных обстоятельствах (безотказность).

Аутентификация по токенам

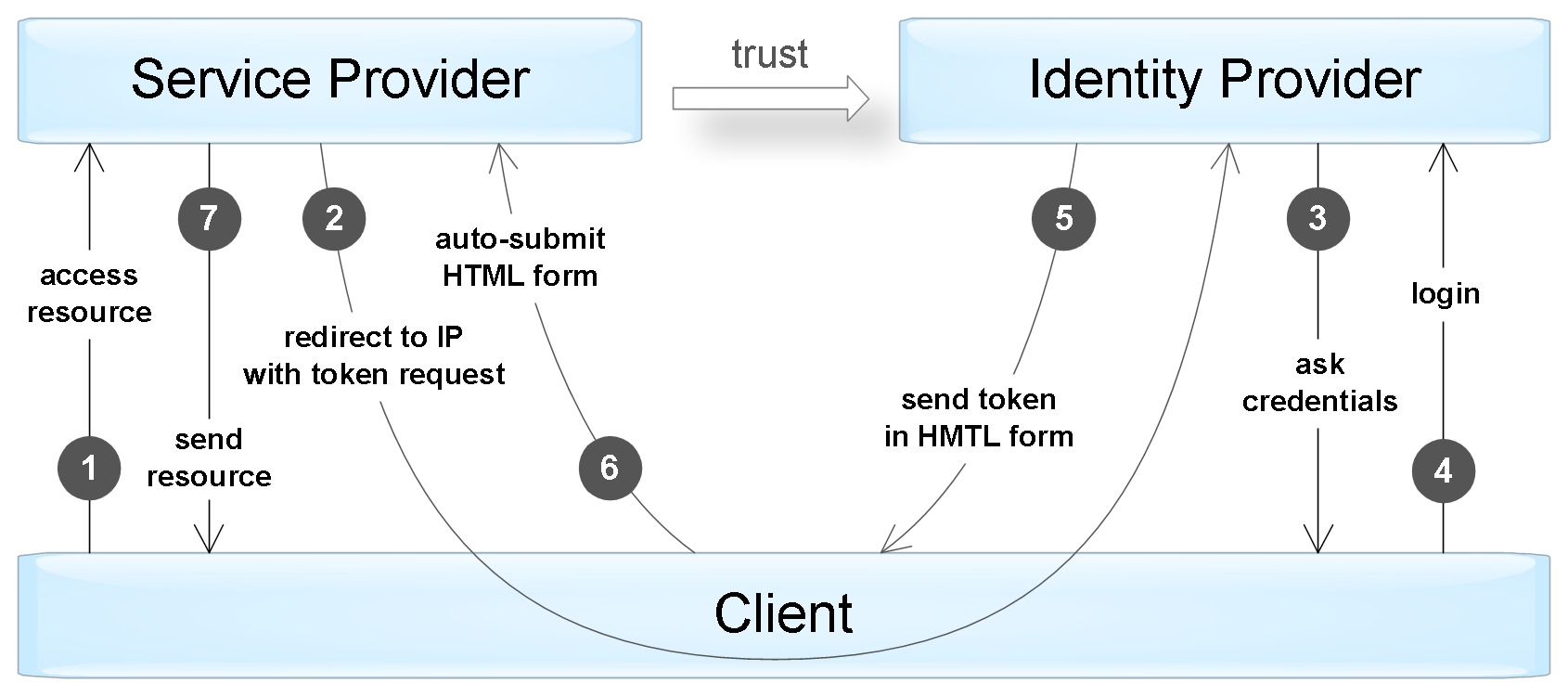

Такой способ аутентификации чаще всего применяется при построении распределенных систем

Single Sign-On

(SSO), где одно приложение (

service provider

или

relying party

) делегирует функцию аутентификации пользователей другому приложению (

identity provider

или

authentication service

). Типичный пример этого способа — вход в приложение через учетную запись в социальных сетях. Здесь социальные сети являются сервисами аутентификации, а приложение

доверяет

функцию аутентификации пользователей социальным сетям.

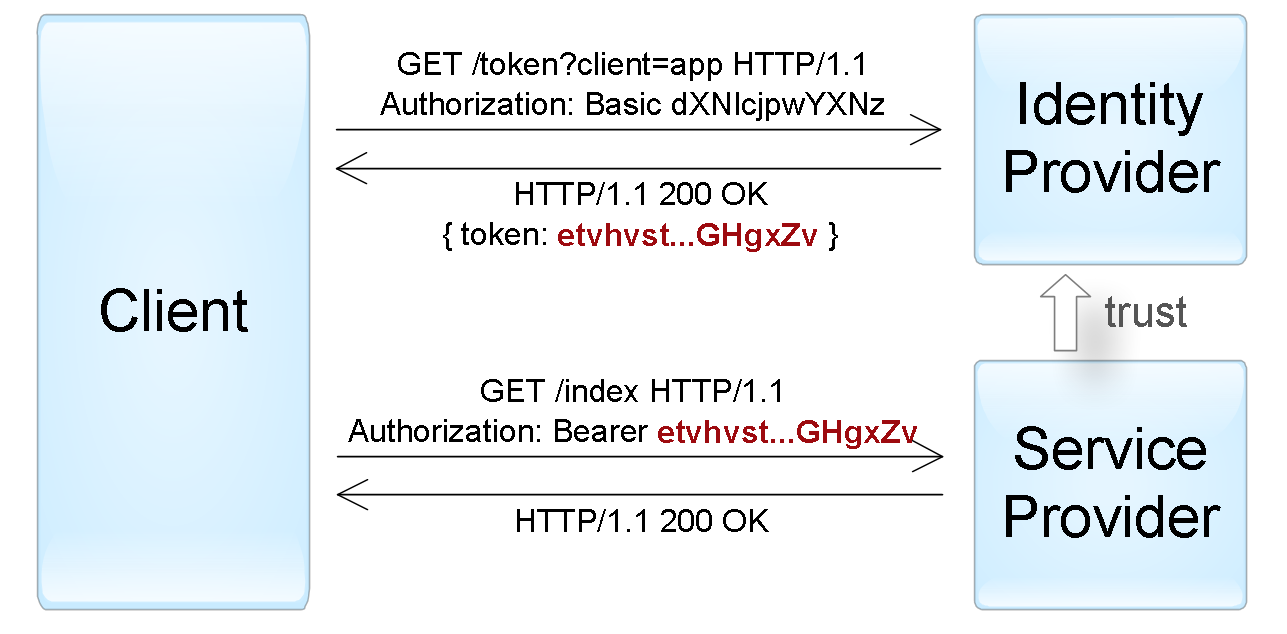

Этот метод реализуется на практике благодаря тому, что поставщик идентификационных данных (IP) предоставляет точные данные о пользователе.

- Клиент аутентифицируется у поставщика идентификационных данных с помощью одного из собственных средств (пароль, ключ доступа, сертификат, Kerberos и т.д.).

- Клиент просит поставщика идентификационных данных предоставить маркер для конкретного приложения SP. Поставщик идентификационных данных генерирует маркер и отправляет его клиенту.

- Клиент аутентифицируется в приложении SP с помощью этого маркера.

Пример аутентификации «активного» клиента при помощи токена, переданного посредством Bearer схемы.

В данном случае для аутентификации используются алгоритмы, встроенные в приложения iOS и Android. Браузер, с другой стороны, только показывает страницы пользователя, поскольку является пассивным клиентом.

Пример аутентификации «пассивного» клиента посредством перенаправления запросов.

Протокол

Сам токен часто содержит информацию о пользователе, сроке действия, а также о том, кто создал или получил токен (утверждения). более конкретно

S P-приложение выполнит следующие проверки:

- Токен был выпущен доверенным приложением поставщика идентификационных данных (проверьте поле issuer).

- Токен предназначен для текущего приложения SP (проверьте поле аудитории).

- Срок действия токена еще не истек (проверьте поле “Дата истечения срока действия”).

- Маркер предназначен для текущего приложения SP.

Данные пользователя, хранящиеся в маркере, проверяются приложением SP.

Метод dku

Привет Генри, всем читающим.

![]()

Я не буду выставлять свои знания на всеобщее обозрение, поскольку отношусь к этому серьезно.

По определению, каждый, кто стремится к знаниям, имеет мой r

Но это лишь один из подходов. Но я бы еще добавил, что между всеми теориями поведения на рынке существует связь.

На форуме общаюсь очень редко, по этому из моих уст тема развиваться не будет. Главное не останавливайтесь на достигнутом.

Удачи!

§

Генри, спасибо вам за внимание.

![]()

Я ценю знания, но я не буду передавать их или разглашать.

Любой, кто стремится к знаниям и обладает множеством полезных вещей, вызывает у меня уважение. Я дам сжатое объяснение процедуры, а также свою собственную стратегию для лучшего использования своих умственных способностей.

Прежде всего, позвольте мне подчеркнуть, что это лишь один из подходов. Но я бы также добавил, что существует связь между всеми теориями поведения на рынке.

На форуме общаюсь очень редко, по этому из моих уст тема развиваться не будет. Главное не останавливайтесь на достигнутом.

Удачи!

§

Вижу, всё вижу!

Я не против динамики опционов.

Но если убрать все, останутся только ватман, миллиметровка и кульман.

В тему зашли только ты и Любка.

Новый год сегодня, так что наслаждайтесь им! !

Мы установили одну в столовой, а живую – на кухне, хотя живые елки там не продают.

Жена жужжит, мне лень )).придётся.

Все дети участвуют. Я нашла его здесь, но это все равно будут старые игрушки.

dom.mail.ru/articles/63803-kak-ukrasit-elku-na-novyij-god-2021-trendyi-i-idei/

По «луч»*

Л УЧ” – это программное обеспечение, позволяющее автоматизировать создание и обработку электронных сообщений на основе НСД. “ЛУЧ” сочетает в себе возможности ручной и автоматической обработки электронных документов, обеспечивая при этом их подлинность с помощью электронной подписи и методов шифрования.

Для тестирования интересующих вас услуг или для подачи заявки на участие в тестировании системы НРД

По «файловый шлюз» (фш)

Программа “File Gateway” позволяет автоматически обмениваться с НРД заранее подготовленными сообщениями.

Это р

Раздел File Gateway на странице EDI содержит руководство пользователя и инструкции по установке ПО.

Стандарт saml

Стандарт Security Assertion Markup Language (SAML) описывает передачу аутентификационной информации между поставщиками услуг. Версия 2.1, гораздо более полная и несовместимая со стандартом, была опубликована в 2005 году. Версии 1.0 и 1.1 были впервые выпущены в 2002-2003 годах.

Этот высокотехнологичный стандарт поддерживает широкий спектр сценариев системной интеграции.

Стандарты oauth и openid connect

The OAuth (Open Authorization) spec does not describe the user’s ayтентиикаиal state. Вместо этого он определяет механизм получения доступа от имени пользователя к одному из приложений. Но существуют схемы, позволяющие осуществить аутентификацию пользователя на базе этого стандарта (об этом — ниже).

Версия 1.0 была выпущена в 2022 году, а самая последняя версия 2.1 представляет собой версию 1.1 в обратном порядке. В настоящее время OAuth 2.0 широко используется для обеспечения делегированного доступа и аутентификации третьих лиц.

На сайте можно найти основы стандарта путешествий. Для того чтобы функционировать, он сканирует электронную почту пользователей на наличие писем с подтверждениями бронирования и автоматически добавляет их в маршрут. Как веб-приложение, такое как Gmail, получает доступ к почте пользователей?

> Попросить пользователя указать данные своей учетной записи? — плохой вариант.> Попросить пользователя создать ключ доступа? — возможно, но весьма сложно.

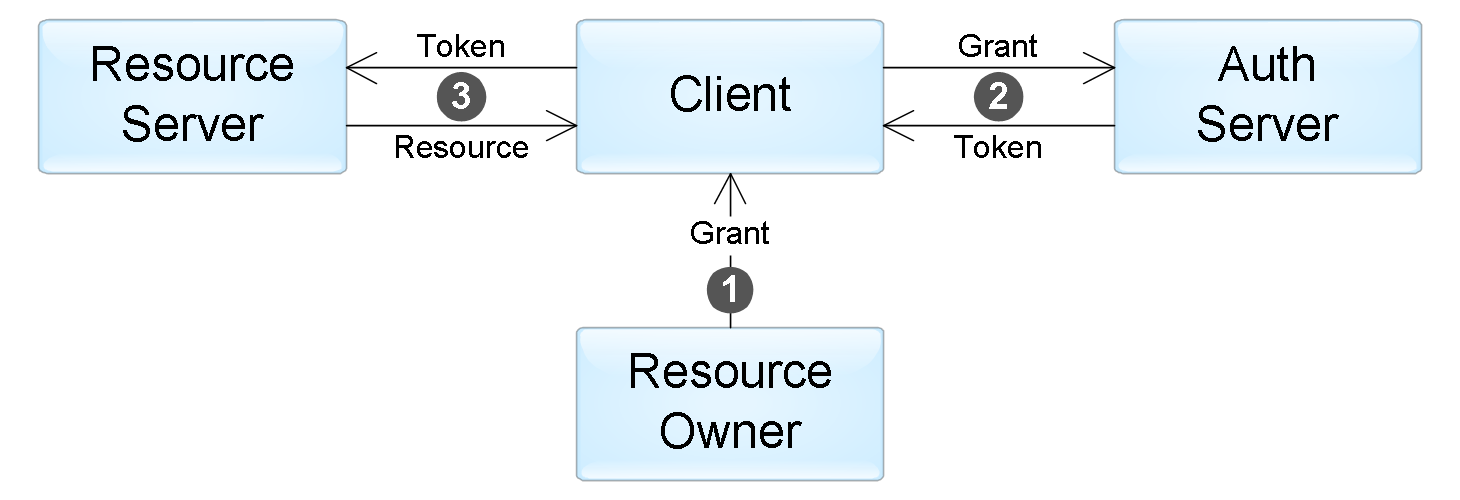

Для решения этой проблемы стандарт OAuth предоставляет приложению для путешествий (клиенту) метод доступа к почте пользователя. Процедура обычно состоит из следующих шагов:

- Пользователь (владелец ресурса) предоставляет приложению (клиенту) разрешение на доступ к определенному ресурсу в форме гранта. Рассмотрим ниже, что такое грант.

- Приложение обращается к серверу авторизации и получает маркер для доступа к ресурсу в обмен на грант. В нашем примере сервером грантов является Google. Кроме того, когда приложение вызывается, оно проходит аутентификацию с использованием маркера доступа, присвоенного ему при первоначальной регистрации.

- Приложение использует этот токен для получения необходимых данных с сервера ресурсов (в нашем случае – службы Gmail).

Взаимодействие компонентов в стандарте OAuth.

Элементы стандарта определяют возможные сценарии применения грантов

Стандарты ws-trust и ws-federation

Существуют стандарты SOAP/XML W S-Trust и Ws Federation. IBM и Microsoft создают руководства по использованию программных продуктов. Компания использует SAML очень сложным образом, в основном в корпоративных условиях.

Служба безопасных токенов (STSD) – это интерфейс службы авторизации, описанный в стандарте WS-Trust. Эта служба поддерживает создание, обновление и аннулирование токенов. Хотя стандарт допускает использование различных форматов токенов, обычно используются токены SAML.

Протоколы для обмена токенами охватываются стандартом WS-Federation. Служба STS, описанная в стандарте Without Trust, имеет свою функциональность и интерфейс, одновременно расширенные стандартом WS-Federation. Стандарт WS-Federation определяет, среди прочего:

Хотя SAML и W S-Federation работают в одной системе, их методы решения проблем различны.

Форматы токенов

Веб-приложения могут использовать различные форматы маркеров.

Заключение

В этой статье мы рассмотрели различные формы аутентификации веб-приложений. Методы и протоколы для применения этих методов описаны в таблице.

Вход в личный кабинет

Вход в личный кабинет