Почему двухфакторная аутентификация в домене по токену с pin-кодом безопаснее обычной парольной схемы?

PIN-код привязан к определенному устройству, в нашем случае к токену. Знание PIN-кода само по себе ничего не дает.

Например, PIN-код от токена можно диктовать по телефону другим лицам и это ничего не даст злоумышленнику, если вы достаточно бережно относитесь к токену и не оставляете его без присмотра.

С паролем же ситуация совершенно иная, если злоумышленник подобрал, угадал, подсмотрел или еще каким-то образом завладел паролем от учетной записи в домене, то он сможет беспрепятственно зайти, как в сам домен, так и в другие сервисы компании, в которых используется эта же учетная запись.

Токен является уникальным некопируемым физическим объектом. Им обладает легитимный пользователь. Двухфакторную аутентификацию по токену можно обойти только тогда, когда администратор намеренно или по недосмотру оставил для этого «лазейки» в системе.

Apple

Впервые двухфакторная аутентификация появилась в устройствах Apple в 2022 году. В те времена убедить пользователей в необходимости дополнительной защиты было непросто. В Apple не стали и стараться: двухфакторная аутентификация (получившая название двухэтапной проверки, или Two-Step Verification) использовалась только для защиты от прямого финансового ущерба.

Добром это все не кончилось. В августе 2022 года произошла массовая утечка фотографий знаменитостей. Хакеры сумели получить доступ к учетным записям жертв и скачали фото из iCloud. Разразился скандал, в результате которого Apple в спешном порядке расширила поддержку двухэтапной проверки на доступ к резервным копиям и фотографиям в iCloud. В это же время в компании продолжались работы над методом двухфакторной аутентификации нового поколения.

Google защищает учетные записи пользователя с помощью двухфакторной аутентификации уже очень давно. Пользователям доступно множество способов получения одноразовых паролей и других методов подтверждения аутентичности запроса на вход в учетную запись.

Google security key

Этот вид аутентификации уникален для Google. Впрочем, область его применения весьма ограничена. Универсальные ключи FIDO Universal 2nd Factor (U2F) можно использовать исключительно для верификации в браузере Google Chrome и только на компьютерах (ноутбуках, хромбуках и планшетах) с поддержкой USB.

Аутентификация с помощью телефона — google prompt

Google Prompt (в компании так и не смогли адекватно перевести название на русский язык, ограничившись термином «аутентификация с помощью телефона») — способ проверки в виде интерактивного уведомления, которое доставляется на доверенные устройства. В отличие от push-уведомлений Apple, здесь нет никаких кодов: пользователю просто предлагают подтвердить или отклонить попытку входа в учетную запись.

Пожалуй, этот вид двухфакторной аутентификации наиболее удобен для обычного пользователя. Отреагировать на запрос гораздо проще, чем генерировать и сканировать QR-код, открывать приложение-аутентификатор, вводить шестизначный код. Разумеется, работает эта схема только в том случае, если у доверенного устройства есть связь с сервером Google.

Еще раз отметим важные различия между Google Prompt и push-уведомлениями в двухфакторной аутентификации Apple. Если Apple шлет на доверенное устройство шестизначный код, который потребуется ввести на втором шаге аутентификации, то Google отправляет простой запрос «да — нет», который достаточно просто подтвердить на доверенном устройстве.

Другое важное отличие в методе доставки уведомлений: если Apple полностью контролирует экосистему и может использовать встроенные в ОС механизмы для доставки сообщений, то в случае с Android мы имеем разнообразие версий и вариаций системы. Если учесть скорость обновлений Android у подавляющего числа производителей, у недавно разработанной системы аутентификации Google Prompt были все шансы остаться невостребованной в течение последующих двух-трех лет.

Поэтому в Google поступили иначе. Интерактивные уведомления доставляются по протоколу Google Cloud Messaging (GCM), а принимают эти уведомления либо Google Play Services (на Android), либо приложение Google (на iOS). На этом моменте нужно заострить внимание.

В отличие от «бесплатной ОС с открытым исходным кодом», как позиционируется Android, Google Play Services полностью контролирует компания Google. Эти сервисы автоматически поддерживаются в актуальном состоянии на всех устройствах под управлением Android (начиная с версии 2.3). Соответственно, с появлением нового механизма аутентификации доступ к нему сразу получили практически все пользователи.

Аутентификация через смс

Одноразовые коды могут быть высланы в СМС или звонком на верифицированный номер. В целом система работает так же, как у Apple, за одним исключением: Google не заставляет пользователей в обязательном порядке добавлять номер телефона, чтобы активировать двухфакторную аутентификацию.

Включение двухэтапной проверки microsoft с помощью номера телефона

Если по каким-то причинам вам удобнее использовать традиционные смс-сообщения с кодами доступа вместо куда более практичного приложения, можно привязать двухэтапную аутентификацию и к номеру телефона. К счастью, Microsoft в этом плане предлагает своим пользователям большой выбор.

Для справки: выбрать двухэтапную проверку по номеру телефона можно только в том случае, если к учетной записи не привязаны номера телефонов. Если ваш профиль уже связан с номером телефона, настройка двухфакторной верификации будет предлагать только приложение-аутентификатор. Странный косяк и похоже, что это баг, а не фича.

- Убедитесь, что к учетной записи не привязан номер телефона. Откройте вкладку Безопасность и выберите Обновление сведений об учетной записи – Обновить данные.

- Нажмите Удалить возле номера телефона. Учтите, что вам надо будет оставить запасную электронную почту.

- После удаления номера нажмите на Безопасность, а затем Дополнительные параметры безопасности.

- Кликните Настройка двухшаговой проверки.

- В выпадающем меню Способ подтверждения выберите Номер телефона. Затем выберите страну и введите номер. После этого выберите либо звонок, либо смс. В первом случае код подтверждения вам сообщат в телефонном звонке, а во втором случае он придет по смс.

- Нажмите Далее и введите полученный код.

- Пройдите последние ознакомительные шаги и завершите настройку двухэтапной проверки.

Возможности

- Защита доступа вторым фактором проверки подлинности при каждом входе и через настраиваемый промежуток времени.

- Самостоятельная настройка второго фактора пользователем при первом входе.

- Избирательное включение второго фактора на основе принадлежности к группе в Active Directory.

- Журнал доступа.

Двухфакторная аутентификация

Вторая попытка Apple носит официальное название «двухфакторная аутентификация». Вместо того чтобы сменить предыдущую схему двухэтапной проверки, две системы существуют параллельно (впрочем, в рамках одной учетной записи может использоваться лишь одна из двух схем).

Двухфакторная аутентификация появилась как составная часть iOS 9 и вышедшей одновременно с ней версии macOS. Новый метод включает дополнительную проверку при любой попытке зайти в учетную запись Apple ID с нового устройства: на все доверенные устройства (iPhone, iPad, iPod Touch и компьютеры под управлением свежих версий macOS) моментально приходит интерактивное уведомление.

Как и в предыдущем методе, в новой схеме возможно получение одноразового пароля в виде СМС или голосового звонка на доверенный телефонный номер. Однако, в отличие от двухэтапной проверки, пользователю в любом случае будут доставлены push-уведомления, и неавторизованную попытку зайти в учетную запись пользователь может заблокировать с любого из своих устройств.

Поддерживаются и пароли приложений. А вот от кода восстановления доступа в Apple отказались: если ты потеряешь свой единственный iPhone вместе с доверенной SIM-картой (которую по каким-то причинам не сможешь восстановить), для восстановления доступа к учетной записи тебе придется пройти настоящий квест с подтверждением личности (и нет, скан паспорта таким подтверждением не является… да и оригинал, что называется, «не канает»).

Зато в новой системе защиты нашлось место для удобной и привычной офлайновой схемы генерации одноразовых кодов. Для нее используется совершенно стандартный механизм TOTP (time-based one-time password), который каждые тридцать секунд генерирует одноразовые коды, состоящие из шести цифр.

Мы не станем подробно объяснять, что такое TOTP и с чем его едят, но об основных отличиях реализации этого метода в iOS от аналогичной схемы в Android и Windows рассказать все-таки придется.

В отличие от основных конкурентов, Apple позволяет использовать в качестве аутентификаторов исключительно устройства собственного производства. В их роли могут выступать доверенные iPhone, iPad или iPod Touch под управлением iOS 9 или 10. При этом каждое устройство инициализируется уникальным секретом, что позволяет в случае его утраты легко и безболезненно отозвать с него (и только с него) доверенный статус.

Двухэтапная проверка

Для доставки кодов двухэтапная проверка использует механизм Find My Phone, изначально предназначенный для доставки push-уведомлений и команд блокировки в случае потери или кражи телефона. Код выводится поверх экрана блокировки, соответственно, если злоумышленник добудет доверенное устройство, он сможет получить одноразовый код и воспользоваться им, даже не зная пароля устройства. Такой механизм доставки — откровенно слабое звено.

Также код можно получить в виде СМС или голосового звонка на зарегистрированный телефонный номер. Такой способ ничуть не более безопасен. SIM-карту можно извлечь из неплохо защищенного iPhone и вставить в любое другое устройство, после чего принять на нее код.

Если же у тебя нет доступа ни к доверенному iPhone, ни к доверенному телефонному номеру, то для доступа к учетной записи нужно использовать специальный 14-значный ключ (который, кстати, рекомендуется распечатать и хранить в безопасном месте, а в поездках — держать при себе). Если же ты потеряешь и его, то мало не покажется: доступ в учетную запись может быть закрыт навсегда.

Дополнительные рекомендации по защите exchange

- Своевременно устанавливайте все обновления безопасности.

- Закройте внешний доступ к ECP, EWS, MAPI, IMAP — все эти протоколы должны работать только из внутренней сети / VPN. Оставьте только OWA и ActiveSync.

- Защитите доступ к OWA вторым фактором.

- Настройте управление ActiveSync устройствами с помощью портала самообслуживания.

Если не работает

Если вы проверяете работу второго фактора OWA на тестовом сервере, ящик пользователя должен быть в базе, смонтированной на том же сервере, где применяются настройки MFA.

Как взломать аутентификацию apple

Взломать этот вариант двухфакторной аутентификации достаточно несложно. Есть несколько вариантов:

- считать одноразовый код с доверенного устройства — разблокировать не обязательно;

- переставить SIM-карту в другой аппарат, получить СМС;

- клонировать SIM-карту, получить код на нее;

- воспользоваться двоичным маркером аутентификации, скопированным с компьютера пользователя.

Как взломать аутентификацию google

В зависимости от того, какие именно возможности из перечисленных выше активны у пользователя, доступны следующие способы атаки.

- Если установлено приложение-аутентификатор: извлечь данные приложения, используя root или кастомный рекавери (к примеру, TWRP) либо используя режим сервисного обслуживания телефона (для Qualcomm — режим 9006 либо 9008, для MTK — SP Flash Tool, для всех телефонов LG — режим прямого доступа к памяти по протоколу LGUP). Последние два способа не сработают, если память телефона зашифрована.

- Если используется доставка кодов на SIM-карту: извлечь SIM-карту, вставить в другое устройство, профит. Или использовать любой другой механизм атаки для перехвата СМС.

Как взломать аутентификацию microsoft

Про SIM-карту, наверное, уже все понятно, останавливаться на этом способе не будем. Если есть доступ к доверенному телефону под управлением Windows 10 Mobile, можно просто подтвердить запрос на вход, даже не разблокировав экран. Если же пользователь установил приложение-аутентификатор на смартфон с Android, то вытащить его данные можно точно с помощью тех же способов, что подходят для взлома двухфакторной аутентификации Google.

Как взломать двухфакторную аутентификацию

Так же как и в предыдущей схеме, двухфакторную аутентификацию можно взломать с помощью маркера аутентификации, скопированного с компьютера пользователя. Атака на SIM-карту тоже сработает, но попытка получить код через СМС все же вызовет уведомления на всех доверенных устройствах пользователя, и он может успеть отклонить вход.

Как включить двухфакторную авторизацию microsoft с помощью приложения-аутентификатора

- Перейдите на сайт учетных записей Microsoft и войдите в свой профиль при помощи адреса электронной почты и пароля.

- В синем меню в верхней части экрана нажмите Безопасность. Здесь происходит настройка параметров безопасности вашего профиля, вроде смены пароля и настройки той самой двухэтапной проверки.

- Кликните на Дополнительные параметры безопасности в нижней части окна.

- На новом окне нажмите Настройка двухшаговой проверки.

- На первом экране ознакомьтесь с текстом описания двухэтапной проверки учетных записей Microsoft и затем нажмите Далее.

- Следующий шаг – выбор приложения для двухэтапной проверки. Выберите ту платформу, которую вы используете. Инструкция писалась на примере Android, но принцип такой же и для iPhone с Windows 10 Mobile. После выбора операционной системы нажмите Далее.

- Возьмите свой смартфон и перейдите по указанной на сайте ссылке для загрузки приложения-аутентификатора. Запустите его, нажмите на плюсик и выберите добавление личной учетной записи.

- Войдите в свой профиль при помощи электронной почты и пароля. Если ваш смартфон оснащен сканером отпечатка пальца, вам надо будет использовать его при работе с приложением-аутентификатором. В противном случае будет использоваться пин-код.

- Вернитесь к окну браузера, где у вас открыта настройка двухфакторной авторизации. Нажмите Далее и завершите процесс активации двухэтапной проверки.

Теперь у вас настроена двухэтапная проверка с помощью приложения-аутентификатора. Каждый раз, когда вы будете вводить пароль, служба проверки будет отправлять запрос на приложение со специальным кодом. Вам надо будет проверить, совпадают ли коды на устройствах и затем подтвердить вход.

Кстати, еще одна прелесть приложения-аутентификатора заключается в том, что вам не надо использовать пароль вообще. На окне ввода пароля вам надо выбрать способ входа с помощью приложения, после чего подтвердить вход на устройстве.

Как включить двухфакторную авторизацию с помощью электронной почты

Еще один вариант – использовать запасной адрес электронной почты. Как и в случае с номером телефона, вам надо сначала зачем-то удалить существующий номер телефона, иначе выбор электронной почты для двухэтапной авторизации будет недоступен. Процедура добавления электронной почты такая же, как и с телефонным номером, только из выпадающего меню Способ подтверждения надо выбрать Запасной адрес электронной почты и действовать по аналогии с предыдущими шагами.

Как включить двухэтапную проверку microsoft

Чтобы включить двухэтапную проверку своей учетной записи Microsoft, выполните следующие действия.

Важное замечание: прежде чем продолжить, важно иметь несколько форм контактной информации, чтобы предотвратить блокировку вашей учетной записи.

Как выключить двухэтапную проверку учетной записи microsoft

Мы рекомендуем использовать двухэтапную проверку на всех ваших устройствах и сервисах. Этот метод не требует большого количества усилий и при этом он сильно защищает безопасность ваших профилей. Все же, когда возникает необходимость по тем или иным причинам отключить двухэтапную проверку, сделать это можно вот так:

- Откройте сайт учетных записей Microsoft, войдите в свой профиль и перейдите на вкладку Безопасность, а затем Дополнительные параметры безопасности.

- Нажмите Отключить двухшаговую проверку, а затем Отключение всех существующих приложений.

Для справки: после отключения (да и после включения тоже) двухэтапной проверки вам надо выполнить повторный вход во все ваши приложения, где уже используется учетная запись Microsoft. В противном случае они перестанут работать.

В современном мире важны не столько устройства, сколько учетные записи на этих устройствах и хранимая в них информация. Именно поэтому очень важно поддерживать высокий уровень защиты профилей и двухэтапная верификация на данный момент является лучшим способом защитить себя и свои данные (а с ними и потраченные деньги на сервисы, игры, приложения и подписки) от угона. Надеемся, это руководство было для вас полезным и помогло сделать ваш профиль Microsoft безопаснее.

Как защититься

Если для генерации одноразовых кодов используется приложение-аутентификатор, не поленись и зашифруй раздел данных. Это пригодится, честное слово! Обязательно используй безопасную блокировку экрана (PIN-код). Не используй Smart Lock (разблокировка по местоположению, по фотографии лица и подобные).

По возможности не используй доставку одноразовых кодов через СМС.

Следуя этим простым правилам, можно обезопасить свою учетную запись в достаточной степени. Если же ты не используешь безопасную блокировку экрана и шифрование раздела данных, то все прочие меры «безопасности» будут направлены исключительно на успокоение твоей нервной системы, но никак не на усиление безопасности как таковой.

Как создать пароль приложения для учетной записи microsoft

Важно понимать, что некоторые старые сервисы и устройства Microsoft (Xbox 360, к примеру, или плеер Zune) не поддерживают двухэтапную проверку. Если при попытке входа вы не видите опции для подтверждения с помощью приложения-аутентификатора или окна для ввода кода подтверждения, значит вам надо создать отдельный одноразовый код для авторизации.

Кроме того, не поддерживающие двухэтапную проверку приложения будут отображать ошибку пароля даже когда вы будете вводить правильный пароль от учетной записи Microsoft. Для решения этой проблемы и созданы одноразовые пароли. Создаются они следующим образом:

- Зайдите на сайт учетных записей Microsoft и войдите в свой профиль.

- Кликните на вкладку Безопасность, а затем Дополнительные параметры безопасности.

- Опуститесь немного ниже и найдите пункт Пароли приложений. Нажмите Создать новый пароль приложений.

- Сайт автоматически сгенерирует пароль, который вам надо использовать в приложении. Его можно использовать только один раз.

Если вам надо отозвать существующие пароли, кликните Удалить существующие пароли приложений. После этого выполнится выход из всех приложений, не поддерживающих двухэтапную проверку.

Насколько безопасна аутентификация totp?

Алгоритм TOTP — стандарт в индустрии. Существует множество приложений-аутентификаторов, использующих этот алгоритм. А вот реализация TOTP для Android (а точнее — особенности самой системы Android) открывает потенциальные уязвимости, которых нет на других платформах:

- если на устройстве есть root, извлечь секрет из приложения Authenticator — дело нескольких минут;

- если загрузчик устройства разблокирован (в частности, практически все устройства на основе наборов системной логики MediaTek поставляются с незаблокированными загрузчиками), извлечь данные из устройства — дело нескольких минут (если не активировано шифрование).

Насколько это безопасно

В сравнении с предыдущей реализацией новая схема все же более безопасна. Благодаря поддержке со стороны операционной системы новая схема более последовательна, логична и удобна в использовании, что немаловажно с точки зрения привлечения пользователей.

Теперь при попытке входа в учетную запись пользователь мгновенно получает push-уведомления на все доверенные устройства и имеет возможность отклонить попытку. Тем не менее при достаточно быстрых действиях злоумышленник может успеть получить доступ к учетной записи.

Насколько это безопасно?

Если честно, не очень. Двухэтапная проверка реализована из рук вон плохо и заслуженно получила репутацию худшей системы двухфакторной аутентификации из всех игроков «большой тройки». Если нет другого выбора, то двухэтапная проверка — это все же лучше, чем ничего.

В чем именно слабость этой системы? Во-первых, одноразовые коды, доставленные через механизм Find My Phone, отображаются прямо на экране блокировки. Во-вторых, аутентификация на основе телефонных номеров небезопасна: СМС могут быть перехвачены как на уровне провайдера, так и заменой или клонированием SIM-карты.

Также имей в виду, что преступники научились получать SIM-карты взамен «утерянных» по поддельным доверенностям. Если твой пароль украли, то уж узнать твой номер телефона — плевое дело. Подделывается доверенность, получается новая SIM-карта — собственно, для доступа к твоей учетной записи больше ничего и не требуется.

Настраиваем двухфакторную аутентификацию на windows 10

В Windows 10 появилась возможность включить подтверждение входа в операционную систему на телефоне. Данная функция повышает защиту Вашего компьютера, ведь чтобы войти в систему недостаточно просто ввести пароль – злоумышленнику придется еще и завладеть Вашим смартфоном.

Настройка multifactor radius adapter

Разверните компонент MultiFactor Radius Adapter, настройте файл конфигурации следующим образом:

Настройка nps

- В разделе Remote RADIUS Server Groups создайте новую группу:

- Group name: MFA

- Нажмите Add:

- Server: 127.0.0.1

- Shared secret: ранее придуманный SHARED_SECRET

- Load Balancing: поставьте таймауты по 60 секунд

- В разделе Connection Requests Policies, откройте свойства политики TS GATEWAY AUTHORIZATION POLICY:

- На вкладке Settings:

- в разделе Authentication выберите вариант Forward requests to the following remote RADIUS server group for authentication: MFA

- На вкладке Settings:

Настройка radius клиента

Поменяйте адрес радиус сервера на адрес адаптера и увеличьте таймаут ожидания запроса до 40 секунд, чтоб у пользователя было достаточно времени для подтверждения аутентификации.

Настройка radius сервера (nps)

В разделе “RADIUS Clients” измените адрес клиента на адрес адаптера.

Настройка двухфакторной аутентификации в домене windows

Теоретическая часть:

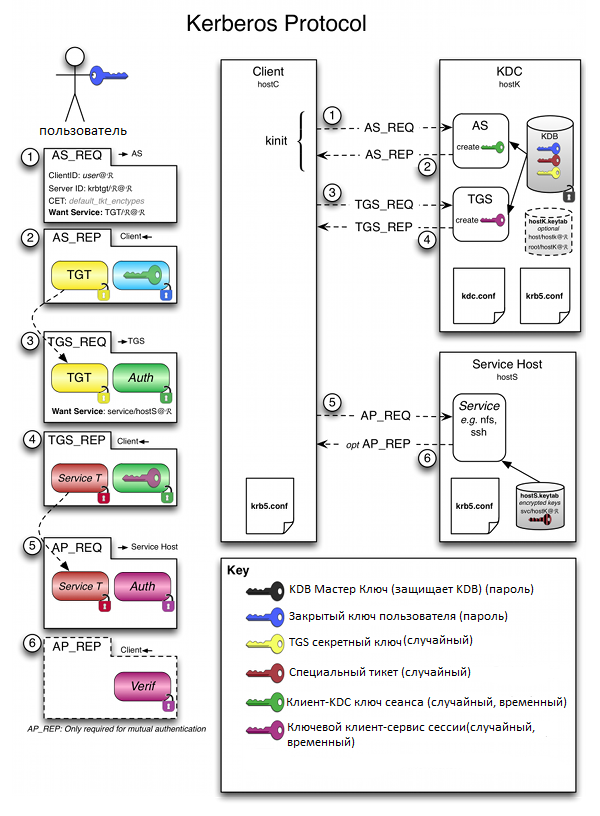

Служба каталога Active Directory поддерживает возможность аутентификации с помощью смарт-карты и токена, начиная с Windows 2000. Она заложена в расширении PKINIT (public key initialization — инициализация открытого ключа) для протокола Kerberos RFC 4556 .

Протокол Kerberos был специально разработан для того, чтобы обеспечить надежную аутентификацию пользователей. Он может использовать централизованное хранение аутентификационных данных и является основой для построения механизмов Single Sing-On. Протокол основан на ключевой сущности Ticket (билет).

Ticket (билет) является зашифрованным пакетом данных, который выдается доверенным центром аутентификации, в терминах протокола Kerberos — Key Distribution Center (KDC, центр распределения ключей).

Когда пользователь выполняет первичную аутентификацию после успешного подтверждения его подлинности, KDC выдает первичное удостоверение пользователя для доступа к сетевым ресурсам — Ticket Granting Ticket (TGT).

В дальнейшем при обращении к отдельным ресурсам сети, пользователь, предъявляет TGT, получает от KDC удостоверение для доступа к конкретному сетевому ресурсу — Ticket Granting Service (TGS).

Одним из преимуществ протокола Kerberos, обеспечивающим высокий уровень безопасности, является то, что при любых взаимодействиях не передаются ни пароли, ни значения хеша паролей в открытом виде.

Расширение PKINIT позволяет использовать двухфакторную аутентификацию по токенам или смарт-картам на этапе предаутентификации Kerberos.

Вход в систему может быть обеспечен, как при использовании службы каталога домена, так и локальной службы каталога. TGT создается на основе электронной подписи, которая вычисляется на смарт-карте или токене.

Все контроллеры доменов должны иметь установленный сертификат Domain Controller Authentication, или Kerberos Authentication, т. к. реализуется процесс взаимной аутентификации клиента и сервера.

Практика:

Приступим к настройке.

Сделаем так, чтобы в домен под вашей учетной записью можно было зайти только по предъявлению токена и зная PIN-код.

Для демонстрации мы будем использовать Рутокен ЭЦП PKI производства компании «Актив».

1 Этап — Настройка домена Первым делом установим службы сертификации.

Дисклеймер.

Эта статья не является туториалом по внедрению корпоративного PKI. Вопросы проектирования, разворачивания и грамотного применения PKI тут не рассматриваются ввиду необъятности этой темы.

Все контроллеры доменов и все клиентские компьютеры в рамках леса, где осуществляется внедрение такого решения, обязательно должны доверять корневому Удостоверяющему Центру (Центру Сертификации).

Задача центра сертификации — подтверждать подлинность ключей шифрования с помощью сертификатов электронной подписи.

Технически центр сертификации реализован как компонент глобальной службы каталогов, отвечающий за управление криптографическими ключами пользователей. Открытые ключи и другая информация о пользователях хранится удостоверяющими центрами в виде цифровых сертификатов.

Удостоверяющий центр, выдающий сертификаты для использования смарт-карт или токенов, должен быть помещен в хранилище NT Authority.

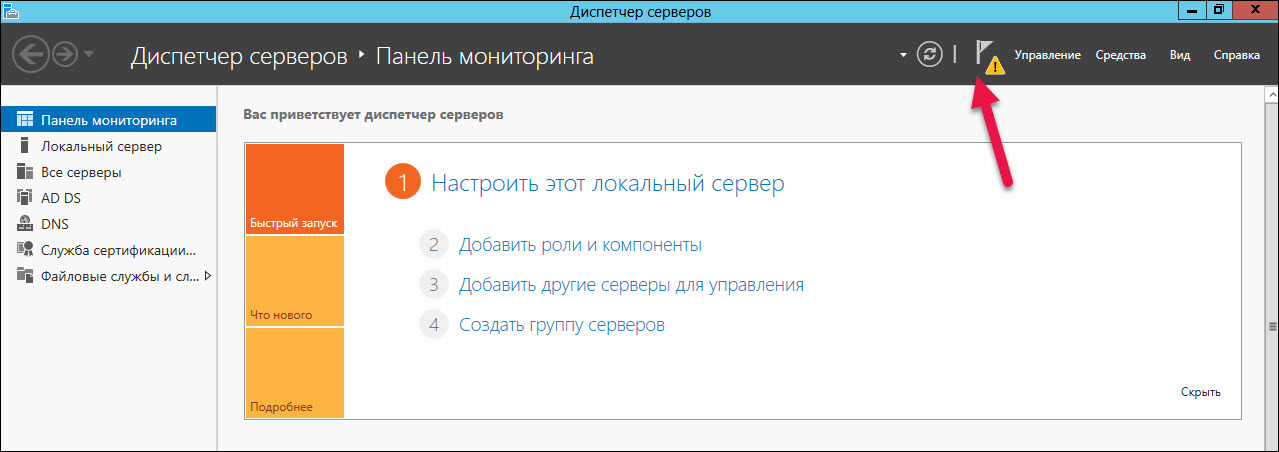

Зайдите в Диспетчер сервера и выберите «Добавить роли и компоненты».

При добавлении ролей сервера выберите «Службы сертификации Active Directory» (Microsoft категорически рекомендует не делать это на контроллере домена, дабы не огрести проблем с производительностью). В открывшемся окне выберите «Добавить компоненты» и выберите пункт «Центр сертификации».

На странице для подтверждения установки компонентов нажмите «Установить».

2 Этап — Настройка входа в домен с помощью токена

Для входа в систему нам понадобится сертификат, который содержит идентификаторы Smart Card Logon и Client Authentication.

Сертификат для смарт-карт или токенов также должен содержать UPN пользователя (суффикс имени участника-пользователя). По умолчанию суффиксом имени участника-пользователя для учетной записи является DNS-имя домена, которое содержит учетную запись пользователя.

Сертификат и закрытый ключ должны быть помещены в соответствующие разделы смарт-карты или токена, при этом закрытый ключ должен находиться в защищенной области памяти устройства.

В сертификате должен быть указан путь к точке распространения списка отзыва сертификатов (CRL distribution point). Такой файл содержит список сертификатов с указанием серийного номера сертификата, даты отзыва и причины отзыва. Он используется для передачи сведений об отозванных сертификатах пользователям, компьютерам и приложениям, пытающимся проверить подлинность сертификата.

Настроим установленные службы сертификации. В правом верхнем углу нажмите на желтый треугольник с восклицательным знаком и щелкните «Настроить службы сертификации…».

В окне «Учетные данные» выберите необходимые учетные данные пользователя для настройки роли. Выберите «Центр сертификации».

Выберите «ЦС предприятия».

ЦС предприятия интегрированы с AD. Они публикуют сертификаты и списки отзыва сертификатов в AD.

Укажите тип «Корневой ЦС».

На следующем этапе выберите «Создать новый закрытый ключ».

Выберите период действия сертификата.

3 этап — Добавление шаблонов сертификатов

Для добавления шаблонов сертификатов откройте Панель управления, выберите пункт «Администрирование» и откройте Центр сертификации.

Щелкните по названию папки «Шаблоны сертификатов», выберите пункт «Управление».

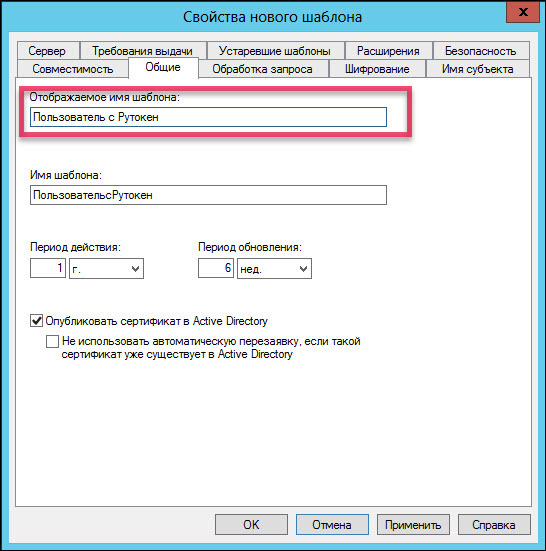

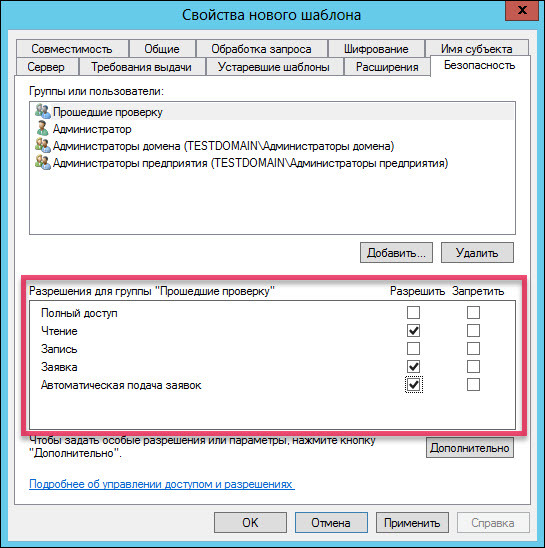

Щелкните по названию шаблона «Пользователь со смарт-картой» и выберите пункт «Скопировать шаблон». На следующих скриншотах показано, какие параметры в окне «Свойства нового шаблона» необходимо изменить.

Если в списке поставщиков нет «Aktiv ruToken CSP v1.0», то необходимо установить комплект «Драйверы Рутокен для Windows».

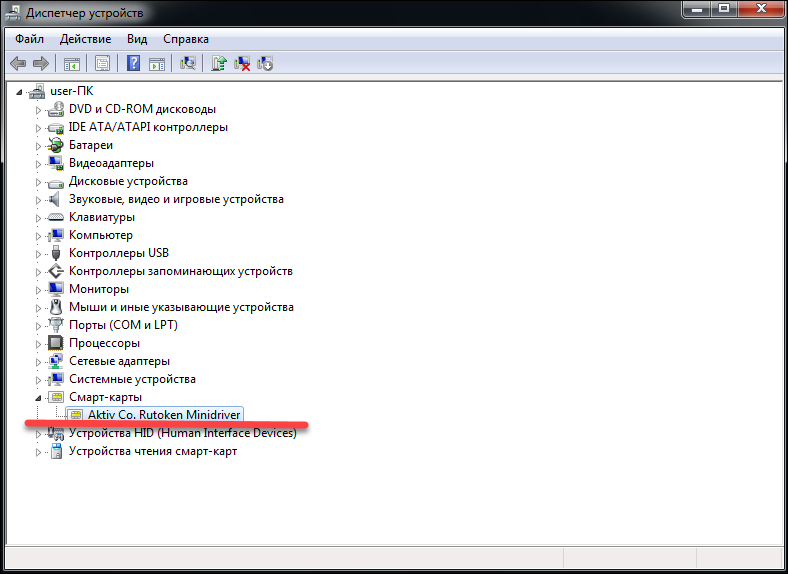

Начиная с Windows Server 2008 R2 вместо специального провайдера от производителя можно использовать «Microsoft Base Smart Card Crypto Provider».

Для устройств Рутокен библиотека «минидрайвера», поддерживающая «Microsoft Base Smart Card Crypto Provider», распространяется через Windows Update.

Проверить установился ли «минидрайвер» на вашем сервере можно подключив Рутокен к нему и посмотрев в диспетчер устройств.

Если «минидрайвера» по каким-то причинам нет, его можно установить принудительно, инсталлировав комплект «Драйверы Рутокен для Windows», а после этого воспользоваться «Microsoft Base Smart Card Crypto Provider».

Комплект «Драйверы Рутокен для Windows» распространяется бесплатно с сайта Рутокен .

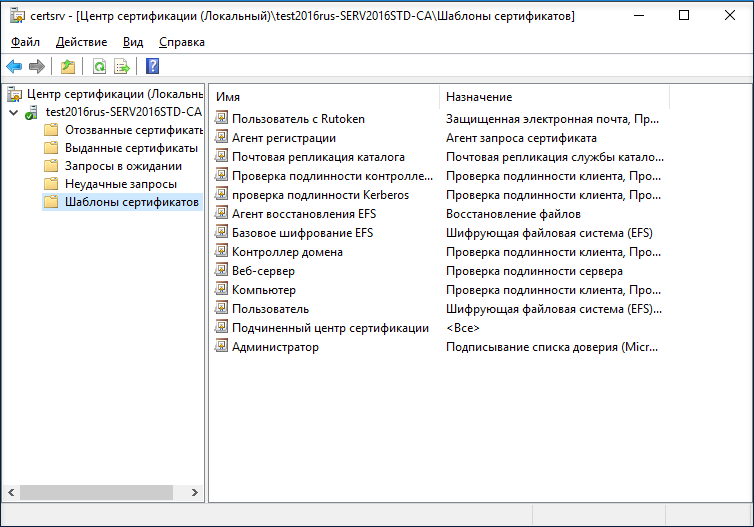

Добавьте два новых шаблона «Агент сертификации» и «Пользователь с Рутокен».

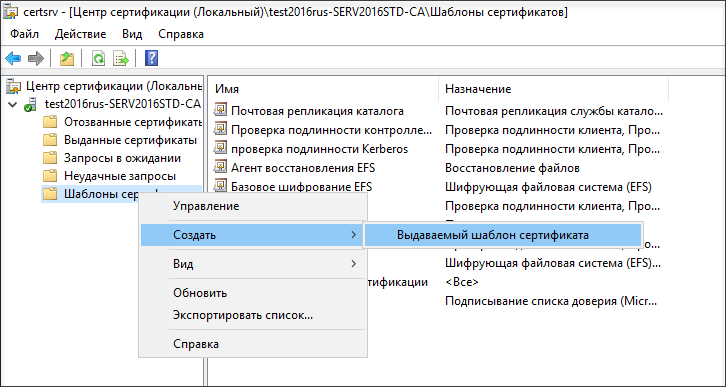

Для этого выйдите из окна «Управления шаблонами». Нажмите правой кнопкой мыши на «Шаблоны сертификатов» и выберите пункт меню «Создать» и подпункт «Выдаваемый шаблон сертификата».

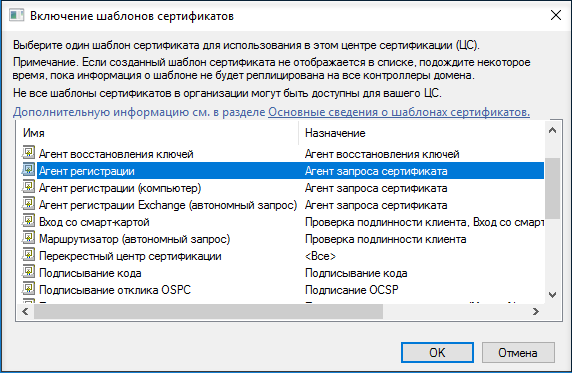

Далее выберите «Агент регистрации» и «Пользователь с Rutoken» и нажмите «ОК».

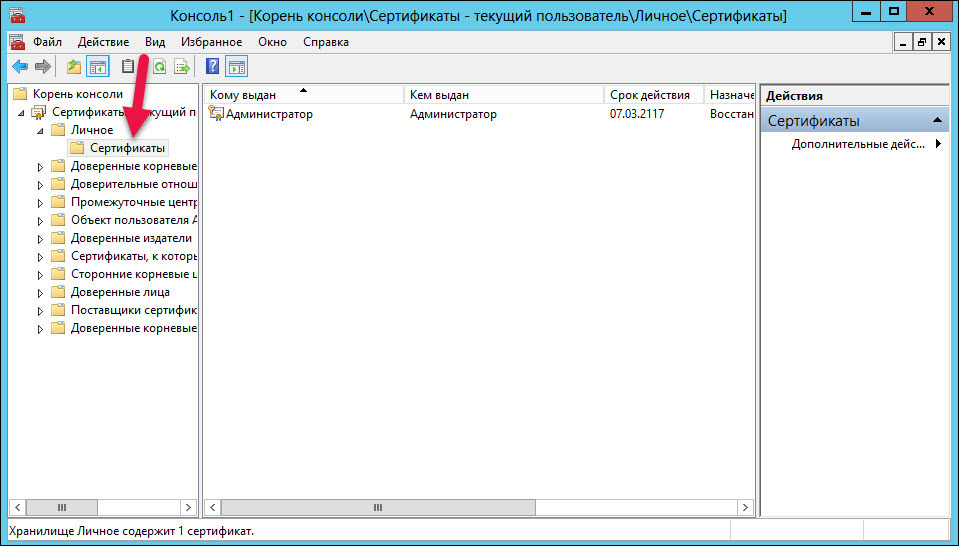

Далее нам необходимо выписать сертификат администратору домена. Откройте службу «Выполнить» и укажите команду mmc. Добавьте оснастку «Сертификаты».

В окне «Оснастки диспетчера сертификатов» выберите «моей учетной записи пользователя». В окне «Добавление и удаление оснастки» подтвердите добавление сертификатов.

Выберите папку «Сертификаты».

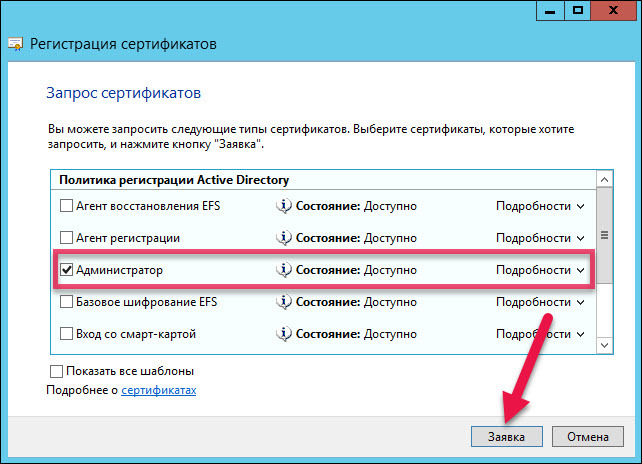

Запросите новый сертификат. Откроется страница для регистрации сертификата. На этапе запроса сертификата выберите политику регистрации «Администратор» и нажмите «Заявка».

Таким же образом запросите сертификат для Агента регистрации.

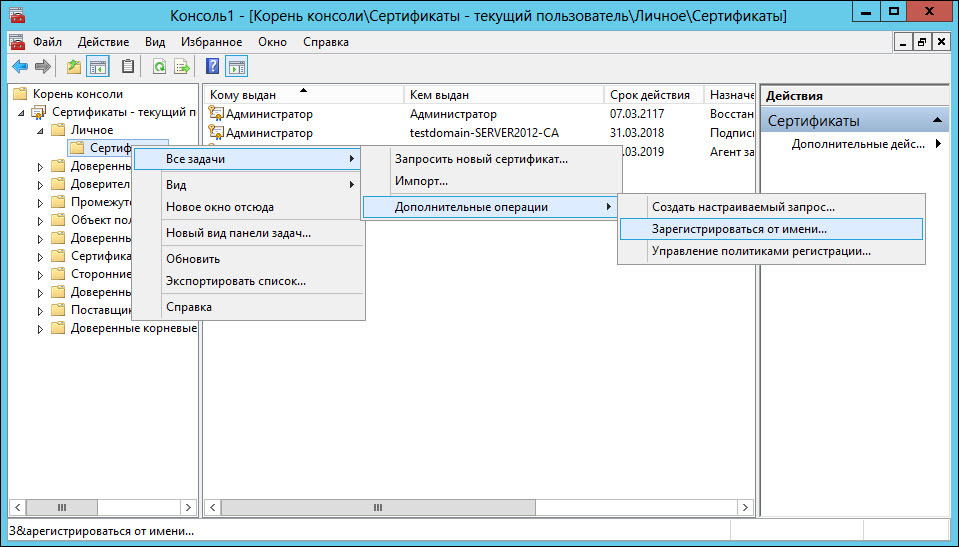

Чтобы запросить сертификат для определенного пользователя щелкните «Сертификаты», выберите пункт «Зарегистрироваться от имени…».

В окне для запроса сертификата установите флажок «Пользователь с Рутокен».

Теперь необходимо выбрать пользователя.

В поле «Введите имена выбранных объектов» укажите имя пользователя в домене и нажмите «Проверить имя».

В окне для выбора пользователя нажмите «Заявка».

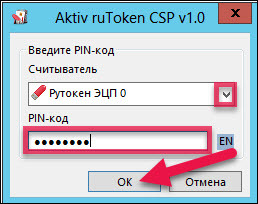

В раскрывающемся списке выберите имя токена и укажите PIN-код.

Таким же образом выберите сертификаты для других пользователей в домене.

4 этап — Настройка учетных записей пользователей

Для настройки учетных записей откройте список пользователей и компьютеров AD.

Настройка компонента multifactor radius adapter

Разверните компонент MultiFactor Radius Adapter на отдельном сервере, настройте файл конфигурации следующим образом:

Настройка мультифактора

- Зайдите в систему управления Мультифактором, далее в раздел “Ресурсы” и создайте новый сайт Outlook Web Access;

Недостатки, куда же без них

Токены или смарт-карты не бесплатные (решается бюджетом).

Их нужно учитывать, администрировать и обслуживать (решается системами управления токенами и смарт-картами).

Некоторые информационные системы могут «из коробки» не поддерживать аутентификацию по токенам (решается системами типа Single Sign-On — предназначенными для организации возможности использования единой учетной записи для доступа к любым ресурсам области).

Общая информация

В статье описывается настройка Microsoft Network Policy Server для включения двухфакторной аутентификации с одноразовым кодом доступа или PUSH уведомлением при подключении VPN клиентов, таких как Cisco AnyConnect, FortiClient VPN и других.

Применимо к версиям:

Windows Server 2022 R2Windows Server 2022Windows Server 2022

Возможные способы аутентификации:

Мобильное приложение MultiFactorСМСАппаратные OTP токеныПриложения OTP: Google Authenticator или Яндекс.КлючTelegram

Для настройки второго фактора аутентификации вам потребуется установить и настроить MultiFactor Radius Adapter в режиме RADIUS прокси между клиентом и сервером NPS.

Обратите внимание, в большинстве случаев вы можете отказаться от использования NPS, полностью заменив его на Radus Adapter.

Одноразовые коды totp

Мы уже рассмотрели систему на основе time-based one-time passwords (TOTP) на примере Apple. В отличие от Apple, в Google придерживаются политики максимальной открытости. Компания использует совершенно стандартную реализацию протокола, позволяющую инициализировать приложения-аутентификаторы как разработки самой Google (приложение Google Authenticator, так и сторонние (например, Microsoft Authenticator). Благодаря этому двухфакторная аутентификация становится доступна пользователям практически всех платформ.

Для инициализации приложения-аутентификатора Google использует QR-код, который нужно сканировать с помощью нового устройства. В отличие от Apple, здесь используется единственный разделяемый секрет: с помощью одного и того же QR-кода можно активировать любое количество приложений-аутентификаторов.

С одной стороны, это удобно: можно сохранить QR-код в виде изображения (достаточно сделать скриншот экрана), после чего использовать его для инициализации приложений-аутентификаторов на новых устройствах. С другой — отозвать доверенный статус с конкретного устройства не представляется возможным. Отозвать можно только все сразу в процессе генерации нового QR-кода.

Подтверждение через уведомление

Подтвердить личность можно с помощью специального приложения (Identity Verification App), в роли которого может выступать собственный Microsoft Authenticator.

С помощью приложения Microsoft Authenticator (его необходимо установить и настроить на устройстве, которое ты хочешь сделать доверенным) можно принимать интерактивные уведомления «да — нет». Для верификации входа в учетную запись достаточно одобрить уведомление.

На устройствах под управлением Android или iOS подтвердить вход можно, только разблокировав устройство. А вот на смартфонах под управлением Windows 10 Mobile это не так: уведомление появляется поверх экрана блокировки и подтвердить его можно, даже не разблокировав устройство.

Преимущества входа в домен по токену

PIN-код от токена проще запомнить, так как он может быть намного проще пароля. Каждый наверняка хоть раз в жизни видел, как «опытный» пользователь мучительно не может с нескольких попыток аутентифицироваться в системе, вспоминая и вводя свой «безопасный» пароль.

PIN-код не обязательно постоянно менять, так как токены более устойчивы к перебору PIN-кодов. После некоторого числа неудачных попыток ввода, токен блокируется.

При использовании токена для пользователя вход в систему выглядит следующим образом: после загрузки компьютера, он просто подключает токен к USB-порту компьютера, вводит 4-6 цифр и нажимает кнопку Enter. Скорость ввода цифр у обычных людей выше, чем скорость ввода букв. Поэтому PIN-код вводится быстрее.

Токены позволяют решить проблему «брошенного рабочего места» — когда пользователь уходит со своего рабочего места и забывает выйти из своей учетной записи.

Политика домена может быть настроена таким образом, чтобы компьютер автоматически блокировался при извлечении токена. Также токен может быть оснащен RFID-меткой для прохода между помещениями компании, поэтому не забрав токен со своего рабочего места, сотрудник просто не сможет перемещаться по территории.

Распечатка одноразовых кодов

Двухфакторная аутентификация начиналась с одноразовых кодов, распечатанных на листе бумаги. Этот вариант доступен пользователям Google. Распечатать можно десяток шестизначных одноразовых кодов. В любой момент все неиспользованные коды можно отозвать, просто сгенерировав новые.

Стандартные аутентификаторы totp

Microsoft поддерживает аутентификацию по стандарту TOTP. Инициализация единственным QR-кодом, с помощью которого можно настроить любое количество приложений-аутентификаторов. Отзыв конкретного устройства невозможен.

Использование стандартного протокола удобно, так как приложения-аутентификаторы доступны практически для всех платформ. Система полностью стандартная; с помощью приложения Google Authenticator можно успешно верифицировать учетные записи Microsoft, и наоборот.

В то же время при использовании собственного приложения Microsoft Authenticator (на платформах Android, iOS и Windows 10) можно инициализировать доверенное устройство уникальным секретом (можно отозвать в индивидуальном порядке). Коды в этом случае генерируются восьмизначные.

Токен и смарт-карта

Наверно, самым надежным и простым в реализации способом двухфакторной аутентификации является использование криптографического токена или смарт-карты. Токен — это USB-устройство, которое является и считывателем, и смарт-картой одновременно. Первым фактором в таком случае является факт владения устройством, а вторым — знание его PIN-кода.

Использовать токен или смарт-карту, тут кому, что удобнее. Но исторически так сложилось, что в России больше привыкли использовать токены, так как они не требуют использования встроенных или внешних считывателей смарт-карт. У токенов есть и свои минусы. Например, на нем не напечатаешь фотографию.

На фотографии изображена типичная смарт-карта и считыватель.

Однако вернемся к корпоративной безопасности.

А начнем мы с домена Windows, ведь в большинстве компаний в России корпоративная сеть построена именно вокруг него.

Как известно, политики Windows-домена, настройки пользователей, настройки групп в Active Directory предоставляют и разграничивают доступ к огромному количеству приложений и сетевых сервисов.

Защитив учетную запись в домене, мы можем защитить большинство, а в некоторых случаях и вообще все внутренние информационные ресурсы.

В заключение

Данная статья не подойдет большинству пользователей. Мало кто ставит пароль на операционную систему, так как никто не любит тратить время на ввод пароля. Однако если Вы заботитесь о сохранности своей информации, и Вам недостаточно просто поставить пароль на папку, можете воспользоваться этой функцией. Очень может пригодиться, чтобы ограничить доступ к компьютеру или ноутбуку со стороны коллег или детей.

Вход в личный кабинет

Вход в личный кабинет