Что такое pppoe протокол?

Соединение PPPoE (или ПППоЕ) — это один из типов протоколов высокоскоростного подключения роутера или компьютера к интернету через порт WAN. В полном варианте оно звучит как «Point-to-point Protocol over Ethernet», то есть в переводе с английского это означает подключение к интернету от точки к точке.

Что такое сессии?

Попробую рассказать в паре абзацев.

Сессии – это механизм, который позволяет однозначно идентифицировать пользователя.

По-человечески это значит, что для каждого посетителя сайта можно создать уникальное “хранилище”, к которому будет доступ только у этого самого посетителя.

Хранилище это хранится в файле на сервере.

На самом деле сессии хранятся не обязательно в файлах. Например, cms Modx хранит их базе данных.

Но сейчас нам это не важно, главное, что сессии предоставляют удобный способ работать с данными, уникальными для пользователя.

Для нас сессия выглядит как обычный ассоциативный массив под названием $_SESSION, в разные поля которого можно записать хоть число, хоть строку, хоть сериализованный объект.

Что делать дальше?

И вот мы подбираемся к самому интересному: а где хранить пароли и в каком виде? Давайте сначала подумаем, где их хранить.

1с:предприятие: очистка кэша и мусора

Если с Вашей базой данных 1С:Предприятие началось твориться что-то неладное, то очистка кэша 1С такая же необходимая операция, как и внешнее и внутреннее (ТиИ) тестирование файла базы данных. Это довольно несложная операция, однако есть некоторые НО.

1с:розница: произошла ошибка 33h некорректные параметры в команде

После внезапного отключения питания на одном из ПК наших клиентов перестали печататься чеки, начала появляться ошибка «Произошла ошибка 33h некорректные параметры в команде». Конфигурация 1С:Предприятия — 1С:Розница 8. Магазин одежды и обуви (это переделанная Рарусом конфигурация 1С:Розница). Ниже приведём возможные решения данной проблемы.

Аутентификация по ключам доступа

Этот способ чаще всего используется для аутентификации устройств, сервисов или других приложений при обращении к веб-сервисам. Здесь в качестве секрета применяются ключи доступа (

access key, API key

Аутентификация по одноразовым паролям

Аутентификация по одноразовым паролям обычно применяется дополнительно к аутентификации по паролям для реализации

two-factor authentication

(2FA). В этой концепции пользователю необходимо предоставить данные двух типов для входа в систему: что-то, что он знает (например, пароль), и что-то, чем он владеет (например, устройство для генерации одноразовых паролей). Наличие двух факторов позволяет в значительной степени увеличить уровень безопасности, что м. б. востребовано для определенных видов веб-приложений.

Другой популярный сценарий использования одноразовых паролей — дополнительная аутентификация пользователя во время выполнения важных действий: перевод денег, изменение настроек и т. п.

Существуют разные источники для создания одноразовых паролей. Наиболее популярные:

- Аппаратные или программные токены, которые могут генерировать одноразовые пароли на основании секретного ключа, введенного в них, и текущего времени. Секретные ключи пользователей, являющиеся фактором владения, также хранятся на сервере, что позволяет выполнить проверку введенных одноразовых паролей. Пример аппаратной реализаций токенов — RSA SecurID; программной — приложение Google Authenticator.

- Случайно генерируемые коды, передаваемые пользователю через SMS или другой канал связи. В этой ситуации фактор владения — телефон пользователя (точнее — SIM-карта, привязанная к определенному номеру).

- Распечатка или scratch card со списком заранее сформированных одноразовых паролей. Для каждого нового входа в систему требуется ввести новый одноразовый пароль с указанным номером.

Аппаратный токен RSA SecurID генерирует новый код каждые 30 секунд.

В веб-приложениях такой механизм аутентификации часто реализуется посредством расширения forms authentication: после первичной аутентификации по паролю, создается сессия пользователя, однако в контексте этой сессии пользователь не имеет доступа к приложению до тех пор, пока он не выполнит дополнительную аутентификацию по одноразовому паролю.

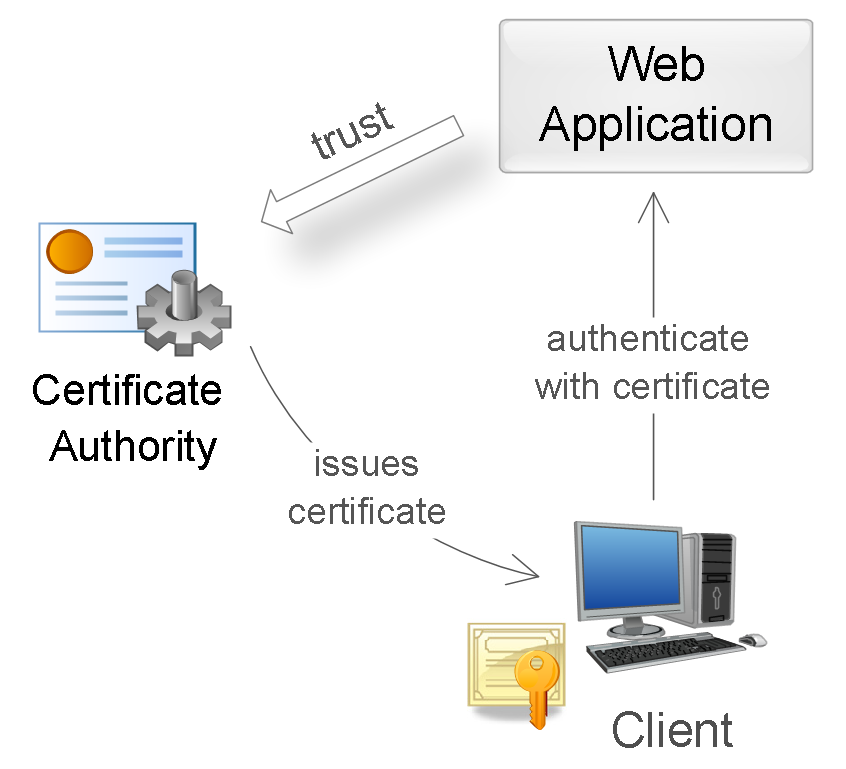

Аутентификация по сертификатам

Сертификат представляет собой набор атрибутов, идентифицирующих владельца, подписанный

certificate authority

(CA). CA выступает в роли посредника, который гарантирует подлинность сертификатов (по аналогии с ФМС, выпускающей паспорта). Также сертификат криптографически связан с закрытым ключом, который хранится у владельца сертификата и позволяет однозначно подтвердить факт владения сертификатом.

На стороне клиента сертификат вместе с закрытым ключом могут храниться в операционной системе, в браузере, в файле, на отдельном физическом устройстве (smart card, USB token). Обычно закрытый ключ дополнительно защищен паролем или PIN-кодом.

В веб-приложениях традиционно используют сертификаты стандарта X.509. Аутентификация с помощью X.509-сертификата происходит в момент соединения с сервером и является частью протокола SSL/TLS. Этот механизм также хорошо поддерживается браузерами, которые позволяют пользователю выбрать и применить сертификат, если веб-сайт допускает такой способ аутентификации.

Использование сертификата для аутентификации.

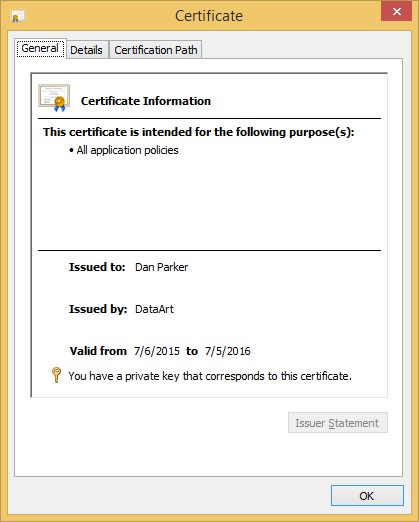

Во время аутентификации сервер выполняет проверку сертификата на основании следующих правил:

- Сертификат должен быть подписан доверенным certification authority (проверка цепочки сертификатов).

- Сертификат должен быть действительным на текущую дату (проверка срока действия).

- Сертификат не должен быть отозван соответствующим CA (проверка списков исключения).

Пример X.509 сертификата.

После успешной аутентификации веб-приложение может выполнить авторизацию запроса на основании таких данных сертификата, как subject (имя владельца), issuer (эмитент), serial number (серийный номер сертификата) или thumbprint (отпечаток открытого ключа сертификата).

Использование сертификатов для аутентификации — куда более надежный способ, чем аутентификация посредством паролей. Это достигается созданием в процессе аутентификации цифровой подписи, наличие которой доказывает факт применения закрытого ключа в конкретной ситуации (non-repudiation).

Аутентификация по токенам

Такой способ аутентификации чаще всего применяется при построении распределенных систем

Single Sign-On

(SSO), где одно приложение (

service provider

или

relying party

) делегирует функцию аутентификации пользователей другому приложению (

identity provider

или

authentication service

). Типичный пример этого способа — вход в приложение через учетную запись в социальных сетях. Здесь социальные сети являются сервисами аутентификации, а приложение

доверяет

функцию аутентификации пользователей социальным сетям.

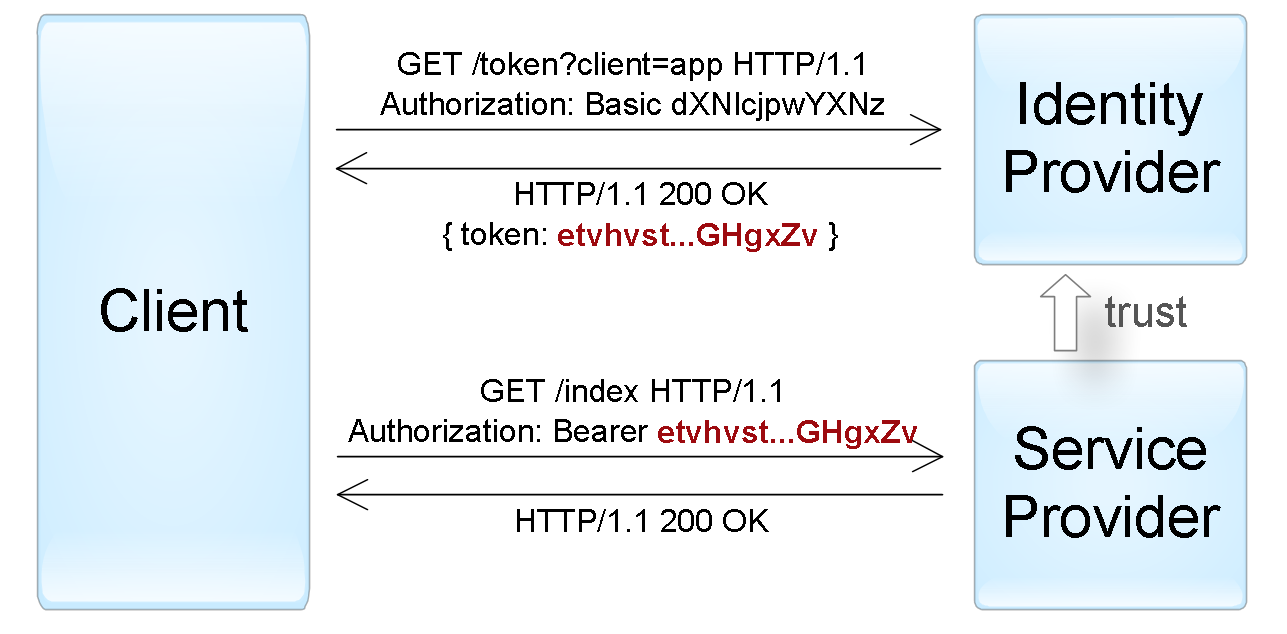

Реализация этого способа заключается в том, что identity provider (IP) предоставляет достоверные сведения о пользователе в виде токена, а service provider (SP) приложение использует этот токен для идентификации, аутентификации и авторизации пользователя.На общем уровне, весь процесс выглядит следующим образом:

- Клиент аутентифицируется в identity provider одним из способов, специфичным для него (пароль, ключ доступа, сертификат, Kerberos, итд.).

- Клиент просит identity provider предоставить ему токен для конкретного SP-приложения. Identity provider генерирует токен и отправляет его клиенту.

- Клиент аутентифицируется в SP-приложении при помощи этого токена.

Пример аутентификации «активного» клиента при помощи токена, переданного посредством Bearer схемы.

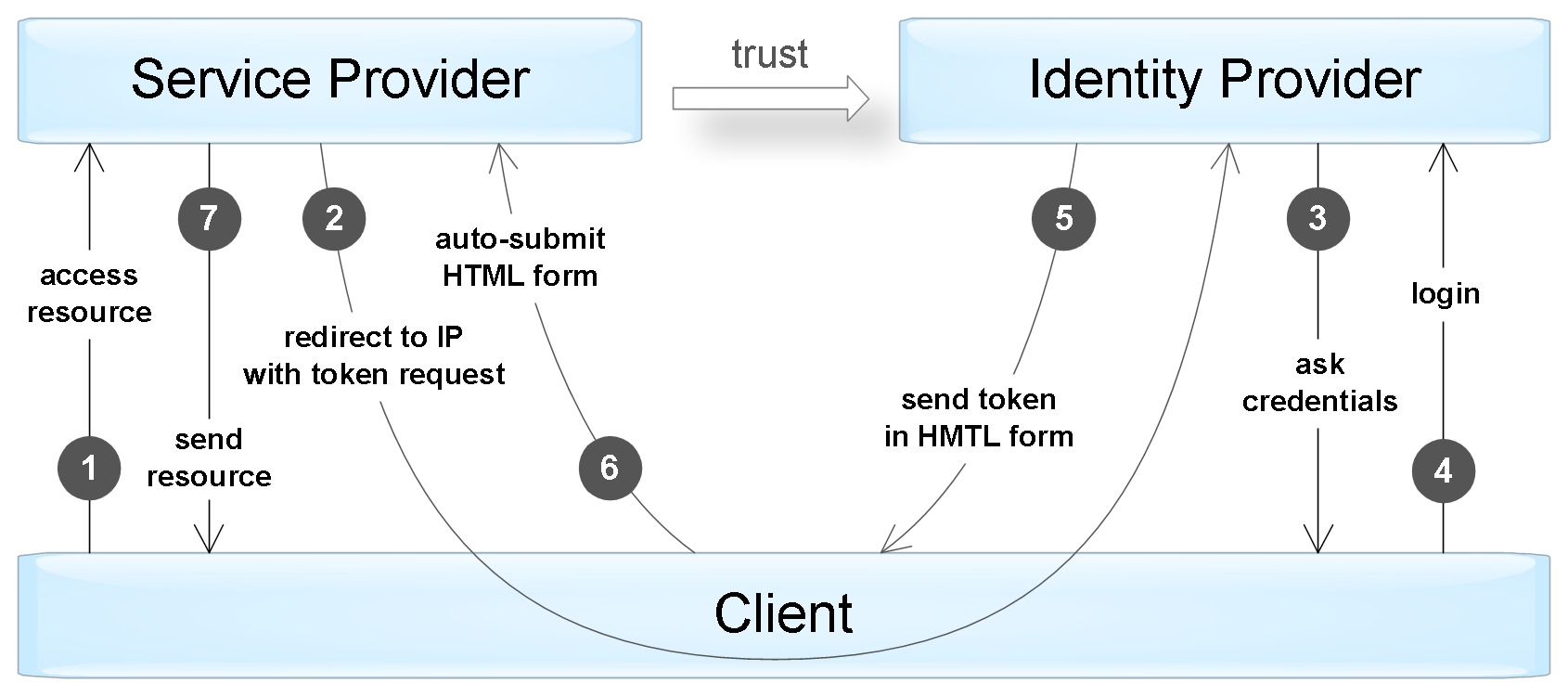

Процесс, описанный выше, отражает механизм аутентификации активного клиента, т. е. такого, который может выполнять запрограммированную последовательность действий (например, iOS/Android приложения). Браузер же — пассивный клиент в том смысле, что он только может отображать страницы, запрошенные пользователем.

Пример аутентификации «пассивного» клиента посредством перенаправления запросов.

Существует несколько стандартов, в точности определяющих протокол взаимодействия между клиентами (активными и пассивными) и IP/SP-приложениями и формат поддерживаемых токенов. Среди наиболее популярных стандартов — OAuth, OpenID Connect, SAML, и WS-Federation. Некоторая информация об этих протоколах — ниже в статье.

Сам токен обычно представляет собой структуру данных, которая содержит информацию, кто сгенерировал токен, кто может быть получателем токена, срок действия, набор сведений о самом пользователе (claims). Кроме того, токен дополнительно подписывается для предотвращения несанкционированных изменений и гарантий подлинности.

При аутентификации с помощью токена SP-приложение должно выполнить следующие проверки:

- Токен был выдан доверенным identity provider приложением (проверка поля issuer).

- Токен предназначается текущему SP-приложению (проверка поля audience).

- Срок действия токена еще не истек (проверка поля expiration date).

- Токен подлинный и не был изменен (проверка подписи).

В случае успешной проверки SP-приложение выполняет авторизацию запроса на основании данных о пользователе, содержащихся в токене.

База знаний «try 2 fix» beta

Все материалы свободнык распространению с обязательным указанием источника

источник

Видео по настройке pppoe в windows 10

Более наглядно процесс подключения компьютера на Windows 10 к интернету по PPPoE можете посмотреть в видео

Вместо послесловия

Я рассказал вам немного о том, как защитить свои данные.

Надеюсь, информация была вам интересна и полезна. Если у вас остались вопросы – спрашивайте, буду объяснять.

Ну а на сегодня, пожалуй, все. Жду от вас лайков, комментариев и репостов. Увидимся, точнее спишемся.

Вход в профиль с помощью пароля

Понятно, что пароль – это некая комбинация букв или цифр, а вероятно (и даже безопаснее) тех и других вместе взятых.

Пароль, или его глобальное звучание Password, необходим для того, чтобы зайти в свой профиль.

Без входа в собственный аккаунт большинство функций сайта будут просто невозможны.

Выбираем правильное хэширование

Идею хранения паролей нашли, то есть хранения не паролей, а их хэшей. А вот какой алгоритм хэширования выбрать?

Давайте посмотрим на то, что пробовали выше – простая функция md5. Алгоритма его расшифровки нет, но тем не менее md5 не рекомендуется для использования. Почему?

Помимо сложности самого алгоритма, есть и другой момент. Да, расшифровать пароль по хэшу нельзя, но его можно подобрать. Простым брутфорсом.

К тому же существуют многочисленные базы паролей md5, где всевозможные варианты хранятся тупо списком.

И подбор вашего пароля по известному хэшу займет столько времени, сколько понадобится для выполнения sql-запроса

select password from passwords where hash='e10adc3949ba59abbe56e057f20f883e';

Конечно, вы сами не будете использовать пароль 123456, но как насчет ваших пользователей? Да, 123456 можно подобрать и руками, но в таком случае никакие алгоритмы не помогут.

Наша же задача максимально позаботиться о юзерах, которые выбирают пароли сложнее qwerty. Думаем дальше, гуглим.

Помимо md5 есть множество алгоритмов хэширования, sha256, sha512 и еще целая толпа. Их сложность выше, но это не отменяет опять-таки существования таблиц с готовыми паролями.

Нужно что-то хитрее.

Заглушка для авторизации

Функции, связанные с авторизацией, будут лежать в отдельном файле и своем пространстве имен. Создадим файл auth.php в api/v1/common – там, где уже лежит helpers.php.

Если вы разбирали уроки админки, особенно третий, про серверную часть, то эти пути вам будут знакомы. Если у вас свой проект, то кладите auth.php куда удобно.

Главное, потом правильно указать пути.

Содержимое auth.php

Как исправить ошибки при проверке подлинности pppoe при подключении к интернету — 691, 651, 720, 711

При подключении к интернету посредством PPPoE в некоторых ситуациях могут возникнуть разные ошибки при проверке подлинности, которые выдает модем или компьютер. Если у вас англоязычная версия Windows, то она может проявляться с текстом «PPPoE Unexpectedly Stopped». Вкратце расскажу, что они означают и как их исправить.

Как настроить pppoe на wifi роутере?

Для подключения по протоколу PPPoE необходимо зайти в меню роутера и в разделе настроек интернета найти тип «PPPoE». Где именно находится этот раздел и как точно называется будет зависеть от вашей модели. Однако на любом маршрутизаторе — TP-Link, Zyxel Keenetic, Asus, D-Link, Mikrotik, Tenda, Netis и т.д. — есть данная рубрика.

У некоторых брендов подходящий типа подключения к нужному провайдеру уже встроен в прошивку. Пользователю остается только выбрать страну и своего поставщика услуг. Обычно здесь уже есть такие популярные, как Ростелеком, Билайн, МТС, Дом.Ру, ТТК и так далее.

Как настроить автоматически подключение к pppoe в windows 10?

Однако, после создания соединения по протоколу PPPoE на Windows 10, для выхода в интернет придется каждый раз кликать по этому меню. Но можно настроить автоподключение PPPoE при загрузке операционной системы.

Для этого находим через поиск Windows программу «Планировщик заданий»

Выбираем «Создать простую задачу»

Далее придумываем для нее название — например «Интернет PPPoE»

В качестве триггера, то есть условия для ее выполнения, выбираем «При запуске Windows»

А в пункте «Действие» ставим флажок на «Запустить программу»

Теперь будьте внимательны и правильно укажите данные для подключения к интернету.

Как обойтись без шифрования. хэширование

Фокус в том, что не нужно хранить пароли в открытом виде, но и не нужно шифровать их с возможностью расшифровки. Пароли нужно хэшировать и в базе хранить не пароль, а его хэш.

Хитрым образом закодированную строку, которую нельзя расшифровать. Например, не password, а 5f4dcc3b5aa765d61d8327deb882cf99

Вы можете спросить, что это за хрень и как же сравнить пароль, введенный пользователем, с паролем, лежащим в базе. А нам и не нужно сравнивать пароли – достаточно сравнить их хэши.

Например, есть простая функция хэширования md5. Вот так она работает

Как создать подключение pppoe в windows 10?

Для того, чтобы создать подключение к интернету через протокол PPPoE в Windows 10, необходимо зайти в меню «Пуск» и нажать на иконку настроек

Здесь заходим в раздел «Панели управления», который называется «Сети и интернет»

И переходим по ссылке «Центр управления сетями и общим доступом»

Здесь необходимо выбрать «Подключение к Интернету»

Выбираем «Высокоскоростное подключение (PPPoE)»

Как удалить подключение pppoe на компьютере windows 10?

Для удаления подключения по PPPoE из Windows 10 достаточно просто зайти в «Изменение параметров адаптера» в «Центре управления сетями»

Найти имя своего высокоскоростного соединения, кликнуть по нему правой кнопкой мыши и выбрать «Удалить»

Настройка роутера

1. Вставляем кабель от провайдера в порт WAN на роутере (синий цвет), а кабель Ethernet, прилагавшийся в комплекте к роутеру — в компьютер одним концом, а другим в любой порт LAN на роутере (желтый цвет).

2. На ПК под управлением Windows 7, а в других ОС по аналогии, открываем раздел сетевых настроек: Пуск => Панель Управления => Сеть и Интернет => Центр управления сетями и общим доступом => Управление сетевыми подключениями => Изменения параметров адаптера.

Кликаем правой кнопкой мыши по пункту «Подключение по локальной сети» заходим в «Свойства» далее в раздел «Протокол Интернета версии 4» и устанавливаем флажки на «Получить IP автоматически» и «Получить адрес DNS сервера автоматически» Применяем и сохраняем.

Настройка роутера (pppoe соединение)

В этой инструкции будет описан универсальный способ подключения роутеру к интернету, посредством протокола PPPoE. Провайдеры Дом.Ру, ТТК, SevenSky, NetByNet, LanPort, ИнетКом, ГорКом, Искра телеком, Марьино.Net, Смайл:) и другие. Руководство подойдет для любой модели роутера — отличия будут возникать лишь в названии и оформлении разделов настроек в администраторском меню роутера.

Отличие pppoe от dhcp в настройках роутера

Еще один популярный вопрос от новичков — чем отличается протокол PPPoE от DHCP и что лучше. Сразу скажу, что между этими двумя типами подключения к интернету вообще нет ничего общего. PPPoE, как мы уже выяснили, это создание туннельного подключение поверх Ethernet. DHCP — это способ автоматического получения настроек IP адреса, шлюза и маски для вашего коннекта.

Правильный пароль

А теперь о том, как грамотно составить пароль.

Надеюсь, никто из вас не использует комбинацию цифр 0123456789.

Почему? Правильно, такой аккаунт взломают в первые же дни его существования. И смысл создания секретности вообще потеряется.

Для своей идентификации ( а это и есть login и password) необходимо придумать такие данные, которые не так легко подобрать.

Отмечу, что злоумышленники делают это не вручную, а с помощью хакерских программ. И занимает это минимум времени.

Таким образом, ваши данные могут попасть в руки к нечестным людям, и хорошо, если это будет просто форум, а не данные платежных систем.

Пароли принято делить на простые и сложные.

Простые – это сочетание цифр. Они должны идти в разнобой, но ни в коем случае не по порядку. И не повторятся.

Приведу варианты плохих паролей:

- 123456789;

- 987654321;

- 777777777;

- 010101010.

Не используйте в записях номера телефонов, даты рождения, особенно, если в вашем профиле эта информация является общедоступной.

Обратите внимание на длину секретного кода. Большее количество символов сложнее подобрать.

Стоит отметить, что некоторые системы (например, телефонные приложения) допускают короткие комбинации до 4 букв.

Но в большинстве случаев требуется вводить от восьми символов, и это не только цифры, но и буквы.

Так, как вы уже поняли, выглядит сложный пароль. Сочетание цифр и букв при составлении пароля с большей вероятностью обезопасит ваши данные от несанкционированного доступа.

Общепринято использовать латинский алфавит. Добавит надежности использование разного регистра символов (то есть применяем заглавные и обычные буквы).

Password, который вы будете писать при первичной регистрации вам еще понадобится, поэтому его следует запомнить.

Не вздумайте просто напечатать набор цифр и символов, которые вы больше не сможете повторить.

Даже если на личном компьютере или телефоне включена функция запоминания паролей, все-таки введенные данные лучше знать наизусть.

Многие сайты оснащены функцией восстановления забытого пароля, но, скажу вам честно, обычно это 9, если не больше, кругов ада.

Конечно можно все записать на бумажный носитель. Но, на мой взгляд этот вариант также не очень правильный. Запискам тоже свойственно теряться.

Мой совет: выучить Password и login наизусть, вводить их как можно чаще не используя автоматических запоминаний, или включайте двухфакторную авторизацию, которая доступна уже на многих сервисах.

Используйте название своего любимого блюда, города, фильма в сочетании с памятными датами, чтобы облегчить процесс запоминания.

Не можете запомнить? Создайте единое хранилище для ваших паролей к примеру используя программу Keepass, где всегда их можно посмотреть и они будут надежно защищены от третьих лиц.

Ни под каким предлогом не передавайте данные для входа в аккаунты посторонним людям: ни друзьям, ни модераторам, ни рекламщикам. Этим вы обезопасите себя и свой профиль

Проверяем работоспособность vue

Вроде бы, чего там может сломаться? Нам же практически не пришлось лезть в код vue, за исключением добавления кнопки Выйти в шапке админки.

Но попробуем пересобрать админку, чтобы убедиться, что все хорошо. Сначала в production режиме

npm run build

Стандарт saml

Стандарт Security Assertion Markup Language (SAML) описывает способы взаимодействия и протоколы между identity provider и service provider для обмена данными аутентификации и авторизации посредством токенов. Изначально версии 1.0 и 1.1 были выпущены в 2002 – 2003 гг., в то время как версия 2.0, значительно расширяющая стандарт и обратно несовместимая, опубликована в 2005 г.

Этот основополагающий стандарт — достаточно сложный и поддерживает много различных сценариев интеграции систем. Основные «строительные блоки» стандарта:

Стандарты oauth и openid connect

В отличие от SAML и WS-Federation, стандарт OAuth (Open Authorization) не описывает протокол аутентификации пользователя. Вместо этого он определяет механизм получения доступа одного приложения к другому от имени пользователя. Однако существуют схемы, позволяющие осуществить аутентификацию пользователя на базе этого стандарта (об этом — ниже).

Первая версия стандарта разрабатывалась в 2007 – 2022 гг., а текущая версия 2.0 опубликована в 2022 г. Версия 2.0 значительно расширяет и в то же время упрощает стандарт, но обратно несовместима с версией 1.0. Сейчас OAuth 2.0 очень популярен и используется повсеместно для предоставления делегированного доступа и третье-сторонней аутентификации пользователей.

Чтобы лучше понять сам стандарт, рассмотрим пример веб-приложения, которое помогает пользователям планировать путешествия. Как часть функциональности оно умеет анализировать почту пользователей на наличие писем с подтверждениями бронирований и автоматически включать их в планируемый маршрут. Возникает вопрос, как это веб-приложение может безопасно получить доступ к почте пользователей, например, к Gmail?

> Попросить пользователя указать данные своей учетной записи? — плохой вариант.> Попросить пользователя создать ключ доступа? — возможно, но весьма сложно.

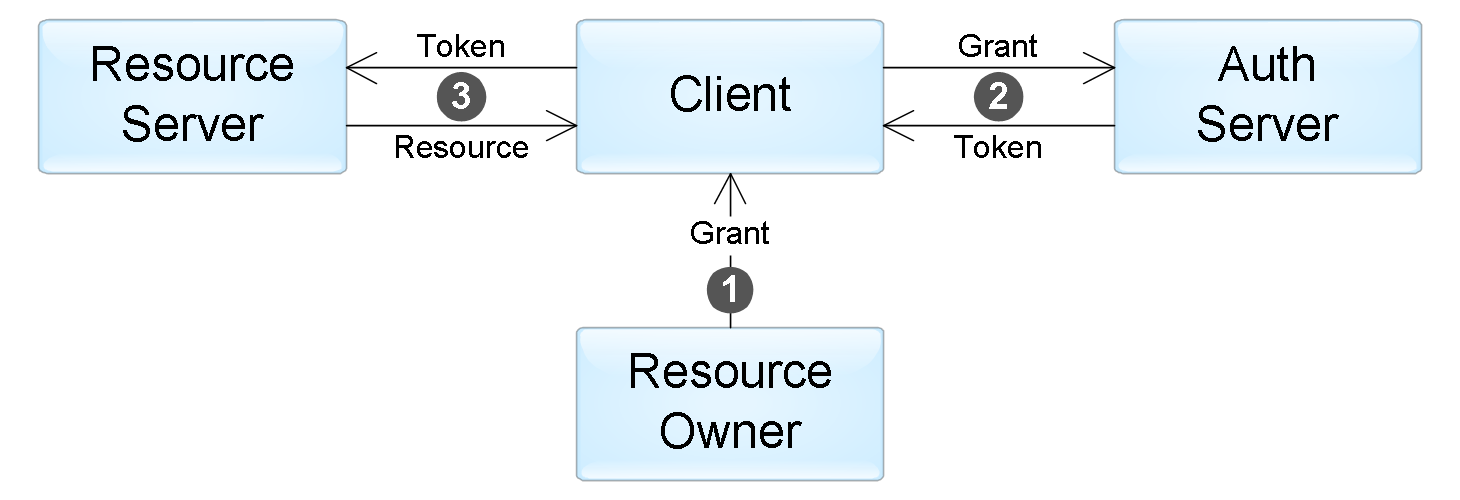

Как раз эту проблему и позволяет решить стандарт OAuth: он описывает, как приложение путешествий (client) может получить доступ к почте пользователя (resource server) с разрешения пользователя (resource owner). В общем виде весь процесс состоит из нескольких шагов:

- Пользователь (resource owner) дает разрешение приложению (client) на доступ к определенному ресурсу в виде гранта. Что такое грант, рассмотрим чуть ниже.

- Приложение обращается к серверу авторизации и получает токен доступа к ресурсу в обмен на свой грант. В нашем примере сервер авторизации — Google. При вызове приложение дополнительно аутентифицируется при помощи ключа доступа, выданным ему при предварительной регистрации.

- Приложение использует этот токен для получения требуемых данных от сервера ресурсов (в нашем случае — сервис Gmail).

Взаимодействие компонентов в стандарте OAuth.

Стандарт описывает четыре вида грантов, которые определяют возможные сценарии применения:

Стандарты ws-trust и ws-federation

WS-Trust и WS-Federation входят в группу стандартов WS-*, описывающих SOAP/XML-веб сервисы. Эти стандарты разрабатываются группой компаний, куда входят Microsoft, IBM, VeriSign и другие. Наряду с SAML, эти стандарты достаточно сложные, используются преимущественно в корпоративных сценариях.

Стандарт WS-Trust описывает интерфейс сервиса авторизации, именуемого Secure Token Service (STS). Этот сервис работает по протоколу SOAP и поддерживает создание, обновление и аннулирование токенов. При этом стандарт допускает использование токенов различного формата, однако на практике в основном используются SAML-токены.

Стандарт WS-Federation касается механизмов взаимодействия сервисов между компаниями, в частности, протоколов обмена токенов. При этом WS-Federation расширяет функции и интерфейс сервиса STS, описанного в стандарте WS-Trust. Среди прочего, стандарт WS-Federation определяет:

Можно сказать, что WS-Federation позволяет решить те же задачи, что и SAML, однако их подходы и реализация в некоторой степени отличаются.

Форматы токенов

Существует несколько распространенных форматов токенов для веб-приложений:

Чем отличается соединение pppoe от pptp?

Не будем вдаваться в теоретические подробности отличия протоколов соединения PPPoE, PPTP и L2TP. Давайте обозначим лишь конечную важную для пользователя информацию, в чем между ними разница и что лучше.

Вместо заключения

Проблемы с dev режимом во vue – это неприятный момент. Мы хотим и апишечку подергать, и все удобства vue-cli использовать. И на елку влезть, и ничего не ободрать.

Возможно, есть более изящный способ обойти эти проблемы в dev режиме, но я их пока не нашел. Поэтому приходится подпирать код лишними условиями.

Заключение

В этой статье мы рассмотрели различные методы аутентификации в веб-приложениях. Ниже — таблица, которая резюмирует описанные способы и протоколы:

Вход в личный кабинет

Вход в личный кабинет