Defining aaa server groups

You can configure the switch to use AAA server groups to group existing server hosts for authentication. You select a subset of the configured server hosts and use them for a particular service. The server group is used with a global server-host list, which lists the IP addresses of the selected server hosts.

Server groups also can include multiple host entries for the same server if each entry has a unique identifier (the combination of the IP address and UDP port number), allowing different ports to be individually defined as RADIUS hosts providing a specific AAA service.

You use the server group server configuration command to associate a particular server with a defined group server. You can either identify the server by its IP address or identify multiple host instances or entries by using the optional auth-port and acct-port keywords.

Beginning in privileged EXEC mode, follow these steps to define the AAA server group and associate a particular RADIUS server with it:

Step 1 | configure terminal | Enter global configuration mode. |

Step 2 | radius-server host { hostname | ip-address } [ auth-port port-number ] [ acct-port port-number ] [ timeout seconds ] [ retransmit retries ] [ key string ] | Specify the IP address or hostname of the remote RADIUS server host. Note The key is a text string that must match the encryption key used on the RADIUS server. Always configure the key as the last item in the radius-server host command. Leading spaces are ignored, but spaces within and at the end of the key are used. If you use spaces in your key, do not enclose the key in quotation marks unless the quotation marks are part of the key. To configure the switch to recognize more than one host entry associated with a single IP address, enter this command as many times as necessary, making sure that each UDP port number is different. The switch software searches for hosts in the order in which you specify them. Set the timeout, retransmit, and encryption key values to use with the specific RADIUS host. |

Step 3 | aaa new-model | Enable AAA. |

Step 4 | aaa group server radius group-name | Define the AAA server-group with a group name. This command puts the switch in a server group configuration mode. |

Step 5 | server ip-address | Associate a particular RADIUS server with the defined server group. Repeat this step for each RADIUS server in the AAA server group. Each server in the group must be previously defined in Step 2. |

Step 6 | end | Return to privileged EXEC mode. |

Step 7 | show running-config | Verify your entries. |

Step 8 | copy running-config startup-config | (Optional) Save your entries in the configuration file. |

Step 9 | Enable RADIUS login authentication. See the “Configuring RADIUS Login Authentication” section. |

To remove the specified RADIUS server, use the no radius-server host hostname | ip-address global configuration command. To remove a server group from the configuration list, use the no aaa group server radius group-name global configuration command.

In this example, the switch is configured to recognize two different RADIUS group servers ( group1 and group2). Group1 has two different host entries on the same RADIUS server configured for the same services. The second host entry acts as a fail-over backup to the first entry.

Identifying the radius server host

Switch-to-RADIUS-server communication involves several components:

You identify RADIUS security servers by their hostname or IP address, hostname and specific UDP port numbers, or their IP address and specific UDP port numbers. The combination of the IP address and the UDP port number creates a unique identifier, allowing different ports to be individually defined as RADIUS hosts providing a specific AAA service. This unique identifier enables RADIUS requests to be sent to multiple UDP ports on a server at the same IP address.

If two different host entries on the same RADIUS server are configured for the same service—for example, accounting—the second host entry configured acts as a fail-over backup to the first one. Using this example, if the first host entry fails to provide accounting services, the %RADIUS-4-RADIUS_DEAD message appears, and then the switch tries the second host entry configured on the same device for accounting services. (The RADIUS host entries are tried in the order that they are configured.)

A RADIUS server and the switch use a shared secret text string to encrypt passwords and exchange responses. To configure RADIUS to use the AAA security commands, you must specify the host running the RADIUS server daemon and a secret text (key) string that it shares with the switch.

The timeout, retransmission, and encryption key values can be configured globally for all RADIUS servers, on a per-server basis, or in some combination of global and per-server settings. To apply these settings globally to all RADIUS servers communicating with the switch, use the three unique global configuration commands: radius-server timeout, radius-server retransmit, and radius-server key. To apply these values on a specific RADIUS server, use the radius-server host global configuration command.

Session identification

For disconnect and CoA requests targeted at a particular session, the switch locates the session based on one or more of the following attributes:

Unless all session identification attributes included in the CoA message match the session, the switch returns a Disconnect-NAK or CoA-NAK with the “Invalid Attribute Value” error-code attribute.

For disconnect and CoA requests targeted to a particular session, any one of the following session identifiers can be used:

If more than one session identification attribute is included in the message, all the attributes must match the session or the switch returns a Disconnect- negative acknowledgement (NAK) or CoA-NAK with the error code “Invalid Attribute Value.”

The packet format for a CoA Request code as defined in RFC 5176 consists of the fields: Code, Identifier, Length, Authenticator, and Attributes in Type:Length:Value (TLV) format.

0 1 2 3 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - | Code | Identifier | Length | - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - | | | Authenticator | | | | | - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - | Attributes... - - - - - - - - - - - - -The attributes field is used to carry Cisco VSAs.

Session reauthentication

The AAA server typically generates a session reauthentication request when a host with an unknown identity or posture joins the network and is associated with a restricted access authorization profile (such as a guest VLAN). A reauthentication request allows the host to be placed in the appropriate authorization group when its credentials are known.

To initiate session authentication, the AAA server sends a standard CoA-Request message which contains a Cisco vendor-specific attribute (VSA) in this form: Cisco:Avpair=“subscriber:command=reauthenticate” and one or more session identification attributes.

The current session state determines the switch response to the message. If the session is currently authenticated by IEEE 802.1x, the switch responds by sending an EAPoL2-RequestId message (see footnote 1 below) to the server.

If the session is currently authenticated by MAC authentication bypass (MAB), the switch sends an access-request to the server, passing the same identity attributes used for the initial successful authentication.

If session authentication is in progress when the switch receives the command, the switch terminates the process, and restarts the authentication sequence, starting with the method configured to be attempted first.

If the session is not yet authorized, or is authorized via guest VLAN, or critical VLAN, or similar policies, the reauthentication message restarts the access control methods, beginning with the method configured to be attempted first. The current authorization of the session is maintained until the reauthentication leads to a different authorization result.

Setting a telnet password for a terminal line

When you power-up your switch for the first time, an automatic setup program runs to assign IP information and to create a default configuration for continued use. The setup program also prompts you to configure your switch for Telnet access through a password.

Beginning in privileged EXEC mode, follow these steps to configure your switch for Telnet access:

Step 1 | Attach a PC or workstation with emulation software to the switch console port, or attach a PC to the Ethernet management port. The default data characteristics of the console port are 9600, 8, 1, no parity. You might need to press the Return key several times to see the command-line prompt. | |

Step 2 | enable password password | Enter privileged EXEC mode. |

Step 3 | configure terminal | Enter global configuration mode. |

Step 4 | line vty 0 15 | Configure the number of Telnet sessions (lines), and enter line configuration mode. There are 16 possible sessions on a command-capable switch. The 0 and 15 mean that you are configuring all 16 possible Telnet sessions. |

Step 5 | password password | Enter a Telnet password for the line or lines. For password, specify a string from 1 to 25 alphanumeric characters. The string cannot start with a number, is case sensitive, and allows spaces but ignores leading spaces. By default, no password is defined. |

Step 6 | end | Return to privileged EXEC mode. |

Step 7 | show running-config | Verify your entries. The password is listed under the command line vty 0 15. |

Step 8 | copy running-config startup-config | (Optional) Save your entries in the configuration file. |

To remove the password, use the no password global configuration command.

This example shows how to set the Telnet password to let45me67in89 :

Setting the privilege level for a command

Beginning in privileged EXEC mode, follow these steps to set the privilege level for a command mode:

Step 1 | configure terminal | Enter global configuration mode. |

Step 2 | privilege mode level level command | Set the privilege level for a command. |

Step 3 | enable password level level password | Specify the enable password for the privilege level. |

Step 4 | end | Return to privileged EXEC mode. |

Step 5 | show running-config or show privilege | Verify your entries. The first command shows the password and access level configuration. The second command shows the privilege level configuration. |

Step 6 | copy running-config startup-config | (Optional) Save your entries in the configuration file. |

When you set a command to a privilege level, all commands whose syntax is a subset of that command are also set to that level. For example, if you set the show ip traffic command to level 15, the show commands and show ip commands are automatically set to privilege level 15 unless you set them individually to different levels.

To return to the default privilege for a given command, use the no privilege mode level level command global configuration command.

Ну и на сладенькое: сброс пароля

Так, а что же делать, если на стол легла вам бушная циска с неизвестным паролем или вы очень невовремя забыли его? Вообще-то это многократно описано и легко гуглится, но повторить это необходимо. Практически на любом сетевом устройстве есть возможность сбросить пароль, имея физический доступ.

Если сделать это невозможно или это отдельная платная услуга, то скорее всего в ваших руках находится какая-то русская поделка (не в обиду, конечно, нашим производителям, но дважды я такие строки читал в документации:))Итак, cisco:1) Подключаетесь к устройству консольным кабелем,2)

Отправляете его в ребут (хоть по питанию, хоть командой #reload)3) Когда на экране побежит такая строчка ########…###, означающая загрузку образа (40-60 секунд после включения), необходимо отправить сигнал Break. Как это сделать в разных программах читать тут.

Вы попадаете в режим ROMMON. 4) В этом режиме введите команду: confreg 0x2142, она заставит устройство игнорировать startup-config при загрузке.5) Введите reset для перезагрузки6) После загрузки running-config будет девственно чистым, а startup-config содержит по-прежнему последнюю сохранённую конфигурацию. Сейчас самое время поменять пароль или слить конфиг. 7) Самое важное: верните обратно регистры:

Router(config)#config-register 0x2102

Если вы этого не сделаете, то вся ваша конфигурация будет актуальна до первого ребута) И хорошо, если это устройство стоит рядом, и вы вспомните, что накосячили. Мне не повезло)В следующей статье мы обратимся к вланам и локальной сети. Обязательно к прочтению:

Хочу поблагодарить Максима aka gluck за помощь в написании этой статьи.

Тренинг cisco 200-125 ccna v3.0. день 8. настройка свитча

Добро пожаловать в мир свитчей! Сегодня мы поговорим о коммутаторах. Предположим, что вы – сетевой администратор и находитесь в офисе новой компании. К вам подходит менеджер со свитчем «из коробки» и просит его настроить. Возможно, вы подумали, что речь идет об обычном электрическом выключателе (в английском языке слово switch обозначает и сетевой коммутатор, и электрический выключатель – прим. переводчика), но это не так – имеется в виду сетевой коммутатор, или свитч Cisco.

Итак, менеджер передает вам новый коммутатор Cisco, который снабжен множеством интерфейсов. Это может быть 8,16 или 24-х портовый свитч. В данном случае на слайде показан свитч, у которого спереди имеется 48 портов, разделенных на 4 секции по 12 портов. Как мы знаем из предыдущих уроков, сзади свитча имеется еще несколько интерфейсов, одним из которых является консольный порт. Консольный порт используется для внешнего доступа к устройству и позволяет увидеть, как происходит загрузка операционной системы свитча.

Мы уже обсуждали случай, когда вы хотите помочь своему коллеге и используете удаленный рабочий стол. Вы подключаетесь к его компьютеру, вносите изменения, но если вы захотите, чтобы ваш друг перезагрузил компьютер, то вы потеряете доступ и не сможете наблюдать, что происходит на экране в момент загрузки. Эта проблема возникает, если у вас нет внешнего доступа к этому устройству и вы связаны с ним только по сети.

Но если у вас есть внесетевой доступ, то можно увидеть загрузочный экран, распаковку IOS и прочие процессы. Другой способ получить доступ к этому устройству – это подключиться к любому из фронтальных портов. Если вы настроили управление IP-адресами на этом устройстве, как будет показано в этом видео, то сможете получить к нему доступ через Telnet. Проблема состоит в том, что вы утратите этот доступ, как только устройство выключится.

Давайте посмотрим, как можно провести начальную настройку нового свитча. Перед тем, как перейти непосредственно к настройке конфигурации, нам нужно ввести несколько основных правил.

Для большей части видеоуроков я использовал GNS3 — эмулятор, который позволяет эмулировать операционную систему Cisco IOS. Во многих случаях мне нужно более чем одно устройство, например, если я показываю, как осуществляется маршрутизация. В этом случае мне может понадобиться, например, четыре устройства. Вместо того, чтобы покупать физические устройства, я могу использовать операционную систему одного из моих устройств, подключить его к GNS3 и эмулировать эту IOS на нескольких экземплярах виртуальных устройств.

Поэтому мне не нужно физически иметь пять маршрутизаторов, у меня может быть всего один роутер. Я могу использовать операционную систему на своем компьютере, установить эмулятор и получить 5 экземпляров устройств. В последующих видеоуроках мы рассмотрим, как это сделать, но на сегодня проблема использования эмулятора GNS3 заключается в том, что с его помощью невозможно эмулировать свитч, потому что свитч Cisco имеет аппаратные чипы ASIC. Эта особая интегральная микросхема, которая, собственно, и делает свитч свитчем, так что вы не можете просто эмулировать эту аппаратную функцию.

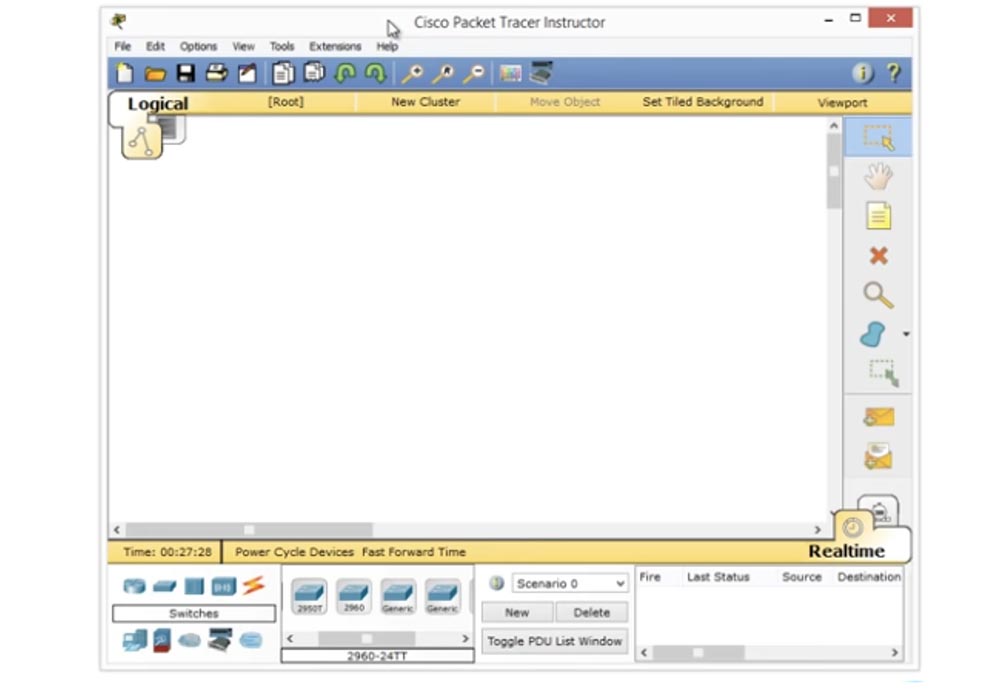

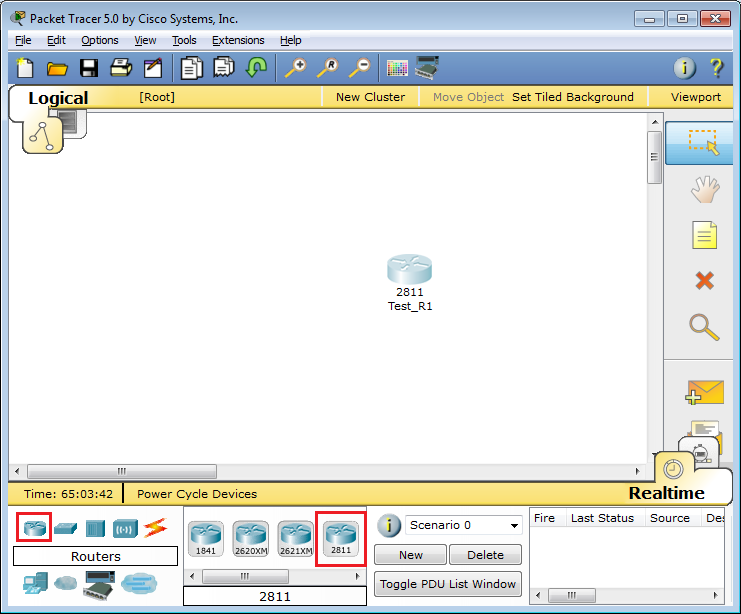

В целом эмулятор GNS3 помогает работать со свитчем, но есть некоторые функции, которые нельзя осуществить с его помощью. Поэтому для данного урока и некоторых других видео я использовал другое программное обеспечение Cisco под названием Cisco Packet Tracer. Не спрашивайте меня, как получить доступ к Cisco Packet Tracer, вы можете узнать об этом с помощью Google, скажу лишь, что получения такого доступа вы должны быть членом Network Academy.

Вы можете иметь доступ к Cisco Packet Tracer, можете иметь доступ к физическому устройству или к GNS3, вы можете пользоваться любым из этих инструментов при изучении курса Cisco ICND. Вы можете использовать GNS3, если у вас есть роутер, операционная система и свитч, и он будет работать без проблем, вы можете использовать физическое устройство, или же Packet Tracer – просто решите, что вам подходит больше всего.

Но в моих видеоуроках я собираюсь использовать именно Packet Tracer, так что у меня будет пара видео, одно исключительно для Packet Tracer и одно исключительно для GNS3, скоро я их выложу, пока же мы будем использовать Packet Tracer. Вот как он выглядит. Если у вас тоже есть доступ к Network Academy, вы сможете получить доступ к этой программе, а если нет, можете использовать другие инструменты.

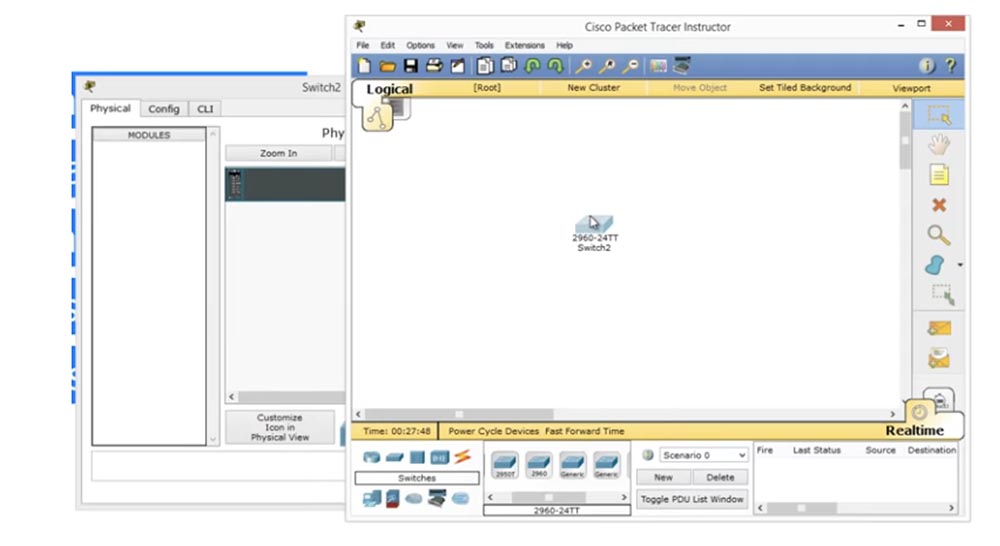

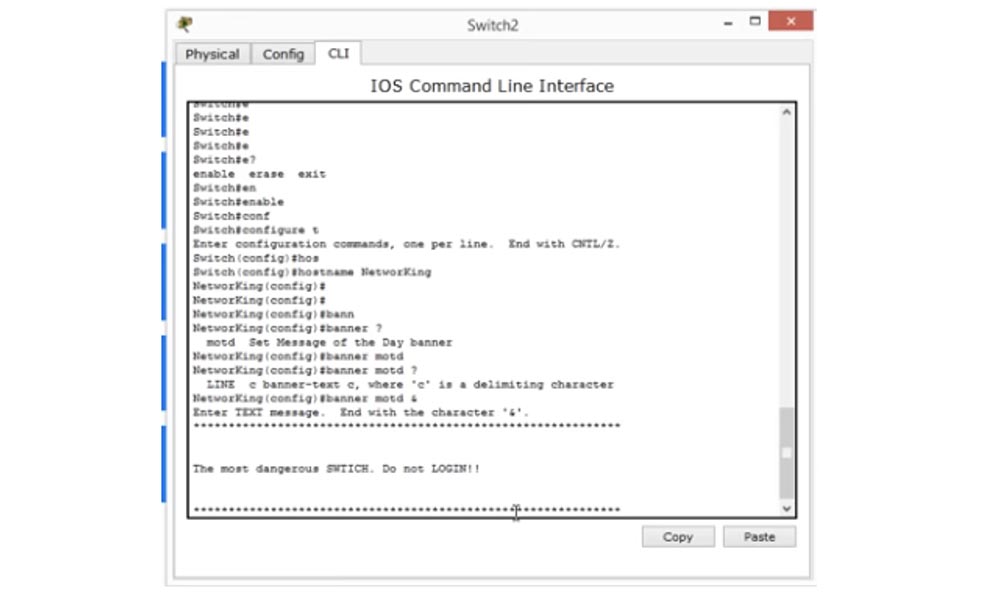

Итак, поскольку сегодня мы говорим о свитчах, я отмечу пункт Switches, выберу модель свитча серии 2960 и перетащу его иконку в окно программы. Если я дважды щелкну по этой иконке, то перейду в интерфейс командной строки.

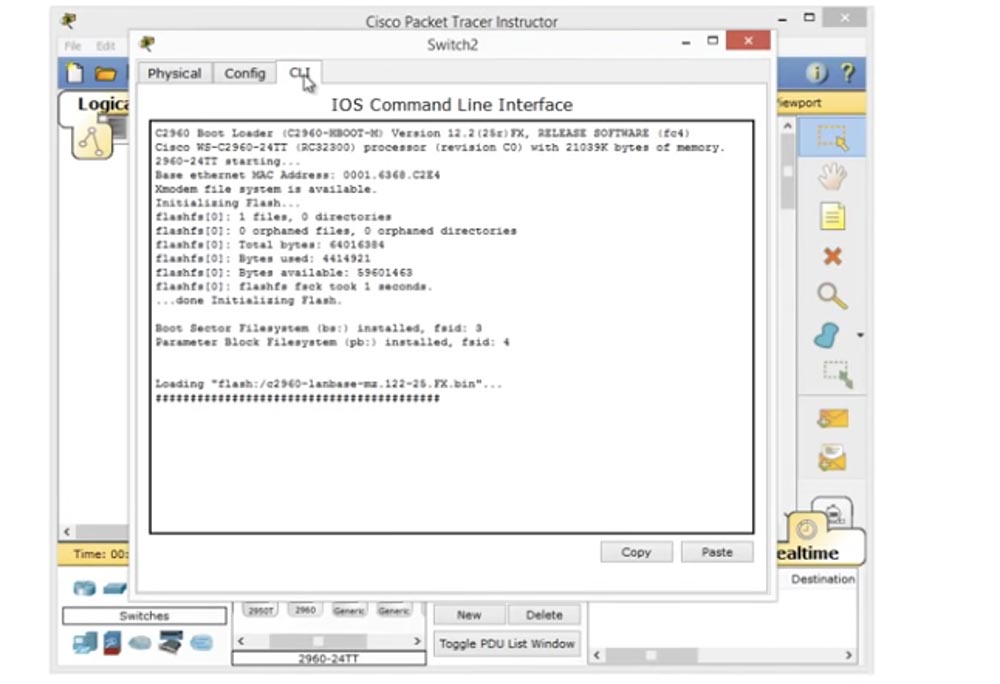

Далее я вижу, как загружается операционная система свитча.

Если вы возьмете физическое устройство и подключите его к компьютеру, то увидите точно такую же картину загрузки Cisco IOS. Вы видите, что операционная система распаковалась, и можете прочитать некоторые ограничения использования ПО и лицензионное соглашение, информацию об авторских правах… все это отображается в этом окне.

Далее будет показана платформа, на которой запущена ОС, в данном случае это свитч WS-C2690-24TT, и отображены все функции аппаратного обеспечения. Здесь также отображена версия программы. Далее мы переходим непосредственно к командной строке, если вы помните, здесь у нас имеются подсказки для пользователя. Например, символ ( > ) приглашает ввести команду. Из видеоурока «День 5» вы знаете, что это начальный, низший режим доступа к настройкам устройства, так называемый пользовательский режим EXEC. Этот доступ можно получить на любом устройстве Cisco.

Если вы используете Packet Tracer, то получаете внесетевой OOB-доступ к устройству и можете проследить, как происходит загрузка устройства. Эта программа имитирует доступ к свитчу через консольный порт. Как же вы переходите из пользовательского режима EXEC в привилегированный режим EXEC? Вы печатаете команду «enable» и нажимаете «Ввод», вы также могли бы использовать подсказку, просто введя «en» и получив возможные варианты команд, начинающихся с этих букв. Если вы просто введете букву «e», устройство не поймет, что вы имеете ввиду, потому что есть три команды, начинающиеся «e», но если я наберу «en», система поймет, что единственное слово, начинающиеся на эти две буквы – это enable. Таким образом, введя данную команду, вы получите доступ к привилегированному режиму Exec.

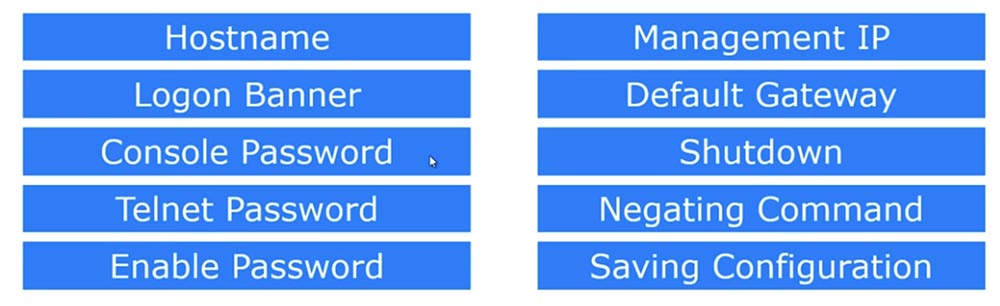

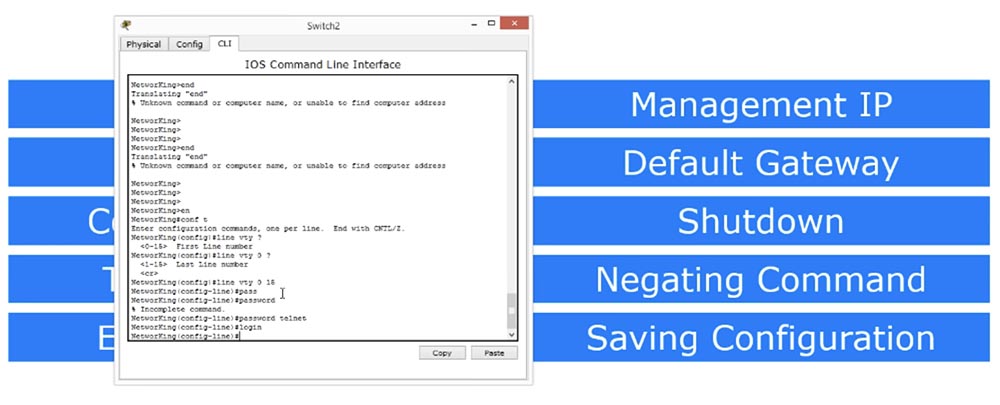

В этом режиме мы можем сделать все, что было показано на втором слайде – изменить имя хоста, установить баннер входа в систему, пароль Telnet, включить ввод пароля, настроить IP-адрес, установить шлюз по умолчанию, дать команду на отключение устройства, отменить введенные ранее команды и сохранить сделанные изменения конфигурации.

Это 10 основных команд, которые вы используете при инициации устройства. Чтобы ввести эти параметры, необходимо использовать режим глобальной конфигурации, в который мы сейчас перейдём.

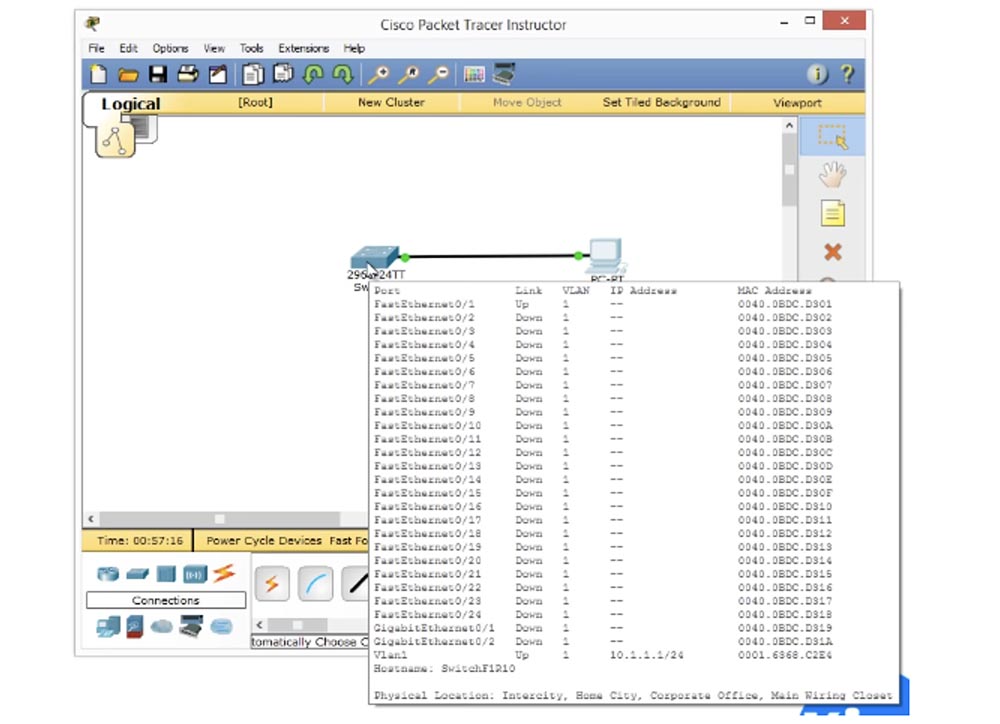

Итак, первый параметр — это имя хоста, оно применяется ко всему устройству, поэтому его изменение производится в режиме глобальной конфигурации. Для этого мы вводим в командной строке параметр Switch (config)#. Если я хочу изменить имя хоста, то ввожу в этой строке hostname NetworKing, нажимаю «Ввод», и вижу, что имя устройства Switch поменялось на NetworKing. Если вы присоединяете этот свитч к сети, где уже имеется много других устройств, это имя будет служить его идентификатором среди остальных сетевых устройств, поэтому постарайтесь придумать для своего свитча уникальное имя со смыслом. Так, если этот свитч будет установлен, скажем, в кабинете администратора, то вы можете назвать его AdminFloor1Room2. Таким образом, если вы присвоите устройству логичное имя, вам будет очень легко определить, к какому коммутатору вы подключаетесь. Это важно, так как поможет не запутаться в устройствах по мере расширения сети.

Далее следует параметр Logon Banner. Это первое, что увидит любой, кто входит в данное устройство с помощью логина. Этот параметр устанавливается с помощью команды #banner. Далее вы можете ввести сокращение motd, Message of The Day, или «сообщение дня». Если я введу в строке знак вопроса, то получу сообщение вида: LINE с banner-text с.

Это выглядит запутанно, но просто означает, что вы можете вводить текст с любого символа, кроме «с», который в данном случае является разделяющим символом. Итак, начнем с амперсанда (&). Я нажимаю «Ввод», и система пишет, что теперь можно ввести любой текст для баннера и закончить его тем же символом (&), с которого начинается строка. Так что я начал с амперсанда и должен закончить свое послание амперсандом.

Я начну свой баннер со строки из звездочек (*), а в следующей строке напишу «Самый опасный свитч! Не входить»! Думаю, это круто, любой испугается, увидев такой приветственный баннер.

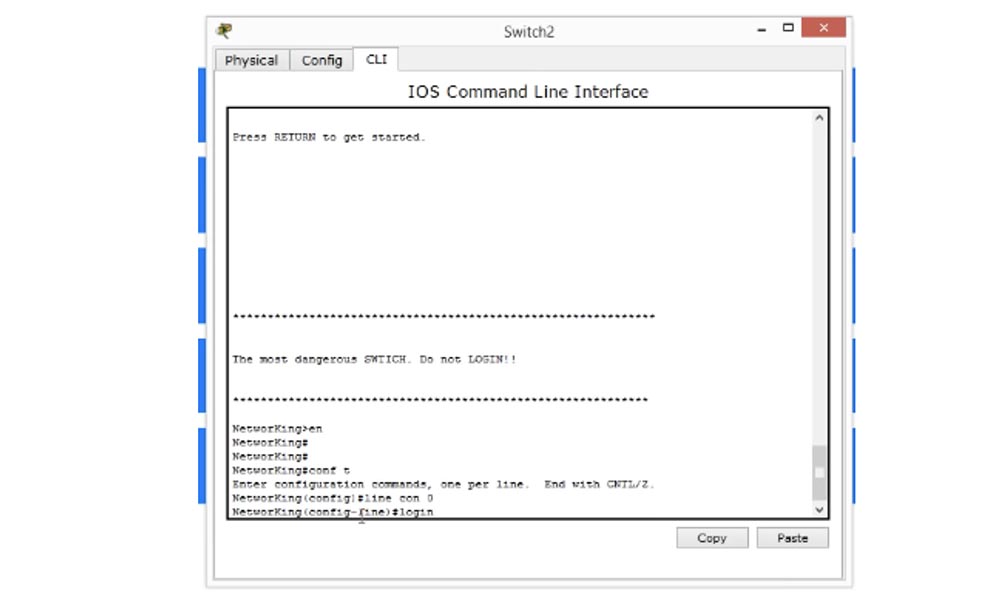

Таково моё «сообщение дня». Чтобы проверить, как оно выглядит на экране, я нажимаю CTRL Z, чтобы перейти из глобального режима в привилегированный режим EXEC, откуда я могу выйти из режима настроек. Вот так выглядит мое сообщение на экране и таким его увидит любой, кто залогинится на данном свитче. Вот что называется баннером входа в систему. Вы можете проявить креативность и написать все что угодно, но советую подойти к этому со всей серьезностью. Я имею в виду, что некоторые люди вместо разумного текста размещали в качестве приветственного баннера картинки из символов, которые не несли никакой смысловой нагрузки. Ничто не может помешать вам заниматься подобным «творчеством», только помните, что лишними символами вы перегружаете память устройства (RAM) и файл конфигурации, который используется при запуске системы. Чем больше символов в этом файле, тем медленнее производится загрузка свитча, поэтому старайтесь минимизировать файл конфигурации, делая содержание баннера четким и ясным.

Далее мы рассмотрим пароль на консоль Console Password. Он предотвращает вход в устройство случайных людей. Предположим, что вы оставили устройство открытым. Если я хакер, то подключу свой ноутбук с помощью консольного кабеля к свитчу, использую консоль для входа в свитч и поменяю пароль или сделаю ещё что-нибудь зловредное. Но если вы используете пароль на консольный порт, то я смогу войти в систему только с этим паролем. Вы же не хотите, чтобы кто-то просто вошел в консоль и изменил что-то в настройках вашего свитча. Итак, давайте сначала рассмотрим текущую конфигурацию.

Поскольку я нахожусь в режиме config, я могу ввести команды do sh run. Команда show run – это команда привилегированного режима EXEC. Если я хочу войти из этого режима в глобальный режим, то должен использовать команду «do». Если мы посмотрим на строку консоли, то увидим, что по умолчанию там нет пароля и отображается line con 0. Эта строка расположена в одном разделе, а ниже уже находится другой раздел конфигурационного файла.

Поскольку в разделе «line console» ничего нет, это означает, что при подключении к свитчу через консольный порт я получу прямой доступ к консоли. Теперь, если ввести «end», можно вернуться обратно в привилегированный режим и из него перейти в пользовательский режим. Если я сейчас нажму «Ввод», то попаду прямо в режим подсказок командной строки, потому что здесь нет пароля, иначе программа попросила бы меня его ввести, чтобы войти в настройки конфигурации.

Итак, нажмем «Ввод» и напечатаем в строке line con 0, потому что в устройствах Cisco все начинается с нуля. Поскольку у нас имеется только одна консоль, она обозначается сокращением «сon». Теперь, чтобы назначить пароль, например, слово «Cisco», нам нужно напечатать в строке NetworKing (config-line)# команду password cisco и нажать «Ввод».

Теперь мы установили пароль, но нам пока что чего-то не хватает. Давайте попробуем все ещё раз и выйдем из настроек. Не смотря на то, что мы установили пароль, система его не запрашивает. Почему?

Она не запрашивает пароль, потому что мы её не опрашиваем. Мы установили пароль, но не указали строку, в которой производится его проверка, если на устройство начнет поступать трафик. Что же мы должны сделать? Мы должны снова вернуться в строку, где у нас значится line con 0, и ввести слово «login».

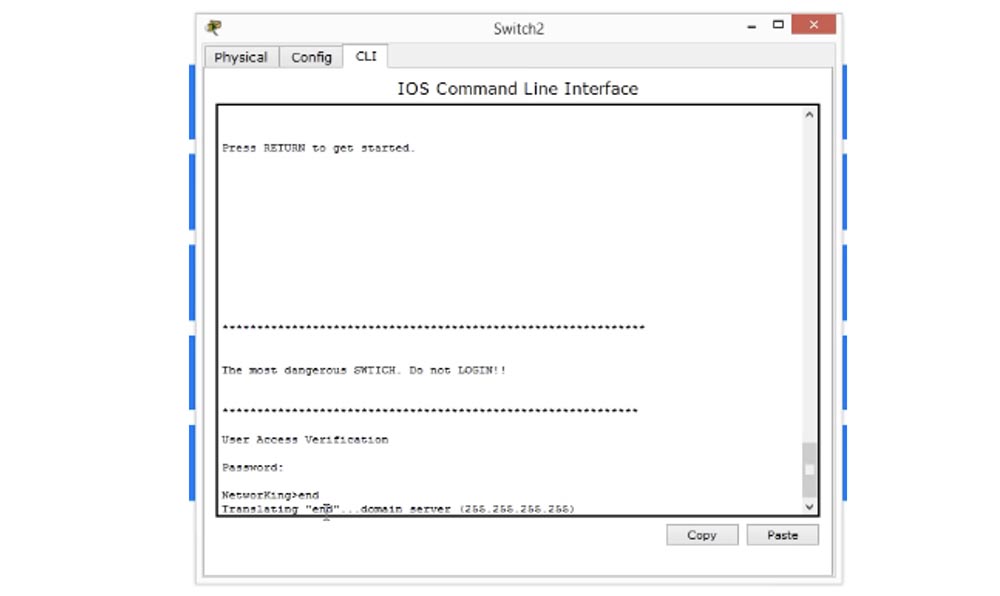

Это означает, что вам нужно проверить пароль, то есть для входа в систему необходим логин. Давайте проверим, что у нас получилось. Для этого выйдем из настроек и вернемся к окну баннера. Вы видите, что сразу под ним у нас появилась строка, требующая ввести пароль.

Если я введу сюда пароль, то смогу зайти в настройки устройства. Таким образом, мы эффективно предотвратили доступ к устройству без вашего разрешения, и сейчас в систему могут войти только те, кто знает пароль.

Сейчас вы видите, что у нас возникла небольшая проблема. Если вы печатаете что-то, чего система не понимает, она думает, что это доменное имя и пытается найти доменное имя сервера, разрешив соединение с IP-адресом 255.255.255.255.

Такое может случиться, и я покажу, как отключить появление этого сообщения. Можно просто подождать, пока истечет время запроса, или использовать комбинацию клавиш Control Shift 6, иногда это срабатывает даже на физических устройствах.

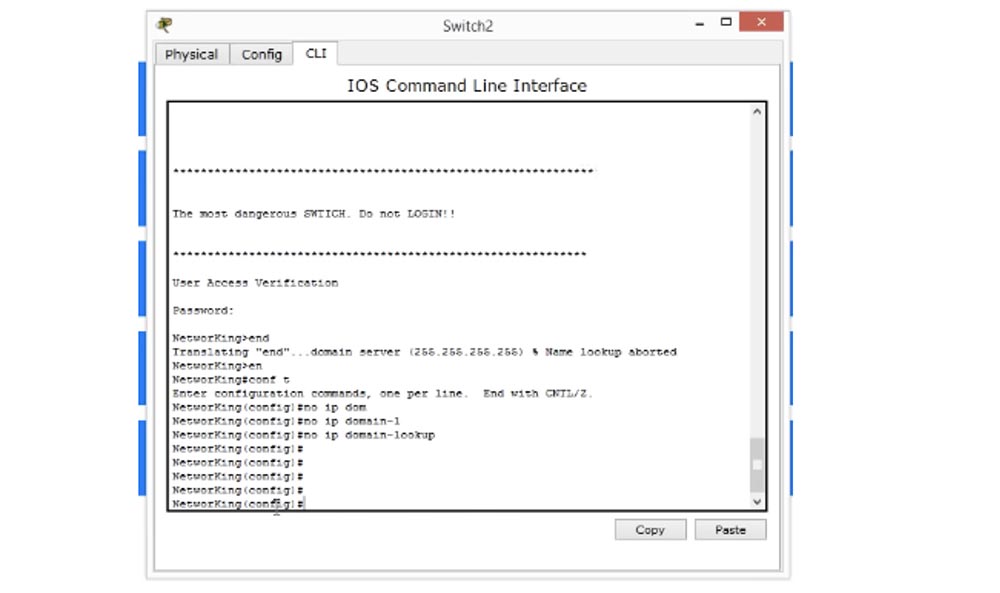

Затем нам нужно сделать так, чтобы система не искала доменное имя, для этого мы вводим команду «no IP-domain lookup» и проверяем, как она сработала.

Как видите, теперь без проблем можно работать с настройками свитча. Если мы опять выйдем из настроек на экран приветствия и совершим ту же ошибку, то есть введем пустую строку, устройство не будет тратить время на поиск доменного имени, а просто выдаст сообщение «неизвестная команда».Итак, настройка пароля входа в систему – одна из главных вещей, которую вам нужно будет сделать на новом устройстве Cisco.

Далее мы рассмотрим пароль на протокол Telnet. Если для пароля на консоль у нас в строке значилось «con 0», для пароля на Telnet по умолчанию значится параметр «line vty», то есть настройка пароля происходит в режиме виртуального терминала, потому что Telnet — это не физическая, а виртуальная линия. Первым параметром line vty является 0, а последним – 15. Если мы установим параметр 15, это будет означать, что вы можете создать 16 строк для доступа к этому устройству. То есть если у нас в сети имеется несколько устройств, при подключении к свитчу по протоколу Telnet первое устройство будет использовать строку 0, второе – строку 1 и так далее до 15 строки. Таким образом, к свитчу одновременно может подключиться 16 человек, а семнадцатому человеку при попытке подключения свитч сообщит, что лимит подключения исчерпан.

Мы можем установить общий пароль на все 16 виртуальных строк от 0 до 15, следуя той же концепции, что и при настройке пароля на консоль, то есть вводим в строку команду password и задаем пароль, например, слово «telnet», а затем вводим команду «login». Это означает, что мы не хотим, чтобы люди входили на устройство по протоколу Telnet без пароля. Поэтому мы даем указание проверить логин и только после этого предоставить доступ к системе.

На данный момент мы не можем использовать Telnet, потому что доступ к устройству по этому протоколу может быть осуществлен только после настройки на свитче какого-либо IP-адреса. Поэтому, чтобы проверить настройки Telnet, давайте сначала перейдем к управлению IP-адресами.

Как вы знаете, свитч работает на 2 уровне модели OSI, имеет 24 порта и поэтому не может иметь никакого конкретного IP-адреса. Но мы должны присвоить этому свитчу IP-адрес, если хотим соединиться с ним с другого устройства для осуществления менеджмента IP-адресов.

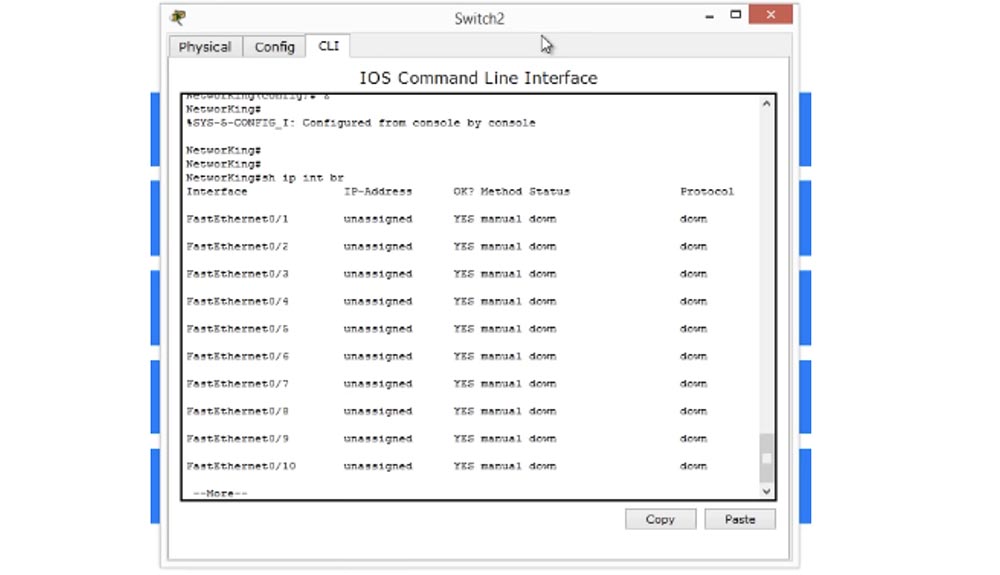

Итак, нам нужно присвоить свитчу один IP-адрес, который будет использоваться для IP-менеджмента. Для этого мы введем одну из моих любимых команд «show ip interface brief» и сможем увидеть все интерфейсы, присутствующие в данном устройстве.

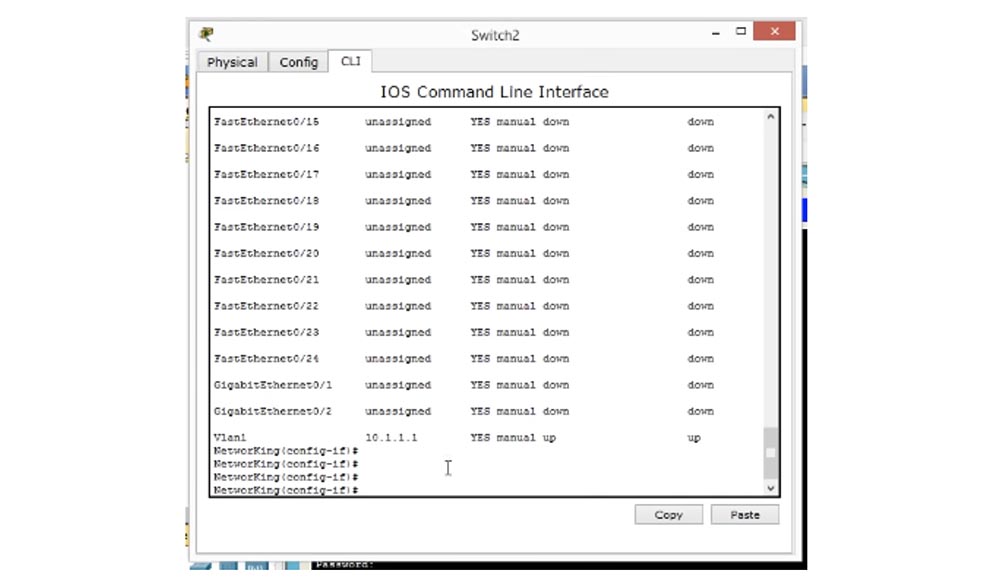

Таким образом, я вижу, что у меня есть двадцать четыре порта FastEthernet, два порта GigabitEthernet и один интерфейс VLAN. VLAN – это виртуальная сеть, позже мы подробно рассмотрим её концепцию, пока что скажу, что каждый коммутатор поставляется с одним виртуальным интерфейсом, называемым интерфейсом VLAN. Именно его мы используем для управления свитчем.

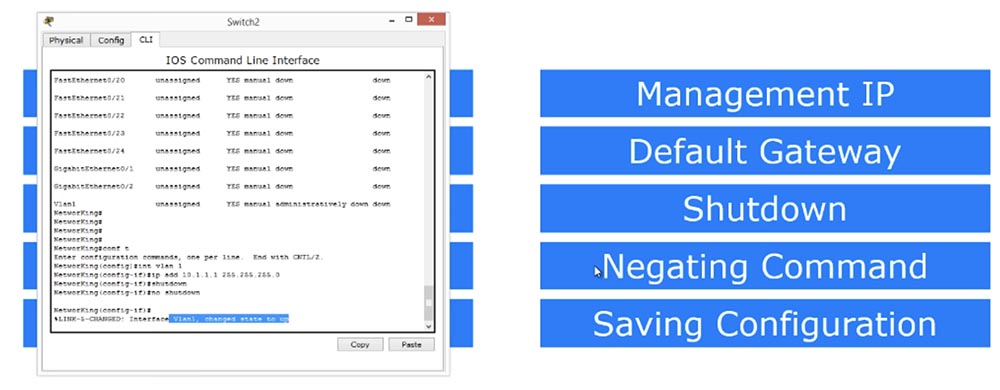

Поэтому мы попробуем обратиться к этому интерфейсу и введем в командной строке параметр vlan 1. Теперь вы видите, что командная строка приняла вид NetworKing (config-if) #, это означает, что мы находимся в интерфейсе управления коммутатором VLAN. Теперь мы введем команду установки IP-адреса такого вида: Ip add 10.1.1.1 255.255.255.0 и нажмем «Ввод».

Мы видим, что этот интерфейс появился в списке интерфейсов с пометкой «administratively down». Если вы видите такую надпись, это означает, что для данного интерфейса имеется команда «shutdown», позволяющая отключить порт, и в данном случае этот порт отключен. Вы можете выполнить эту команду для любого интерфейса, в стоке характеристик которого имеется пометка «down». Например, вы можете перейти к интерфейсу FastEthernet0/23 или FastEthernet0/24, дать команду «shutdown», после чего в списке интерфейсов данный порт будет отмечен как «administratively down», то есть отключен.

Итак, мы рассмотрели, как работает команда отключения порта «shutdown». Для того, чтобы включить порт или вообще включить что-либо в свитче, используется Negating Command, или «отрицание команды». Например, в нашем случае использование такой команды будет означать «нет выключения». Это очень простая команда из одного слова «no» — если команда «shutdown» означает «выключить устройство», то команда «no shutdown» означает «включить устройство». Таким образом, отрицая любую команду с помощью частицы «no», мы командуем устройству Cisco совершить прямо противоположное действие.

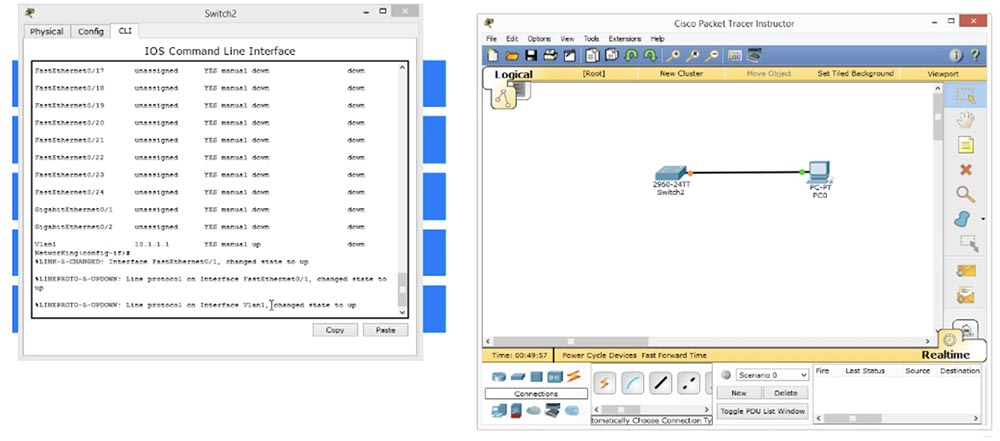

Сейчас я снова введу команду «show ip interface brief», и вы увидите, что состояние нашего порта VLAN, который теперь имеет IP-адрес 10.1.1.1, изменилось с положения «down» — «выключен» на «up» — «включен», однако в строке протокола по-прежнему значится «down».

Почему же протокол VLAN не работает? Потому что непосредственно в данный момент он не видит никакого трафика, проходящего через этот порт, так как, если вы помните, в нашей виртуальной сети имеется всего одно устройство – свитч, и в этом случае никакого трафика быть не может. Поэтому мы добавим в сеть еще одно устройство, персональный компьютер PC-PT(PC0).

Можете не беспокоиться по поводу Cisco Packet Tracer, в одном из следующих видео я покажу подробнее, как работает эта программа, пока что у нас просто будет общий обзор её возможностей.

Итак, сейчас я активирую симуляцию ПК, щелкну по иконке компьютера и проведу от него кабель к нашему свитчу. В консоли появилось сообщение о том, что линейный протокол интерфейса VLAN1 изменил состояние на UP, так как у нас появился трафик от ПК. Как только протокол отметил появление трафика, он немедленно перешел в состояние готовности.

Если снова дать команду «show ip interface brief», можно увидеть, что интерфейс FastEthernet0/1 изменил свое состояние и состояние своего протокола на UP, потому что именно к нему был присоединен кабель от компьютера, через который стал поступать трафик. Интерфейс VLAN также перешел в активное состояние, потому что он «увидел» трафик на данном порту.

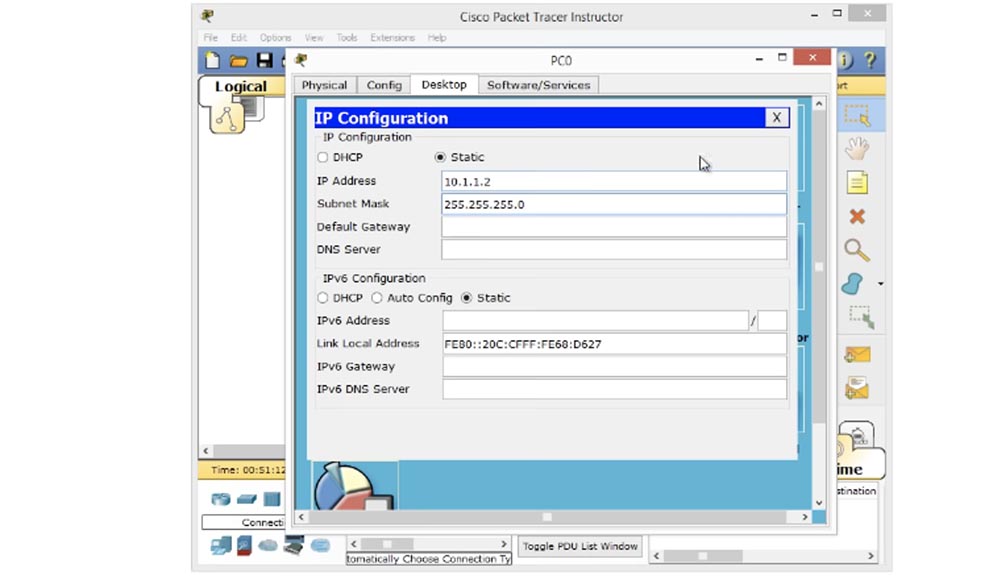

Сейчас мы щелкнем по иконке компьютера, чтобы посмотреть, что он собой представляет. Это просто симуляция ПК под управлением ОС Windows, поэтому мы перейдем к настройкам конфигурации сети, чтобы присвоить компьютеру IP-адрес 10.1.1.2 и назначить маску подсети 255.255.255.0.

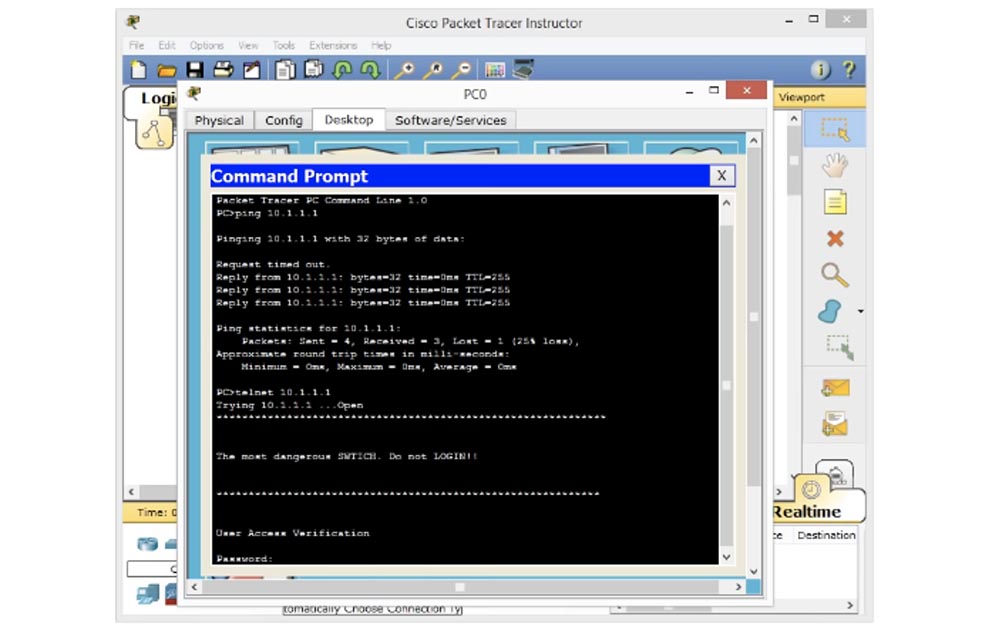

Нам не нужен шлюз по умолчанию, потому что мы находимся в одной сети со свитчем. Сейчас я попробую пропинговать свитч командой «ping 10.1.1.1», и, как вы видите, пингование прошло успешно. Это означает, что теперь компьютер может получить доступ к свитчу и у нас имеется IP-адрес 10.1.1.1, через который осуществляется управление свитчем.

Вы можете спросить, почему первый запрос компьютера получил ответ «timeout». Это произошло из-за того, что компьютер не знал MAC-адрес свитча и должен был сначала отправить ARP- запрос, поэтому первое обращение к IP-адресу 10.1.1.1 окончилось неудачей.

Давайте попробуем использовать протокол Telnet, набрав в консоли «telnet 10.1.1.1». Мы связываемся с данного компьютера по протоколу Telnet с адресом 10.1.1.1, который является ничем иным, как виртуальным интерфейсом свитча. После этого в окне терминала командной строки я сразу же вижу приветственный баннер свитча, который мы установили ранее.

Физически этот свитч может находиться где угодно – на четвертом или на первом этаже офиса, но мы в любом случае находим его с помощью Telnet. Вы видите, что свитч запрашивает пароль. Что же это за пароль? Мы установили два пароля – один на консоль, другой на VTY. Давайте сначала попробуем ввести пароль на консоль «cisco», и вы видите, что он не принимается системой. Тогда я пробую пароль «telnet» на VTY, и это сработало. Свитч принял пароль VTY, поэтому что line vty password — это то, что работает по используемому здесь протоколу Telnet.

Теперь я пробую ввести команду «enable», на что система отвечает «no password set” — «пароль не установлен». Это означает, что свитч разрешил мне доступ в пользовательский режим настроек, но не дал мне привилегированного доступа. Чтобы перейти в привилегированный режим EXEC, мне нужно создать то, что называется «enable password», то есть включить пароль. Для этого мы снова переходим в окно настроек свитча, чтобы позволить системе использовать пароль.

Для этого с помощью команды «enable» мы переходим от пользовательского режима EXEC к привилегированному режиму EXEC. Раз мы вводим «enable», система требует также ввести пароль, потому что эта функция не будет работать без использования пароля. Поэтому мы снова возвращаемся к симуляции получения консольного доступа. У меня уже есть доступ к этому свитчу, поэтому в окне интерфейса командной строки IOS в строке NetworKing (config) # enable мне нужно добавить «password enable», то есть активировать функцию использования пароля.

Теперь позвольте мне еще раз попробовать набрать «enable” в командной строке компьютера и нажать «Ввод», после чего система запрашивает пароль. Что это за пароль? После того, как я набрал и ввел команду «enable”, я получил доступ к привилегированному режиму EXEC. Теперь у меня есть доступ к этому устройству через компьютер, и я могу делать с ним все что захочу. Я могу перейти в «conf t», могу изменить пароль или имя хоста. Сейчас я изменю имя хоста на SwitchF1R10, что означает «первый этаж, комната 10». Таким образом, я изменил имя свитча, и теперь оно показывает мне на месторасположение этого устройства в офисе.

Если вернуться к окну интерфейса командной строки свитча, можно увидеть, что его имя изменилось, и я проделал это удаленно во время сеанса связи Telnet.

Вот таким образом мы получаем доступ к свитчу через Telnet: мы назначили имя хоста, создали баннер входа в систему, установили пароль на консоль и пароль на Telnet. Затем мы сделали доступным ввод пароля, создали возможность IP-менеджмента, активировали функцию «shutdown» и возможность отрицания команды.

Далее нам нужно назначить шлюз по умолчанию. Для этого мы снова переходим в режим глобальной конфигурации свитча, набираем команду «ip default-gateway 10.1.1.10″ и нажимаем «Ввод». Вы можете спросить, зачем нужен шлюз по умолчанию, если наш свитч является устройством 2-го уровня модели OSI.

В данном случае мы подключили ПК к свитчу напрямую, но давайте предположим, что у нас имеется несколько устройств. Допустим, что устройство, с которого я инициировал Telnet, то есть компьютер, находится в одной сети, а свитч с IP-адресом 10.1.1.1 – во второй сети. В этом случае трафик Telnet поступил из другой сети, свитч должен отправить его обратно, но не знает, как туда попасть. Свитч определяет, что IP-адрес компьютера принадлежит другой сети, поэтому для связи с ним необходимо использовать шлюз по умолчанию.

Таким образом, мы устанавливаем шлюз по умолчанию для этого устройства, чтобы при поступлении трафика из другой сети свитч смог бы отправить ответный пакет шлюзу по умолчанию, который переадресует его в конечный пункт назначения.

Теперь мы, наконец, рассмотрим, как сохранить эту конфигурацию. Мы внесли так много изменений в настройки этого устройства, что теперь их пора сохранить. Существует 2 способа сохранения.

Один из них состоит во вводе команды «write» в привилегированном режиме EXEC. Я печатаю эту команду, нажимаю «Ввод» и система отвечает сообщением «Building configuration — OK», то есть текущая конфигурация устройства успешно сохранена. То, что мы проделали перед сохранением, называется «рабочей конфигурацией устройства». Она хранится в оперативной памяти свитча и после его выключения будет потеряна. Поэтому нам нужно записать все, что находится в рабочей конфигурации, в загрузочную конфигурацию.

Независимо от того, что находится в рабочей конфигурации, команда «write» копирует эту информацию и записывает ее в файл загрузочной конфигурации, который не зависит от оперативной памяти и находится в энергонезависимой памяти свитча NVRAM. При загрузке устройства система проверяет, имеется ли в NVRAM загрузочная конфигурация, и превращает её в рабочую конфигурацию, загрузив параметры в оперативную память RAM. Каждый раз, когда мы используем команду «write», параметры рабочей конфигурации копируются и сохраняются в NVRAM.

Вторым способом сохранения параметров конфигурации является использование старой команды «do write». Если мы используем эту команду, то сначала нам нужно ввести слово «copy». После этого операционная система Cisco спросит, откуда нужно скопировать параметры настроек: из файловой системы через ftp или flash, из рабочей конфигурации или из загрузочной конфигурации. Мы хотим сделать копию параметров рабочей конфигурации running-configuration, поэтому мы вводим в строку эту фразу. Затем система снова выдаст вопросительный знак, спрашивая, куда нужно произвести копирование параметров, и теперь мы указываем startup-configuration. Таким образом мы скопировали рабочую конфигурацию в файл загрузочной конфигурации.

С этими командами надо быть очень внимательными, потому что если вы скопируете загрузочную конфигурацию в рабочую конфигурацию, что иногда делают при настройке нового свитча, мы уничтожим все внесенные изменения и получим загрузку с нулевыми параметрами. Поэтому нужно внимательно относиться к тому, что и где вы собираетесь сохранить после того, как произвели настройку параметров конфигурации свитча. Так вы сохраняете конфигурацию, и теперь, если перегрузить свитч, он вернется в то же состояние, что было до перезагрузки.

Итак, мы рассмотрели, как производится настройка основных параметров нового свитча. Я знаю, многие из вас впервые увидели интерфейс командной строки устройства, поэтому может понадобиться некоторое время, чтобы усвоить все показанное в этом видеоуроке. Я советую пересмотреть это видео несколько раз, пока вы не поймете, как использовать различные режимы настройки конфигурации, пользовательский режим EXEC, привилегированный режим EXEC, глобальный режим конфигурации, как использовать командную строку для ввода подкоманд, изменять имя хоста, создавать баннер и так далее.

Мы рассмотрели основные команды, которые вы обязаны знать и которые используются при начальной конфигурации любого устройства Cisco. Если вы знаете команды для свитча, то знаете и команды для роутера.

Просто запомните, из какого режима отдается каждая из этих основных команд. Например, имя хоста и баннер входа в систему являются частью глобальной конфигурации, для назначения пароля на консоль вам необходимо использовать консоль, пароль Telnet назначается в строке VTY от нуля до 15. Для управления IP-адресом вам необходимо использовать интерфейс VLAN. Вы должны помнить, что по умолчанию функция «enable» отключена, поэтому вам может понадобиться её включить, введя команду «no shutdown».

Если вам нужно назначить шлюз по умолчанию, вы входите в режим глобальной конфигурации, используете команду «ip default-gateway» и присваиваете шлюзу IP-адрес. Наконец, вы сохраняете внесенные изменения с помощью команды «write» или процедуры копирования рабочей конфигурации в файл загрузочной конфигурации. Надеюсь, что это видео было очень информативным и помогло вам в освоении нашего сетевого курса.

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым,

30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас:Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер?

(доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps до лета бесплатно при оплате на срок от полугода, заказать можно тут.

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 ТВ от $199 в Нидерландах! Dell R420 — 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB — от $99! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

Управление по консоли

Ну вот принесли вы маршрутизатор, распечатали, питание на него дали. Он томно зашумел кулерами, подмигивает вам светодиодами своих портов. А чего дальше-то делать?

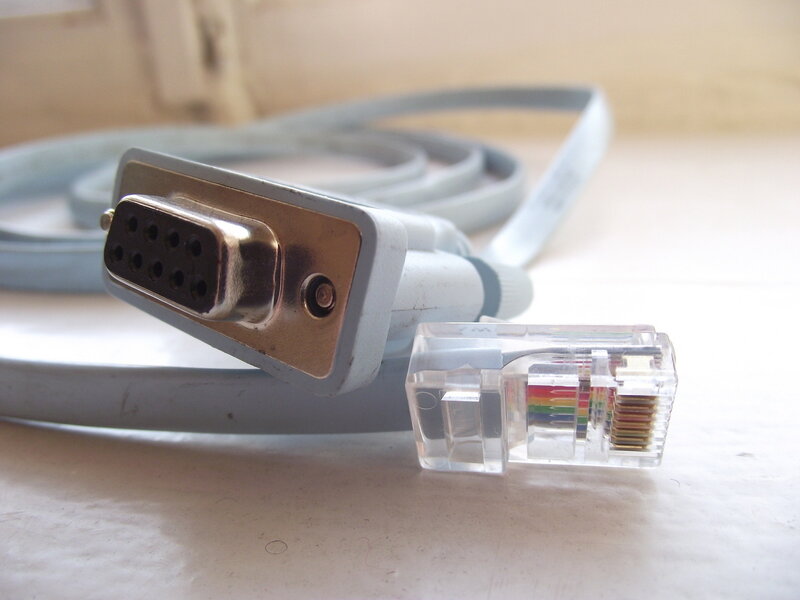

Воспользуемся один из древнейших и нестареющих способов управления практически любым умным устройством: консоль. Для этого вам нужен компьютер, само устройство и подходящий кабель. Тут каждый вендор на что горазд. Какие только разъёмы они не используют: RJ-45, DB-9 папа, DB-9 мама, DB-9 с нестандартной распиновкой, DB-25.

У циски используется разъём RJ-45 на стороне устройства и DB-9 мама (для подключения к COM-порту) на стороне ПК.

Консольный порт выглядит так:

А это консольный кабель cisco:

Проблема в том, что современные ПК зачастую не имеют COM-порта. На выручку приходят часто используемые конвертеры USB-to-COM:

Управление через консоль доступно сразу, а вот для телнета нужно установить пароль. Как это сделать?

Обратимся к PT.

Начнём с создания маршрутизатора: выбираем его на панели внизу и переносим на рабочее пространство. Даём какое-нибудь название

Если в энергонезависимой памяти устройства отсутствует конфигурационный файл (startup-config), а так оно и будет при первом включении нового железа, нас встретит Initial Configuration Dialog prompt:  no и видим приглашение

no и видим приглашение

Router>

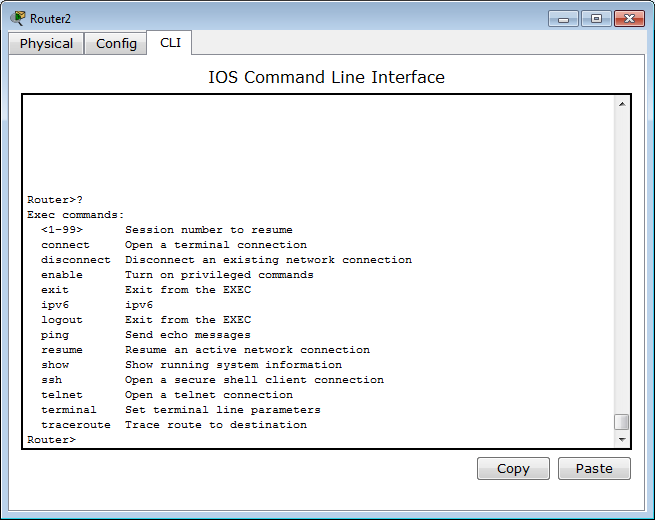

Это стандартное совершенно для любой линейки cisco приглашение, которое характеризует пользовательский режим, в котором можно просматривать некоторую статистику и проводить самые простые операции вроде пинга. Ввод знака вопроса покажет список доступных команд:  привилегированный. Попасть в него можно, введя команду >enable. Теперь приглашение выглядит так:

привилегированный. Попасть в него можно, введя команду >enable. Теперь приглашение выглядит так:

Router#

Здесь список операций гораздо обширнее, например, можно выполнить одну из наиболее часто используемых команд, демонстрирующую текущие настройки устройства ака “конфиг” #show running-config. В привилегированном режиме вы можете просмотреть всю информацию об устройстве.

Прежде, чем приступать к настройке, упомянем несколько полезностей при работе с cisco CLI, которые могут сильно упростить жизнь:— Все команды в консоли можно сокращать. Главное, чтобы сокращение однозначно указывало на команду. Например, show running-config сокращается до sh run.

Почему не до s r? Потому, что s (в пользовательском режиме) может означать как команду show, так и команду ssh, и мы получим сообщение об ошибке % Ambiguous command: «s r» (неоднозначная команда).

— Используйте клавишу Tab и знак вопроса. По нажатию Tab сокращенная команда дописывается до полной, а знак вопроса, следующий за командой, выводит список дальнейших возможностей и небольшую справку по ним (попробуйте сами в PT).— Используйте горячие клавиши в консоли:

Ctrl A — Передвинуть курсор на начало строкиCtrl E — Передвинуть курсор на конец строкиКурсорные Up, Down — Перемещение по истории командCtrl W — Стереть предыдущее словоCtrl U — Стереть всю линиюCtrl C — Выход из режима конфигурированияCtrl Z — Применить текущую команду и выйти из режима конфигурированияCtrl Shift 6 — Остановка длительных процессов (так называемый escape sequence)

— Используйте фильтрацию вывода команды. Бывает, что команда выводит много информации, в которой нужно долго копаться, чтобы найти определённое слово, например. Облегчаем работу с помощью фильтрации: после команды ставим |, пишем вид фильтрации и, собственно, искомое слово(или его часть).

Виды фильтрации (ака модификаторы вывода):begin — вывод всех строк, начиная с той, где нашлось слово,section — вывод секций конфигурационного файла, в которых встречается слово,include — вывод строк, где встречается слово,exclude — вывод строк, где НЕ встречается слово.

Но вернемся к режимам. Третий главный режим, наряду с пользовательским и привилегированным: режим глобальной конфигурации. Как понятно из названия, он позволяет нам вносить изменения в настройки устройства. Активируется командой #configure terminal из привилегированного режима и демонстрирует такое приглашение:

Router(config)#

В режиме глобальной конфигурации не выполняются довольно нужные порой команды других режимов (тот же show running-config, ping, etc.). Но есть такая полезная штука, как do. Благодаря ей мы можем, не выходя из режима конфигурирования, выполнять эти самые команды, просто добавляя перед ними do. Примерно так:

Router(config)#do show running-config

Configuring the switch for vendor-proprietary radius server communication

Although an IETF draft standard for RADIUS specifies a method for communicating vendor-proprietary information between the switch and the RADIUS server, some vendors have extended the RADIUS attribute set in a unique way. Cisco IOS software supports a subset of vendor-proprietary RADIUS attributes.

As mentioned earlier, to configure RADIUS (whether vendor-proprietary or IETF draft-compliant), you must specify the host running the RADIUS server daemon and the secret text string it shares with the switch. You specify the RADIUS host and secret text string by using the radius-server global configuration commands.

Beginning in privileged EXEC mode, follow these steps to specify a vendor-proprietary RADIUS server host and a shared secret text string:

To delete the vendor-proprietary RADIUS host, use the no radius-server host {hostname | ip-address} non-standard global configuration command. To disable the key, use the no radius-server key global configuration command.

This example shows how to specify a vendor-proprietary RADIUS host and to use a secret key of rad124 between the switch and the server:

Вход в личный кабинет

Вход в личный кабинет