Что означает «ошибка инициализации токена 4» в системе сбербанк бизнес онлайн и можно ли устранить её самостоятельно

Интернет-банкинг вошёл в наш быт не так давно, но уже успел прочно закрепить свои позиции. И это совсем неудивительно, ведь теперь для совершения любых финансовых операций не требуется даже выходить из дому. Больше нет необходимости идти в отделение банка, чтобы оплатить коммунальные услуги, осуществить денежный перевод или проконтролировать баланс карты.

Одновременно с потребительской выгодой этот подход удобен и для банков. Он позволяет уменьшить штат сотрудников и площади аренды для отделений. Сэкономленные средства направляются на модернизацию приложений онлайн-банкинга, делая их работу прозрачной и максимально безопасной для каждого клиента.

https://www.youtube.com/watch?v=8wvJBOt99qQ

Специально для дистанционного обслуживания малого бизнеса Сбербанк внедрил особую систему «Бизнес Онлайн», которая позволяет при помощи обычного браузера вести работу с платёжными документами, получать экспресс-информацию о движении финансов, коммуницировать с сотрудниками банка и многое другое.

Что такое json веб-токены?

JSON Web Token (JWT) – это открытый стандарт (RFC 7519), который определяет компактный и автономный способ безопасной передачи информации между сторонами в виде объекта JSON. Эта информация может быть подтверждена благодаря цифровой подписи. JWT может быть подписан с помощью секрета (с помощью алгоритма HMAC) или иным образом, например, по схемам RSA или ECDSA.

В своей компактной форме веб-токены JSON состоят из трех частей, разделенных точками: заголовок, полезная нагрузка, подпись. Поэтому JWT выглядит обычно выглядит следующим образом: «xxxx.yyyy.zzzz».

Заголовок состоит из двух частей: типа токена, которым является JWT, и используемого алгоритма подписи, такого как HMAC SHA256 или RSA.

Вторая часть токена – это полезная нагрузка, содержащая информацию о пользователе и необходимые дополнительные данные. Такая информация бывает зарегистрированной, публичной и частной.

Зарегистрированная – это набор ключей, который не является обязательными, но рекомендуются для обеспечения улучшения безопасности. Например, iss – уникальный идентификатор стороны, генерирующей токен, exp – время в формате Unix Time, определяющее момент, когда токен станет не валидным, и другие.

Публичная информация может быть определена по желанию теми, кто использует JWT. Но они должны быть определены в реестре веб-токенов IANA JSON или определены как URI, который содержит устойчивое к коллизиям пространство имен. Частная – это пользовательская информация, созданная для обмена данными между сторонами, которые согласны их использовать. Получим вторую часть с помощью кодирования Base64Url.

Тоже не понял, что за прикол там происходит.

Подпись же используется для проверки того, что сообщение не было изменено по пути, а в случае токенов, подписанных закрытым ключом, она также может подтвердить, что отправитель JWT тот, за себя выдает.

Что такое аутентификация на основе токенов?

Аутентификация на основе токенов – это один из многих методов веб-аутентификации, используемых для обеспечения безопасности процесса проверки. Существует аутентификация по паролю, по биометрии. Хотя каждый метод аутентификации уникален, все методы можно разделить на 3 категории:

аутентификация по паролю (обычное запоминание комбинации символов)

аутентификация по биометрии (отпечаток пальца, сканирование сетчатки глаза, FaceID)

аутентификация токенов

Аутентификация токенов требует, чтобы пользователи получили сгенерированный компьютером код (или токен), прежде чем им будет предоставлен доступ в сеть. Аутентификация токенов обычно используется в сочетании с аутентификацией паролей для дополнительного уровня безопасности (двухфакторная аутентификация (2FA)).

Если злоумышленник успешно реализует атаку грубой силы, чтобы получить пароль, ему придется обойти также уровень аутентификации токенов. Без доступа к токену получить доступ к сети становится труднее. Этот дополнительный уровень отпугивает злоумышленников и может спасти сети от потенциально катастрофических нарушений.

Как проявляется данная ошибка и что сделать, чтобы исправить

Ошибка исполнения функции с информированием о невозможности подписать документ ЭЦП обычно появляется в момент подписания документа.

Система сразу выводит на экран уведомление о непредвиденной ошибке с кратким указанием причины ее возникновения.

Обычно для ее исправления требуются такие действия:

- проверка наличия, срока действия, подлинности сертификатов и выполнение их замены;

- выполнение проверки корректной работы операционной системы компьютера, ее обновление до минимальных допустимых параметров;

- проверка состояния съемного носителя закрытого ключа;

- выявление и устранение ошибок работы криптопровайдера.

Важно. Причина, из-за которой владелец ЭЦП не может нею воспользоваться, может быть комплексной. Поэтому, если не сработал один из предложенных вариантов, проверьте по другим направлениям.

Что делать если не найден сертификат или не верен

Когда сертификат отсутствует в списке «Ваши Сертификаты», проблема может оказаться в отсутствии коренного сертификата УЦ.

Для устранения этой проблемы необходимо:

- проверить наличие такого сертификата на вашем ПК по пути: «Пуск» — дальше «Все программы» — после этого плагин «КриптоПро» — а уже там «Сертификаты»;

- дальше находим вкладку «Личное», выбираем «Сертификаты»;

- потребуется открыть не отображенный во вкладке сертификат и просмотреть его «Путь сертификации»;

- тут отображаются все цепочки сертификатов в порядке ранжирования. Важно чтобы напротив какого-то из них не стоял желтый, либо красный значок предупреждения. Если подобное присутствует – нажмите на сам сертификат и ознакомьтесь с ошибкой, что выдаст система;

- в зависимости от причины (обычно это окончание действия сертификата, либо не верифицирован) выполните ее устранение.

Чтобы устранить ошибку и перезагрузить отозванный сертификат потребуется выполнить несколько не сложных действий:

Следующей распространенной проблемой, когда компьютер не видит сертификат на носителе, является сбой в работе программных продуктов компьютера либо Токена (флешки). Обычно помогает простая перезагрузка ПК. Среди прочих популярных проблем этого направления можно выделить такие:

4. Установка корневого сертификата Удостоверяющего Центра

После скачивания файла корневого сертификата откройте скачанный файл двойным кликом мыши. В открывшемся окне сертификата нажмите кнопку Установить сертификат

Перед Вами откроется «Мастер импорта сертификатов». Следуйте указаниям «Мастера импорта сертификатов». На этапе импорта необходимо указать хранилище сертификатов «Доверенные корневые центры сертификации» и нажать Далее

При появлении окна «Предупреждение системы безопасности», необходимо нажать кнопку ОК для установки сертификата в системное хранилище Windows

После успешного импорта сертификата нажмите Готово.

Во время тестирования и работы сервиса «1С-ЭДО» следует учесть, что данный сервис работает с несколькими операторами ЭДО СФ и соответственно, несколькими Удостоверяющими Центрами.

В этом случае необходимо сохранить к себе на компьютер сертификат организации через пункт меню «Сохранить в файл» из формы поступившего документа, выгрузить из него корневой сертификат Удостоверяющего центра и установить последний в «Доверенные корневые центры сертификации», как показано выше.

6. Копирование контейнера в реестр компьютера

Если Вы хотите использовать подпись файлов при работе с сервисом «1С-ЭДО», не используя flash-носитель информации, то скопируйте контейнер закрытого ключа электронной подписи в реестр компьютера, затем произвести установку сертификата.

Для этого необходимо вставить flash-носитель информации с контейнером закрытого ключа электронной подписи в компьютер и открыть программу «КриптоПРО CSP»

В интерфейсе «КриптоПРО CSP» перейти на вкладку «Сервис» и нажать кнопку Скопировать

В открытом окне нажмите кнопку Обзор

В следующем окне выберите контейнер закрытого ключа с flash-накопителя информации, который необходимо скопировать и нажмите ОК

В следующем окне задайте имя для контейнера с названием организации, Ф.И.О. ответственного лица и датой создания или копирования, нажмите кнопку Готово

Выберите место хранения копии контейнера закрытого ключа электронной подписи – «Реестр» и нажмите ОК

Задайте новый пароль к контейнеру или введите пароль по умолчанию и нажмите ОК

Контейнер закрытого ключа электронной подписи будет скопирован в выбранное Вами место

Извлеките flash-накопитель из компьютера и произведите установку сертификата из копии контейнера закрытого ключа электронной подписи, расположенной в Реестре компьютера.

Аналогичным способом производится копирование между любыми видами носителя ключа, поддерживаемого криптопровайдером.

Далее пользователю можно приступать к регистрации сертификата в учетной записи.

1. Проверка наличия установленной программы для работы с криптографией (КриптоПРО, VipNet CSP) на компьютере. 2. Проверка настроек электронной подписи и шифрования в 1С.

Первым делом проверим настройки программ шифрования в 1С.

Раздел «Администрирование» – «Обмен электронными документами».

Далее «Настройки электронной подписи и шифрования».

Вкладка «Программы».

Проверить наличие строки с установленной программой для работы с электронной подписью (КриптоПРО, VipNet CSP). При необходимости добавить нужную программу, нажав соответствующую кнопку (если эта программа действительна установлена на данном компьютере).

Далее проверим настройки электронной подписи в 1С.

Раздел «Администрирование» – «Обмен электронными документами».

Далее «Настройки электронной подписи и шифрования».

Вкладка «Сертификаты».

Проверить наличие действующего сертификата организации. Проверить работу сертификата можно, дважды щелкнув по нему левой кнопкой мыши. После открытия формы нажать «Проверить», ввести пароль (иногда пароль пустой) и нажать «Проверить».

Если нужного сертификата нет в списке, необходимо его добавить, для этого делаем следуещее.

Нажать «Добавить» далее «Из установленных на компьютере».

В появившемся окне выбрать нужный действующий сертификат.

Затем ввести пароль (иногда пароль пустой) от сертификата и нажать «Добавить».

Если напротив строчек отобразились зеленые галочки – все в порядке, в ином случае проверить установлена ли цепочка доверенных сертификатов.

3. Проверка настроек профиля ЭДО

В разделе «Администрирование» – «Обмен с контрагентами».

Далее «Профили настроек ЭДО» выбрать свой профиль и дважды щелкнуть по нему для изменения.

и перейти в открывшемся окне на вкладку «Сертификаты организации».

Проверить наличие действующего сертификата. Если указан старый сертификат, и Вы уверены, что у Вас есть новый действующий сертификат, то его необходимо добавить.

При продлении или замене сертификата для 1С:Отчетности, и при его использовании в качестве сертификата для ЭДО, он не добавляется автоматически, это необходимо сделать вручную.

Также необходимо выполнить тест настроек, нажав кнопку «Тест профиля настроек».

Далее вводим пароль от ЭЦП (иногда пароль пустой, либо стандартный: 123456, или 12345678) и нажимаем «ОК».

После чего внизу, либо во всплывающем окне отобразится следующее.

Если тест прошел неудачно, необходимо проверить наличие сертификата в личном хранилище сертификатов пользователя и установленную цепочку доверенных корневых сертификатов.

Маршруты подписания профиля ЭДО (актуально для ЖКХ 3.1)

В разделе «Администрирование» – «Обмен с контрагентами».

Далее «Профили настроек ЭДО».

Выбрать свой профиль и перейти в открывшемся окне на вкладку «Виды электронных документов».

Проверить на отсутствие устаревших форматов электронных документов. Настроить актуальные форматы. Проверить маршруты подписания. В табличной части в столбце «Регламент ЭДО» по очереди щелкнуть по «Подпись (маршрут: Одной доступной подписью)».

Откроется окно «Настройка регламента ЭДО». В нем выбрать маршрут, нажав на «. ».

Откроется окно с маршрутами подписания (обычно там прописан 1 маршрут).

Если в открывшемся окне «Маршруты подписания» отсутствует строка «Одной доступной подписью», необходимо с помощью обработки ( с качать ) добавить маршрут подписания .

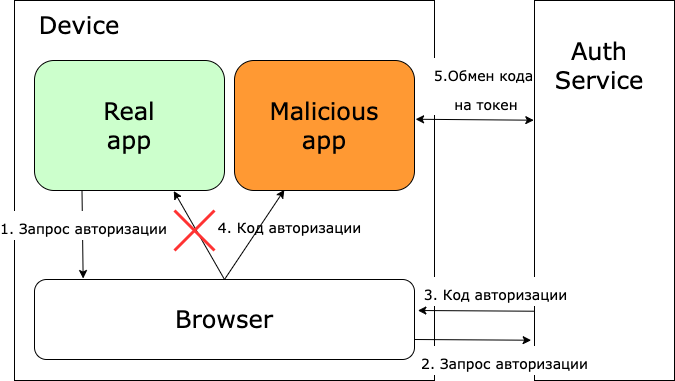

Mitm-атака для перехвата кода

Одной из реализаций OAuth является реализация с помощью внешнего браузера.

В таком случае код возвращается обратно в приложение с помощью системной функции: когда внутри браузера происходит редирект на URL, который может обработать ваше приложение — открывается ваше приложение.

Именно в момент, когда система ищет приложение для обработки URL редиректа, возможен перехват редиректа зловредным приложением. Злоумышленник может создать приложение, которое перехватывает такие же редиректы, как у вас. Утекают все данные, которые находятся в строке редиректа.

Именно поэтому в редиректе нужно возвращать промежуточный код, а не токен. Иначе токен будет доступен чужому приложению.

При использовании обычного Authorization Code Flow чужое приложение (Malicious app) потенциально может получить код и обменять его на токен, аналогично тому, как это сделано в вашем приложении (Real app). Но с использованием code_verifier и code_challenge зловредный перехват становится бессмысленным.

Стоит отметить, что такая атака не сработает, если использовать universal links (ios) и applink (android). Чтобы открыть редирект-ссылку в приложении, необходимо положить на сервер json-файл с описанием подписи вашего приложения.

Но часто мы не можем добавить json-файл на сервер, если авторизуемся с помощью внешнего сервиса, который разрабатываем не мы. Поэтому не всегда это может помочь.

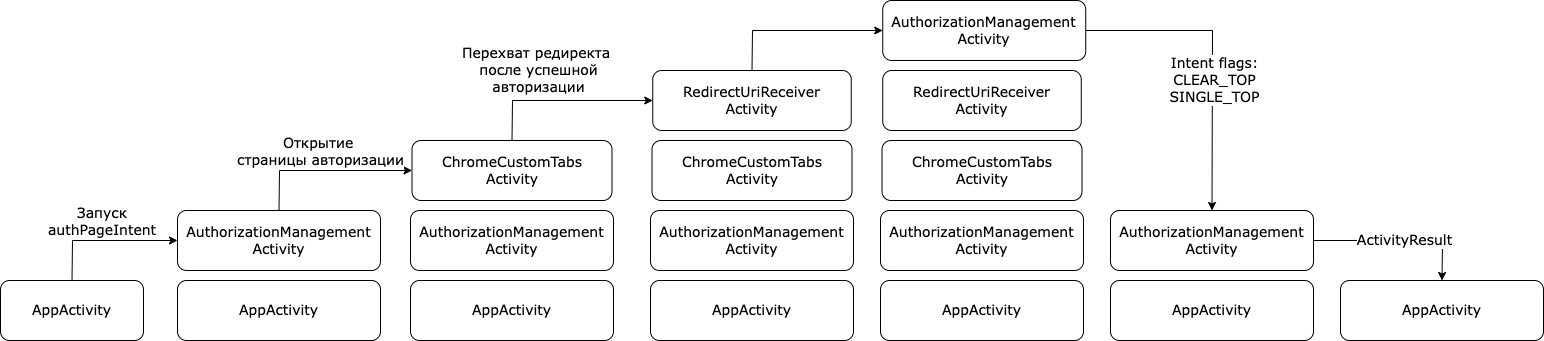

Авторизация

Теперь откроем страницу авторизации с использованием CCT.

Для работы с CCT и выполнения автоматических операций обмена кода на токен библиотека AppAuth предоставляет сущность AuthorizationService. Эта сущность создается при входе на экран. При выходе с экрана она должна очиститься. В примере это делается внутри ViewModel экрана авторизации.

Создаем в init:

private val authService: AuthorizationService = AuthorizationService(getApplication())Очищаем в onCleared:

authService.dispose()Для открытия страницы авторизации в CCT нужен интент. Для этого получаем AuthorizationRequest на основе заполненных раньше данных в AuthConfig:

private val serviceConfiguration = AuthorizationServiceConfiguration(

Uri.parse(AuthConfig.AUTH_URI),

Uri.parse(AuthConfig.TOKEN_URI),

null, // registration endpoint

Uri.parse(AuthConfig.END_SESSION_URI)

)

fun getAuthRequest(): AuthorizationRequest {

val redirectUri = AuthConfig.CALLBACK_URL.toUri()

return AuthorizationRequest.Builder(

serviceConfiguration,

AuthConfig.CLIENT_ID,

AuthConfig.RESPONSE_TYPE,

redirectUri

)

.setScope(AuthConfig.SCOPE)

.build()

}Создаем интент:

// тут можно настроить вид chromeCustomTabs

val customTabsIntent = CustomTabsIntent.Builder().build()

val openAuthPageIntent = authService.getAuthorizationRequestIntent(

getAuthRequest(),

customTabsIntent

)После этого открываем активити по интенту. Нам необходимо обработать результат активити, чтобы получить код.

Поэтому используем ActivityResultContracts. Также можно использовать startActivityForResult.

private val getAuthResponse = registerForActivityResult(ActivityResultContracts.StartActivityForResult()) {

val dataIntent = it.data ?: return

handleAuthResponseIntent(dataIntent)

}

getAuthResponse.launch(openAuthPageIntent)Под капотом будут открыты активити из библиотеки, которые возьмут на себя ответственность открытия CCT и обработку редиректа. А в активити вашего приложения уже прилетит результат операции.

Внутри openAuthPageIntent будет зашита вся информация, которую мы раньше указывали в AuthConfig, а также сгенерированный code_challenge.

Аутентификация по jwt

В системах аутентификации, основанных на JWT, после прохождения аутентификации пользователь получает два токена:

Access token – для авторизации и идентификации пользователя.

Refresh token – для обновления access token.

Access token ограничен по времени жизни (например, 10 минут). Refresh token действителен дольше, например, месяц или неделю. Refresh token необходим для обновления access token. При истечении срока refresh token пользователь заново проходит процедуру аутентификации.

После получения токенов при последующих обращениях access токен передается приложению в заголовке запроса от пользователя

Получив токен от пользователя, приложение проверит его подпись и актуальность. Убедившись в действительности и не истекшем сроке жизни токена, приложение авторизует его используя данные из токена. Если на одном из этапов произошла ошибка, приложение вернет ошибку с кодом «401».

При получении ошибки «401» пользователю необходимо обновить access с помощью refresh токена, отправив запрос по api. Например, api/refresh. В ответ получаем новую пару access и refresh токена. После повторно отправляем изначальный запрос.

Безопасно ли использование токенов?

По мере роста киберпреступности и усложнение методов атак должны совершенствоваться методы и политика защиты. Из-за растущего использования атак “грубой силой”, перебора по словарю и фишинга для захвата учетных данных пользователей становится совершенно очевидно, что аутентификации по паролю уже недостаточно, чтобы противостоять злоумышленникам.

Аутентификация на основе токенов, когда она используется в тандеме с другими методами аутентификации, создает барьер 2FA, предназначенный для того, чтобы остановить даже самого продвинутого хакера. Поскольку токены могут быть получены только с устройства, которое их производит – будь то брелок или смартфон, системы авторизации токенов считаются очень безопасными и эффективными.

Но, несмотря на множество преимуществ, связанных с платформой токенов, всегда остается небольшой риск. Конечно, токены на базе смартфонов невероятно удобны в использовании, но смартфоны также представляют собой потенциальные уязвимости. Токены, отправленные в виде текстов, более рискованны, потому что их можно перехватить во время передачи.

Ввод нового соглашения традиционным способом

Если воспользоваться ручным заполнением формы элемента, то в форме соглашения необходимо задать следующие настройки обмена:

Для того чтобы проверить корректность выполненных настро ек, необходимо воспользоваться командой в соглашении Тест настроек соглашения .

Для того чтобы получить новые приглашения от других контрагентов, а также актуализировать статусы участников обмена, необходимо воспользоваться командой Обновить статусы с сервиса . Программа загрузит новые приглашения в статусе Ожидает согласие , которые необходимо обработать (принять их или отклонить).

Чтобы одобрить приглашение к обмену или отказаться от обмена, надо выбрать соответствующую команду из группы Изменить статус . Этими командами можно воспользоваться в любой момент времени, чтобы отказаться от обмена с конкретным контрагентом.

Обмен с контрагентом через оператора ЭДО возможен только в том случае, если участник одобрил приглашение к обмену, тогда сервис оператора ЭДО вернет его Идентификатор и программа установит статус Присоединен .

Настройки, выполненные в соглашении, действуют только в том случае, если соглашение находится в статусе Действует .

Важно! Соглашение прямого обмена имеет более высокий приоритет по сравнению с Соглашением через оператора ЭДО , т.е. если в программе оформлено два действующих соглашения с одним контрагентом (соглашение прямого обмена и соглашение через оператора ЭДО), то программа выполнит отправку электронного документа по «Способу обмена», заданному в Соглашении прямого обмена, если на закладке «Исходящие документы» у используемого «Вида электронного документа» установлен флаг «Отправлять».

Важно! Обмен электронными документами с “не-1С” системой возможен через оператора ЭДО, если учетная система контрагента поддерживает единые с 1С-конфигурациями форматы электронных документов. Для такого контрагента-участника в настройках соглашения об обмене через оператора ЭДО в реквизите Версия регламента ЭДО необходимо указать 2.0.

Использовать библиотеки

Библиотеки должны поддерживать протоколы OAuth и OpenId и позволять общаться с любыми сервисами по этим протоколам. Примеры: AppAuth IOSAppAuth AndroidAuth0 Android

При использовании этого подхода нужно убедиться, что сервер аутентификации работает в соответствии с протоколом, и вам не придется костылить библиотеку, чтобы связаться с ним.

Если разобраться с библиотекой и знать, как она работает, реализация получается достаточно простой. Но на это требуется время.

Реализация авторизации будет универсальная для разных сервисов, не придется подключать дополнительные зависимости и писать много кода для каждого внешнего сервиса, если таких несколько.

Учтите, что реализация библиотеки может быть не совсем удобной для встраивания в ваше приложение. Используемые подходы общения с библиотекой могут отличаться от принятых в команде, и нужно будет писать обертки-бриджи. Пример: AppAuth в Android использует AsyncTask под капотом, но в приложении вы, скорее всего, используете корутины. Но обычно такие вещи можно интегрировать.

В дальнейшем в статье мы рассмотрим реализацию входа с использованием библиотеки AppAuth. Тому есть несколько причин:

Как определить, истек ли токен oauth?

Мое мобильное приложение iOS использует сервисы, реализованные в протоколе OAuth2.0. Маркер доступа OAuth поставляется вместе с токеном обновления и поле expires_in. Я сохранил токен обновления и время истечения срока действия токена в своем приложении, но у меня нет хорошей идеи о том, когда их использовать.

- Итак, какова обычная и лучшая практика использования этого

expires_in? - Как определить, что мой токен доступа истек?

- Существует ли общий формат ошибок веб-службы, в котором указано, что мой токен доступа истек?

Здесь информация о обновлении токена OAuth 2.0.

Истекает в определении

Стандарт OAuth 2.0, RFC 6749, определяет поле expires_in как количество секунд до истечения срока действия:

expires_in: РЕКОМЕНДУЕТСЯ. Время жизни в секундах токена доступа. Например, значение “3600” означает, что срок действия маркера доступа истечет через один час после создания ответа. Если опущено, сервер авторизации ДОЛЖЕН предоставить время истечения срока действия другими средствами или задокументировать значение по умолчанию.

Обработка обновления токена: метод 1

После получения действительного access_token, значения expires_in, refresh_token и т.д. Клиенты могут обработать это, сохраняя время истечения и проверяя его при каждом запросе. Это можно сделать, используя следующие шаги:

- преобразовать

expires_inв время истечения (эпоха,expires_inвремя RFC-3339/ISO-8601 и т.д.) - сохранить время истечения

- при каждом запросе ресурса

access_tokenтекущее время с временем истечения и делайте запрос обновления токена до запроса ресурса, если истек срокaccess_token

Примером реализации является библиотека Go oauth2 которая преобразует значение expires_in в дату-время RFC 3339 в свойстве expiry токена. expiry не определен стандартом OAuth 2.0, но полезен здесь.

При проверке времени убедитесь, что вы используете одно и то же время, например, используете один и тот же часовой пояс, переведя все время в часовой пояс эпохи или UTC.

В дополнение к получению нового access_token вы можете получить новый refresh_token со временем истечения в будущем. Если вы получите это, вы должны сохранить новый refresh_token чтобы продлить срок жизни вашего сеанса.

Обработка обновления токена: метод 2

Другой метод обработки обновления токена – это ручное обновление после получения недопустимой ошибки токена. Это можно сделать с помощью предыдущего подхода или самостоятельно.

Если вы попытаетесь использовать просроченный access_token и у вас access_token ошибка токена, вам следует выполнить обновление токена (если ваш токен обновления все еще действителен). Поскольку разные службы могут использовать разные коды ошибок для маркеров с истекшим сроком действия, вы можете либо отслеживать код для каждой службы, либо простой способ обновить токены между службами – просто попробовать выполнить одно обновление при обнаружении ошибки 4xx.

Недопустимые ошибки токена доступа

Ниже приведены некоторые коды ошибок от популярных сервисов:

- Facebook: Ошибка 467 Недопустимый токен доступа – токен доступа истек, был отозван или недействителен по другой причине – Обрабатывать токены доступа с истекшим сроком действия.

- LinkedIn: ошибка 401 не авторизована.

- PayPal: ошибка 401 не авторизована.

Обновить срок действия токена

Если refresh_token действия refresh_token также истек, вам нужно будет снова пройти процедуру авторизации.

Спецификация OAuth 2.0 не определяет срок действия маркера обновления или способы его обработки, однако ряд API-интерфейсов вернет свойство refresh_token_expires_in когда токен обновления истечет. Разные API будут по-разному обрабатывать истечение срока действия маркера обновления, поэтому важно просматривать документы по API, но обычно вы можете получить новый токен обновления, когда обновляете свой токен доступа. Истечение срока действия должно обрабатываться аналогичным образом, например, путем преобразования refresh_token_expires_in в значение даты-времени refresh_token_expiry в RFC 3339.

Некоторые примеры включают LinkedIn, eBay и RingCentral. В API LinkedIn, когда вы обновляете токены доступа, вы получите токен обновления с уменьшающимся свойством refresh_token_expires_in нацеленный на первоначальное время истечения срока действия маркера обновления до тех пор, пока вам не понадобится refresh_token_expires_in. API-интерфейс RingCentral будет возвращать токены обновления со статическим временем, поэтому пользователю не придется снова выполнять аутентификацию, если обновления токенов и обновления токенов выполняются последовательно.

Рекомендовал бы метод 2 выше, так как 401 может произойти по нескольким причинам, таким как продление сертификата подписи токена или разница часов:

- Проверьте на 401 после каждого запроса API

- Получить новый токен – только один раз

- Повторите запрос API – только один раз

Я реализовал множество успешных клиентов OAuth и всегда использовал эту технику – и избегал когда-либо читать поле expires_in в моем коде на стороне клиента

Как токены работают?

Во многих случаях токены создаются с помощью донглов или брелоков, которые генерируют новый токен аутентификации каждые 60 секунд в соответствии с заданным алгоритмом. Из-за мощности этих аппаратных устройств пользователи должны постоянно держать их в безопасности, чтобы они не попали в чужие руки. Таким образом, члены команды должны отказаться от своего ключа или брелока, если команда распадается.

Наиболее распространенные системы токенов содержат заголовок, полезную нагрузку и подпись. Заголовок состоит из типа полезной нагрузки, а также используемого алгоритма подписи. Полезная нагрузка содержит любые утверждения, относящиеся к пользователю.

Хотя эти традиционные системы аутентификации токенов все еще действуют сегодня, увеличение количества смартфонов сделал аутентификацию на основе токенов проще, чем когда-либо. Смартфоны теперь могут быть дополнены, чтобы служить генераторами кодов, предоставляя конечным пользователям коды безопасности, необходимые для получения доступа к их сети в любой момент времени.

В процессе входа в систему пользователи получают криптографически безопасный одноразовый код доступа, который ограничен по времени 30 или 60 секундами, в зависимости от настроек на стороне сервера. Эти мягкие токены генерируются либо приложением-аутентификатором на устройстве, либо отправляются по запросу через SMS.

Появление аутентификации на основе токенов смартфонов означает, что у большинства сотрудников уже есть оборудование для генерации кодов. В результате затраты на внедрение и обучение персонала сведены к минимуму, что делает эту форму аутентификации на основе токенов удобным и экономически выгодным вариантом для многих компаний.

Настройка сертификатов подписей

Для того чтобы в дальнейшем в программе использовать шифрование и ЭП необходимо импортировать сертификаты подписей, используя команды в группе Добавить сертификат – И з хранилища сертификатов или И з файла .

После того как сертификат добавлен в программу, в форме сертификата нужно задать виды документов, для подписи которых будет использоваться данный сертификат.

В процессе обмена электронными документами может возникнуть ситуация, когда функции разделены между пользователями: одни сотрудники организации готовят электронные документы, а другие – только подписывают их ЭП.

В форме сертификата ЭП можно указать ограничение, кому из пользователей этот сертификат будет доступен для подписи. Если флаг Ограничить доступ к сертификату не установлен, то сертификат ЭП в программе будет доступен всем пользователям, зашедшим с компьютера, на котором установлен сертификат подписи.

Если установлен флаг Запомнить пароль к сертификату, то при наличии доступа к закрытой части ключа подписи (обычно закрытая часть ключа храниться на внешних носителях) сформировать ЭП с помощью этого сертификата сможет любой пользователь программы. Такая ситуация может возникнуть, когда необходимо настроить автоматическое формирование ЭП программой на извещениях о получении документов без запроса пользователя.

В форме сертификата по команде Тест настроек сертификата можно проверить корректность настроек криптографии для данного сертификата на текущем компьютере.

Настройка соглашения обмена через оператора эдо

Для использования обмена электронными документами между контрагентами через оператора ЭДО необходимо ввести одно, общее соглашение для всех участников обмена.

Обмен через оператора ЭДО возможен только при применении электронных цифровых подписей и выполненных настройках криптографии (см. Настройка шифрования и ЭП) .

Согласно законодательству обмен электронными счетами-фактурами между контрагентами предусматривает обязательное участие третьей стороны – Оператора ЭДО.

В настоящее время в программе поддержан обмен через оператора ЭДО – компанию Такском, в рамках совместного решения «1С-Такском» .

Важно! Для того чтобы иметь возможность обмениваться электронными документами через оператора ЭДО «Такском» необходимо внимательно прочитать условия лицензионного соглашения по программе и согласиться с ним (в противном случае обмен через оператора ЭДО будет недоступен в программе).

Соглашение через оператора ЭДО можно ввести 2-мя способами:

Настройка соглашения прямого обмена между контрагентами

Для использования прямого обмена электронными документами между контрагентами необходимо ввести для каждого контрагента свое соглашение, где указать индивидуальные параметры взаимодействия сторон.

В соглашении необходимо задать следующие настройки обмена:

На закладке Способ обмена настроить параметры передачи данных между участниками :

Эти настройки также действуют на все виды электронных документов, участвующие в обмене.

В таблице видов документов необходимо флажками отметить те действия, которые будут осуществляться над документами:

Для исходящих документов возможны следующие статусы:

Для входящих документов возможны следующие статусы:

Программа позволяет вкладывать в пакет передаваемых электронных документов файлы, следующих форматов: документ XML (обязательный для использования), документ PDF, документ HTML, документ Word 2007, лист Excel, табличный документ 1С, электронная таблица ODF.

На закладке Доверенные сертификаты подписей в таблице можно сформировать перечень эталонных сертификатов подписей, полученных от контрагента. Если такой перечень ведется и установлен флаг Проверять сертификаты подписей контрагента , то в процессе работы с электронными документами программа будет сверять сертификат, которым подписан электронный документ от контрагента с сертификатом из перечня эталонных.

Настройки, выполненные в соглашении, действуют только в том случае, если соглашение находится в статусе Действует . Для соглашения можно указать срок действия соглашения (информационно) – Срок действия до .

Для того чтобы проверить корректность выполненных настроек, необходимо воспользоваться командой в соглашении Тест настроек соглашения .

Заполнить соглашение прямого обмена можно по Типовому соглашению . Типовое соглашение является шаблоном и служит для быстрого заполнения настроек Организации для соглашений прямого обмена. Например, с помощью типового соглашения можно быстро заполнить способ обмена, определить состав входящих и исходящих документов, участвующих в обмене, форматы исходящих файлов.

Вы получили контейнер закрытого ключа электронной подписи с тестовыми реквизитами. После открытия полученного архива скопируйте содержимое на внешний носитель информации (Flash-носитель), добавьте контейнер(-ы) закрытого ключа электронной подписи в программу криптографии «КриптоПРО CSP» и произведите из него установку сертификата.

Контейнер закрытого ключа электронной подписи будет представлять собой папку с названием: «*****.000», где «звездочки» – наименование, а «.000» – расширение контейнера закрытого ключаДля установки сертификата из закрытого ключа (контейнера) электронной подписи запустите программу «КриптоПРО CSP»Далее, в открытом криптопровайдере перейдите на вкладку «Сервис» и нажмите кнопку Просмотреть сертификаты в контейнереВыберите контейнер закрытого ключа электронной подписи, расположенный на внешнем носителе, из которого необходимо установить сертификат организации и нажмите кнопку ОКНаименование контейнера отобразилось в поле «Имя ключевого контейнера», нажмите кнопку ДалееПеред Вами откроется окно с информацией о сертификате организации. Для установки сертификата нажмите кнопку УстановитьДля продолжения, в открытом окне нажмите кнопку Свойства

Помощник подключения к учетной системе

При первом входе в новую информационную базу «Клиента ЭДО» Помощник подключения к учетной системе запуститься автоматически. В дальнейшем его всегда можно вызвать повторно через команду группы Сервис Панели действий главного окна программы.

На первом шаге помощника необходимо указать:

1. каталог Информационной базы учетной системы;

2. Имя пользователя и пароль , от имени которого будет происходить подключение к учетной системе (рекомендуется сделать в учетной системе отдельного пользователя с соответствующими правами доступа);

3. Правила обработки данных , которые будут использоваться для обмена данными с учетной системой (более подробно с настройкой правил обработки можно познакомиться в Приложении данного руководства);

4. Наименование настроек для быстрого поиска в списке.

После нажатия кнопки Далее > программа выполнить подключение к учетной системе по указанным параметрам и сохранит в информационной базе для дальнейшего использования.

На следующих шагах можно выполнить импорт организации и контрагентов, которые будет использоваться для обмена электронными документами.

Если в Настройках программы включена возможность использования Электронных цифровых подписей, то н а последнем шаге помощника программа предложит добавить новое соглашение обмена электронными документами через оператора ЭДО.

Настройка обмена с учетной системой в ручном режиме

Для указания параметров настройки обмена данными с учетной системой необходимо:

1. в Настройках программы выбрать команду Настройки обмена данными с учетными системами ;

2. если опция Вести обмен в информационной базе с несколькими учетными системами задана, то в командной панели открывшегося списка выбрать команду Создать ;

3. в открывшейся форме заполнить основные реквизиты, необходимые для подключения к внешней учетной системе;

4. сохранить данные и закрыть форму.

В форме элемента можно выполнить проверку правильности указания параметров обмена данными по команде Тест настроек .

Для того чтобы исключить какие-либо настройки из процесса обмена или временно не использовать для подключения к учетной системе, необходимо включить опцию Не использовать настройки для подключения .

Помощник регистрации нового соглашения через оператора эдо

Воспользовавшись помощником регистрации нового соглашения , можно последовательно задать и протестировать общую настройку криптографии в системе, импортировать и настроить сертификат ЭП, получить уникальный ИД участника обмена. Результатом работы помощника будет открытая форма новое соглашение с правильными настройками. Именно этот способ ввода нового соглашения является рекомендуемым.

По шагам в помощнике необходимо:

1) Проверить общие настройки криптографии (программа автоматически их предзаполнит).

2) Указать организацию и сертификат организации, который будет использоваться для авторизации на сервисе оператора ЭДО.

3) Получить уникальный идентификатор участника, заполнив заявку на подключении к обмену электронными документами прямо в программе.

Результатом правильного завершения процесса регистрации нового участника ЭДО должен быть присвоенный идентификатор участника обмена ЭД.

Причины «ошибки инициализации токена 4» и способы её устранения

Причины возникновения подобных проблем могут быть весьма разнообразны. Но для каждой из них существуют персональные рекомендации по устранению. Объединяющим их фактором является только возможность, в большинстве случаев, устранить проблему без привлечения узкоспециализированных специалистов.

Скачивать драйверы нужно исключительно с проверенных ресурсов

Обновление драйвера возможно проверсти через диспетчер устройств

Если на компьютере не выявлено ни одной из вышеперечисленных проблем, обратитесь в службу поддержки Сбербанка по номеру: 7 (800) 555–57–77.

Проблема может быть также связана с механическими повреждениями токена. Тогда вам придётся заказывать новый ключ у сертифицированных компаний, специализирующихся на информационной безопасности и криптографии.

Источник

Причины и способы устранения ошибки

Способы восстановления работоспособности ключа безопасности будут напрямую зависеть от причины сбоя.

В любом случае не следует забывать и о рекомендациях разработчиков, которые настоятельно рекомендуют запускать токен при выключенной программе-антивирусе, бесперебойном доступе к интернету и через браузеры Internet Explorer, Mozilla Firefox или Google Chrome.

Разработчики рекомендуют работать при стабильном интернет-соединении

Таким образом, ошибка инициализации токена 4 может быть устранена своими силами, если причина сбоя зависела от драйвера, профиля пользователя, удалённости сессии или количества одновременно вставленных устройств. Если ни одна из выше перечисленных мер не помогла, то следует обратиться к разработчикам, собрав диагностическую информацию. Возможно, понадобится изготовление нового ключа безопасности.

Источник

Проблема с подписанием эпц

Причины, вызывающие подобную ошибку весьма разнообразны. Тут можно выделить такие основные направления:

- Закрытый ключ со съемного носителя (диска, флешки, Токена), не соответствует имеющемуся ключу открытого сертификата. Банальный человеческий фактор выбора не того носителя информации с ЭЦП. Если же «правильный» ключ утерян, придется обращаться в Удостоверяющий центр для перевыпуска.

- Недействительный сертификат. Чтобы устранить подобную ошибку потребуется переустановить открытый сертификат. Важно учитывать требования криптопровайдера (инструкции по необходимым действиям) для установки открытых сертификатов.

- Сертификат подписи определяется как не проверенный. Потребуется выполнить переустановку корневого сертификата, сформировавшего ЭП Удостоверяющего центра.

- Закончился срок действия криптопровайдера. Необходимо получить новый лицензионный ключ, позволяющий работать с программным обеспечением криптопровайдера. Информация запрашивается через УЦ, либо владельца ПО.

- Не виден сертификат на носителе. Помогает простая перезагрузка компьютера для устранения ошибка генерации.

- Алгоритм сертификата ЭЦП не поддерживается. Подобная ошибка может возникать при подписании электронной отчетности в налоговую. Потребуется переустановить КриптоПро CSP и проверить его на совместительство с имеющейся у вас на компьютере операционной системой.

Проблемы при авторизации

Часто с подобными неприятностями сталкиваются владельцы ЭЦП, пытающиеся пройти регистрацию, либо авторизацию на различных электронных торговых площадках. Пользователю появляется уведомление, что его подпись не авторизирована.

Обычно проблема кроется:

- Отсутствие регистрации. Потребуется попросту зарегистрироваться на избранном вами ресурсе.

- Не зарегистрирован сертификат. Возникает после обновления ключа ЭЦП. Устраняется путем регистрации нового сертификата ключа ЭЦП.

В дальнейшем, при работе на самой электронной площадке и попытке подписать электронные документы, могут возникать дополнительные трудности, связанные с такими моментами:

- Необходимости присоединиться к регламенту. Система не даст возможность полноценно работать, если вы не согласитесь с ее условиями.

- Невозможность загрузить файл (файлы). Обычно это ошибка превышения размера информации, что допустима для загрузки. Просто смените формат разрешения файла, чтобы уменьшить его размер.

- Требование использовать определенный браузер (определенную версию браузера). Это системные требования владельца площадки, которые необходимо соблюдать.

- Проблемы со считыванием сертификатов. Потребуется проверить не просрочены ли ваши сертификаты, а также все ли они установлены на ПК.

Редирект в chrome не срабатывает

Как уже упоминали выше, для редиректа обратно в приложение лучше использовать кастомную схему, чтобы редирект не был перехвачен браузерами.

В процессе тестирования реализации OAuth в Android мы столкнулись с тем, что Chrome с использованием CCT после успешной авторизации не перебрасывал нас обратно в приложение на некоторых устройствах. На это заведен баг в трекере.

В Chrome сделали обновление, которое запрещает без пользовательского намерения переходить по URL с кастомной схемой. Это блокирует попадание пользователя в зловредное приложение.

Для обхода этого ограничения сделали веб-страничку, на которую браузер редиректит после успешной авторизации. Веб-страница автоматически пытается сделать редирект уже внутрь приложения. Если этого не происходит, то есть Chrome заблокировал переход, пользователь может нажать на кнопку enter и перейти явно. Этот подход сработал.

Типы токенов авторизации

Токены авторизации различаются по типам. Рассмотрим их:

Устройства, которые необходимо подключить физически. Например: ключи, диски и тому подобные. Тот, кто когда-либо использовал USB-устройство или смарт-карту для входа в систему, сталкивался с подключенным токеном.

Устройства, которые находятся достаточно близко к серверу, чтобы установить с ним соединение, но оно не подключаются физически. Примером такого типа токенов может служить “magic ring” от компании Microsoft.

устройства, которые могут взаимодействовать с сервером на больших расстояниях.

Во всех трех случаях пользователь должен что-то сделать, чтобы запустить процесс. Например, ввести пароль или ответить на вопрос. Но даже когда эти шаги совершаются без ошибок, доступ без токена получить невозможно.

Шифрование

Выделяют 2 типа шифрования: симметричное и асимметричное.

Симметричное шифрование – способ шифрования, в котором для шифрования и дешифрования применяется один и тот же криптографический ключ. Проблемой данного способа является передача ключа. Необходимо исключить возможность кражи при передаче.

Асимметричное шифрование – процесс, при котором для шифрования данных используется публичный ключ, а для дешифровки – приватный.

Вспомним «Вариант 2» задачи в начале статьи.

Когда передаем замок без ключа из пункта А в пункт Б, в пункте Б мы получаем замок (публичный ключ) которым можно только зашифровать, то есть закрыть сундук.

При помощи его в пункте Б шифруем свой ключ (положим один из дубликатов ключей в сундук и закроем замком, который получили из пункта А) отправляем обратно в пункт А.

В пункте А откроем сундук ключом (расшифруем данные приватным ключом).

Теперь в пунктах А и Б есть одинаковые ключи, и можно проводить симметричное шифрование, использовать 1 замок и дубликаты ключей с каждой стороны.

5. Установка списка отзывов сертификатов

После скачивания файла списка отзывов сертификата и сохранения его в нужный каталог откройте его правой кнопкой мыши через меню «Установить список отзыва (CRL)»

Перед Вами откроется «Мастер импорта сертификатов». Следуйте указаниям «Мастера импорта сертификатов». На этапе импорта необходимо убедиться, что пункт «Автоматически выбрать хранилище на основе типа сертификата» выбран и нажать Далее

После успешного импорта сертификата нажмите Готово.

Проверить корректность выстроенной цепочки сертификатов в системном хранилище Windows Вы можете на вкладке «Путь сертификации». Сертификаты не должны иметь иконок с красными крестами, а в разделе «Состояние сертификата» должен быть статус «Этот сертификат действителен»

3. Загрузка и установка корневого сертификата Удостоверяющего Центра и списка отзыва сертификатов

На вкладке «Состав» открытого сертификата организации Вы можете получить информацию и ссылку на скачивание корневого сертификата Удостоверяющего Центра и Списка отзывов сертификатов.

Для получения ссылки на скачивание корневого сертификата Удостоверяющего Центра перейдите в поле «Доступ к информации о центрах сертификации» и выделите его курсором мыши.

В открывшейся информации ниже ссылка на скачивание корневого сертификата Удостоверяющего Центра будет отображена в разделе «Доступ к сведениям центра сертификации Метод доступа=Поставщик центра сертификации» в пункте «Дополнительное имя»

Для скачивания файла корневого сертификата скопируйте после «URL=» ссылку в адресную строку браузера и нажмите на клавиатуре кнопку ENTER, а затем сохраните файл в любой каталог

Для получения ссылки на скачивание списка отозванных сертификатов необходимо перейти на вкладку «Состав» и выбрать из списка поле «Точки распространения списков отзыва»

В открывшейся информации в разделе «Имя точки распространения» скопируйте ссылку на загрузку списков отзыва

Для скачивания файла списка отзыва сертификатов скопируйте после «URL=» ссылку в адресную строку браузера и нажмите на клавиатуре кнопку ENTER, а затем сохраните файл в любой каталог

Вход в личный кабинет

Вход в личный кабинет