Введение

Роутеры MikroTik способны выполнять следующие функции в качестве web-proxy сервера:

Proxy-сервер располагается между клиентом и конечным сервером с ресурсом, к которому клиент хочет получить доступ.

Web-proxy сервер случает запросы от клиентов и сохраняет ответы у себя в памяти. Если он получит запрос, содержащий тот же URL, то он может просто отправить имеющуюся копию. Если же копии нет, то он запрашивает её у конечного сервера. То же самое с файлами, если есть сохранённая копия файла, он отправит её клиенту, если нет – скачает с FTP сервера.

Есть несколько целей применения proxy-сервера:

Списки доступа или использование firewall’а на основе proxy

Пожалуй, этот функционал понравится вам больше всего 🙂

Пожалуйста, расскажите почему?

Подключение к маршрутизатору MikroTik.

Настройка оборудования, как было написано выше, удобнее всего производить через WinBox, доступный для скачки на официальном сайте MikroTik.

2 Смена пароля пользователя.

Так как пароль по умолчанию отсутствует то необходимо его задать.

3 Отключение и включение сервисов управления

Так же вам следует обратить внимание на сервисы управления маршрутизатором. Это можно сделать нажав IP – Services. В появившемся окне будут указаны активированные и деактивированные сервисы управления. Можно оставить включенным только WinBox, если вы не собираетесь использовать другие. Важно обратить внимание на то, что бы указанные порты небыли доступны извне, что бы не нарушить безопасность оборудования.

Техническое задание

Дано:

436-ФЗ и школа, в которой множество компьютеров, объединенных в сеть и подключенных к интернету через роутер MikroTik или любой другой.

1 Получение IP-адреса по DHCP.

Если требуется получить адрес от DHCP сервера провайдера или локального сервера, установленного в вашей сети то в WinBox необходимо нажать IP – DHCP Client. В появившемся окне нажать ” ” – это откроет диалог добавления DHCP клиента где в пункте Interfaces необходимо выбрать порт, на котором необходимо получить адрес автоматически. В приведенном ниже примере DHCP клиент активирован на порту ether2-master.

2 Назначение IP-адреса интерфейсу.

Если вы собираетесь поднять DHCP сервер на вашем MikroTik маршрутизаторе то вам необходимо назначить нужным интерфейсам желаемые адреса. Для этого необходимо нажать IP – Addresses. В появившемся окне нажать ” ” – это откроет диалог назначения адреса.

Решение задачи

Был найден неиспользуемый стационарный компьютер с двух-ядерным Intel-ом, 1 Гб ОЗУ и жестким на 80 Gb.

Для решения будет сделано следующее:

1 Создаем пул адресов для DHCP сервера.

Для правильной работы DHCP сервера необходимо создать пул адресов для необходимой нам сети. Для этого необходимо нажать IP – Pool. В появившемся окне нажать ” ” это откроет диалог создания пула адресов где необходимо указать имя пула в пункте Name, указать диапазон адресов в пункте Addresses и при необходимости указать дополнительный пул адресов на случай если создаваемый пул исчерпает свободные адреса. В приведенном ниже примере создан пул под названием DHCP Network Pool с диапазоном адресов от 10.100.0.2 до 10.100.0.200.

1. Установка и настройка Ubuntu 18.04

Процесс установки прост. Качаем дистрибутив Ubuntu Server 18.04 с официального сайта. Рекомендую качать со старым установщиком, так как новый, лично у меня, ушел в бесконечную загрузку во время установки. Записываем образ на флешку/диск любым удобным способом.

Для записи на флешку рекомендую использовать Rufus и в начале записи выбрать «Запись DD-образа». Далее, следуя информации на экране, устанавливаем систему. Остановимся только на выборе компонентов, где можно выбрать сразу OpenSSH и всё. Нам много не нужно, а что нужно, установим сами.

Итак, Ubuntu установлена. Сеть, если у вас DHCP, уже настроена. Войдем в режим суперпользователя, чтобы каждый раз не добавлять sudo к командам.

sudo -s

Введем свой пароль и обновим систему.

apt-get update

apt-get upgradeУстановим текстовый редактор и файловый менеджер.

apt-get install nano mcЧтобы сохранить файл в

nano

, необходимо нажать

Ctrl O

и следом

Y

. Выход из редактора осуществляется нажатием

Ctrl X

. Можно сохранить файл сразу перед выходом, нажав

Ctrl X

и следом

Y

Чтобы открыть файловый менеджер, введите

mc

. Откроется типичный DOS-овский NortonCommander или в Windows TotalCommander/FAR с двумя панелями. Хотя я привык работать с консолью, файловый менеджер тоже иногда помогает, например, найти нужный файл быстрее.

Если же у вас не DHCP или вы хотите отдельный IP-адрес для своего сервера, как этого захотел я, то перейдем к настройке.

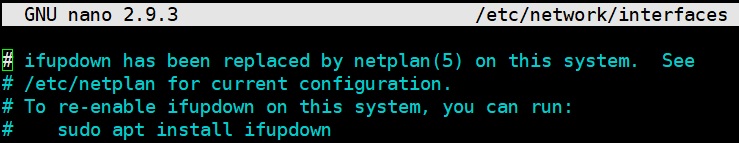

В отличии от предыдущих версий Ubuntu, в новой 18.04 сеть настраивается уже не в привычном всем нам

/etc/network/interfaces

, а через netplan в файле

/etc/netplan/*.yaml

. Файл может называться по разному, но он там один. Сам же /etc/network/interfaces пишет нам следующее:

Также, если вы захотите обновиться с версии старше до 18.04, настройки сети останутся там, где и были. Netplan актуален только для чистой установки 18.04.

Приступим, все-таки, к настройке сети.

Для начала посмотрим название сетевого интерфейса, присвоенное ОС, и запомним его.

ifconfigТеперь откроем файл с настройками.

nano /etc/netplan/*.yamlВ нем уже должна быть настройка DHCP. Приведем файл к следующему виду.

# This file describes the network interfaces available on your system

# For more information, see netplan(5).

network:

version: 2

renderer: networkd

ethernets:

название сетевого интерфейса:

dhcp4: no

dhcp6: no

addresses: [адрес/24]

gateway4: шлюз

nameservers:

addresses: [77.88.8.7, 77.88.8.3]

Вписываем свои интерфейс, адрес и шлюз. DNS рекомендую оставить эти — Яндекс.DNS Детский будет как дополнительная защита. Такой же DNS настроен у меня в роутере. В любом случае, необходимо указывать тот DNS, который раздает роутер.

Здесь необходимо обратить внимание на пробелы (именно пробелы, а не табуляция). Каждый, своего рода, пункт отделяется от предыдущего пробелом. К примеру, если после nameservers строку addresses не отделить пробелом, а выровнять со строкой выше, то, при попытке применения настроек, netplan выдаст ошибку.

Применим настройки.

netplan applyПерезагрузим сервер, на всякий случай.

reboot

Также, добавил альтернативный вариант настройки сети, как для DHCP, так и для статического IP, если не устраивает netplan.

Теперь необходимо включить прохождение пакетов сквозь наш сервер. Открываем файл /etc/sysctl.conf

nano /etc/sysctl.confИщем в нем строку

net.ipv4.ip_forward=1

и раскомментируем ее. Если стоит значение

0

, то меняем на

1

Введем команду для применения настройки

sysctl -p /etc/sysctl.confПосле настройки сети, рекомендую перейти сразу в терминал, и продолжать работу уже в нем. Для этого, если вы не выбрали на этапе установки OpenSSH, установим его.

apt-get install sshПо умолчанию SSH уже настроен на вход по пользователю/паролю на 22 порте, но вы можете настроить его для себя через, например, ключ авторизации и с другим портом в целях защиты сервера от атак извне. Как это сделать полно информации в интернете.

В качестве терминала я использую XShell. Вы можете использовать тот, который вам больше по душе.

DHCP-сервер и вторая сетевая карта нам не нужны, так как мы будем перенаправлять запросы пользователей на наш Proxy с помощью самого роутера.

Основа заложена. Теперь перейдем к установке и настройке Squid.

2 Запуск DHCP и DNS сервера на маршрутизаторе MikroTik.

Если в вашей сети нет DHCP сервера то встроенный в роутер DHCP сервер поможет решить эту проблему. Можно создать как для одной сети сервер так и для нескольких сетей. Для запуска сервера необходимо нажать IP – DHCP Server. В появившемся окне, на вкладке DHCP необходимо нажать ” ” – это откроет диалог создания DHCP сервера где необходимо в поле Name ввести произвольное имя сервера, в поле Interface выбрать интерфейс на котором будет работать данный DHCP сервер, в поле Lease Time нужно указать срок аренды адресов, получаемых клиентами,в поле Address Pool необходимо указать пул диапазонов адресов.

3 Определение параметров сети.

Для корректной работы клиентов необходимо чтобы DHCP сервер присылал правильные настройки сети. Задаются параметры в пункте IP – DHCP Server. В появившемся окне, на вкладке Networks необходимо нажать ” ” – это откроет диалог создания параметров сети где в поле Address вносим адрес сети, в поле Gateway вносим адрес шлюза.

Адрес шлюза это адрес интерфейса маршрутизатора “смотрящего” в эту сеть. В поле Netmask вносим маску подсети – маску можно указать как в привычном формате 255.255.255.0 так и в формате бесклассовой адресации (CIDR) – 24. В поле DNS Servers указываем адрес DNS сервера, который является адресом маршрутизатора.

Его настройка рассмотрится в пункте 3.4. В поле Domain вносим имя домена если есть. В приведенном ниже примере созданы параметры сети, адрес которой является 10.100.0.0/24, шлюзом 10.100.0.254. Маска подсети указана в формате CIDR – 24 что соответствует маске 255.255.255.0, а так же указано имя домена home.local.

Произведя изложенные выше манипуляции клиенты подключенные на интерфейс ether6-master будут получать IP-адрес из созданного пула и смогут взаимодействовать с маршрутизатором.

3. Мониторинг состояния сервера и настройка Firewall

Для мониторинга состояния нашего сервера установим утилиту

Webmin

, с помощью которой и настроим наш Firewall. Помимо этого, через нее можно следить за состоянием ЦП, ОЗУ и тд, обновлять пакеты, добавлять и настраивать компоненты и еще очень много всего. В ней есть свой терминал, правда корявый. Работает утилита через любой браузер, следовательно, можно подключиться к нашему серверу с любого компьютера внутри сети, что достаточно удобно, хоть и не безопасно. При желании, подключение можно ограничить только отдельными IP-адресами в «Управлении доступом по IP» в самом Webmin.

Перед началом установки, добавим репозиторий Webmin. Открываем sources.list.

nano /etc/apt/sources.list

И добавляем внизу строку.

4 Создание DNS сервера.

Сервер имен не мало важен в сети, так как он позволяет обращаться к сайтам и устройство по их FQDN имени. В маршрутизаторах MikroTik есть встроенный DNS сервер и этот сервер работает по умолчанию. Если ваш маршрутизатор получает автоматический IP адрес от сервера провайдера или локального DHCP сервера, который выдает IP-адреса DNS сервера для ретрансляции то настройка данного пункта не понадобится.

Но бывают случаи, что внешние DNS сервера работают более надежно, чем сервера провайдера. Поэтому можно настроить их адреса в разделе IP – DNS. В появившемся окне, в пункте Servers можно указать адрес DNS сервера для ретрансляции.

В конце строки присутствуют стрелки при нажатии на которых появятся дополнительные строки для ввода дополнительных адресов. В приведенном ниже примере серверами ретрансляции указаны адреса серверов Google – 8.8.8.8 и 8.8.4.4. В поле Cache Size указан размер кэша в 2 мегабайта.

Так же в данном окне присутствует кнопка Static где можно сопоставить IP-адреса и FQDN хостов, которые вам необходимы.

4. Настройка роутера MikroTik для перенаправления трафика на Proxy

Будем считать, что вы уже скачали утилиту

WinBox

для удаленного управления, интернет и локальная сеть настроены, firewall на роутере чистый. вы знаете название интерфейса локальной сети (посмотреть можно в

IP — DHCP Server — DHCP

а) Заходим в WinBox, идем в IP — DHCP Server — Leases. В списке ищем IP компьютеров, для которых фильтрация не будет работать (директор, управление), жмем на них правой кнопкой и в меню выбираем Make Static.

Рядом с ними должна пропасть буква «D», что означает Dynamic. Теперь эти адреса будут сразу статически присваиваться данным компьютерам, вне зависимости от времени аренды, по MAC-адресу. Если ноутбук, который используется по Wi-Fi и по кабелю, то необходимо выбрать Make Static на оба MAC-адреса.

5. Альтернативная настройка для MikroTik и других роутеров

Данный вариант подойдет как для роутера MikroTik, так и для любого другого, даже самого простого (за исключением провайдерских арендованных кусков сами знаете чего). В этом случае мы реализуем разделение доступа в интернет не на роутере, а на самом Squid. Итак, начнем.

а)

Будем считать, что вы дошли до этого пункта, выполнив все вышестоящие, включая настройку перенаправления на Proxy в MikroTik. Для беспроблемной работы описываемого варианта, нам необходимо отменить подпункт

е)

пункта

3.4

настоящей статьи. Можно отменить весь пункт 3.4 (оставив, пожалуй, подпункт

а)

для того, чтобы наши IP не изменялись), но это по желанию — нам важно отменить саму маршрутизацию. Для этого идем в

IP — Routes

, ищем наш маршрут, выделяем его и жмем на

красный крестик

(не плюсик, а крестик, который рядом с галочкой). Маршрут станет серым => он отключен. Фильтрация также отключилась, теперь все клиенты идут в интернет напрямую через роутер.

б) Теперь заходим на наш сервер и переходим в папку со Squid

cd /etc/squid/

Открываем файл конфигурации

nano squid.confИ добавляем в него по блокам:

В первый блок

сразу после строки с acl localnet…

Настройка Firewall-а.

Firewall в маршрутизаторе создан для обеспечения безопасности вашей локальной сети от вторжений извне. По умолчанию в маршрутизаторах уже есть правила, способствующие защите вашей сети. Но вы всегда можете донастроить ваш firewall согласно вашим требованиям. Мы лишь рассмотрим как создавать правила.

Маршрутизатор смотрит правила сверху вниз и применяет к пакетам правила под которые эти пакеты подпадают. Для удобства настройки в первую очередь необходимо разместить правила разрешающие нужный вам трафик, а в конце разместить правило запрещающие все остальное.

Настройка Firewall находится в IP – Firewall, вкладка Filter Rule где необходимо нажать ” ” – это откроет диалог создания правил. В появившемся окне заполняем нужные строки:

Chain – выбор фильтрации трафика в зависимости от его предназначения и имеет 3 варианта настройки это forward – проходящий через маршрутизатор трафик, input – входящий трафик для маршрутизатора, output – исходящий трафик созданный маршрутизатором;

Src. Address – исходный адрес;

Dst. Address – адрес назначения;

Protocol – тип протокола трафика;

Src. Port – исходный порт;

Dst. Port – порт назначения;

In. Interface – интерфейс на который приходит трафик;

Out Interface – интерфейс с которого уходит трафик;

На вкладке Action, в пункте Action необходимо выбрать что с таким трафиком делать. Accept – принять, drop – сбросить, reject – отклонить, add dst to address list – добавить адрес назначения в указанный лист, add src to address list – добавить исходный адрес в указанный лист, fasttrack connection – пересылка пакетов без обработки, jump – перепрыгнуть в цепочку, passthrough – игнорировать это правило и перейти к следующему, return – вернуть пакет в цепочку, из которой он был переброшен, tarpit – захватить и удерживать входящие TCP подключения.

Настройка NAT.

NAT позволяет преобразовывать IP-адреса транзитных пакетов. Данный функционал доступен в любом маршрутизаторе и позволяет транслировать адреса из одной сети в другую. Так же помогает пробрасывать порты. По умолчанию в маршрутизаторе есть правило, позволяющее взаимодействовать вашей локальной сети с сетью интернет.

Создание NAT правил доступно в IP – Firewall, вкладка NAT где необходимо нажать ” ” – это откроет диалог создания правил. Строки в данном окне имеют те же значения что и в вкладке Filter Rule, за исключением пункта Chain имеющий два параметра srcnat и dstnat – это направление трафика. Srcnat – из внутренней сети во внешнюю, dstnat – из внешней во внутреннюю.

На вкладке Action, в пункте Action необходимо выбрать действие которое следует выполнить с подключением на указанный порт. Правило masquerade – подмена внутреннего адреса на адрес маршрутизатора, netmap – отображение одного адреса на другой; redirect – перенаправляет данные на другой порт в пределах маршрутизатора; src-nat – перенаправление данных из внутренней сети во внешнюю; dst-nat – перенаправление данных из внешней сети во внутреннюю;

Ниже приведен пример проброса порта с внешнего интерфейса на нужный порт на хост внутри локальной сети.

На вкладке General в поле Chain указана цепочка dstnat – направление трафика из внешней во внутреннюю, по протоколу tcp, порт назначения 80, входящий интерфейс, направленный в сторону сети провайдера ether2-master.

На вкладке Action, в поле Action выбрано действие netmap, указан адрес хоста 10.100.4.1 в поле To address и порт хоста 80 в поле To Ports.

Данное правило позволяет ретранслировать все входящие пакеты, поступающий на 80 порт внешнего адреса маршрутизатора, на 80 порт указанного хоста.

Так же приведем пример мскарадинга трафика, который позволит хостам иметь доступ в интернет

На вкладке General в поле Chain указана цепочка srcnat – направление трафика из внутренней сети во внешнюю, исходящий интерфейс – интерфейс направленный в сторону сети провайдера ether2-master.

На вкладке Action, в поле Action выбрано действие masquerade – подмена внутреннего адреса на адрес маршрутизатора.

Список источников

При создании статьи были использованы различные материалы с сайтов

, а также личные знания и опыт.

При редактировании и дополнении статьи очень помогли следующие пользователи:

. Огромная благодарность им за содействие и помощь.

Настройка VPN.

VPN позволит вам установить защищенное соединение по небезопасной среде интернет и даст возможность получить доступ к внутренним ресурсам вашей сети.

Для настройки VPN необходимо нажать на пункт PPP. В появившемся окне, на вкладке Interfaces необходимо нажать ” ” и выбрать L2TP Server Binding – это откроет диалог создания параметров. Укажем имя интерфейса в поле Name. В приведенном примере ниже указано имя l2tp

Далее в окне настроек PPP щелкаем на кнопку L2TP Server и в появившемся окне ставим галку Enable, в пункте Authentication выберем mschap2 и mschap1. Поставим галку Use IPsec и введем произвольный ключ в поле IPsec Secret. Этот ключ будет вводится в раздел IPsec при настройке VPN на клиенте.

Примечания автора

- Любые работы с сервером нужно производить в режиме суперпользователя, добавляя sudo перед командой, или один раз введя команду sudo -s.

- Squid открываетзакрывает доступ ко всему ресурсу целиком, так что одну статью, например, на Википедии заблокировать не получится. Но никто не мешает вам изучить регулярные выражения и тестировать.

- Списки сайтов могу скинуть, обращайтесь. Сюда вписывать не стал, так как в одном белом списке более 1000 сайтов.

К сожалению, данный вариант настройки не дает сделать раздельные списки для отдельных IP-адресов в Squid. В логах Squid только один IP-адрес — сам Mikrotik. Если хотите раздельные списки, то надо поднимать на сервере DHCP и делать его шлюзом, но это тема для другой статьи. Надеюсь, в комментариях гуру подскажут, что поправить в статье, чтобы в логах были IP компьютеров.— решено благодаря подсказке пользователя Barsook- Для работы Squid с большим количеством клиентов (более 50) необходимо минимум 1 Гб ОЗУ. Желательно больше, так как Squid ест память. Вы можете проверить состояние памяти, введя команду top.

- Я рекомендую использовать оба варианта настройки роутера, так как, если в сетевых настройках явно указать другой шлюз (сам роутер), то обойти блокировку можно.

UPD1: добавил альтернативную настройку сети и FirewallUPD2: добавил альтернативный вариант настройки роутера, где исправлены проблемы с отображением адресов в логах Squid.UPD3: добавил исправление в 3.1 — включение прохождения пакетов сквозь сервер, которое забыл добавить изначально. Иначе не работает интернет. Спасибо Dmitry1986 за тестирование статьи.

Создание VLAN интерфейсов.

VLAN позволяет создать виртуальные сети используя одну физическую сеть. На одном интерфейсе могут быть несколько субинтерфейсов имеющие разные IP адреса и сети.

Для создания VLAN интерфейса необходимо нажать Interfaces. В появившемся окне, на вкладке Interface необходимо нажать ” ” и выбрать VLAN – это откроет диалог создания параметров. Укажем имя в поле Name, укажем номер VLAN в поле VLAN ID, в поле Interface выберем интерфейс, субинерфейсом которого он будет.

Важно отметить, что оборудование на другом конце провода данного порта так же должно поддерживать технологию VLAN и настроено с тем же VLAN ID.

Настройка Web Proxy

В маршрутизаторе так же присутствует встроенный Web Proxy. Для его активации необходимо нажать IP – Web Proxy. В появившемся окне поставить галочку Enable. В поле Port указывается порт на который прокси принимает соединения. По нажатию кнопки Access открывается окно где можно запретить доступ к определенным ресурсам.

Для работы прокси необходимо весть трафик, идущий на 80 порт через маршрутизатор заворачивать на указанный в настройка прокси порт. Это делается в IP – FIrewall, вкладка NAT. В поле Chain указывается dstnat, в поле Scr. Address указывается адрес сети из которой мы хотим завернуть трафик на порт, в поле protocol указываем tcp, в поле Dst. port указываем 80 порт. На вкладке Action, в поле Action указываем redirect и в поле To ports указываем порт, назначенный в настройках Webproxy.

Подытожим что возможностей у данной железки достаточно если учитывать ее дешевизну.

Корпоративные сети

Протоколы и стандарты

Настройка прозрачного проксирования

Прозрачное проксирование не требует дополнительных настроек на стороне клиентов. Более того, пользователи даже не будут подозревать, что их запросы направляются через proxy-сервер.

Настройка стандартного web-proxy

В роутерах MikroTik, настрока web-proxy через терминал происходит через команду:

Ниже приведен список параметров доступных для настройки:

Настроим стандартный proxy-сервер на адресе 192.168.11.1, для этого через терминал вводим команду:

Для настройки через Winbox открываем IP → Web Proxy ставим галочку напротив Enabled, указываем IP адрес и порт, на котором будет работать наш proxy-сервер, кстати, тут же настраивается родительский прокси в разделе Parent proxy.

Общая

MikroTik – линейка довольно дешевого сетевого оборудования выпускаемого латвийской компанией Mikrotīkls Ltd.

Оборудование имеет большое количество возможностей и довольно удобный интерфейс настройки через фирменную программу WinBox.

Настройка происходила на маршрутизаторе MikroTik RB2022UiAS

Полезно

Узнать IP – адрес компьютера в интернете

Онлайн генератор устойчивых паролей

Онлайн калькулятор подсетей

Калькулятор инсталляции IP – АТС Asterisk

Руководство администратора FreePBX на русском языке

Руководство администратора Cisco UCM/CME на русском языке

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Вход в личный кабинет

Вход в личный кабинет