Начало работы

- Устанавливаем:

$ apt-get install xca - И запускаем:

$ xca - Создаём нашу базу данных для CA — /root/CA.xdb

Мы рекомендуем хранить базу данных Certificate Authority в папке, куда есть доступ только у администратора. Это важно для защиты закрытых ключей корневых сертификатов, которые используются для подписывания всех остальных сертификатов.

Что такое токены

Токены — это наиболее часто используемое название носителей ключа электронной подписи, которое уступает по популярности только неофициальному «флешка для ЭЦП». Но встречаются и другие названия: электронный ключ, аппаратный ключ, программно-аппаратный ключ, ключевой носитель, электронный идентификатор, носитель ЭЦП (ЭП), ключ для электронной площадки и даже донгл ( от англ. “dongle”).

Стоит отдельно отметить, что на волне популярности биткойнов под токеном стали подразумевать единицу криптовалюты. Во избежание путаницы в терминологии участники цифрового взаимодействия посредством электронной подписи могут добавлять к названию носителей приставку ”usb” – usb-токен.

В данном разделе представлены:

- продуктовая линейка usb-токенов, реализуемых Единым порталом Электронной подписи,

- справочная информация об обеспечении безопасного использования ключевых носителей, важности сертификации ФСБ и ФСТЭК,

- контактные телефоны производителей и прочее.

«все понятно, как купить токен?»

Для получения токена нужно заполнить форму заявки, и специалисты Единого портала Электронной подписи позвонят по указанному контактному телефону и подробно проконсультируют по дальнейшим шагам. Отправляя заявку, Вы соглашаетесь с условиями договора оферты на поставку токенов.

Apache

Так же как и с nginx проблем с установкой apache ни у кого не должно возникнуть. Если же вы не знаете, как установить этот web-сервер, просто воспользуйтесь официальной документацией.

U2f — fido universal 2nd factor

Принцип работы таков:

Usb-токен: правила выбора

Электронные ключи появились давно, но пока не сумели вытеснить стандартную идентификацию по логину и паролю. Это более чем странно. Учитывая, что современные USB-токены обеспечивают высокую степень защиты данных, практически неуязвимы для внешних атак и в достаточном количестве представлены на российском рынке.

Подавляющее большинство российских компаний по-прежнему использует традиционную пару “логин-пароль” для идентификации и разграничения доступа пользователя к корпоративным ресурсам. Однако этот способ давно устарел с точки зрения безопасности. При этом, постоянное увеличение сложности пароля (использование букв разного регистра, цифр, знаков препинания и служебных символов, длина минимум 8 символов) для повышения уровня безопасности нередко приводит к снижению комфортности контроля доступа для пользователя. Сложные пароли просто-напросто тяжелы для запоминания.

К проблемам парольной аутентификации можно отнести еще и легкость подбора по словарю (если паролем служит слово или фраза из какого-нибудь языка, даже при условии замены букв на спецсимволы, например, Р@ssw0rd). Также пароль может быть перехвачен или подсмотрен при его вводе. Проблемы аутентификации пользователей в информационной системе выявлены очень давно, и уже были предложены различные решения. Современная тенденция — использование двухфакторной аутентификации на основе USB-токенов. В России такие устройства занимают доминирующее положение по отношению к смарт-картам и автономным токенам в результате более позднего формирования рынка аппаратных устройств аутентификации и мощной маркетинговой политики компаний-производителей. Основными игроками на российском рынке USB-ключей (токенов) являются компании Aladdin, Rainbow Technologies, “Актив” (совместно с “Анкад”), RSA Security, а также Feitian Technologies.

Цена безопасности

USB-токены предназначены для работы в приложениях, к которым предъявляются повышенные требования с точки зрения защиты данных. Их можно назвать преемниками контактных смарт-карт, они практически повторяют их устройство, но не требуют специальных считывателей, что упрощает их внедрение и уменьшает стоимость. Таким образом, экономическое преимущество при использовании USB-токенов по сравнению со смарт-картами достигается тогда, когда за компьютером работает один пользователь. Если же необходимо, чтобы на одной машине работало несколько человек, то выгоднее приобрести один считыватель и несколько смарт-карт, так как стоимость самой карточки ниже цены токена. Отметим, что USB-токены, не основанные на архитектуре “смарт-карта кард-ридер”, например, ruToken, “Шипка”, выполнены на серийном микроконтроллере и программно эмулируют функциональность смарт-карт. Это сильно снижает их безопасность. В частности, они используют внешний чип памяти со всеми вытекающими последствиями (у смарт-карточных токенов память находится внутри чипа смарт-карты, и атаковать ее очень сложно).

Продемонстрируем это на примере продукции Aladdin. Один электронный USB-токен eToken PRO/32K стоит $49. Смарт-карта eToken PRO/SC обойдется в $23, считыватель смарт-карт для eToken ASEDrive Ше USB V2 — в $40.

Таблица 1 Средняя стоимость внедрения систем контроля доступа

| USB-токен, $ тыс. | Смарт-карта считыватель, $ тыс. | |||||

| 500 пользователей, 500 компьютеров | 24,5 | 40 | ||||

| 500 пользователей, 250 компьютеров | 24,5 | 21,5 | ||||

Тонкости выбора

USB-токен — это симбиоз считывателя и смарт-карты, только в нем карта впаяна, и ее нельзя поменять. Процесс инсталляции аналогичен установке считывателя, а его подключение/извлечение аналогично подключению/извлечению карты из считывателя. Чтобы начать использовать USB-токен в приложениях, его необходимо отформатировать специальной утилитой. Не все приложения, которые работают с USB-токенами, будут поддерживать именно конкретную модель, это необходимо проверить. Зачастую выбор токена определяется не его качественными характеристиками, а возможностью работы с определенными приложениями или операционными системами. При покупке не стоит руководствоваться размерами памяти токена: маленький объем памяти смарт-карты здесь является преимуществом, поскольку это не позволит сотрудникам записывать другую конфиденциальную информацию с рабочего компьютера. При покупке комплекта программа USB-токен надо убедиться, что вас обеспечат драйверами для USB-токена, и выяснить, каким образом будет произведено форматирование токена: самой программой или отдельной утилитой.

Состав USB-ключа:

|

Файловая система токена разделяется между несколькими приложениями и службами. Пользователю не нужно знать множество паролей — их запоминает токен. Следует помнить лишь короткий PIN-код, удостоверяющий пользователя как владельца всех паролей, хранящихся в памяти ключа. После нескольких неудачных попыток ввода PIN-кода процессор “запирает” токен до вмешательства администратора безопасности, поскольку предполагается, что ключ был украден или потерян.

Для обеспечения строгой аутентификации необходимо гарантировать надежность и достоверность принципала (объекта аутентификации — отправителя или получателя), а потому должны использоваться надежные криптографические алгоритмы и продуманные схемы. Строгая аутентификация в данном контексте означает, что информация, непосредственно идентифицирующая пользователя, не выходит за пределы токена, а лишь участвует в криптографических вычислениях, результатом которых будут некоторые последовательности нулей и единиц, расшифровав которые, другой принципал абсолютно надежно, точно и достоверно определит отправителя. Именно поэтому важно покупать модели со встроенным генератором ключей, чтобы такая информация не попадала из токена в компьютер. Кроме того, все важные криптографические вычисления по проверке сертификатов должны быть реализованы аппаратно, что также исключает возможность компрометации на уровне компьютерных приложений.

Таблица 2 Основные характеристики наиболее популярных на российском рынке продуктов

| Изделие | Емкость памяти, Кб | Разрядность серийного номера | Поддерживаемые ОС | Алгоритмы шифрования/хеширования | |||||

| Rainbow Technologies, iKey 2032 | 32 | 64 | Windows 95, 98, NT, сертифицирован к 2000, ХР, 2003, Windows 95, 98, NT, сертифицирован к 2000, ХР, 2003, RedHat Linux, Mandrake, SuSe (сертифицирован ФСТЭК России) | MD5, RSA, 1024/2048, DSA, DES, 3DES, RC2, RC4, SHA-1 | |||||

| Rainbow Technologies, iKey 3000 | 32 | 64 | Windows 95, 98, ME, NT, 20003, сертифицирован к 2000, ХР, RedHat Linux, Mandrake, SuSe | MD5, RSA 1024/2048, DSA, DES, 3DES, RC2, RC4, SHA-1 | |||||

| Aladdin Knowledge Systems, eToken PRO | 16/32 | 32 | Windows 95, 98, ME, NT, 20003, Linux, DOS (сертифицирован ФСТЭК России) | RSA/1024, DSA, DES (ECB, CBC), 3DES (CBC), SHA-1, MAC, iMAC, MAC3, iMAC3 | |||||

| “Актив” совместно с “Анкад”, ruToken | 8-128 | 32 | Windows 98/ME/2000/XP/2003 | ГОСТ 28147-89 аппаратно, другие – программно | |||||

| Feitian Technologies, ePass2000 | 16/32 | 64 | Windows 98/ME/2000/XP/2003, Linux and MACOS 8/9, OS X | RSA, DES, 3DES | |||||

Перечисленные в таблице 2 модели подходят для построения системы аутентификации на основе открытых ключей (PKI) с использованием сертификатов. Рассмотрим механизм такой аутентификации. Технология PKI построена на использовании двух математически связанных ключей — открытого и секретного (закрытого). С помощью открытого ключа сообщение шифруется, а с помощью секретного расшифровывается, при этом естественно, что, зная открытый ключ, нельзя получить закрытый. Такие криптографические преобразования реализовываются на основе RSA или DSA. Криптостойкость зашифрованных сообщений обеспечивается неразрешимостью за полиномиальное время двух математических задач: факторизации больших чисел на простые множители (RSA) и дискретного логарифмирования в простом конечном поле (DSA). Важнейшим плюсом, является то, что аутентификационная информация пользователя совсем не передается по сети, а лишь участвует в вычислениях, как на клиентской, так и на серверной стороне, что соответствует принципам строгой аутентификации. По такому принципу строится протокол аутентификации “запрос-ответ” (Handshake Authentication Protocol).

Заметим, что поддержка работы RSA и DSA, в том числе и аппаратная генерация их ключей, с размером ключа 2048 бит является хорошим гарантом безопасности, который в принципе не может быть обеспечен протоколами симметричного шифрования, — например, семейством алгоритмов DES. Обычно данные протоколы используются для шифрования трафика с использованием ключа, полученного после аутентификации принципала. Интересной особенностью продуктов ruToken является аппаратная реализация российского стандарта симметричного шифрования ГОСТ 28147-89, к числу достоинств которого можно отнести бесперспективность силовой атаки, эффективность реализации и высокое быстродействие на современных компьютерах.

Компании-производители указывают огромное количество реализованных алгоритмов шифрования/хеширования в своих описаниях к продуктам, однако большинство из них — алгоритмы хеширования. Они представляют собой односторонние функции и используются для преобразования, например, PIN-кода или другой чувствительной информации для хранения в файловой системе токена, так как из хеша сложно восстановить PIN-код в понятном человеку виде. Таким образом, наличие большого числа алгоритмов хеширования не определяет “качество” токена. Хотя в некоторых случаях хеш-преобразования используются другими алгоритмами в качестве вспомогательных, поэтому стоит сразу определиться, поддержка каких алгоритмов вам нужна в работе информационной системы.

В ряде случаев необходима взаимная аутентификация — двусторонняя проверка подлинности участников информационного обмена (когда не только сервер проверяет подлинность пользователя, но и наоборот). Протоколы “запрос — ответ” идеально подходят для взаимной аутентификации с некоторым дополнением (такой протокол часто называют “рукопожатием”). Также, возможно, стоит обращать внимание на наличие государственного сертификата у того или иного продукта. Но, конечно, его отсутствие не говорит о несостоятельности решения. Все они выполнены в соответствии с международными требованиями и отвечают международным стандартам. Наличие сертификатов скорее привлекательно для госструктур, так как там обязательно использование только сертифицированных средств защиты информации. Возможно, иногда стоит купить более дешевое решение (например, ruToken), но которое будет способно в данном контексте обеспечить необходимый уровень безопасности. Именно поэтому так важна правильная оценка собственных потребностей перед внедрением системы аутентификации на основе USB-токенов.

Последнее, на что хотелось бы обратить внимание, это поддержка программного обеспечения и операционных систем, ведь зачастую инфраструктура PKI внедряется в сети, давно действующей, где уже сформировался круг необходимых приложений для поддержания бизнес-задач. Так, для работы в Linux-среде лучшими решениями будут ключи iKey и eToken PRO. В действительности стоит обращать внимание на совместимость предлагаемого производителем готового решения с другими продуктами, а также на решения под определенные платформы, что в конечном итоге лишь облегчит как внедрение токенов, так и их использование.

Базовые возможности токенов:

|

Вопрос безопасного использования usb-токенов

Важно помнить, что способов мошенничества в «бумажном мире» намного больше и для их реализации от злоумышленника не требуется таких глубоких знаний, как в случае с применением электронной подписи. Несмотря на это, всем участникам цифрового взаимодействия нужно соблюдать ряд правил:

Выписывание сертификатов

В предыдущих статьях мы опирались на то, что сертификаты сервера и клиентов будут выписываться с помощью Microsoft CA. Но раз уж мы настраиваем все в Linux, то заодно расскажем про альтернативный способ выписывания этих сертификатов — не покидая Linux.

В качестве CA будем использовать XCA (

Где купить токен для фнс россии

Есть три варианта, где можно купить носитель для электронной подписи:

- Удостоверяющий центр.

- Представитель производителя носителей.

- Специальный интернет-магазин.

Главное, чтобы носитель был сертифицирован ФСТЭК России или ФСБ России.

Удобнее купить носитель в удостоверяющем центре. Во-первых, удостоверяющий центр всегда имеет запас носителей на складе. Во-вторых, удостоверяющий центр точно продает сертифицированные носители и может приложить сертификат соответствия от производителя.

Если кратко

- Хранить закрытую часть сертификата на обычной флешке или в памяти компьютера небезопасно. Поэтому ФНС России просит работать с сертифицированными носителями.

- Сертифицированный USB-токен типа А — носитель, который подойдет для записи сертификата подписи, выпущенного удостоверяющим центром ФНС России или ее доверенным лицом.

- Если подпись нужна для участия в торгах, подачи деклараций в ФНС России, маркировки товаров, подачи документов в суд, подойдет носитель Рутокен Lite.

- Если планируете работать с подписью в системе ЕГАИС алкоголь или ЕГАИС лес, нужен токен со встроенной криптографией, например, Рутокен ЭЦП 2.0.

- Чтобы усилить защиту закрытой части сертификата на USB-токене, установите пин-код.

Материал актуален на 28.10.2021.

Если кратко

- Хранить закрытую часть сертификата на обычной флешке или в памяти компьютера небезопасно. Поэтому ФНС России просит работать с сертифицированными носителями.

- Сертифицированный USB-токен типа А — носитель, который подойдет для записи сертификата подписи, выпущенного удостоверяющим центром ФНС России или ее доверенным лицом.

- Если подпись нужна для участия в торгах, подачи деклараций в ФНС России, маркировки товаров, подачи документов в суд, подойдет носитель Рутокен Lite.

- Если планируете работать с подписью в системе ЕГАИС алкоголь или ЕГАИС лес, нужен токен со встроенной криптографией, например, Рутокен ЭЦП 2.0.

- Чтобы усилить защиту закрытой части сертификата на USB-токене, установите пин-код.

Еще остались вопросы по теме

Предлагаем выбрать предпочтительный способ связи:

Используете другую ос для сервера?

Если вы хотите, чтобы мы написали про настройку других ОС, то напишите об этом в комментариях к статье.

Какие бывают usb-токены

USB-токены можно поделить на две группы: простые и продвинутые.

Простые

Чтобы подписать документ, нужно установить на компьютер СКЗИ — средство криптографической защиты информации. Например, КриптоПро CSP. К таким носителям относится, например, Рутокен Lite, Рутокен Lite micro.

Продвинутые

В носитель уже вшит чип шифрования, устанавливать СКЗИ на компьютер не нужно. Но если хотите подписывать документы в браузере, нужно установить плагины.

К таким носителям относится, например, Рутокен ЭЦП, Рутокен ЭЦП 2.0 и JaCarta SE.

Для подписания документов по ЭДО, участия в торгах и подачи деклараций в ФНС России можно использовать любой USB-токен. Для работы в ЕГАИС «Алкоголь» и ЕГАИС «Лес» подойдет только продвинутый токен со встроенной криптографией.

Главное отличие простого токена от продвинутого — первый не работает в ЕГАИС, так как система предъявляет повышенные требования к средствам, которые используются при создании закрытой части ключа.

Организационные моменты

Во-первых, необходимо изучить продавца. Организация должна быть официальным производителем или поставщиком с подтвержденным документами статусом. Например, соответствующие дипломы и сертификаты АО «Аналитический Центр» представлены производителями usb-токенов и размещены в разделе «О портале».

В-вторых, нужно выбирать вариант в соответствии с областью применения. Если планируется использовать токен для доступа к госуслугам, то нет необходимости приобретать универсальный носитель ключа электронной подписи, цена которого обоснованно выше, или аппаратный ключ ЕГАИС (JaCarta SE), который предназначен для реализации другого функционала.

Ответственность пользователя:

На токенах, реализуемых АО «Аналитический Центр» производителями установлены стандартные (заводские) пароли «1234567890». Перед началом эксплуатации нужно обеспечить точный ввод заданной цифровой комбинации, а затем обязательно сменить ее на последовательность символов, известную только владельцу.

Ответственность производителя:

Недопустима установка на usb-токен какой-либо функциональности, которая может нанести вред пользователю. Именно поэтому особенно важно наличие сертификатов, подтверждающих надежность ключевых носителей.

Продуктовая линейка носителей ключа электронной подписи

АО «Аналитический Центр» (Единый портал Электронной подписи) является официальным партнером производителей usb-токенов, соответствующие сертификаты и дипломы от которых представлены в разделе главного меню «О портале».

Клиентам предлагается оптимальный набор носителей в соответствии с их областями применения, отправка токенов совершается по всей России.

Оформить заявку

Решение общих вопросов

АО «Аналитический Центр»: 7 (831) 282-01-92, 8-800-2000-100 доб.6103, пн-чт с 8.00 до 17.00, пт с 8.00 до 16.00. — выбор, покупка, доставка токенов, документы и прочее.

Создаём ключи и сертификат root ca

В основе инфраструктуры открытых ключей (PKI) лежит иерархическая система. Главным в этой системе является корневой центр сертификации или root CA. Его сертификат и надо создать в первую очередь.

- Создаём для CA закрытый ключ RSA-2048. Для этого на вкладке Private Keys нажимаем New Key и выбираем соответствующий тип.

- Задаём имя для новой ключевой пары. Я её назвал — CA Key.

- Выписываем сам сертификат CA, с использованием созданной ключевой пары. Для этого переходим на вкладку Certificates и нажимаем New Certificate.

- Обязательно выбираем SHA-256, потому что использование SHA-1 уже не может считаться безопасным.

- В качестве шаблона обязательно выбираем [default] CA. Не забудьте нажать на Apply all, иначе шаблон не применяется.

- На вкладке Subject выбираем нашу ключевую пару. Там же вы можете заполнить все основные поля сертификата.

Сравнение популярных в россии usb-токенов

Все модели из таблицы подходят для компьютеров на Windows, Linux и macOS.

Вы можете записать новый сертификат электронной подписи на токен, который уже используете. Главное, чтобы он соответствовал требованиям ФНС России. Если будете выпускать сертификат в удостоверяющем центре ФНС России, перед визитом убедитесь, что на токене нет действующих сертификатов. Перед записью сотрудники налоговой службы могут удалить с токена всю информацию.

Требования к usb-токенам

Удостоверяющий центр ФНС России может записать сертификат электронной подписи только на носитель, соответствующий требованиям:

- Токен сертифицирован Федеральной службой по техническому и экспортному контролю России или Федеральной службой безопасности России. Покупая токен, вы можете запросить сертификат подлинности. Он подтверждает, что модель устройства сертифицирована.

- Носитель имеет формат USB тип-A. Это, например, Рутокен ЭЦП 2.0, Рутокен S, Рутокен Lite, JaCarta-2 SE (JaCarta-2 PKI/ГОСТ/SE), JaCarta LT, JaCarta-2 ГОСТ, JaCarta-2 PKI/ГОСТ, JaCarta PKI, ESMART Token, ESMART Token ГОСТ.

Смарт-карта выглядит как банковская карта. Чтобы ей пользоваться, нужно покупать считыватель. Сейчас выпускают смарт-карты с NFC модулем — ими можно пользоваться, приложив к компьютеру или телефону.

Шаг 1 — настройка сервера

Основа любого сервера — это операционная система. В нашем случае это Windows Server 2022. А вместе с ней и другими операционными системами семейства Windows распространяется IIS (Internet Information Services).

IIS представляет собой группу интернет-серверов, в том числе веб-сервер и FTP-сервер. IIS включает приложения для создания и управления веб-сайтами.

IIS разработана для построения веб-сервисов с использованием учетных записей пользователей, предоставляемой доменом или службой Active Directory. Это позволяет использовать существующие базы данных пользователей.

Шаг 2 — настройка компьютера пользователя

Для простоты предположим, что у нашего пользователя ОС Windows 10.

Также предположим, что у него установлен комплект Драйверы Рутокен для Windows.

Установка комплекта драйверов опциональна, так как скорее всего поддержка токена прилетит по Windows Update.

Но если этого вдруг не произошло, то установка комплекта Драйверов Рутокен для Windows решит все проблемы.

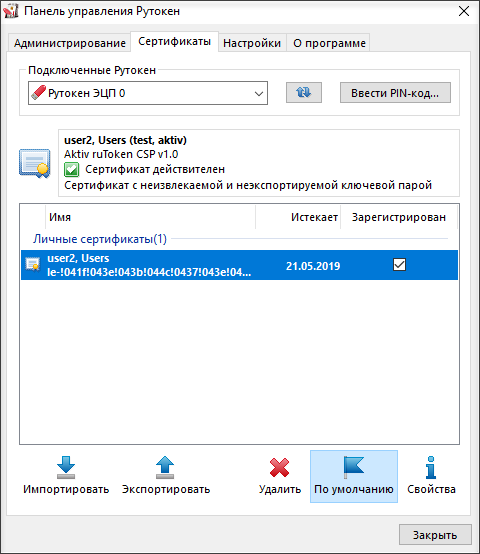

Подключим токен к компьютеру пользователя и откроем Панель управления Рутокен.

На вкладке Сертификаты установим галочку напротив необходимого сертификата, если она не стоит.

Тем самым мы проверили, что токен рабочий и содержит нужный сертификат.

Все браузеры, кроме Firefox, настраиваются автоматически.

Специально с ними делать ничего не нужно.

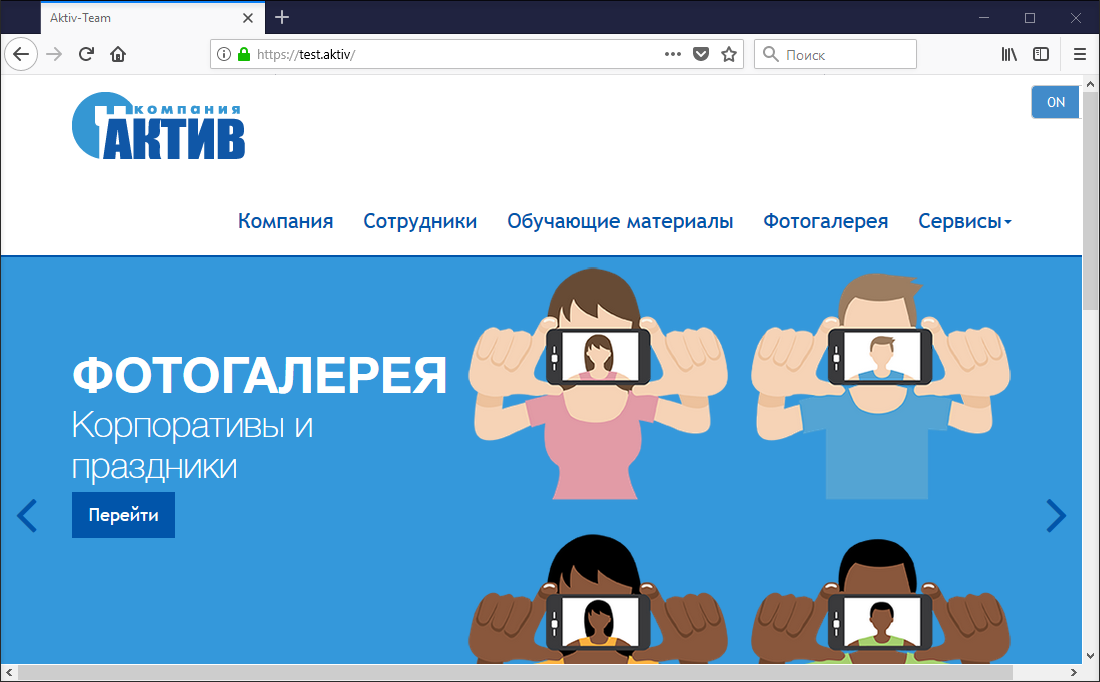

Теперь откроем любой браузер и введем адрес ресурса.

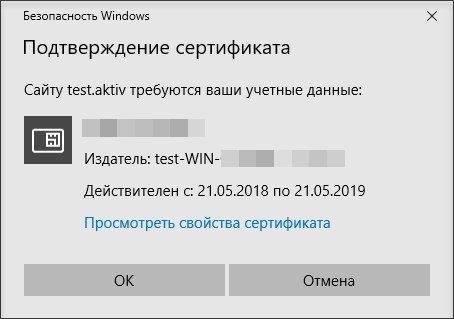

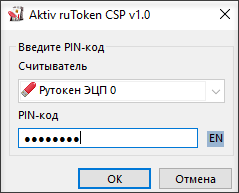

До того, как сайт загрузится у нас откроется окно для выбора сертификата, а затем окно для ввода PIN-кода токена.

Если для устройства в качестве криптопровайдера по умолчанию выбран Aktiv ruToken CSP, то для ввода PIN-кода откроется другое окно.

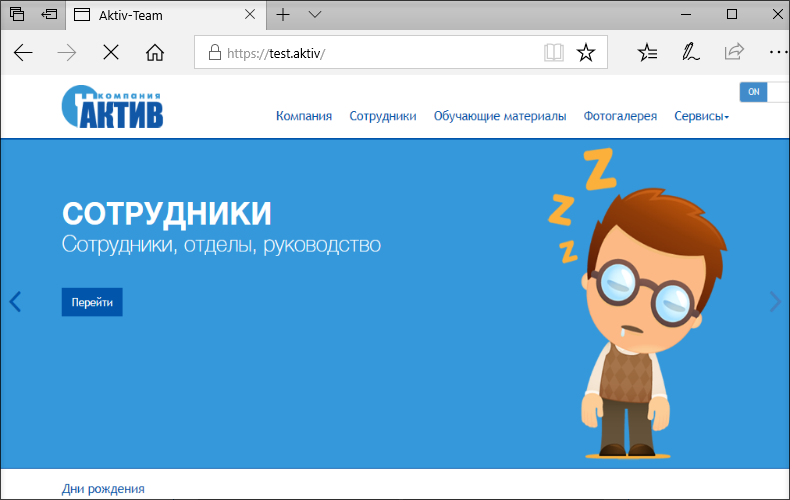

И только после успешного его ввода в браузере откроется наш сайт.

Для браузера Firefox следует выполнить дополнительные настройки.

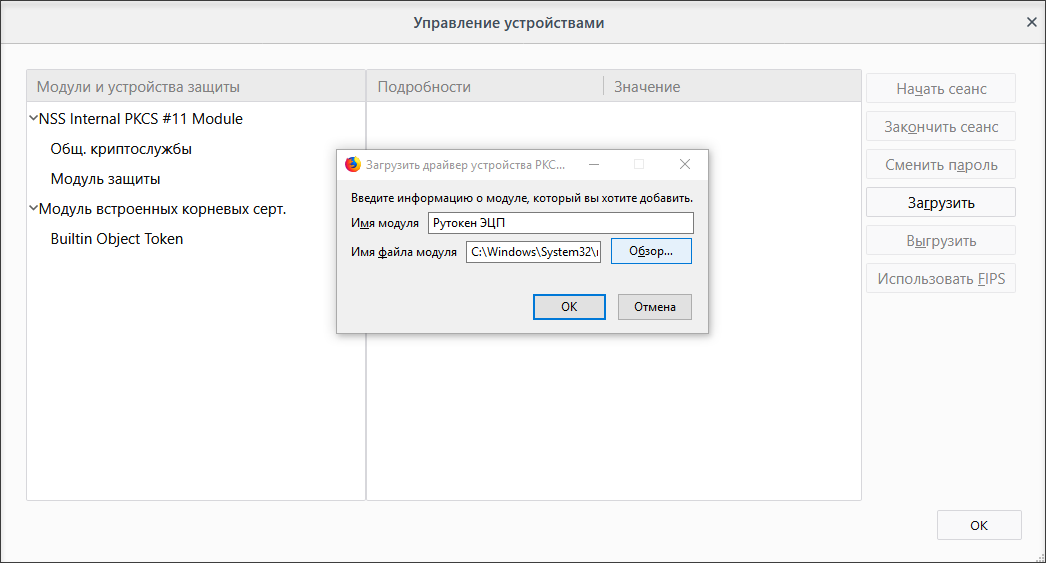

В настройках браузера выбрать Приватность и Защита. В разделе Сертификаты нажать Устройство Защиты. Откроется окно Управление устройствами.

Нажать Загрузить, указать название Рутокен ЭЦП и путь C:windowssystem32rtpkcs11ecp.dll.

Это все, теперь Firefox знает, как обращаться с токеном и позволяет входить на сайт, используя его.

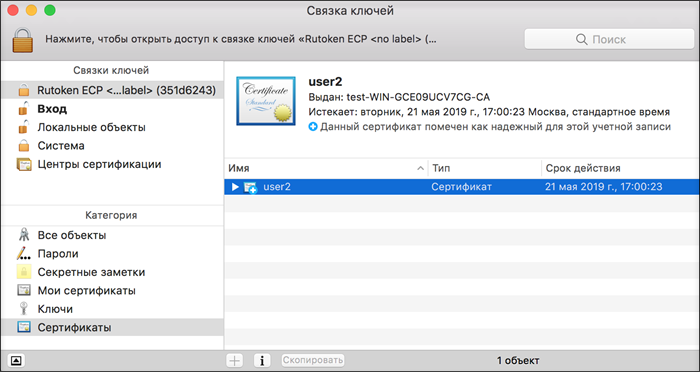

Кстати вход по токену на веб-сайты работает и на Маках в браузере Safari, Chrome и Firefox.

Нужно лишь установить с сайта Рутокен модуль поддержки Связки Ключей и увидеть в нем сертификат на токене.

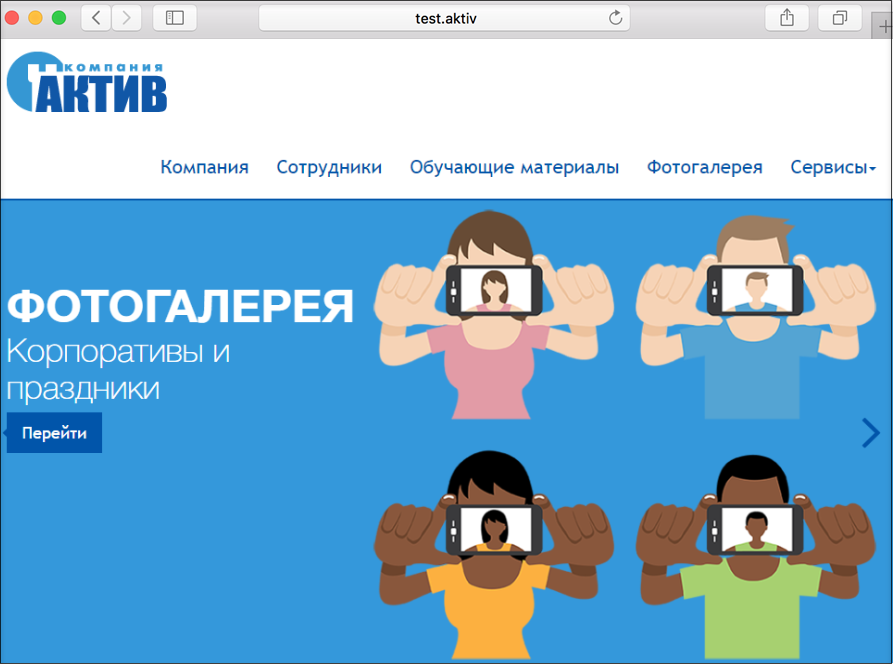

Настраивать браузеры Safari, Chrome, Яндекс и прочие не нужно, достаточно лишь открыть сайт в любом из этих браузеров.

Браузер Firefox настраивается почти также, как и в Windows (Настройки — Дополнительные — Сертификаты — Устройства защиты). Только путь к библиотеке немного другой /Library/Akitv Co/Rutoken ECP/lib/librtpkcs11ecp.dylib.

Выводы

Мы продемонстрировали вам, как настроить двухфакторную аутентификацию на сайтах с помощью криптографических токенов. Как всегда, нам не потребовалось для этого никакого дополнительного ПО, кроме системных библиотек Рутокен.

Такую процедуру вы можете проделать с любым своим внутренним ресурсом, также вы гибко сможете настраивать группы пользователей, которые будут иметь доступ к сайту, впрочем как и везде в Windows Server-е.

Заключение

По сравнению со всеми аппаратными токенами, которыми мне доводилось пользоваться, технология U2F — это крайне удобно. Не нужно возиться с импортом сертификатов, установкой драйверов, никаких Java-апплетов и прочего.Я протестировал работу на Windows 7, Mac OS 10.

10 и Ubuntu 14.0.4. Во всех системах Chrome сразу подхватывал токен без установки драйверов. В целом, развертывание видится настолько простым и понятным, что справится даже ребенок. А наличие полностью открытых спецификаций, плагинов и библиотек позволит прикручивать U2F к любым приложениям.

Вход в личный кабинет

Вход в личный кабинет