Что такое active directory

Active Directory — это технология Microsoft, которая представляет собой распределенную базу данных, в которой хранятся объекты в иерархическом, структурированном и безопасном формате. Объекты AD обычно представляют пользователей, компьютеры, периферийные устройства и сетевые службы.

Домены Windows обычно используются в больших сетях — корпоративных сетях, школьных сетях и государственных сетях. Они не то, с чем вы столкнётесь дома, если у вас нет ноутбука, предоставленного вашим работодателем или учебным заведением.

Типичный домашний компьютер — обособленный объект. Вы управляете настройками и учётными записями пользователей на компьютере. Компьютер, присоединённый к домену, отличается — этими настройками управляет контроллер домена.

Что такое домен?

Домены обычно состоят из компьютеров в одной локальной сети. Однако компьютеры, присоединённые к домену, могут продолжать обмениваться данными со своим контроллером домена через VPN или подключение к Интернету. Это позволяет предприятиям и учебным заведениям удалённо управлять ноутбуками, которые они предоставляют своим сотрудникам и учащимся.

Когда компьютер присоединён к домену, он не использует свои собственные локальные учётные записи пользователей. Учётные записи пользователей и пароли устанавливаются на контроллере домена. Когда вы входите в систему в этом домене, компьютер аутентифицирует имя вашей учётной записи и пароль с помощью контроллера домена.

Сетевые администраторы могут изменять параметры групповой политики на контроллере домена. Каждый компьютер в домене получит эти настройки от контроллера домена, и они переопределят любые локальные настройки, указанные пользователями на своих компьютерах.

Что нужно для active directory

Active Directory можно включить на компьютерах с Windows Server. На не серверных компьютерах (например, с Windows 10), можно установить и включить Active Directory Lightweight Directory Services, то есть средства удалённого администрирования сервера: средства доменных служб Active Directory и служб облегчённого доступа к каталогам.

Они предоставляют сервер LDAP (Lightweight Directory Access Protocol, облегчённый протокол доступа к каталогам). Он работает как служба Windows и предоставляет каталог для аутентификации пользователей в сети. Это лёгкая альтернатива полноценному серверу Active Directory, которая будет полезна только в определённых бизнес-сетях.

Требуемые пакеты

Мы устанавливаем минимально необходимый набор пакетов: рабочий стол

Gnome

(или другой оконный менеджер по выбору), базовый сервер и

Samba

. Нам потребуются:

- пакет krb5-workstation (версия не ниже 1.9), содержащий необходимые клиентские приложения для аутентификации на основе Kerberos;

- пакет oddjobmkhomedir (версия не ниже 0.30-5), предназначенный для автоматического создания каталогов пользователя при первом входе в систему;

- сам пакет Samba (версия не ниже 3.5-10), содержащий основные программы и пакет samba-winbind, отвечающий за соединение нашего сервера с контроллером домена.

Настройка DNS

Сначала необходимо настроить службу DNS. Это весьма важно, поскольку от корректного разрешения имен в сети зависит надежная работа нашей сети и сервисов

Samba

Настройка сетевого адаптера

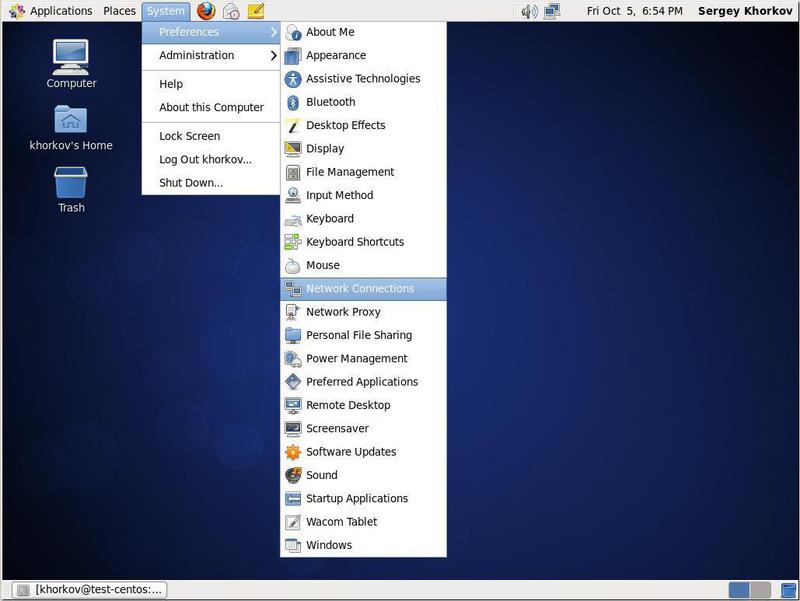

Теперь этот IP-адрес (192.168.7.10) необходимо присвоить сетевому адаптеру вновь установленного сервера CentOS Linux. Воспользуемся пунктом меню System на рабочем столе и выберем пункт Network Connections (рис. 2).

Рис. 2. Настройка сетевого соединения.

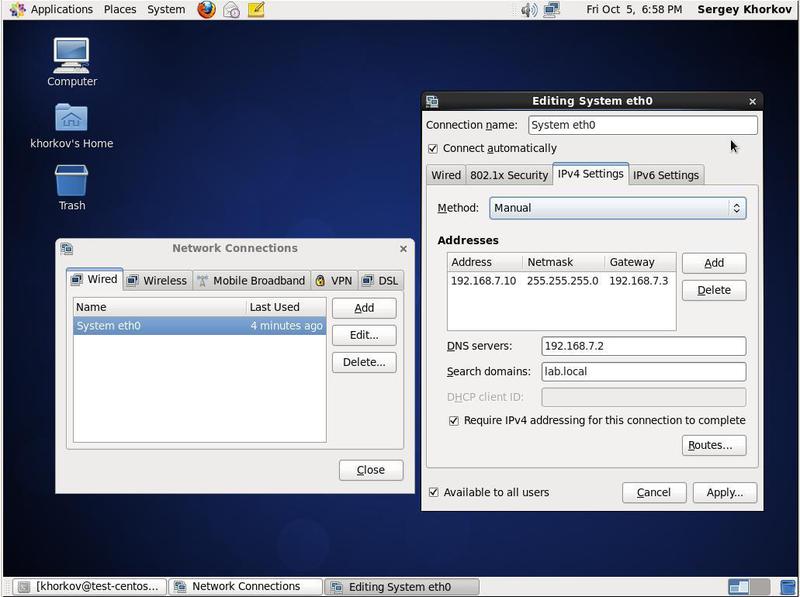

В появившемся окне настроек зададим нужный IP-адрес. В результате мы должны получить следующее — см. рис. 3.

Рис. 3. Настройка сетевого соединения. Задание IP-адреса.

Наш сервер настроен с использованием менеджера соединений (Network Manager). Поэтому нужно обязательно отметить несколько опций:

Настройка времени

Как уже говорилось в предыдущих статьях, корректная настройка времени очень важна для работы Active Directory. Настроить время можно с использованием штатных средств системы (см. рис. 5).

Рис. 5. Настройка времени.

Но для того, чтобы полностью избежать проблем с рассинхронизацией часов, следует настроить службу времени (демон ntpd) на синхронизацию времени с контроллером домена (см. рис. 6).

Рис. 6. Настройка службы времени.

Для этого нужно отредактировать файл /etc/ntp.conf, указав в качестве сервера времени контроллер домена. Не забудьте настроить запуск демона ntpd с помощью команды chkconfig ntpd on и перезапустить его командой /etc/init.d/ntpd restart.

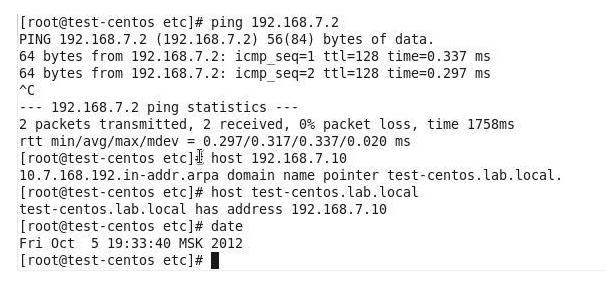

Проверка настроек

Произведя указанные настройки, следует проверить их корректность. Нужно протестировать соединение с контроллером домена, настройку времени, правильность прямого и обратного разрешения имен (см. рис. 7).

Рис. 7. Проверка настроек.

Настройка авторизации в домене

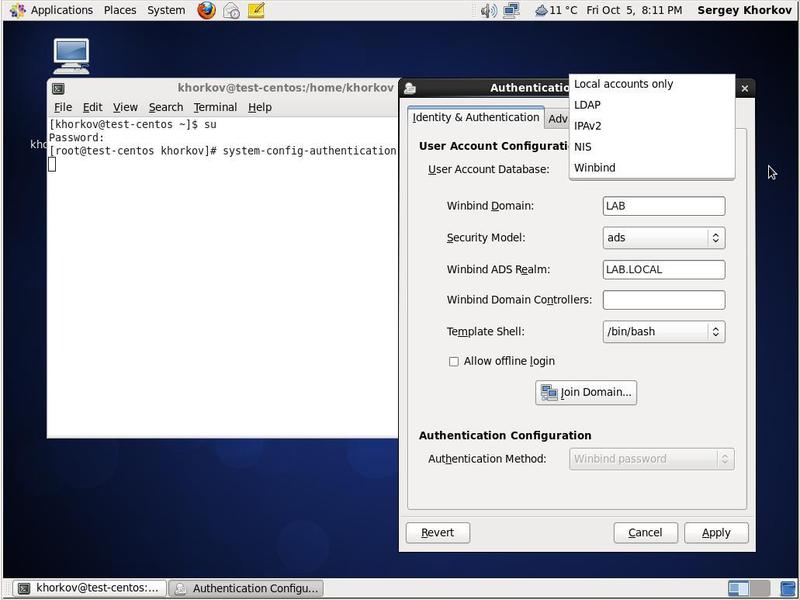

Теперь настала пора настроить членство нашего сервера в домене Windows. В отличие от предыдущих примеров, не будем отдельно настраивать LDAP и Kerberos. Постараемся настроить все сразу, используя утилиту командной строки

authconfig

, поставляемую в составе дистрибутива CentOS.

Authconfig

позволяет настроить сразу все требуемые службы. При этом настраивать можно не только авторизацию в домене Windows 2008, но и использование LDAP, NIS и других способов аутентификации.

Более подробную информацию об утилите

authconfig

можно получить из встроенного руководства (

man authconfig

), либо из встроенного руководства, набрав в командной строке

authconfig -help

. Достаточно будет сказать, что

authconfig

имеет около 50 опций настройки — представляете его возможности и, одновременно, сложности в настройке? Проще воспользоваться графическим интерфейсом к

authconfig

— утилитой

system-config-authentication

(рис. 8). Эту утилиту можно вызвать из интерфейса администрирования системы, а можно и командной строкой. Причем второй вариант представляется предпочтительным, поскольку вывод диагностических сообщений будет происходить в окно терминала, что упростит поиск неисправностей.

Рис. 8. Вызов system-config-authentication.

Active directory domain services

Когда люди говорят «Active Directory», они обычно имеют в виду «доменные службы Active Directory» (Active Directory Domain Services, AD DS). Важно отметить, что существуют другие роли/продукты Active Directory, такие как службы сертификации, службы федерации, службы облегчённого доступа к каталогам, службы управления правами и так далее.

Доменные службы Active Directory — это сервер каталогов Microsoft. Он предоставляет механизмы аутентификации и авторизации, а также структуру, в которой могут быть развёрнуты другие связанные службы (службы сертификации AD, федеративные службы AD и так далее).

Это совместимая с LDAP база данных, содержащая объекты. Наиболее часто используемые объекты — это пользователи, компьютеры и группы. Эти объекты могут быть организованы в организационные единицы (OU) по любому количеству логических или бизнес-потребностей.

Lan manager (lm)

Протокол LAN Manager возник на заре зарождения локальных сетей под управлением Windows и впервые был представлен в Windows 3.11 для рабочих групп, откуда перекочевал в семейство Windows 9.х. Мы не будем рассматривать этот протокол, так как в естественной среде он уже давно не встречается, однако его поддержка, в целях совместимости, присутствует до сих пор.

Что в этом плохого? Попробуем разобраться. Прежде всего разберемся, каким образом создается хэш пароля для работы с протоколом LM, не вдаваясь в подробности обратим ваше внимание на основные ограничения:

- Пароль регистронезависимый и приводится к верхнему регистру.

- Длина пароля – 14 символов, более короткие пароли дополняются при создании хэша нулями.

- Пароль делится пополам и для каждой части создается свой хэш по алгоритму DES.

Исходя из современных требований к безопасности можно сказать, что LM-хэш практически не защищен и будучи перехвачен очень быстро расшифровывается. Сразу оговоримся, прямое восстановление хэша невозможно, однако в силу простоты алгоритма шифрования возможен подбор соответствующей паролю комбинации за предельно короткое время.

А теперь самое интересное, LM-хэш, в целях совместимости, создается при вводе пароля и хранится в системах по Windows XP включительно. Это делает возможной атаку, когда системе целенаправленно присылают LM-запрос и она его обрабатывает. Избежать создания LM-хэша можно изменив политику безопасности или используя пароли длиннее 14 символов. В системах, начиная с Windows Vista и Server 2008, LM-хэш по умолчанию не создается.

Nt lan manager (ntlm)

Новый протокол аутентификации появился в Windows NT и благополучно, с некоторыми изменениями, дожил до наших дней. А до появления Kerberos в Windows 2000 был единственным протоколом аутентификации в домене NT.

Сегодня протокол NTLM, точнее его более современная версия NTLMv2, применяются для аутентификации компьютеров рабочих групп, в доменных сетях Active Directory по умолчанию применяется Kerberos, однако если одна из сторон не может применить этот протокол, то по согласованию могут быть использованы NTLMv2, NTLM и даже LM.

Принцип работы NTLM имеет много общего с LM и эти протоколы обратно совместимы, но есть и существенные отличия. NT-хэш формируется на основе пароля длиной до 128 символов по алгоритму MD4, пароль регистрозависимый и может содержать не только ACSII символы, но и Unicode, что существенно повышает его стойкость по сравнению с LM.

Как происходит работа по протоколу NTLM? Рассмотрим следующую схему:

Допустим локальный компьютер хочет получить доступ к некоторому файловому ресурсу на другом ПК, который мы будем считать сервером, при этом совсем не обязательно наличие на этом ПК северной ОС или серверных ролей. С точки зрения протокола NTLM клиент это тот, кто обращается, сервер – к кому обращаются.

Допустим локальный компьютер хочет получить доступ к некоторому файловому ресурсу на другом ПК, который мы будем считать сервером, при этом совсем не обязательно наличие на этом ПК северной ОС или серверных ролей. С точки зрения протокола NTLM клиент это тот, кто обращается, сервер – к кому обращаются.

Чтобы получить доступ к ресурсу клиент направляет серверу запрос с именем пользователя. В ответ сервер передает ему случайное число, называемое запросом сервера. Клиент в свою очередь шифрует данный запрос по алгоритму DES, используя в качестве ключа NT-хэш пароля, однако, несмотря на то, что NT-хэш 128-битный, в силу технических ограничений используется 40 или 56 битный ключ (хеш делится на три части и каждая часть шифрует запрос сервера отдельно).

Зашифрованный хэшем пароля запрос сервера называется ответом NTLM и передается обратно серверу, сервер извлекает из хранилища SAM хэш пароля того пользователя, чье имя было ему передано и выполняет аналогичные действия с запросом сервера, после чего сравнивает полученный результат с ответом NTLM.

В случае доменной аутентификации процесс протекает несколько иначе. В отличие от локальных пользователей, хэши паролей которых хранятся в локальных базах SAM, хэши паролей доменных пользователей хранятся на контроллерах доменов. При входе в систему LSA отправляет доступному контроллеру домена запрос с указанием имени пользователя и имени домена и дальнейший процесс происходит как показано выше.

В случае получения доступа к третьим ресурсам схема также немного изменяется:

Получив запрос от клиента, сервер точно также направит ему запрос сервера, но получив NTLM-ответ он не сможет вычислить значение для проверки на своей стороне, так как не располагает хэшем пароля доменного пользователя, поэтому он перенаправляет NTLM-ответ контроллеру домена и отправляет ему свой запрос сервера. Получив эти данные, контроллер домена извлекает хэш указанного пользователя и вычисляет на основе запроса сервера проверочную комбинацию, которую сравнивает с полученным NTLM-ответом, при совпадении серверу посылается сообщение, что аутентификация прошла успешно.

Получив запрос от клиента, сервер точно также направит ему запрос сервера, но получив NTLM-ответ он не сможет вычислить значение для проверки на своей стороне, так как не располагает хэшем пароля доменного пользователя, поэтому он перенаправляет NTLM-ответ контроллеру домена и отправляет ему свой запрос сервера. Получив эти данные, контроллер домена извлекает хэш указанного пользователя и вычисляет на основе запроса сервера проверочную комбинацию, которую сравнивает с полученным NTLM-ответом, при совпадении серверу посылается сообщение, что аутентификация прошла успешно.

Как видим, хэш пароля ни при каких обстоятельствах по сети не передается. Хэш введенного пароля хранит служба LSA, хэши паролей пользователей хранятся либо в локальных хранилищах SAM, либо в хранилищах контроллера домена.

Но несмотря на это, протокол NTLM на сегодняшний день считаться защищенным не может. Слабое шифрование делает возможным достаточно быстро восстановить хэш пароля, а если использовался не только NTLM, а еще и LM-ответ, то и восстановить пароль.

Но и перехваченного хэша может оказаться вполне достаточно, так как NTLM-ответ генерируется на базе пароля пользователя и подлинность клиента сервером никак не проверяется, то возможно использовать перехваченные данные для неавторизованного доступа к ресурсам сети.

Ntlmv2

Осознавая, что протокол NTLM не соответствует современным требованиям безопасности, с выходом Windows 2000 Microsoft представила вторую версию протокола NTLMv2, который был серьезно доработан в плане улучшений криптографической стойкости и противодействия распространенным типам атак. Начиная с Windows 7 / Server 2008 R2 использование протоколов NTLM и LM по умолчанию выключено.

Сразу рассмотрим схему с контроллером домена, в случае его отсутствия схема взаимодействия не меняется, только вычисления, производимые контроллером домена, выполняются непосредственно на сервере.

Как и в NTLM, клиент при обращении к серверу сообщает ему имя пользователя и имя домена, в ответ сервер передает ему случайное число – запрос сервера. В ответ клиент генерирует также случайное число, куда, кроме прочего, добавляется метка времени, которое называется запрос клиента. Наличие метки времени позволяет избежать ситуации, когда атакующий первоначально накапливает перехваченные данные, а потом с их помощью осуществляет атаку.

Как и в NTLM, клиент при обращении к серверу сообщает ему имя пользователя и имя домена, в ответ сервер передает ему случайное число – запрос сервера. В ответ клиент генерирует также случайное число, куда, кроме прочего, добавляется метка времени, которое называется запрос клиента. Наличие метки времени позволяет избежать ситуации, когда атакующий первоначально накапливает перехваченные данные, а потом с их помощью осуществляет атаку.

Запрос сервера объединяется с запросом клиента и от этой последовательности вычисляется HMAC-MD5 хэш. После чего от данного хэша берется еще один HMAC-MD5 хэш, ключом в котором выступает NT-хэш пароля пользователя. Получившийся результат называется NTLMv2-ответом и вместе с запросом клиента пересылается серверу.

Криптостойкость данного алгоритма является актуальной и на сегодняшний день, известно только два случая взлома данного хэша, один из них произведен компанией Symantec в исследовательских целях. Можно с уверенностью сказать, что в настоящий момент нет массовых инструментов для атак на NTLMv2, в отличие от NTLM, взломать который может любой вдумчиво прочитавший инструкцию школьник.

Сервер, получив NTLMv2-ответ и запрос клиента, объединяет последний с запросом сервера и также вычисляет HMAC-MD5 хэш, затем передает его вместе с ответом контроллеру домена. Тот извлекает из хранилища сохраненный хэш пароля пользователя и производит вычисления над HMAC-MD5 хешем запросов сервера и клиента, сравнивая получившийся результат с переданным ему NTLMv2-ответом. В случае совпадения серверу возвращается ответ об успешной аутентификации.

При этом, как вы могли заметить, NTLMv2, также, как и его предшественник, не осуществляет взаимную проверку подлинности, хотя в некоторых материалах в сети это указывается.

Для чего нужна active directory

Если в вашем офисе используется Active Directory, все машины будут подключены к домену, что означает, что вся информация хранится в централизованном месте, а не локально на жёстких дисках отдельных компьютеров. Домен управляется глобальным каталогом, который отслеживает все устройства, зарегистрированные в сети.

В глобальном каталоге хранятся IP-адреса, имена компьютеров и пользователей, поэтому глобальный администратор может контролировать всё, что происходит в домене. Чтобы управлять компьютерами, администратору просто понадобится имя этого компьютера, потому что всё уже связано с серверной частью.

Когда вы используете Active Directory, все разрешения устанавливаются контроллером домена. Это означает, что сетевой администратор уже сообщил контроллеру домена, какие разрешения назначить каждому пользователю. Это делает всю цифровую коммуникацию более эффективной.

Контроллер домена

Сервер, который хостит AD DS — это Контроллер домена (Domain Controller (DC)).

Мини-курс для новичков — как собрать компьютер и сэкономить на этом

Дата обновления: 12.12.2022, дата следующего обновления: 12.12.2022

Настройка общего доступа

Все что было выше, это подготовительные действия для легкости и простоты настройки общего доступа в сети.

Дать общий доступ пользователям домашней группы можно следующим образом. Открываем проводник. Находим и выделяем папку к которой нам необходимо дать доступ. В панели инструментов нажимаем кнопку Общий доступ и из выпадающего меню выбираем Домашняя группа (чтение) или Домашняя группа (чтение и запись) если вы желаете, что бы пользователи могли изменять и удалять файлы в этой папке

Здесь же можно запретить доступ выбрав Никому из пользователей. При этом значок папки будет отмечен замочком

При создании или присоединении к домашней группе в области переходов окошка проводник появляется соответствующий раздел. От сюда удобно получать доступ к расшаренным папкам других компьютеров сети

По прошествии некоторого времени можно забыть какие папки на вашем компьютере находятся в общем доступе. Что бы вспомнить можно зайти через сеть на свой компьютер. Это удобно делать с помощью проводника используя пункт Сеть в меню переходов

Посмотреть можно, но отсюда не удобно управлять. Для этого есть отдельный инструмент.

Запускаем утилиту Управление компьютером

В окошке управление компьютером, слева в дереве консоли раскрываем пункт Общие папки и выбираем Общие ресурсы. В таблице по центру будут отображены все ваши расшаренные ресурсы и здесь вы сможете прекратить общий доступ к любому из них

Из раздела Общие ресурсы можно открывать доступ. Для этого раскрываем меню Действие и выбираем Новый общий ресурс…

Откроется мастер создание общих ресурсов следуя указаниям которого вы расшарите папку

По умолчанию общий доступ к библиотекам дается только на чтение. Дать доступ и на запись можно из проводника. Выделяем нужную библиотеку в области переходов проводника, вызываем контекстное меню и выбираем Общий доступ и Домашняя группа (чтение и запись)

Вот таким вот простым образом можно открывать и запрещать доступ к ресурсам вашего компьютера в домашней группе Windows 7.

Настройка рабочей группы

Итак, что мы имеем на данный момент. Два ( или более ) компьютера, подключенных к интернету через роутер. В общем то и всё. Обмениваться информацией они пока ещё не могут. Для того, чтобы осуществить обмен файлами, нужно объединить компьютеры в одну рабочую группу и настроить общий доступ к файлам.

Вообще даже если компьютеры будут в разных рабочих группах, то всё равно доступ к ним будет. Самое главное всё же это общий доступ к файлам. По умолчанию компьютеры уже должны быть в одой рабочей группе MSHOME, но на всякий случай стоит проверить, а то мало ли что.

Выбираем свойства компьютера.

Для win7. Свойства — Дополнительные параметры системы.

Вкладка Имя компьютера. Можно имя рабочей группы поставить какое Вам нужно. Но тогда это нужно будет проделать и на остальных компьютерах.

В общем все компьютеры должны быть в одной группе. В нашем случае оставим по умолчанию MSHOME.

Настройка сети windows 7 для домашней группы

Во первых, что бы компьютеры исправно работали в сети необходимо синхронизировать время между ними. На всех компьютерах сети необходимо выставить актуальное время и сделать так что бы оно не сбивалось.

Во вторых. Необходимо задать IP адреса компьютерам, что бы они были в одной сети. Эта функция обычно возлагается на маршрутизатор или роутер. Тогда он каждому подключенному компьютеру назначает адрес из заданного диапазона. Если у вас нет роутера, тогда необходимо настраивать адреса вручную.

Делается это следующим образом

1. В области уведомлений нажимаем левой кнопкой мышки на значок Сеть. В открывшемся окошке нажимаем на ссылку Центр управления сетями и общимдоступом

В открывшемся центре управления сетями и общим доступом в левой части кликаем Изменение параметров адаптера

В открывшемся окошке отображаются все сетевые подключения вашего компьютера. Выбираете, то подключение, через которое будете соединяться в домашней сети. Это может быть подключение по проводной сети, беспроводной сети или другое. Выбираем его левой кнопкой мышки и вызываем контекстное меню правой кнопкой мышки. Выбираем Свойства

В открывшемся окошке Сеть нам нужно, что бы стояли галочки Клиент для сетей Microsoft, Служба доступа к файлам и принтерам сетей Microsoft и Протокол Интернета версии 4 (TCP/IPv4). Выбираем последний и нажимаем кнопку Свойства

В свойствах TCP/IP выбираем Использовать следующий IP-адрес. В поле IP-адрес вводим адрес и маску подсети (например такие как на рисунке IP — 192.168.0.1 и маска подсети — 255.255.255.0)

На другом компьютере домашней сети делаем тоже самое, только адрес ставим 192.168.0.2. Маску задаем такую же. Если будет необходимость подключить третий компьютер к сети задаем ему 192.168.0.3 и так далее для следующих компьютеров.

Главное, что нужно запомнить IP-адрес компьютера должен быть уникальным, как адрес дома.

Если планируется подключение к Интернет, то желательно сразу поставить роутер и настроить автоматическую раздачу адресов.

Почти все готово. Необходимо проверить и задать при необходимости одну и туже рабочую группу для всех компьютеров в сети.

Открываем меню Пуск. На пункте Компьютер нажимаем правую кнопку мышки (вызываем контекстное меню) и выбираем Свойства. Проверяем название рабочей группы и при необходимости меняем ее на WORKGROUP. Для этого нажимаем Изменить параметры

В окошке Свойства системы на вкладке Имя компьютера нажимаем Изменить

В открывшемся окошке можно задать имя и рабочую группу компьютера

Задаем и жмем ОК. При необходимости перезагружаемся. Все готово для создания или вступления в домашнюю группу.

Настройки безопасности

Теперь, когда вы имеете представление о работе протоколов аутентификации самое время поговорить о настройках безопасности. NTLMv2 вполне безопасный протокол, но если система настроена неправильно, то злоумышленник может послать NTLM или LM запрос и получить соответствующий ответ, который позволит успешно осуществить атаку.

За выбор протокола аутентификации отвечает локальная или групповая политика. Откроем редактор политик и перейдем в Конфигурация компьютера – Конфигурация Windows – Политики безопасности – Локальные политики – Параметры безопасности, в этом разделе найдем политику Сетевая безопасность: уровень проверки подлинности LAN Manager.

В этом же разделе находится политика Сетевая безопасность: не хранить хэш-значения LAN Manager при следующей смене пароля, которая запрещает создание LM-хэша, по умолчанию активна начиная с Vista / Server 2008.

В этом же разделе находится политика Сетевая безопасность: не хранить хэш-значения LAN Manager при следующей смене пароля, которая запрещает создание LM-хэша, по умолчанию активна начиная с Vista / Server 2008.

В нашей же политике мы видим широкий выбор значений, очевидно, что сегодня безопасными могут считаться политики начиная с Отправлять только NTLMv2-ответ и ниже по списку.

Эти же значения можно задать через реестр, что удобно в сетях уровня рабочей группы, для этого в разделе HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLsa нужно создать параметр DWORD с именем LmCompatibilityLevel, который может принимать значения от 0 до 5. Рассмотрим их подробнее:

| Наименование настройки | Клиентский компьютер | Контроллер домена | Lm Compatibility Level |

|---|---|---|---|

| Отправлять LM- и NTLM-ответы | Клиентские компьютеры используют LM и NTLM аутентификацию, и никогда не используют сеансовую безопасность NTLMv2. | Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. | 0 |

| Отправлять LM- и NTLM- использовать сеансовую безопасность NTLMv2 | Клиентские компьютеры используют LM и NTLM аутентификацию, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. | 1 |

| Отправлять только NTLM-ответ | Клиентские компьютеры используют проверку подлинности NTLMv1, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. | 2 |

| Отправлять только NTLMv2-ответ | Клиентские компьютеры используют проверку подлинности NTLMv2, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена допускают проверку подлинности LM, NTLM и NTLMv2. | 3 |

| Отправлять только NTLMv2-ответ. Отказывать LM. | Клиентские компьютеры используют проверку подлинности NTLMv2, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена отказываются принимать аутентификацию LM, и будут принимать только NTLM и NTLMv2. | 4 |

| Отправлять только NTLMv2-ответ. Отказывать LM и NTLM. | Клиентские компьютеры используют проверку подлинности NTLMv2, и используют сеансовую безопасность NTLMv2, если сервер поддерживает ее. | Контроллеры домена отказываются принимать аутентификацию LM и NTLM, и будут принимать только NTLMv2. | 5 |

Внимательный читатель, изучая данную таблицу, обязательно обратит внимание на сеансовую безопасность NTLMv2. Данная возможность, как и вообще все взаимодействие по NTLMv2, довольно плохо документированы, поэтому многие понимают смысл этой возможности неправильно. Но на самом деле все довольно несложно.

После того, как клиент пройдет аутентификацию формируется ключ сеанса, который используется для подтверждения подлинности при дальнейшем взаимодействии. Ключ сеанса NTLM основан только на NT-хэше и будет одинаковым до тех пор, пока клиент не поменяет пароль пользователя.

Какие угрозы безопасности это несет пояснять, нам кажется, не надо. Сеансовая безопасность NTLMv2 подразумевает вычисление ключа сеанса с использованием не только NT-хэша, но и запросов сервера и клиента, что делает ключ уникальным и гораздо более стойким к возможным атакам. При этом данная возможность может быть использована совместно с NTLM или LM аутентификацией.

Мы надеемся, что данный материал поможет вам глубже понять процессы аутентификации в системах Windows. В следующей части мы подробно остановимся на устройстве и работе протокола Kerberos.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Настройки домашней группы

Чтобы присоединиться к домашней группе Windows 7, ее нужно создать. Дело в том, что брандмауэр операционной сети применяет собственные протоколы безопасности в соответствии с типом сети, которую вы выбрали при первом сетевом подключении.

Всего предлагается на выбор 4 типа сети:

Настройки сети в windows 7

Для построения локальной сети необходимо присвоить каждому устройству уникальный сетевой адрес – IP (айпи). Отлично справляется с этой опцией маршрутизатор (роутер), объединяющий гаджеты и ПК в локалку с одной стороны, и предоставляющий доступ в интернет с другой. Каждому подключённому гаджету в компьютерной сети (и себе тоже), он присваивает IP-адрес автоматически.

Далее следует объединить все ПК в одну рабочую группу. Ещё, чтобы не было сбоев в работе, будущей домашней группе надо выставить одинаковое время всем подсоединенным к локалке ПК.

Общий доступ к файлам

Допустим я хочу, чтобы с компьютера №1 было возможно скачивать фильмы и просматривать фотографии. Для этого делаем следующее на ПК №1:

— выбираем папку с изображениями.

— вызываем правой кнопкой мыши свойства и идём во вкладку Доступ. Где выставляем галочку Открыть общий доступ к этой папке. Если вы хотите, чтобы другие пользователи могли вносить какие либо изменения в содержимое этой папки, поставьте ещё галочку Разрешить изменение файлов по сети.

В Win7 всё аналогично.

Дальше идём к ПК №2. Пуск — Сетевое окружение. В левом меню есть ссылка на компьютеры рабочей группы.

Тут отображаются мои два компьютера, которые находятся в рабочей группе MSHOME ( при условии что первый включен ).

Теперь смело можно зайти на ПК №1 и обнаружить папку Мои рисунки, для которой настроен общий доступ. Вот и всё.

Громоздко может всё получилось и где-то не понятно. Спрашивайте, поправляйте, если что не так. В следующей заметке научимся настраивать сетевой принтер.

И помните каждодневное обучение компьютеру приносит желаемый результат!

здравствуйте, я сделал все как написано, получил доступ, всё вижу все папки и файлы, но когда я пытаюсь переместить файлы на свой комп, мне пишет что нет доступа, диск защищён или переполнен

Подключение

Подключать к домашней группе можно компьютер любой версии Windows 7:

- С другого ПК в поисковой строке начните писать «Домашняя группа» и откройте ее.

- Нажмите «Присоединиться» (помните, что каждый компьютер должен быть в домашней сети).

- Укажите библиотеки, к которым предоставите доступ с этого ПК.

- Введите тот пароль, который вы записали или распечатали.

- Готово. Второй компьютер состоит в домашней группе с первым.

Получение общего доступа к папке

Следующим логичным шагом станет предоставление доступа по локалке к папке и файлам, что размещены на одном из ПК. Делать это можно на любом подключенном ПК, хоть на всех и сразу.

Для расшаривания папки:

- С помощью Проводника найдите папку, выделите ее, нажмите «Общий доступ» и выберите вариант с чтением (чтобы с сетевого ПК только просматривать информацию) или с чтением и записью (с возможностью чтения, изменения, удаления).

- Готово. Теперь в области быстрой навигации Проводника появится раздел домашняя группа с указанным компьютером. Нажав по нему, вы получите список папок, к которым предоставлен сетевой доступ.

- Для управления расшаренными папками, используйте инструмент «Управление компьютером».

- В разделе «Общие папки» – «Общие ресурсы» можно изменять параметры сетевых папок.

- А также предоставлять сетевой доступ новым.

- В подключении поможет «Мастер создания общих ресурсов».

По умолчанию, все библиотеки открыты в режиме «Чтение». Изменить на «Чтение и запись» можно в самом «Проводнике».

Присвоение адресов с помощью маршрутизатора

Если в сети задействован роутер, то он автоматически назначает устройству IP-адрес, когда оно входит в состав локалки. То есть, IP-адрес не закреплен за ПК и как только его отключить от сети, а следующий подключить, то этот же адрес закрепится за последним ПК.

Посмотреть и, если нужно, закрепить за компьютером IP-адрес, можно в параметрах роутера. Например, в админке TP-Link это делается в разделе «Привязка IP- и MAC-адресов».

Ручная настройка ip-адресов

Если же локалка строится между компьютерами не через роутер, а с помощью одного кабеля (или через коммутатор), то уникальный сетевой адрес надо задавать самостоятельно, для каждого ПК с Windows 7:

- После соединения ПК кабелем Cat6 через разъемы RJ-45 нажмите на первом на иконку «Сеть» и перейдите в «Центр управления сетями…».

- Слева перейдите в указанный на скриншоте раздел.

- В этом разделе отображены локалки используемого ПК. Нажмите на сетевое подключение ПКМ и в выпадающем контексте щелкните «Свойства».

- В новом окне убедитесь, что установлены галочки напротив «Клиент для сетей Microsoft» и «Протокол Интернета версии 4…», затем у последнего перейдите в «Свойства» двойным щелчком мыши.

- Пропишите IP-адрес 192.168.0.1 и маску подсети 255.255.255.0 вручную. Каждому устройству в локалке присваивается собственный адрес. Если присвоенный уже занят, используйте следующий по возрастающей (0.2 или любой другой, например, 192.168.0.17) и т. д. для каждого компьютера.

- Насчет DNS-сервера, можете оставить автоматически (и получать прописанные провайдером), если подключены к сети. Или использовать базовый DNS от Яндекс, 77.88.8.8 в первом поле и 77.88.8.1 в альтернативном. Если нужно, можно прописать и защищенные, а также с фильтром взрослого контента.

- Готово.

Повторите операцию с каждым компьютером, подключенным в вычислительную сеть ПК.

Создание

Для создания подходит любая версия Windows 7, отличная от «Начальной» и «Домашняя базовая»:

- В этом же окне управления клацните «Готовность к созданию».

- Жмите «Создать домашнюю группу».

- Выберите папки и принтеры, к которым желаете создать общий доступ.

- Запишите или распечатайте пароль, он нужен будет позже для присоединения к группе другим ПК.

- Если нужно изменить настройки домашней группы, делается это все в том же окне.

- При использовании Windows XP, 8 или 10 ранней версии рекомендуется «Изменить параметры общего доступа», оставив данные параметры включенными.

- Внизу передвиньте маркер напротив опции «Отключить доступ с парольной защитой» и жмите ОК.

Осталось подключить к домашней сети другие ПК.

Создание и присоединение к домашней группе

Прежде чем создавать или присоединяться к домашней группе, необходимо рассказать про расположение сети. При первом подключении к сети вам предлагается задать это расположение. Для каждого из расположений применяются различные настройки сетевого подключения и различные настройки брандмауэра.

В Windows 7 существует четыре расположения сети:

- Публичная сеть. Применяется когда вы подключены к сети в публичном месте. Например в кафе, вокзале или аэропорту. В этом случае применяются самые строгие настройки безопасности брандмауэра, отключается обнаружение сети и возможность создания домашних групп. То есть ваш компьютер будет не виден другим участникам этой сети и вы не будете никого видеть. Максимальные настройки безопасности не гарантируют вам полной защиты. Поэтому, желательно не пользоваться важными ресурсами для которых необходима авторизация.

- Сеть предприятия. В этом расположении включено сетевое обнаружение, но отсутствует возможность создавать или подключаться к домашним группам

- Домашняя сеть. Здесь включено сетевое обнаружение и возможность создавать домашние группы. Стоит выбирать расположение «Домашняя сеть» если вы знаете все компьютеры находящиеся в данной сети.

- Доменная сеть. В случае подключения вашего компьютера на предприятии к домену Active Directory расположение сети автоматически меняется на Доменная сеть. В этом случае все настройки задают сетевые администраторы на предприятии.

Для создания Домашней группы нам необходимо выбрать расположение Домашняя сеть.

Делается это следующим образом

Заходим в Центр управления сетями и общим доступом и нажимаем на ссылку Общественная сеть

В открывшемся окошке Настройка сетевого размещения выбираем Домашняя сеть

В следующем окошке нас оповещают об изменении расположения сети. Нажимаем Закрыть

Теперь у нас есть возможность создать домашнюю группу в сети или присоединиться к уже созданной. Для этого нажимаем на любую из выделенных на рисунке ниже ссылок

В сети возможно создать только одну домашнюю группу. Создавать ее можно на любом из сетевых компьютеров. Остальные компьютеры в сети могут только присоединиться к уже созданной группе. Присоединиться к домашней группе могут компьютеры с любой версией Windows 7. Для создания же необходима более продвинутая версия Windows 7 нежели Начальная или Домашняя базовая.

Узнать версию операционной системы можно в свойствах компьютера.

В окошке Домашняя группа нажимаем Создать домашнюю группу

Выбираем библиотеки к которым мы хотим дать доступ участникам группы и жмем Далее

В следующем окошке у нас генерируется пароль к созданной домашней группе. Лучше его сразу записать. Нажимаем Готово

Теперь при Выборе домашней группы в Центре управления сетями и общим доступом вы увидите окошко где можно изменять параметры домашней группы

Здесь можно Показать или распечатать пароль домашней группы если вы его забыли. Изменить пароль на любой другой. Выйти из домашней группы. Изменить дополнительные параметры общего доступа и запустить средство устранения неполадок домашней группы.

Домашняя группа прекращает свое существование когда из нее выходит последний участник.

Пару слов о средстве устранения неполадок. Запустить его можно из меню Пуск найдя это средство с помощью поиска

В открывшемся окошке установите галочку Получить самые последние средства устранения неполадок через интернет

В Microsoft куча людей работают, что бы мы могли исправлять типовые ошибки с помощью этого средства.

Теперь, при возникновении неполадок, не только с домашней группой, вы можете воспользоваться самыми последними средствами.

Домашняя группа создана, настройки заданы. Теперь необходимо подключить остальные компьютеры в сети.

На компьютере, который мы хотим подключить к Домашней группе, найдем этот элемент

Так как группа уже создана нам предложат Присоединиться

Задаем библиотеки которые мы хотим сделать общедоступными и жмем Далее

В следующем окошке вводим пароль к домашней группе и нажимаем Далее

Компьютер успешно подключен к домашней группе. Таким же образом подключаем все остальные компьютеры.

Создание политики авторизации подключений к удаленным рабочим столам

Политики авторизации подключений к удаленным рабочим столам обеспечивают управление доступом к серверу Шлюз удаленных рабочих столов. В этом разделе описывается порядок создания новой локальной Политики авторизации подключений к удаленным рабочим столам. Также можно определить центральное хранилище Политики авторизации подключений к удаленным рабочим столам. Дополнительные сведения см. в разделах Выбор нового центрального хранилища политик авторизации подключений к удаленным рабочим столам и Выбор существующего локального или центрального хранилища политик авторизации подключений к удаленным рабочим столам.

В этом разделе описывается порядок использования Диспетчер шлюза удаленных рабочих столов для создания настраиваемой Политики авторизации подключений к удаленным рабочим столам. Кроме того, можно быстро создавать Политики авторизации подключений к удаленным рабочим столам и Политики авторизации ресурсов удаленных рабочих столов для Шлюз удаленных рабочих столов с помощью мастера политик авторизации.

Для выполнения этой процедуры пользователь, по меньшей мере, должен быть членом локальной группы Администраторы или аналогичной группы на сервере шлюза удаленных рабочих столов. Подробные сведения об использовании соответствующих учетных записей и членства в группах см. на странице https://go.microsoft.com/fwlink/?LinkId=83477.

На сервере шлюза удаленных рабочих столов откройте диспетчер шлюза удаленных рабочих столов. Чтобы открыть диспетчер шлюза удаленных рабочих столов, нажмите кнопку Пуск, затем последовательно выберите пункты Администрирование, Службы удаленных рабочих столов и Диспетчер шлюза удаленных рабочих столов.

В дереве консоли разверните узел сервера Шлюз удаленных рабочих столов (имя сервера соответствует имени компьютера, на котором запущен сервер Шлюз удаленных рабочих столов).

В дереве консоли разверните узел Политики и выберите папку Политики авторизации подключений.

Щелкните правой кнопкой мыши папку Политики авторизации подключений, выберите команду Создать новую политику, а затем щелкните Другое.

В диалоговом окне Новая политика авторизации подключений к удаленным рабочим столам на вкладке Общие в поле Имя политики введите имя политики и установите флажок Включить эту политику.

На вкладке Требования в группе Поддерживаемые методы проверки подлинности Windows установите один или оба следующих флажка:

Если установлены оба флажка, то подключения разрешены для клиентов, использующих любой из способов проверки подлинности.

В разделе Членство в группе пользователей (обязательно) нажмите кнопку Добавить группу, а затем укажите группу пользователей, члены которой могут подключаться к серверу Шлюз удаленных рабочих столов. Необходимо указать по меньшей мере одну группу пользователей.

В диалоговом окне Выберите группу укажите расположение и имя группы пользователей, затем нажмите кнопку ОК для проверки указанного имени, после чего диалоговое окно Выберите группу закроется. Чтобы указать несколько групп пользователей, выполните любое из следующих действий:

Чтобы задать необязательные критерии членства компьютера в домене, которым должны соответствовать клиентские компьютеры, на вкладке Требования в группе Членство в группе клиентских компьютеров (необязательно) нажмите кнопку Добавить группу и задайте требуемые группы компьютеров.

Чтобы задать группы компьютеров, можно использовать такой же порядок действий, как и при указании групп пользователей.

На вкладке Перенаправление устройств выберите один из вариантов включения либо отключения перенаправления устройств удаленных пользователей.

Чтобы разрешить подключение клиентов только к серверам, в принудительном порядке применяющим безопасное перенаправление устройств, на вкладке Перенаправление устройств установите флажок Разрешить подключение только к тем хост-серверам сеансов удаленных рабочих столов, которые в принудительном порядке используют перенаправление устройств шлюзов удаленных рабочих столов.

На вкладке Время ожидания установите следующие параметры, определяющие включение или отключение времени ожидания.

Нажмите кнопку ОК.

Созданная локальная Политики авторизации подключений к удаленным рабочим столам появляется в области результатов Диспетчер шлюза удаленных рабочих столов. Чтобы просмотреть сведения о Политики авторизации подключений к удаленным рабочим столам в нижней области, щелкните ее имя.

Является ли мой компьютер частью домена?

Если у вас есть домашний компьютер, он почти наверняка не является частью домена. Вы можете настроить контроллер домена дома, но нет причин для этого, если вам действительно это не нужно для чего-то. Если вы используете компьютер на работе или в школе, скорее всего, ваш компьютер является частью домена. Если у вас есть портативный компьютер, предоставленный вам на работе или в школе, он также может быть частью домена.

Вы можете быстро проверить, является ли ваш компьютер частью домена. Откройте приложение «Параметры» (Win x).

Нажмите «Система».

Перейдите на вкладку «О программе» и найдите пункт «Переименовать этот ПК (для опытных пользователей)»:

Если вы видите «Домен»: за которым следует имя домена, ваш компьютер присоединён к домену.

Если вы видите «Рабочая группа»: за которым следует имя рабочей группы, ваш компьютер присоединён к рабочей группе, а не к домену.

В англоязычной версии это соответственно «Settings» → «System» → «About» → «Rename this PC (advanced)».

Используя командную строку (PowerShell) вы также можете узнать, прикреплён ли компьютер к домену или входит в рабочую группу.

Для этого выполните команду (можно за один раз всё скопировать-вставить в окно терминала):

$ComputerSystem = Get-CimInstance -Class Win32_ComputerSystem;

$ComputerName = $ComputerSystem.DNSHostName

if ($ComputerName -eq $null) {

$ComputerName = $ComputerSystem.Name

}

$fqdn = ([System.Net.Dns]::GetHostByName($ComputerName)).HostName

$ComputerSystem | Microsoft.PowerShell.UtilitySelect-Object `

@{ Name = "ComputerName"; Expression = { $ComputerName }},

@{ Name = "Domain"; Expression = { if ($_.PartOfDomain) { $_.Domain } else { $null } }},

@{ Name = "DomainJoined"; Expression = { $_.PartOfDomain }},

@{ Name = "FullComputerName"; Expression = { $fqdn }},

@{ Name = "Workgroup"; Expression = { if ($_.PartOfDomain) { $null } else { $_.Workgroup } }}Подробности смотрите в статье: Как в PowerShell узнать, прикреплён ли компьютер к домену или к рабочей группе

Связанные статьи:

Заключение

Данная работа выполнена на базе Информационно-вычислительного центра МЭИ.

Мы будем рады вашим замечаниям и предложениям. У нас есть возможности собрать тестовую сеть и отладить на ней различные варианты и конфигурации систем для обеспечения их взаимодействия.

Заключение

В этой статье надеюсь смог доступно объяснить как выполняется настройка сети Windows 7. Мы настроили компьютеры для работы в одной сети, создали домашнюю группу и научились давать и закрывать доступ к различным ресурсам компьютера. В принципе этого должно хватить. Осталось только добавить несколько рекомендаций для обеспечения большей безопасности при работе в сети.

- Всегда устанавливайте все обновления для Windows. Особенно важные. Над этим так же работает группа людей которая закрывает различные бреши операционной системе.

- Используйте брандмауэр для контроля периметра

- Используйте и своевременно обновляйте антивирус на вашем компьютере, что бы то что прорвалось через брандмауэр было уничтожено

Пожалуй, все. Вопросы и предложения пишите в комментариях.

Благодарю, что поделились статьей в социальных сетях. Всего Вам Доброго!

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl Enter.

Вход в личный кабинет

Вход в личный кабинет